本周六,网络安全公司 Sophos 发布紧急安全更新,修复在其 XG 企业防火墙产品中已遭在野利用的一个0day。

Sophos 表示在上周三(4月22日)从一名客户提交的报告中获悉这个 0day。该报告指出,“在管理界面中发现一个可疑的字段值。”Sophos 调查后认为这是一起活跃的攻击活动而非产品错误。

滥用 SQL 注入漏洞窃取密码

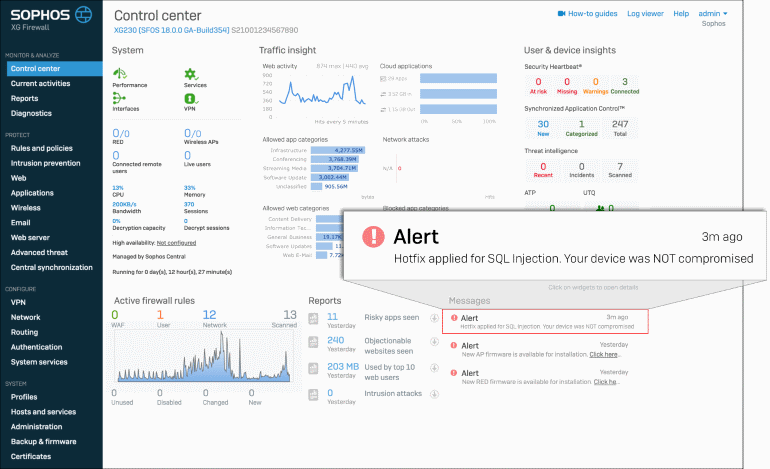

Sophos 发布安全公告指出,“攻击使用了一个此前未知的 SQL 注入漏洞,获取对被暴露 XG 设备的访问权限。”黑客针对的是管理(HTTPS 服务)或 User Portal 控制面板被暴露在互联网上的 Sophos XG 防火墙设备。

Sophos 表示,黑客使用该 SQL 注入漏洞在设备上下载了一个 payload,而该 payload 从 XG Firewall 窃取文件。被盗数据包括防火墙管理员和防火墙门户管理员的用户名和哈希密码以及远程访问设备的用户账户。

Sophos 公司表示,客户的其它外部认证系统密码如 AD或 LDAP 并不受影响。该公司表示在调查期间并未有证据表明黑客使用被盗密码访问客户内网中的 XG Firewall 设备或其它设备。

补丁已推送到客户设备

Sophos 是一家专注于杀毒产品的英国公司,它表示已准备好并推送自动更新,修复启用了自动更新功能的所有 XG Firewall。

该公司指出,“这个热修复消除了 SQL 注入漏洞,从而阻止进一步利用,使 XG Firewall 免于访问任何攻击者基础设施,并清理任何攻击残余。”

该安全更新将在 XG Firewall 控制面板中增加一个特别窗口,使得设备所有人了解自己的设备是否已受陷。

对于设备已被黑的企业,Sophos 建议采取一系列步骤,其中包括重置密码和重启设备:

重置门户管理员和设备管理员账户

重启 XG 设备

为所有本地用户账户重置密码

尽管密码已进行哈希处理,但建议所有复用 XG 凭证的账户重置密码。

Sophos 公司同时建议,如无需使用面向互联网端口的防火墙的管理接口功能,则禁用该功能。禁用 WAN 接口上的控制面板指南请见:https://community.sophos.com/kb/en-us/135414。

原文链接

https://www.zdnet.com/article/hackers-are-exploiting-a-sophos-firewall-zero-day/

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。