国际漏洞公平裁决程序是漏洞治理国际合作的热点问题之一。由于漏洞治理问题是国际网络生态治理和相关合作中的重要一环,一些欧美国家国内漏洞公平裁决程序被作为一种信任构建而被推广到国际上。在总结介绍和分析了国际漏洞公平裁决程序的背景和意义、建立原则、流程要素和模型之后,可以看出这一程序对规范漏洞公开和政府利用有一定的积极作用,同时也存在一定的弊端。我们应在网络空间国际合作战略指导下,依据我国国情借鉴这一程序,开展相关的漏洞治理国际合作。

前言

作为一种漏洞治理措施,漏洞公平裁决程序(Vulnerability Equities Process,简称为VEP)最初是美国国内的一项跨部门政府裁决流程,用来决定是否需要将以前未知的(零日)漏洞通知软件供应商,或将此漏洞暂时用于合法的、国家安全目的。而国际漏洞公平裁决程序(International Vulnerability Equities Process,简称IVEP)则是对漏洞公平裁决程序的国际化推广和适用,是由一些专家学者提出并推行的一种政府漏洞披露的标准化模式。2008年1月,美国前总统小布什签发指令,提出“综合国家网络安全倡议”,通过建立“漏洞公平裁决程序”来协调政府内各方利益,解决零日漏洞披露中利益竞争带来的削弱网络进攻和防御能力问题。2010年2月,美国政府《商业和政府信息技术及工业控制产品或系统漏洞政策及规程》出台,规范了漏洞披露的通告、决策和上诉等程序,即旧版漏洞公平裁决程序。但此时,漏洞公平裁决程序还仍是其内部未公开的规程。[1]2013年,棱镜门计划曝光了美国政府利用漏洞作“后门”秘密搜集、窃取情报;2014年的“心脏出血”漏洞爆发则显示了美国为利用漏洞而知情不报的内幕;2017年“WannaCry”勒索病毒横行更使美国囤积漏洞网络武器的行为显露无疑,这些漏洞事件曝光后,举世哗然。面临国内外完善漏洞管理制度的双重压力,美国政府公开了漏洞公平裁决程序。[2]2017年11月,特朗普政府吸取多方意见,修改公布了新版的《漏洞公平裁决政策和程序》,使这一流程更加具有可操作性和透明性。[3]

随着漏洞内部利用问题在世界范围内引起越来越多关注,一些国家或地区也制定了指导本国漏洞公开流程的政府文件和规程。在这个过程中,美国的漏洞公平裁决程序起到了先行者和示范者的作用。[4]进一步地,在漏洞引发的网络安全问题日益严重、国际化趋势明显的情况下,漏洞公平裁决程序成为国际漏洞治理合作中的一个热点问题。国际漏洞公平裁决程序就是要推动国际上更多的国家设立类似漏洞公平裁决程序的机制,以此作为互信的一个基础,作为成为负责任网络空间行为体的必要条件。虽然IVEP作为政府管理漏洞的标准化模式建议,还没有形成具有约束力的国际法,但研究IVEP及其对于我国网络空间开展国际合作的意义和价值,有利于我们跟踪了解这一动向,并为及早拿出我国的应对策略和方案提供支持。

[1]至少从二十世纪90年代开始,美国政府就开始利用软件漏洞等进行执法活动,但早期没有任何程序可以在各机构之间共享信息或建立公平与秩序。Jason Healey. The U.S. Government and Zero-Day Vulnerabilities: From Pre-Heartbleed to Shadow Brokers.NOV 01, 2016. https://jia.sipa.columbia.edu/online-articles/healey_vulnerability_equities_process#_edn4

[2]漏洞公平裁决程序(VEP)是美国设计用来规范政府部门执法过程中对软件漏洞的使用和披露,VEP公布使用后引发了学术界对随之而来的法律与政策问题的高度关注。大部分美国学者认为执法部门应当采取严格的准则和规范的漏洞报告制度以保障各方的合法权益和网络安全。详见Steven M. Bellovina, Matt Blazed, Sandy Clarkh, Susan Landau. Lawful Hacking: Using Existing Vulnerabilities For Wiretapping On The Internet. Northwestern Journal of Technology & Intellectual Property. April, 2014 (Approx 68 pages)

[3]桂畅旎等,美国《漏洞公平裁决政策和程序》分析及对我国启示,信息安全与通信保密杂志,2018年第1期。

[4]资深美国国家安全学者约瑟夫·奈认为“如果美国采用漏洞披露准则,漏洞将很难再被作为武器使用。其他国家地区也可能会随之效仿。”Joseph Nye, The world needs new norms on cyberwarfare, Washington Post, 1 October 2015.

一、 漏洞问题的战略性影响是适用IVEP主要考量

(一)漏洞问题是影响网络稳定性的根源之一

暴露在互联网上的漏洞是绝大多数网络入侵行为背后的主要原因之一。而漏洞层出不穷,网络上每年都要暴露出大量的底层、核心软件漏洞[1]。近年来,伊朗核电站“震网”病毒攻击、“WannaCry”勒索病毒的肆虐使得网络安全问题已经超出于网络安全领域,成为全国、乃至全世界共同关注的话题。[2]在大部分类似事件发生的背后,皆是由于计算机信息系统存在安全漏洞,被恶意黑客发现并加以大规模利用所致;“震网”病毒就是利用四个“零日漏洞”发起攻击,“WannaCry”蠕虫式勒索病毒背后则是“永恒之蓝”SMB协议漏洞。随着软件嵌入到智能手机、汽车和办公室等联网设备中,大多数软件和基于软件的产品都容易受到漏洞的影响,在平均每个程序至少有14个不同的漏洞情况下,在物联网高速发展的态势下,漏洞攻击对整个系统的潜在威胁持续增长。而从2017年开始,我国漏洞的数量也急剧攀升,达到了40%的增长,2018年更是突破至1.1万个漏洞。[3]漏洞作为互联网的基础性安全隐患,被各种原因予以军事、政治化使用,成为影响网络稳定性的主要因素之一。

(二)漏洞武器化成为网络空间和平的重大威胁

目前,随着漏洞的价值不断被发现与挖掘,漏洞逐步成为武装力量角逐的工具,漏洞武器化已经成为不可扭转的趋势。以零日漏洞为例,它一般是指那些厂商未修复且可被利用来当作网络攻击武器的安全缺陷。出于军事、情报和司法等目的,很多政府机构都希望找到零日漏洞并予以有效利用。但这是个充满矛盾和风险的过程,因为发现相同漏洞的其他攻击者也会由此掌握危害社会的能力。虽然普遍存在着漏洞奖励项目,鼓励安全人员发现安全漏洞后一般会向厂商报告;但零日漏洞也受到各种攻击者的青睐而在黑市被上售以高价。在过去,一个零日漏洞就足以实现远程入侵,令零日漏洞的发现和拥有者极具威力。而今天,Windows 10或iOS这些消费级操作系统中的安全缓解措施,让攻击者不得不联合使用数个甚至数十个小零日漏洞才能完全控制给定目标。也正因为如此,黑市上iOS的远程执行零日漏洞价格已达到天文数字。美国国家安全局、中央情报局和联邦调查局都在找寻、购买和使用零日漏洞,但这些机构往往会选择利用零日漏洞攻击犯罪分子或达到其他攻击目的,而不是将漏洞报告给厂商以实施修复。[4]然而,发现或偷到同样漏洞的罪犯和外国间谍,也能够利用这些漏洞危害整个网络空间了。

2015年美国在《瓦森纳协定》清单中增加新的出口限制禁令,将未公开的软件漏洞视为潜在的武器进行限制和监管,规定在未经特别许可的情况下,禁止在美国、英国、加拿大、澳大利亚和新西兰等国之外销售零日漏洞技术及相关产品。通过这一“出口限制禁令”,美国政府限制了零日漏洞及其相关产品流出美国及其盟国。但更多的安全风险却在黑市,与仅出售给少数政府机构的灰色市场不同,黑市是完全不限制买家身份的,犯罪团伙、贩毒集团和恐怖组织等被灰色市场排斥的买主都可以在黑市购得零日漏洞。因此,《瓦森纳协定》无法有效限制黑/灰色市场上的零日漏洞交易,事实上也无法控制零日漏洞被恶意使用并危害国际和平。一直以来,美国在信息安全技术方面遥遥领先,而通过出口限制令来“堵”、利用国家漏洞库对全球漏洞的“收”,美国政府有效增强了对全球漏洞的掌控,使其在网络空间的战略优势继续扩大。借助漏洞武器的优势,美国在网络空间推行威慑政策,给网络世界带来了浓重的战争阴影。

(三)漏洞治理问题涉及到整个网络安全的生态建设

根据我国《网络安全法》,网络安全是指通过采取必要措施,防范对网络的攻击、侵入、干扰、破坏和非法使用以及意外事故,使网络处于稳定可靠运行的状态,以及保障网络数据的完整性、保密性、可用性的能力。网络安全风险主要表现在信息系统权限获取和数据泄露两个层面,而不同类型的漏洞获取意味着取得不同等级的系统控制权和数据风险。随着网络在全球的不断普及和发展,计算机网络已经成为很多国家人们生产、生活中的必备要素。网络具有的巨大存储空间、信息获取便利以及高度的信息资料共享等优势使得很多人将重要信息、资料存储在网络空间内,这些重要的信息和资料涉及到个人、企业机密、科研专利成果甚至是国家重要信息等,一旦漏洞危及到这些信息,就会造成极大的损失和恶劣的社会影响。

目前,为了确保网络安全,人们从多个方面采取了多种漏洞治理措施,例如制定网络安全管理制度、提升网络安全保护设施设备性能、用户访问权限设定以及信息数据加密等等,这些措施有效的保护了网络安全。但是随着网络漏洞问题的升级和武器化的应用,很多网络安全维护措施可能会失去原有效用。可以说,漏洞治理在网络安全保护中居于牵一发而动全身的核心地位,贯穿了国家、社会、个人多个层次法律利益,治理不善势必会对国家安全、公共安全及社会稳定造成极大的破坏和挑战。因此,无论是出于对关键基础设施保护或信息保护目的,还是国家安全战略的需求,漏洞治理必将是各国网络安全治理与立法的核心命题,关系着整个网络空间的和平与稳定。面对生态性的漏洞安全问题和军事竞争,要在国际化的网络空间解决这个问题,进行国际合作无疑是一个积极的办法。

[1]来自安全公司 Risk Based Security的数据报告《漏洞数据库速查》( VulnDB Quick View )称,2017年披露的漏洞数量环比上升31.0%,总数达到20832个,2018年这一数字攀升至22022个。详见2018 Year End Vulnerability QuickView Report https://pages.riskbasedsecurity.com/2018-ye-vulnerability-quickview-report

[2]大量利用网络安全漏洞制造的攻击事件加强了政府、社会与科研机构等对于漏洞的重视程度,对其的技术与法律研究也逐渐展开,详见吴世忠.信息安全漏洞分析回顾与展望.清华大学学报(自然科学版) .2009年第49卷第S2期。黄道丽.网络安全漏洞披露规则及其体系设计.暨南学报(哲学社会科学版),2018年40(01)。

[3]中国信息安全测评中心:《国家信息安全漏洞通报》,《中国信息安全》2018年第12期。

[4]当政府机构发现或购买零日漏洞时,实际面临两难境地:政府应披露此类漏洞并通知厂家予以修复,还是应出于国家安全目的保留这些漏洞以便实施执法行动?政府做出保留零日漏洞的决定可能会破坏的网络安全与秩序,但选择披露有关零日漏洞的信息,以便供应商对其进行修补可能会削弱执法部门调查犯罪的能力。关于这个问题学界存在不同立场,有部分人认为政府应无差别通报所有零日漏洞,与其情报或国家安全价值无关,详见Bruce Schneier, Disclosing vs. Hoarding Vulnerabilities, Schneier on Security, May 22, 2014, 而也有部分人在认为政府可在明确的规制的严格的限制下,出于执法或国家安全目的保留零日漏洞,详见 Allan Friedman, Tyler Moore, and Ariel D. Procaccia, Cyber-Sword v. Cyber-Shield: The Dynamics of US Cybersecurity Policy Priorities, Center for Research on Computation & Society, Harvard University.

二、 基于漏洞治理国际合作的IVEP评估

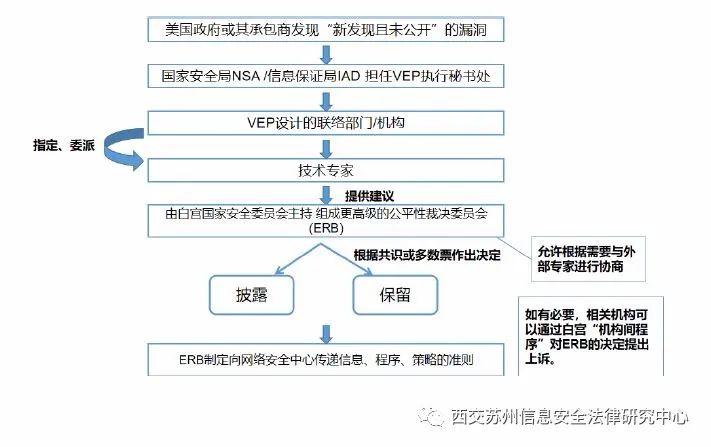

在一些专家学者看来,IVEP是国内漏洞裁决程序的经验总结和发展,是漏洞治理政策更加透明和公正的表现,值得作为一种标准推向国际。美国的漏洞公平裁决程序就是一个例证,历经十余年的发展完善,虽然其在施行效果上仍被某些关注网络安全及隐私保护的机构与学者质疑[1],但毫无疑问其已经形成了一整套较为可行且严密的多机构联动程序。有数据表明,运行漏洞公平裁决程序后美国家安全局披露了其经过内部审查流程发现漏洞总数的91%,其余9%则是出于国家安全原因而未披露。[2]

图一:美国漏洞公平裁决程序流程图

美国在完善其漏洞公平裁决程序的同时,也在不断呼吁国际社会推动漏洞信息公开化的研究。美国战略与国际研究中心的高级副总裁兼技术政策计划主任吉姆·刘易斯认为:“全球有将近30个国家具有网络进攻能力,然而美国VEP是我们所知道的唯一审查程序。其他有能力实施进攻性计划的国家(包括荷兰,瑞典,法国,德国,澳大利亚和加拿大等)应与美国一样追求透明,并发展自己类似于VEP的审查结构。”[3]随后英国做出了响应,在2016年4月下旬,英国政府通信总部(GCHQ,相当于美国国家安全局)的发言人透露GCHQ已在过去几个月中向相关供应商披露了20个漏洞。[4]

(一)IVEP的基本框架

近期,西方学者在已有的漏洞公平裁决程序基础上,率先就国际漏洞公平裁决程序提出了一些设想,构建了国际漏洞公平裁决程序的基本框架。这个框架包括:

1.设立IVEP应遵循的基本原则:

国际漏洞公平裁决程序建立的基础是要在国际上树立起这样一个基本理念:如果一个政府要保留漏洞不予公开并进行利用,就需要建立一个类似漏洞公平裁决程序的流程。

为体现和实践这一基本理念,这个流程应该遵循以下七项基本原则:第一,披露优先原则。在发现存在零日漏洞的时候,应优先考虑予以公开披露以减少相关利益者损失。即首先应假设披露漏洞符合商业、公民自由、公共安全和IT安全的最佳利益,第二,审查原则。即如果漏洞不是全部公开,就应依照流程规定进行独立的审查,审查是决定漏洞管理的必须环节。第三,短期保留原则。如果基于国家安全、利益等考虑而决定对某一漏洞不予公开、进行保留和利用,那么应该设置保留期限,并且明确保留只是暂时的。第四,多利益攸关方参与原则。即建立流程决定是否公开时,应确保所有“零日”漏洞的决策不仅涉及国家安全领域的参与者,还包括那些代表商业、关键基础设施和公共网络安全利益的参与者。第五,全覆盖原则。这一流程应适用所有的漏洞,除了被相关机构发现的漏洞外,还应包括被政府机构采购或租用做黑客工具的漏洞。第六,降低危害原则。想要保留漏洞的政府必须展示出一种重要的需求,这种需求超过披露漏洞所带来的安全好处。而且,保留漏洞的同时还要有一个将危害最小化的计划。第七,尊重他国国情原则。在国际上推广建立国际漏洞公平裁决程序时,必须意识到并尊重不同国家的不同国情,并根据各国情况来设置这一程序。[5]

2.IVEP的流程要素

借鉴当代漏洞公平裁决程序已有的国内实践,设置国际漏洞公平裁决程序,需要有以下几个必要环节:

(1)报告:漏洞发现后在公开披露之前,需要报告给有关部门。发现者包括了政府部门、企业、网络安全实验室等实体或个人。[6]

(2)评估和决策:接到报告后,漏洞应提交一个专门的委员会进行评估和决定是否公开。在这个环节里,专门委员会的组成和评估标准尤其重要。专门委员会组成要确保能和外部利益相关者(如政策倡导者、学者和安全专家)进行对话,以确保有关评估和决定能和外部利益相关者充分沟通;而评估标准在制定时不仅要有国家安全领域的参与者,应还包括那些代表商业、关键基础设施和公共网络安全利益的参与者。[7]

(3)保留或披露:决定保留漏洞后,仍需要确定利用的期限,并评估漏洞不予公开可能给社会、企业及个人带来的风险,并需要采取措施预防这些风险。决定公开披露的漏洞信息,也应遵循漏洞披露的相关规定,预防披露后带来的负面影响。

(4)共享:建立与国际社会共享漏洞信息的渠道,如通过国际论坛予以公布,或建立多边国家的漏洞共享机制。

3.IVEP的建立步骤和模型

在国际漏洞公平裁决程序构建的基本原则和基本流程要素基础上,西方学者们还提出了建立国际漏洞公平裁决程序步骤和模型,具体包括:

第一步,承诺:国家公开承诺,有关保留或释放零日的决定并不是轻率做出的,这些决定既要权衡国家安全收益,也要权衡向供应商和随后向公众披露漏洞所带来的网络安全利益。

第二步,构建流程:建立一个(包含上述必要环节的)流程,确保有关利用、保留或公开零日漏洞的决策不仅涉及国家安全领域的参与者,还包括那些代表商业、关键基础设施和公共网络安全利益的参与者。

流程在建立时,要充分与外部利益相关者(如政策倡导者、学者和安全专家)进行沟通对话,以确保有关利益权衡和决策的流程能通过讨论得到充分论证。需要指出的是,对所有国家的政府而言,实施这些拟议的步骤都不是一件容易的事,特别是对于那些情报或网络行动计划仍被严格划分或保密的政府。一些不关心公共网络安全的国家,也可能不会就权衡利益取舍进行公开对话。但从长远的观点看,采取这些措施的国家可能会看到明显安全收益。

成功构建流程并有效实施,需要一些具体的措施建立开放的漏洞管理文化。比如:在流程说明中阐明设置公平裁决程序的价值、意义和披露优先的原则、确定参与机构能做到多方面利益的权衡和协调、制定审查委员会进行决策的决策标准、科学构建审查委员会决策时的投票结构。通过开放倾听利益攸关方的观点,促使政府对重大的漏洞技术、漏洞披露程序、安全文化和相关权益保护进行不断反思。通过流程建设工作和上述措施,帮助明确和动员政府内外的主要利益攸关方,并促进各方之间的信任。

除此之外,构建流程的相关方还需要认识到其价值所在:即促使各国政府揭示、明确和执行其所秉持的、或希望建立的数字领域的核心价值和标准。在机构间或国家层面建立多利益攸关方参与程序,也有助于提高一个国家综合的漏洞治理能力,使其管理制度更加完备。一方面,它会有助于政府评估任何特定漏洞对其国家机构、企业和公民构成的风险;另一方面,实施漏洞裁决程序还迫使相关机构在修复自身网络漏洞方面,更广泛地听取意见,采取更成熟的做法。也需要认识到,虽然流程设计起来比较简单,但是成功实施漏洞管理程序则远非易事,但各机构全面考虑漏洞公开、使用和管理的承诺则会帮助有效运行这一流程。

在一个完备的漏洞公平裁决程序中,私营部门的利益相关者也应该承担起自己的义务。软件和硬件供应商应该从一开始就努力将软件缺陷最小化,他们还应该公开承诺快速开发和发布补丁,或者为公开披露的漏洞提供补救指示。最终用户也需要遵守这些指示,以便应用这些补丁并适当保护他们的系统。这种合作和职责经常被称为协同漏洞披露。

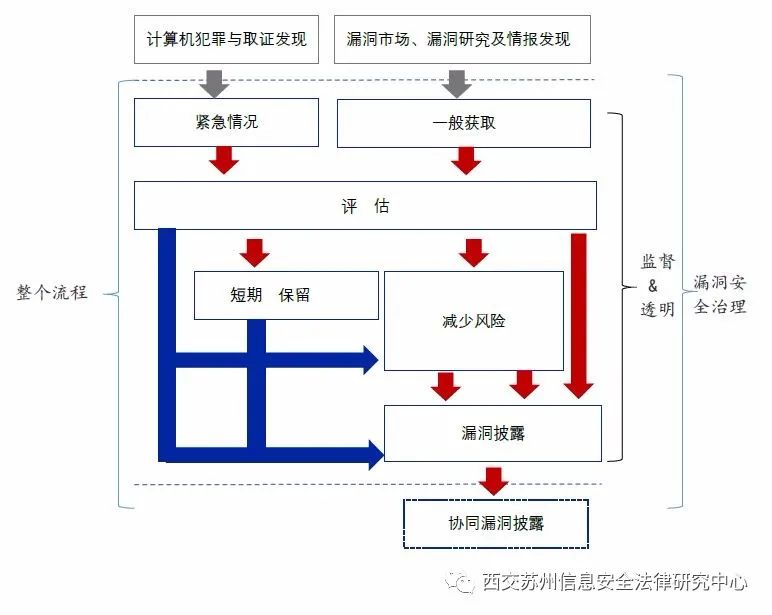

在跨大西洋网络论坛(The Transatlantic Cyber Forum,简称TCF)中,国际网络安全政策研究人员Sven Herpig,汇集了德国和美国专家来自学术界,私营部门和民间社会相关研究,近期提出了一个对漏洞是否披露进行评估和管理的流程,并认为这是现有的有关漏洞裁决程序的最佳实践模型。[8]鉴于这个模型也是推荐给其他国家政府使用的标准性版本,所以它也可以看作是学者对国际漏洞裁决程序应具有的构成内容的理解和展示:

图二:标准国际漏洞裁决程序模型

第三步,对话:即与外部利益攸关方对话,在国际社会展开漏洞公平裁决的交流和合作。这将帮助其他国家避免发生类似美国漏洞使用和管理在国际上引起的争议和问题。考虑到网络空间的运作需要保密,漏洞管理的完全透明运作既不现实,也不需要。然而,关于漏洞管理的高层原则和流程细节的国家间对话——比如哪些机构参与决策,以及保留的漏洞被审查的频率——有可能减少国际社会的摩擦,创造漏洞管理的共同点。

在这方面,国家必须应对的一个棘手问题是,漏洞公平裁决过程似乎聚焦于漏洞本身,而在国际化推广过程中,相关人士可能希望就更广泛的问题展开讨论:比如政府如何获知这些漏洞的;他们是使用什么工具来开发这些漏洞资源的,开发了多久;如何保护这些工具不被恶意第三方发现,避免恶意第三方重新利用这些工具。而各国政府不太可能披露此类有关“安全生命周期”问题的细节。但这些问题事关信任和稳定,如果网络安全专业人士能够直接而建设性地表达他们的担忧,而政府能够真诚地倾听并考虑这些担忧,相关的方面都将从中受益。

随着各国发展漏洞公平裁决进程,志同道合的国家就更有可能共享漏洞信息,从而加强信任和双边伙伴关系。在全球化进程中,随着兼容通用需要带来的对全球软、硬件单一文化的日益依赖(其中可能还包括军事武器和网络防御技术),这些伙伴关系可能成为军事联盟的一个重要组成部分。由此,国际漏洞公平裁决的核心是需要共同努力,负责任地促进全球数字经济运行中的信任、稳定和安全,同时承认国家安全要求的合法性和合理性。

第四步,推广:实施国际漏洞公平裁决程序的各国政府应努力将其作为一项国际准则加以推广。拥有漏洞公平裁决流程的国家政府官员更应敦促国际同行采取这些步骤。这种推广和促进可以通过一国内政部或商务部等关注网络安全和商业利益的机构进行,以提高那些可能不热衷参与漏洞决策的相关部门的认识,也可以通过军事和情报渠道进行接触,告知那些最有可能发现并保留零日漏洞的人。

国际漏洞公平裁决程序的倡导者们还呼吁,由国际政策倡导者、学者和安全专业人士创建更多的漏洞管理和漏洞信息披露论坛。他们认为,如同政府对漏洞的奖励、漏洞披露计划和展开对漏洞权益的公开讨论一样,这些都代表了政府对漏洞管理所有权的重大演变,以及努力使漏洞管理制度更加透明的态度。

(二)IVEP的国际适用性评估

1.积极性方面

国际漏洞公平裁决程序的价值核心是通过权威来规范漏洞的使用和披露,对漏洞的使用和管理引入更多的透明度和监督规则,增加网络空间的安全和信任。在欧美等一些已经建立了相关程序的国家,这一程序具有积极的漏洞使用管理规范效力,它促进了政府使用漏洞的公开和合法,吸收了公众利益、企业等相关利益方的建议,增加了对漏洞使用的监督,也帮助政府进一步抑制黑客行为。例如,由欧盟推出政府漏洞披露计划(GVD),也是一种漏洞公平裁决程序,它帮助成员国政府规范漏洞披露程序,促进欧盟范围内的漏洞管理合作。[9]目前已经在一些国家得到响应,荷兰是制定漏洞披露政策最积极的会员国,在其安全与司法部和公诉部门的支持下,政府已经搭建了一个适当的框架以及漏洞报告的清晰流程。同样,法国最近在其修订的立法框架——《数字共和国法案》(第47条)中列入了漏洞披露制度。根据最近的报告,立陶宛也开始建立漏洞披露框架,包括披露期限、解决方案和确认报告等。此外,立陶宛的一些组织已经成功地建立了接收和传播漏洞信息的流程。[10]

图三:域外其他国家与地区漏洞披露程序推动情况

值得一提的是,国际标准化组织(International Standards Organization)也发布了安全程序标准文件,这些标准阐明了安全程序的基准。其中两项标准ISO29147[11]和ISO30111[12]就响应安全漏洞的组织结构和处理流程规定了一组针对公共及私营部门的程序要求。虽然要求主权国家公共部门或组织直接适用ISO标准可能并不恰当,但这些国际标准中体现的思想和原则突显了国际社会对网络安全治理中应有的责任感存在一定共识。如果在考虑不同国家国情的基础上建立国际漏洞公平裁决程序,而且从漏洞交流和信息共享入手,达成共同意见,那么可以促进国际地区的信任,有利于漏洞治理国际合作。对我国倡导建立“网络空间命运共同体”无疑也具有一定的现实意义。

2. 存在的弊端

国际漏洞公平裁决程序本身也有一定的弊端和缺陷,不一定能达到漏洞治理国际合作的理想效果。首先,程序设置目的存疑。一些专家认为,这是一国将漏洞武器合法化的程序,无益于网络空间的国际和平。即通过看似合法的程序,使零日漏洞武器的收集、储存和使用在国际上也成为普遍合法的行为,从而反过来加剧网络空间军备竞赛。其次,程序法律效力存疑。由于国际漏洞公平裁决程序本身是一个政策指导,法律效力低,它会受到国内保密法等法律的制约,从而不可能真正实现过程的透明、公开和公平。第三,程序仍待完善。漏洞公平裁决程序本身也存在漏洞和矛盾。就国际漏洞公平裁决程序政策而言,拥有漏洞的政府机构除了披露或保留漏洞以外,还有许多选择,使这些机构可以规避要求、自行处理发现漏洞。如向某些实体披露漏洞相关信息,而不披露特定漏洞;不公开但通过保密的方式向盟国政府报告漏洞;以及通过间接的方式向厂商通知漏洞。所以,一项政策的好坏要靠实际施行情况来判断。漏洞安全治理需要建立公开漏洞的文化,并改变一些国家囤积安全漏洞用作武器的惯例,实现文化转型。考虑到文化转型一般经历很长的维持期和过渡期,实现这一点并非易事。

[1] 除了漏洞纰漏过程中的安全及隐私问题备受争议外,甚至奥巴马总统的网络协调员也认为该政策需要“重新焕发活力”,详见Kim Zetter, “U.S. Gov Insists It Doesn"t Sotckpile Zero-Day Exploits to Hack Enemies,” Wired, 17 November 2014.

[2] 数据来源:National Security Agency/Central Security Service, Discovering IT Problems, Developing Solutions, Sharing Expertise,30 October 2015.

[3] James Andrew Lewis, “The Rationale for Offensive Cyber Capabilities,” Strategist, 8 June 2016.

[4] Joseph Cox, “GCHQ Has Disclosed Over 20 Vulnerabilities This Year, Including Ones in iOS,” Motherboard, 29 April 2016.

[5] Sven Herpig, Ari Schwartz. The Future of Vulnerabilities Equities Processes Around the World.https://www.lawfareblog.com/future-vulnerabilities-equities-processes-around-world,文中提出流程应具有“独立的立法审查、漏洞的保留具有暂时性、披露优先、降低危害,VEP流程国际化”等九大原则。

[6] John C. Mallery,Cyber Arms Control: Risk Reduction Under Linked Regional Insecurity Dilemmas, Presentation at the International Institute for Strategic Studies, London, September 10, 2018.

[7] Kate Charlet, Sasha Romanosky, Bert Thompson. It’s Time for the International Community to Get Serious about Vulnerability Equities.https://www.lawfareblog.com/its-time-international-community-get-serious-about-vulnerability-equities

[8] Sven Herpig, Ari Schwartz. The Future of Vulnerabilities Equities Processes Around the World. https://www.lawfareblog.com/future-vulnerabilities-equities-processes-around-world

[9]欧盟在数个规范性文件中阐释或强调了政府漏洞披露计划,如Directive2013/40/EU、Network and Information Security (NIS) Directive、General Data Protection Regulation(GDPR)、Cybersecurity Act by the European Commission concerning the European Network and Information Security Agency(ENISA)

[10] Lorenzo Pupillo,Afonso Ferreira, Gianluca Varisco. Software Vulnerability Disclosure in Europe. Technology, Policies and Legal Challenges. https://www.ceps.eu/ceps-publications/software-vulnerability-disclosure-europe-technology-policies-and-legal-challenges/

[11] ISO 29147解决了组织在漏洞披露和接收外部报告方面的能力及其基本过程。此ISO标准为供应商提供了有关如何从外部发现者那里获取有关其产品或在线服务中潜在漏洞的信息,描述了接收漏洞报告,验证,解决方案开发,发布和发布后事项的五步程序。详见INT"L ORG. FOR STANDARDIZATION, INFORMATION TECHNOLOGY - SECURITY TECHNIQUES - VULNERABILITY DISCLOSURE, ISO/IEC 29147:2014 (2014).

[12] ISO 30111提供了内部漏洞处理流程的概述。它规定组织应该有一个流程和组织结构来在外部报告到达后进行漏洞调查和补救。详见INT"L ORG. FOR STANDARDIZATION, INFORMATION TECHNOLOGY - SECURITY TECHNIQUES - VULNERABILITY HANDLING PROCESSES, ISO/IEC 30111:2013 (2013) .

三、从IVEP看我国开展漏洞治理的国际合作点

引入国际漏洞裁决程序有利有弊,但我国的网络空间国际战略一直主张和平合作,建立网络空间命运共同体,而吸收国际漏洞裁决程序积极的方面,和国外展开漏洞治理国际合作,符合我国网络空间国际战略的原则和目的。由此,围绕漏洞利用和管理的国际合作,对有关国际漏洞裁决程序的沟通和构建,我们可以围绕和平、合作和交流三个关键词展开:

1.和平——达成和平共处的基本共识

依据我国一直提倡的和平共处的国际法原则,我们可以就“绝不轻率保留或释放零日漏洞符合构建网络空间的和平”这一内容,争取达成国际共识。这个共识也是防止国际漏洞公平裁决程序成为漏洞武器合法化工具的关键要素。这个共识应包括裁决漏洞是否公开时,既要权衡国家安全,也要权衡向供应商和随后向公众披露漏洞所带来的网络安全利益,更要权衡国际和平利益。同时,我们也应该意识到,这个共识也需要作改变网络空间冲突对立的文化,军事威慑的文化,并非易事,需要我们持续不懈的推动和努力。

2、合作——促成重大漏洞的信息共享机制和危机合作机制

以国际漏洞裁决程序为契机,我们也可以在国际上推动其他漏洞国际治理的合作探讨,这种合作探讨也可以围绕建立网络空间命运共同体的议题,由浅入深的展开,包括:漏洞信息共享,建立漏洞危机处理合作机制;共同打击漏洞黑产;探讨网络安全人员的培训和交流;以及保护“白帽子”的措施等内容。

3.交流——进一步交流和分享漏洞治理经验

虽然对国际漏洞裁决程序在国际上广泛的适用仍存在疑问,但这依然是一个可以进一步交流和沟通的课题。因为网络空间安全治理缺乏顶层共识、平等互信和互惠共赢等国际合作的基本要件,并掺杂了大量的政治、经济和军事博弈因素;网络空间缺乏普遍有效规范各方行为的国际规则,国家和地区间的“数字鸿沟”不断拉大,合作治理虚多实少。在互联网高度发达的今天,只有摒弃冷战思维、零和博弈和双重标准,在充分尊重他国安全和主权的基础上,承认各国对网络空间网络漏洞治理条件的差异,包括基础设施、管理体系、技术水平、政策法律、人文环境等,充分尊重各国的正当诉求,以合作谋和平,致力于在共同安全中维护自身安全。

参与网络漏洞公开裁决的交流与沟通,可以作为和其它国家构建信任机制的一个基点,以促进网络空间和平与安全的具体合作行动。同时,我们应该把和平合作作为推进国际漏洞裁决程序时坚持的原则,以最大限度凝聚国际共识,寻求符合全球利益的漏洞治理国际合作。

结语

无疑,在建立包括国际漏洞裁决程序在内的国际漏洞治理机制中,先进国家的政策和法律经验值得借鉴和研究。但同时也要看到,正是霸权国家的网络威慑战略威胁着网络空间和平,破坏网络空间信任与合作,影响国际漏洞裁决程序的有效实现。而我国在军事上一直实行的是防御战略,网络空间亦是如此,我们开展漏洞国际合作符合我国一贯以来的国际战略和主张。另外,我国漏洞管理权力规范也有自身的特点,这也是我们在开展漏洞治理国际合作时必须予以考虑的。

现阶段,对于漏洞的发现和使用中的权力规范,我国政府机构内部的权力制约、政府纪律规范、法律规范仍然对其适用。我们也正在探索适合我国国情的漏洞治理机制。今年,我国《网络安全漏洞管理规定》草案公布并正在广泛地听取意见,由中国信息安全测评中心牵头负责《网络安全漏洞分类分级指南》、《网络安全漏洞标识与描述规范》、《信息安全技术管理规范》等修订工作也正在展开。在这个过程中,结合我国的漏洞管理现状,开展漏洞裁决程序的国际合作,可以提高我国的漏洞管理水平,并有利于在这方面与更多国家达成网络空间的国际共识。

本文作者:

朱莉欣 西安交通大学科教院网络安全法治研究所执行所长,副教授。

张若琳 西安交通大学法学院,博士研究生。

(本文已发表于《国外社会科学》2020年第2期)

声明:本文来自西交苏州信息安全法律研究中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。