Verizon近日发布的年度数据泄露调查报告(DBIR)显示,金钱依然是网络攻击的第一动力。

2019年网络攻击趋势:WHY?

研究人员分析了32,002起安全事件,这些事件导致了信息资产的泄露。在这些事件中,有3,950起是数据泄露事件,即导致向未授权方确认数据泄露的事件。

该报告篇幅很长,我们择要选取一些亮点和发现如下:

·70%的数据泄露行为是由外部行为者实施的(医疗保健行业除外,该行业51%是外部行为,48%是内部行为)

·86%的泄露是出于经济动机

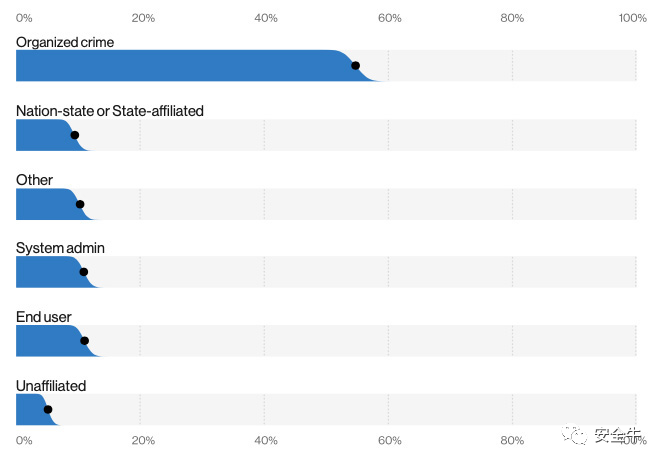

·有组织犯罪集团的违规行为占55%

·72%的数据泄露涉及大型企业

·2019年网络攻击趋势

“今年的DBIR报告再次强调了绝大多数恶意数据泄露的主要动机:追求利润。鉴于媒体热衷于报道了与国家安全有关的违规行为,这个事实使某些人感到惊讶。大多数恶意网络活动参与者的动机不是出于国家安全或地缘政治目标,而是仅仅是出于对金钱的渴望。”编制报告的数据科学家指出。

“出于财务动机的违规行为在很大程度上比间谍活动更为普遍,这本身比所有其他动机(包括娱乐、意识形态和怨恨、电影黑客的传统炫技动机)都普遍。”

2019年网络攻击趋势:“ HOW”

大部分数据泄露事件(67%或更多)是由凭证盗窃、社交攻击(网络钓鱼、商业电子邮件泄露、假冒)和人员错误(主要是文件和电子邮件的错误配置和错误发送)三大原因引起的。

这些策略对攻击者而言是屡试不爽的,因此他们不断故技重施。对于大多数组织来说,这三种策略应该成为大部分企业安全工作的重点。

另一个有趣的发现是,对Web应用程序的攻击占泄露总数的43%,是去年的两倍多。研究人员将此归结为更多的工作流转移到了云服务,而攻击者已经适应了这一变化。

报告指出:

攻击Web应用程序的最常见方法是使用被盗或暴力破解的凭据(超过80%)或利用Web应用程序中的漏洞(不到20%)来获取敏感信息的访问权。

不到5%的泄露事件涉及漏洞利用,并且似乎大多数组织在漏洞修补方面都做得很好,至少在修补已知资产方面如此。

“我们看到的大多数组织面向互联网的资产分布在五个或更多网络中。这些被遗忘的资产永远不会被修补,可能会在您的防御中造成危险的漏洞,”报告指出。

大多数恶意软件仍通过电子邮件传递,其余则通过网络服务传递。攻击者大多放弃了加密货币挖掘恶意软件,RAM爬虫和具有漏洞利用功能的恶意软件,但喜欢密码转储程序,捕获应用程序数据的恶意软件、勒索软件和下载器。

尽管仅占所有事件的一小部分,但出于经济动机的社会工程学却在增加,攻击者在很大程度上停止了索取员工的W-2数据,而转而直接索取现金。

今年,约有22%的漏洞涉及云资产,而其余则是本地资产。

“云泄露事件有73%涉及电子邮件或Web应用程序服务器。此外,这些云泄露事件中的77%也涉及到凭据泄露。”报告指出,“这并不仅仅是对云安全的指责,同时也表明网络犯罪分子正在寻找接触目标最快,最容易的途径。”

使用信息与情报来改善防御

防御者可以利用的一个有趣发现是,攻击者更喜欢以“短平快”的方式实施数据泄露攻击。如果你在他们的攻击路径上多设置一些障碍,会大大降低他们得手的几率。

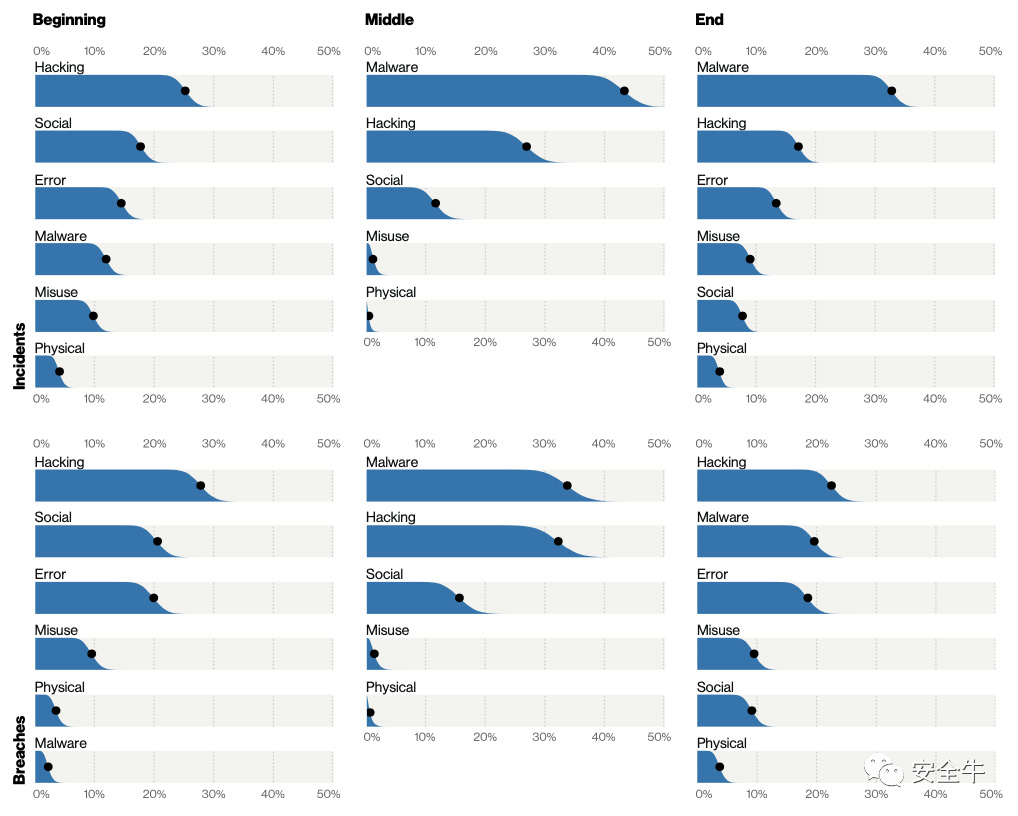

了解攻击者在攻击事件的开始,中期和结束时采取了哪些行动,也可以帮助防御者快速并有针对性地做出反应(下图)。

2019年网络攻击趋势

企业应采取什么措施来增强其网络安全性?

DBIR报告作者和信息安全数据科学家Gabe Bassett建议组织继续做好安全加固的手头工作:主机、网络和代理级别的防病毒以及修补和过滤(例如使用防火墙)将有助于迫使攻击者转向其他目标。

“解决人为因素。头等威胁(网络钓鱼、使用被盗凭据、配置错误、发送错误和滥用)均涉及人员。人无完人,必须通过培训让人员做好准备,能够避免和正确处理错误。”报告指出,所有组织都应具有一定级别的安全运营。对于大型组织,这意味着拥有专门的安全运营中心。对于中小企业,这可能意味着通过直接获得托管的安全服务或通过使用服务(支付系统、云服务和其他合并了安全运营的托管服务)来利用规模经济。

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。