赛门铁克公司的研究人员在 iPhone 用户将设备和 Mac 工作站以及笔记本电脑匹配的过程中发现了一个漏洞。攻击者可利用这个缺陷(即 Trustjacking,信任劫持)在用户不知情的情况下控制设备。

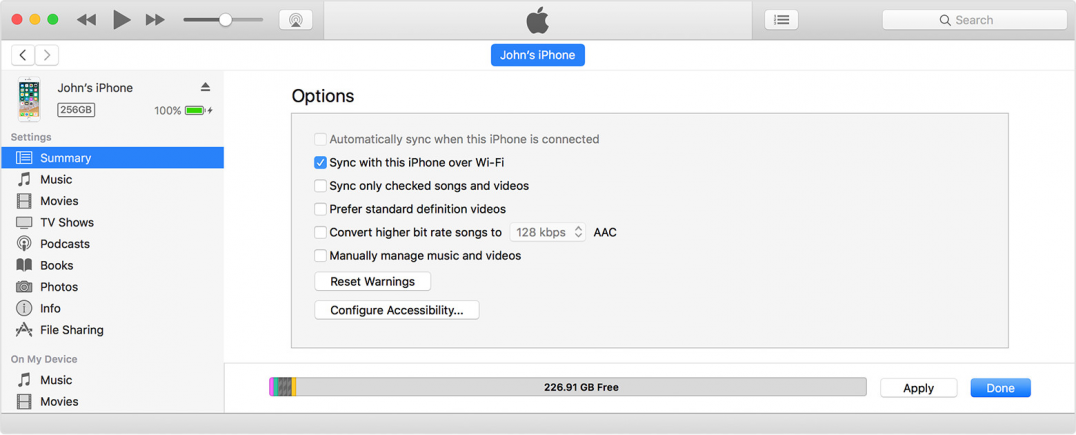

从技术角度而言,这个信任劫持安全问题存在于 iTunes 包含的 “iTunes WiFi 同步”功能中。

如果用户在 iTunes 设置部分启用了这个选项,那么当 Mac 笔记本电脑/工作站所有人将新的 iPhone 同步到计算机时,这个功能能让用户随时通过本地 WiFi 网络而非网线连接至新的 iPhone。

这个功能为用户提供了极大的便利,而且可让计算机所有人轻易地通过 iTunes app 及其 API 从手机上检索或发送数据。

但是赛门铁克公司的研究人员表示这个缺陷存在于功能的设计中,该功能能让计算机所有人通过本地 WiFi 网络访问已匹配的 iPhone,甚至在 iPhone 设备断网的情况下也不例外。

攻击者可通过本地 WiFi 控制 iPhone

赛门铁克公司研究和现代操作系统安全主管 Roy Iarchy 在 RSA 2018 安全大会上发表了研究成果,表示攻击者可滥用这个 iTunes WiFi 同步功能控制设备,而不会留给设备所有人任何可见指标。

Iarchy 表示一旦 iTunes WiFi 同步功能被启用且受害者已被诱骗匹配恶意设备,那么攻击者就能使用这个 iTunes API 通过不间断地截取屏幕的方式记录用户的手机屏幕并将截屏发送给 iTune app。

另外,攻击者还能在无需和 iPhone 所有人交互的情况下安装或删除 app,甚至触发远程备份将其发送回自己的计算机并嗅探受害者数据。

社工技术并非必须

显然,此类攻击在不使用社工技术的情况下无法实施,因为 iPhone 所有人仍然需要点击出现在 iPhone 上的弹出消息并同意匹配攻击者的设备。

如果你认为这能够将攻击面限制于这样一种场景:用户匆忙地同意了匹配陌生人的笔记本电脑以便给手机充电,那么你可能错了。真实的信任劫持攻击完全是另外一回事。Iarchy 表示感染 Mac 笔记本电脑/工作站的恶意软件能够通过自动化脚本启用 “iTunes WiFi 同步”功能,随后检索数据或者感染连接至同样 WiFi 网络的已匹配 iPhone。

此外,攻击者甚至能够在全网行动,而非通过本地 WiFi 网络,前提是 Mac 计算机和已匹配的 iPhone 位于同样的 VPN 网络上。

赛门铁克表示补丁不完整

赛门铁克表示已将问题告知苹果公司,但后者提出的解决方案并不完整。

苹果实现的解决方案是要求 iPhone 用户在匹配计算机时输入手机密码。这种修复方案阻止了陌生人快速抓到用户手机并将其匹配至他们笔记本电脑上的可能性。

但是,赛门铁克表示这种针对 iOS 的更新并未解决 iTunes WiFi 同步功能在用户从匹配计算机中断网后甚至还能检索数据的情况,因为攻击者仍然能够使用 iTunes 静默连接至仍在 WiFi 范围内的手机。

Iarchy 在一篇博客文章中指出,“虽然我们赞同苹果公司已经采取的缓解措施,但我们需要强调的一点是,它并未全面解决信任劫持问题。一旦用户选择信任已被攻陷的计算机,那么余下的利用也同样起作用。

他还补充道,“遗憾的是,我们无法列出所有受信任的计算机并选择性地删除访问权限。用户能实施的最佳保护方案是在设置-通用-重置-重置位置和隐私选项下清除受信任的计算机清单,然后需要在下次将自己的 iOS 设备连接至之前和设备联网的计算机时重新授权。”

本文由360代码卫士翻译自BleepingComputer

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。