来自CSE CybSec ZLab 恶意软件实验室的安全专家在上周三为我们带来了一份题为《ZLAB MALWARE ANALYSIS REPORT: RANSOMWARE-AS-A-SERVICE PLATFORMS》(译作:《ZLAB恶意软件分析报告:勒索软件即服务平台》)的分析报告,详尽解析了勒索软件的发展历史、勒索软件即服务商业模式以及当今暗网中最主要的六大RaaS平台。

在下文中,我们将为大家呈现这份分析报告的完整内容,让大家对RaaS有一个更全面的了解。

引言

经过多年的发展,暗网已经孕育出了许多新的非法商业模式。除了毒品和支付卡数据传统的的非法商品外,地下黑客论坛还出现了其他类型的服务,包括黑客服务和恶意软件开发。这些平台的出现,使得即使不具备任何专业知识的网络犯罪分子也能够构建出属于自己的了勒索软件并将其传播。

勒索软件从实质上来讲就是一段恶意代码,它能够通过锁定设备或者加密文件来阻止受害者的正常访问,并要求支付赎金。当勒索软件被成功安装在受害者的设备上之后,它会搜索并多顶敏感文件和数据,包括财务数据、数据库和个人文件。换句话来说,开发勒索软件的目的就是为了让受害者的设备无法正常使用。受害者最终只有两种选择:在并不能保证能够获取原始文件的情况下支付赎金,或者断开设备与互联网的连接。

勒索软件的发展历史

第一个勒索软件(AIDS Trojan)可以追溯到1989年,当时有2万张号称包含“艾滋病信息介绍”的软盘被分发给了国际卫生组织国际艾滋病大会的与会者。在受害者遭遇90次设备重启后,该软件会隐藏目录并在受感染设备上加密文件。赎金金额被定为189美元,受害者被要求必须向巴拿马邮政信箱里存入所要求的金额。

在经过10多年之后,也就是在2005年5月,GpCode、TROJ.RANSOM.A、Archiveus、Krotten等勒索软件开始出现。随着新的匿名支付方式(如比特币)在2008年底的出现,勒索软件也开始了采用了新的支付方式。

许多勒索软件家族如CryptoLocker、TeslaCrypt和 Locky 都在全球范围内感染了大量系统,但 WannaCry 勒索软件攻击到目前为止仍被认为是所有网络攻击中最具破坏性的。

在被发现后的几个小时内,WannaCry 利用 SMB漏洞感染了超过23万台机器。尽管它的这种类似蠕虫的行为令人出乎意料,但WannaCry依然使用了传统的方法来对受害者的文件进行加密,并要求支付300美元赎金。

在过去的10多年中被检测到的勒索软件样本总体可以分为两类:

- 锁定型勒索软件:这种勒索软件会锁定受感染设备,以阻止受害者的使用

- 加密型勒索软件:这种勒索软件会加密文件、目录和硬盘

第一种类型的勒索软件主要在2008年至2011年期间被使用,目前已被大多数网络犯罪分子所抛弃。因为即便不支付赎金,消除感染也是非常简单的。 事实上,这种勒索软件有一个很明显的弱点。 它只会显示一个拒绝访问设备的窗口,但这种锁定很容易就能够被绕过。

第二种类型的勒索软件必然不会存在这个问题,因为它会直接作用于受害者的文件并拒绝受害者使用系统。显然,受害者无法访问被加密文件中所包含的信息。

在之后出现的勒索软件几乎都是采用第二种类型勒索软件所使用的加密方法,但它们涉及更为高级的传播手段、逃避检测和反分析技术,如Locky和WannaCry。

显然,勒索软件的构建需要特定的先进技能,但巨大利益推动了新服务的兴起,使得网络犯罪分析无需具体任何知识即可构建勒索软件。这也就是所谓的勒索软件即服务(Ransomware as a Service,RaaS),接下来就让我们来看看这种RaaS商业模式。

勒索软件即服务(RaaS)

RaaS商业模式的兴起使得攻击者无需任何技术专业知识,就可以毫不费力地发起网络敲诈活动,这也是导致新的勒索软件市场泛滥的原因。

勒索软件即服务,也就是勒索软件销售商及其客户的盈利模式。使用这种方法的勒索软件销售商可以获取到新的感染媒介,并有可能通过传统方法(如垃圾邮件或劫持网站)接触到他们无法直接接触的新受害者。RaaS客户可以通过勒索软件即服务门户轻松获取到勒索软件,只需配置一些功能并将其分发给不知情的受害者即可。

当然,RaaS平台通常不能够在我们常用的互联网上找到,它们只能够隐藏在互联网的黑暗面,即暗网。

通过使用非传统搜索的引擎浏览暗网,你可以找到很多提供 勒索软件即服务 的网站。每一个网站都为他们的勒索软件提供了不同的功能,这包括允许用户选择加密阶段所要使用的文件扩展名、修改要求受害者支付的赎金金额以及其他技术功能。

此外,除了使用RaaS平台之外,购买定制恶意软件还可以通过犯罪论坛或网站进行,你还可以雇佣黑客来构建属于自己恶意软件。从历史上看,这种商业模式一直存在,但通常专用于网络攻击,如间谍活动、账户黑客攻击和网站入侵。当黑客开始明白RaaS平台也可以盈利时,他们才开始提供这种特定的服务。

这类服务的供应主要通过两种方式提供:雇用某人根据客户的要求来编写勒索软件,或直接使用RaaS平台。

CSE CybSec ZLab恶意软件实验室的安全专家对暗网上主要的RaaS平台进行了有趣的分析,其中包括:

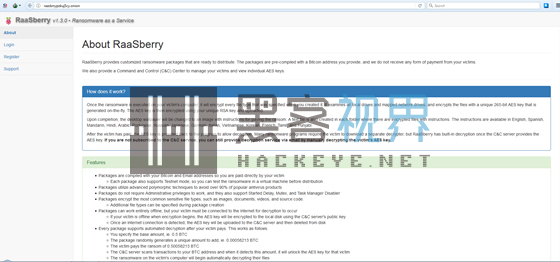

RaaSberry

RaaSberry提供了可以随时分发的定制勒索软件包。这些软件包预先编制了一个由客户提供的比特币地址,平台创建者不会从客户的受害者那里获得任何形式的付款。

一旦勒索软件在受害者的设备上执行,它将加密由客户创建时指定的某些类型的文件。它会检索所有本地驱动器和映射的网络驱动器,并使用即时生成的唯一265位AES密钥对文件进行加密。然后,使用唯一的RSA密钥对AES密钥进行加密并上传。

加密完成后,受感染设备桌面壁纸将更改为带有付款指示的图片。每个文件夹中都有一个文本文件,即赎金票据。客户可以选择生成多个版本的数据票据,这包括英文、西班牙文,中文、印地文、阿拉伯文、葡萄牙文、俄文、日文、德文、意大利文、越南文、韩文、法文、泰米尔文和旁遮普文。

在受害者付费后,AES密钥将勒索软件直接提供以允许解密。尽管许多勒索软件都要求受害者下载一个单独的解密器,但一旦命令和控制(C&C)服务器提供AES密钥,RaaSberry就会通过内置的代码进行解密。如果客户没有订阅命令和控制服务,也可以通过AES密钥手动进行解密,或者通过电子邮件提供解密服务。这个网站主要由几个部分组成:关于、登录、注册和支持。其中,“关于”部分介绍了如何构建个人勒索软件。

该网站还提供了关于勒索软件活动的数据统计功能,用于记录感染次数、付费人数和相关货币收入等信息,这些信息可在客户的个人资料中找到。

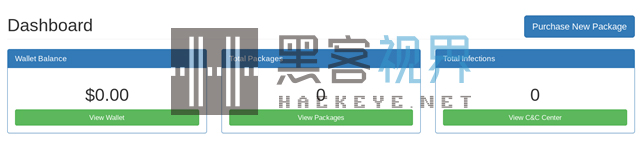

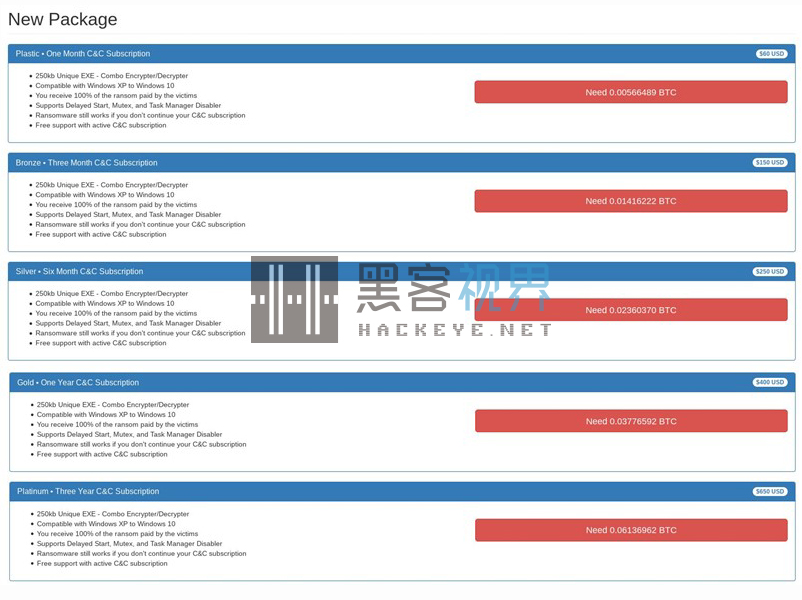

客户可以根据自己的需要来购买不同规格的软件包,所提供的勒索软件完全相同,区别在于命令和控制服务的订阅时间长度不同:

- 塑料:一个月命令和控制订阅-60美元

- 青铜:三个月命令和控制订阅-150美元

- 白银:六个月命令和控制订阅-250美元

- 黄金:一年命令和控制订阅-400美元

- 白金:三年命令和控制订阅-650美元

一旦客户进行了注册并购买了服务,平台会为他们分配一个个人比特币地址。接下来,他们便可以开始控制勒索软件活动,并通过统计数据来查看收入。

此外,客户还可以向该平台的创建者寻求帮助,通过发送特制电子邮件的形式。

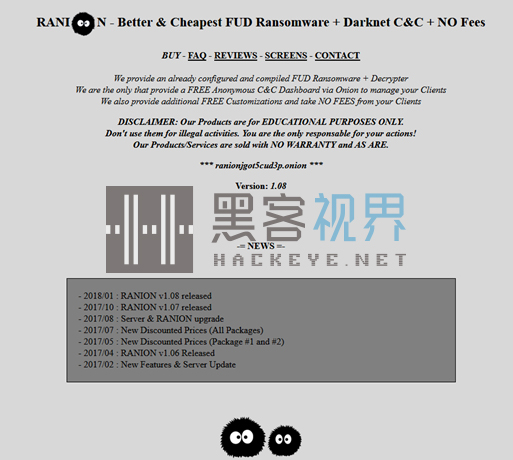

Ranion

另一个提供类似服务的平台是Ranion。新颖之处在于,Ranion团队宣称他们的勒索软件命令和控制服务建立在暗网中,因此“完全不可检测”。

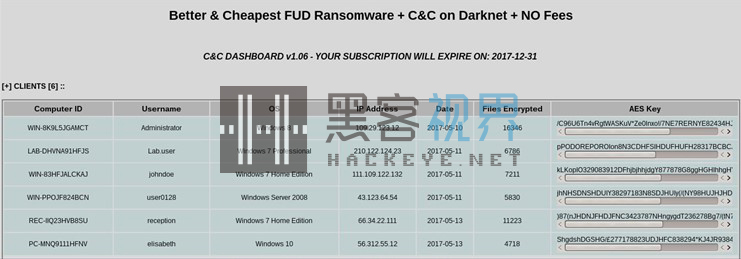

在其网站上,Ranion团队展示了一个命令和控制仪表板的例子。客户可以看到订阅时间、何时到期,以及受设备的ID、用户名、操作系统、IP地址、感染日期、加密文件的数量以及相关加密密钥。

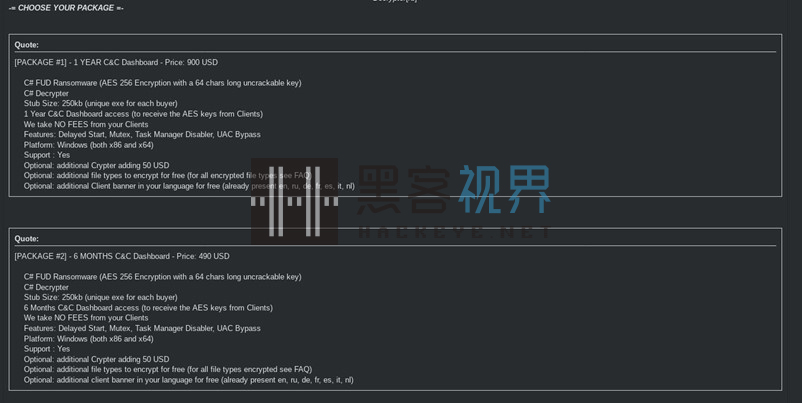

在这个仪表板中,客户可以购买不同规格的软件包。与RaaSberry一样,不同规格的软件包所提供的勒索软件完全相同,区别在于命令和控制服务的订阅时间长度不同。

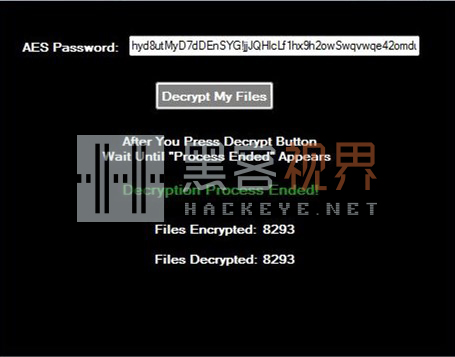

下图显示了勒索软件的解密器,用于在受害者在获取AES密钥后进行解密。输入AES密钥并按下“解密我的文件”按钮后,文件解密过程便会开始。

EarthRansomware

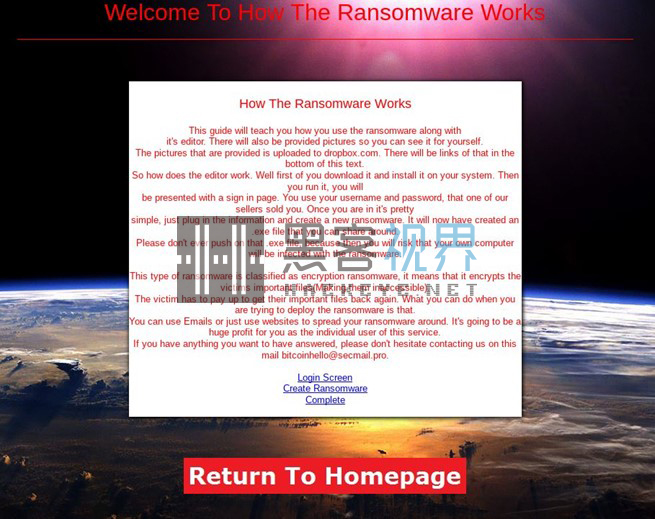

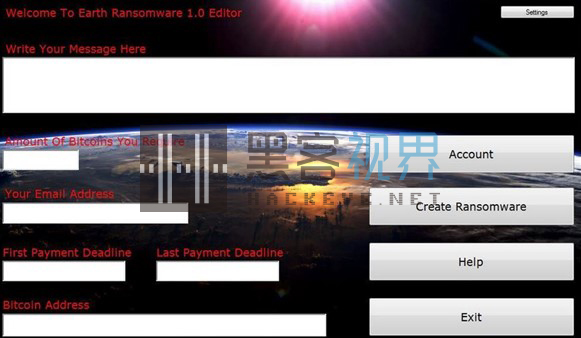

另一个RaaS平台是EarthRansomware。下图显示了该网站的主页。客户在购买他们的个人勒索软件后,可以通过电子邮件与EarthRansomware团队联系,登录该平台。

该网站包括一个提供服务一步一步教程的会话。

与其他RaaS不同,EarthRansomware收取的服务费固定为0.3比特币(BTC)。当客户向邮件中指出的比特币地址付款时,他会获得他的凭证以进入个人版块。

客户可以自定义勒索软件设置:

- 比特币数量

- 电子邮件地址

- 最初付款日期到最后付款的截止日期

- 比特币钱包地址

一旦系统受到感染,勒索软件件将显示赎金票据,通知受害者付款的截止日期以及支付赎金的说明。

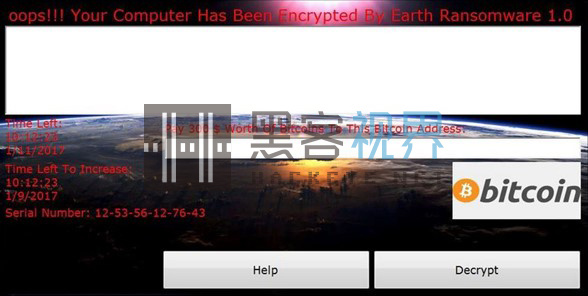

Redfox ransomware

Redfox是独一无二的RaaS平台,因为与其他平台不同,它是在我们日常使用的互联网上托管的。根据开发团队提供的描述,这种勒索软件是最先进和可定制的恶意软件。RedFox使用BlowFish算法对所有用户文件和共享驱动器进行加密。

根据网站的描述,在Tor网络中托管的命令和控制允许客户选择赎金金额、支付方式、付款期限、个性化的赎金票据界面和其他技术特征。允许客户选择使用绑定器、包装器和加密器,以保证对样本进行反分析。

该网站不包含有关命令和控制使用的示例或教程。但是,用户可以通过付费来下载用于构建犯罪基础设施所需的所有东西。

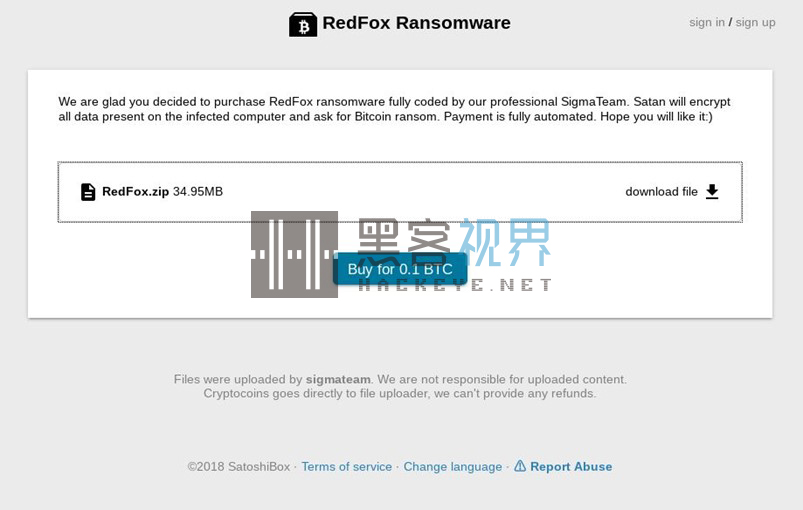

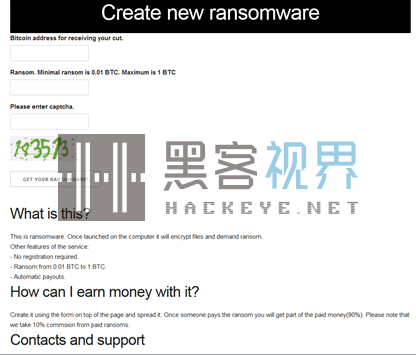

Createyourownransomware

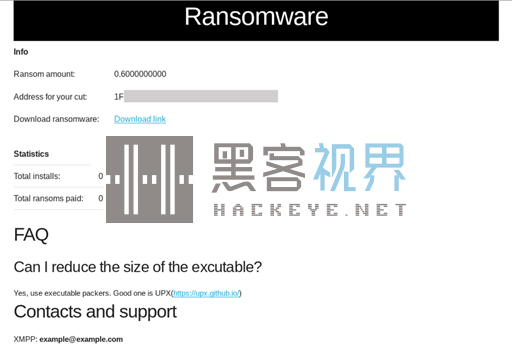

研究人员在暗网中找到的一个少有的完全免费的RaaS平台,即Createyourownransomware。网站允许客户下载随时可用的勒索软件,只需要按照以下格式填写一份表格:

- 用于接受赎金的比特币地址。

- 赎金金额

- 一个简单的验证码。

客户最终能够得到赎金金额的90%,剩余部分则作为服务费由RaaS管理员收取。

一旦客户填写完表单,平台将立即构建新样本并显示下载样本的链接。此外,接下来显示的页面展示了有关勒索软件活动的一些统计数据,例如受感染设备的数量和付费赎金数量。

与前面提到的平台不同,这个RaaS平台的用户界面非常小巧,并且只提供少量功能。

Datakeeper

Datakeeper,与GandCrab以及Saturn一样,是在近期才出现RaaS平台之一。在2018年初,通过这些平台构建的勒索软件感染了大量的设备,这表明对网络犯罪分许子对使用RaaS平台的兴趣正在变得越来越大。目前,后两者都已经遭到了执法部门的打击,只有Datakeeper服务仍在运行。

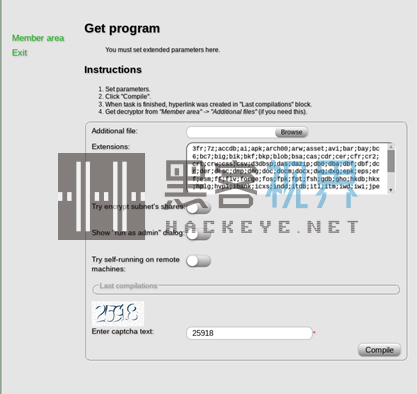

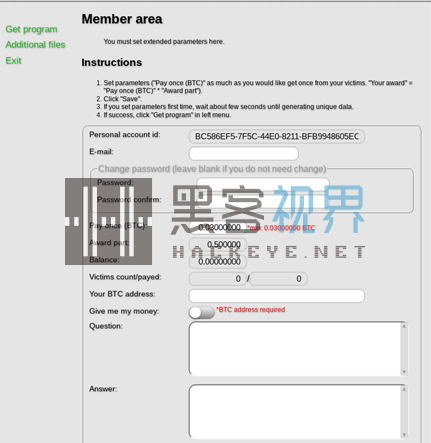

当客户在网站上注册时,他们可以通过选择一组功能来配置勒索软件。这个平台似乎是更完整的平台之一,因为它允许客户指定想要加密文件的扩展名。

Datakeeper团队会抽取0.5比特币作为每次感染的服务费。

在“其他文件”部分,客户可以下载实用程序来解密被加密的文件。

下图显示了一个在受感染设备放置的赎金票据示例。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。