今天,美国网络司令部表示,外国国家黑客组织很可能将利用 PAN-OS 中的一个重大安全漏洞。PAN-OS 是 Palo Alto Networks 公司在防火墙和企业 VPN 设备上使用的操作系统。

美国网络司令部在一条推文中指出,“请立即修复受 CVE-2020-2021 漏洞影响的所有设备,尤其是如果 SAML (安全声明标记语言)在使用状态时更应如此。外国 APT 组织可能很快就会利用该漏洞。”

CVE-2020-2021

美国网络司令部官员如此恐慌也并非空穴来风。CVE-2020-2021 漏洞是罕见的 CVSSv3 评分为满分10分的漏洞,这说明该漏洞易遭远程利用:利用它无需高超的技术水平,同时可从互联网远程利用,无需攻击者在受攻击设备上首先获得立足点。用技术术语讲,该漏洞是一个认证绕过漏洞,可导致威胁行动者在无需提供有效凭据的前提下访问设备。

漏洞一旦遭利用,就可导致黑客更改 PAN-OS 设置和功能。虽然更改 OS 功能看似无害也不会产生重大后果,但该bug 实际上非常严重,因为它可被用于禁用防火墙或 VPN 访问控制策略,实际上禁用了所有的 PAN-OS 设备。

设备必须是某种配置

Palo Alto Networks (PAN) 在今天发布安全公告是指出,缓解因素包括 PAN-OS 设备必须处于某种特定的配置下才可遭利用。

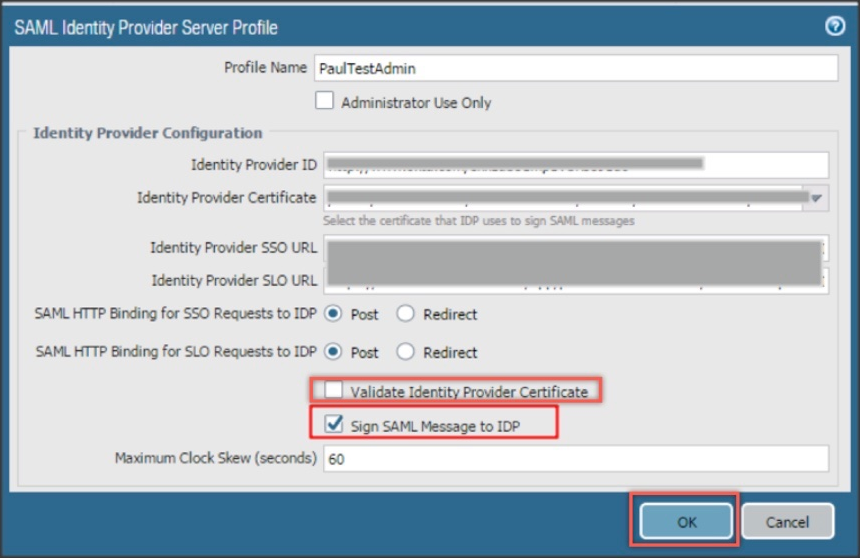

PAN 公司的工程师表示,只有在禁用“验证身份提供商证书 (Validate IdentityProvider Certificate)”选项且启用 SAML时,该漏洞才可遭利用。

支持这两个选项的设备易遭攻击,它们包括的系统包括:

GlobalProtect Gateway

GlobalProtect Portal

GlobalProtect ClientlessVPN

Authentication and CaptivePortal

PAN-OS 下一代防火墙 (PA-Series, VM-Series) 和Panorama web 接口

Prisma Access 系统

在默认情况下,这两种设置并不易受攻击,而且要求用户手动干预具体配置,也就是说并非所有的 PAN-OS 设备默认易遭攻击。

某些设备易遭攻击

然而,美国CERT/CC 的漏洞分析师 Will Dormann 表示,多家供应商的使用手册告知 PAN-OS 所有人在使用第三方身份提供商时应设置这个具体的配置,如在 PAN-OS 设备上使用 Duo 认证机制,或者使用 Centrify、Trusona 或 Okta 提供的第三方认证解决方案。

这就意味着,虽然因需要复杂的配置才能利用该漏洞,因此该漏洞乍看似乎无害,但可能有不少设备被配置为易受攻击的状态,尤其是在企业和政府部门广泛使用 Duo 认证机制的情况下更是如此。

因此,建议 PAN-OS 设备所有人立即审计设备配置,如发现设备在易受攻击的状态运行,则应用 PAN 公司提供的补丁。确认易遭 CVE-2020-2021 漏洞影响的 PAN-OS 版本如下:

就在 PAN 公司发布漏洞公告后,网络安全社区的多名享有盛誉的人员就给出了和美国网络司令部一样的建议,并督促系统管理员尽快修复 PAN-OS 设备,同时表示国家黑客组织在几天的时间内就会借此发动攻击。

目前,PAN 公司尚未就美国网络司令部的警告消息做出任何回应。

原文链接

https://www.zdnet.com/article/us-cyber-command-says-foreign-hackers-will-most-likely-exploit-new-pan-os-security-bug/

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。