在新冠肺炎疫情期间,随着越来越多的企业采取远程办公政策以及远程医疗应用的增加,5G网络安全变得更加重要。举例来说,员工在办公室以外工作导致企业IT基础设施外延,在受到网络安全攻击时,系统脆弱性会进一步加剧。此外,病人通过平板电脑、笔记本电脑或手机与医疗专家联系时,也需要确保病人敏感信息的安全。

在5G生态系统中,所有的参与者,包括移动运营商、网络供应商、系统集成商和终端企业,应该在其被允许进入网络之前,先识别、分析和评估其每个组件的健康状况,并基于评估结果,在允许范围内对连接5G服务进行一些限制。可以通过以下因素来实现:

1、零信任方法:对于所有设备和软件,端到端的可靠安全态势将有助于减少整个5G生态系统的风险敞口。在连接到网络或资源之前,需要对设备的安全级别进行评估,然后,设备仅允许连接到资源,并且应基于访问需求及设备的安全健康水平决定是否允许设备访问资源。

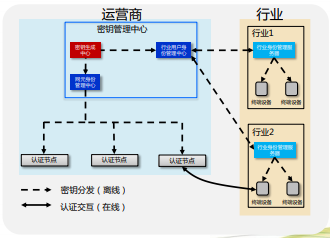

2、通用加密:为了尽可能降低数据泄露或损坏风险,电信运营商和其他5G参与者应该利用强大的加密方法来保护端点与服务之间的通信。这包括采用灵活的加密方法,并随着标准和风险的演变而逐渐增强加密。集中式密钥管理过程将有助于减少“中间人”攻击,即攻击者干预通信双方建立的联系,令双方认为他们是在直接与对方通信。

3、人工智能编排:机器学习(ML)和人工智能将在识别和降低时刻变化的风险方面发挥至关重要的作用,它们能够提供具有出色响应速度和准确性的洞见和智慧,以管理超密集机器类型通信和超低延迟应用的安全策略。人工智能和机器学习技术将在整个5G架构中被用于安全编排,包括流量分析、深度数据包检测(DPI)、威胁识别和感染隔离等活动。

基于以上三个方面,可构建网络安全的三个基础:信任,以推动网络安全措施的采用;弹性,以预防、安然度过破坏性的网络攻击,并在攻击后恢复;实施,快速行动以解决新生和现有的威胁。

同时根据5G安全设计原则,可将5G网络安全架构分为以下八个安全域:

1、网络接入安全:保障用户接入网络的数据安全。控制面:用户设备(UE)与网络之间信令的机密性和完整性安全保护,包括无线和核心网信令保护。用户面:UE和网络之间用户数据的机密性和/或完整性安全保护,包括UE与(无线)接入网之间的空口数据保护,以及UE与核心网中用户安全终结点之间的数据保护。

2、网络域安全:保障网元之间信令和用户数据的安全交换,包括(无线)接入网与服务网络共同节点之间,服务网络共同节点与归属环境(HE)之间,服务网络共同节点与NS之间,HE与NS之间的交互。

3、首次认证和密钥管理:包括认证和密钥管理的各种机制,体现统一的认证框架。具体为:UE与3GPP网络之间基于运营商安全凭证的认证,以及认证成功后用户数据保护的密钥管理。根据不同场景中设备形式的不同,UE中认证安全凭证可以存储在UE上基于硬件的防篡改的安全环境中,如UICC(通用集成电路卡)。

4、二次认证和密钥管理:UE与外部数据网络(如,业务提供方)之间的业务认证以及相关密钥管理。体现部分业务接入5G网络时,5G网络对于业务的授权。

5、安全能力开放:体现5G网元与外部业务提供方的安全能力开放,包括开放数字身份管理与认证能力。另外通过安全开放能力,也可以实现5G网络获取业务对于数据保护的安全需求,完成按需的用户面保护

6、应用安全:此安全域保证用户和业务提供方之间的安全通信。

7、切片安全:体现切片的安全保护,例如UE接入切片的授权安全,切片隔离安全等

8、安全可视化和可配置:体现用户可以感知安全特性是否被执行,这些安全特性是否可以保障业务的安全使用和提供。

我们认为,5G网络安全应支持多种安全凭证的管理,包括对称安全凭证管理和非对称安全凭证管理。

对称安全凭证管理对称安全凭证管理机制,便于运营商对于用户的集中化管理。如,基于(U)SIM卡的数字身份管理,是一种典型的对称安全凭证管理,其认证机制已得到业务提供者和用户广泛的信赖。

非对称安全凭证管理采用非对称安全凭证管理可以实现物联网场景下的身份管理和接入认证,缩短认证链条,实现快速安全接入,降低认证开销。

非对称安全凭证管理主要包括以下两类分支:证书机制和基于身份安全IBC(基于身份密码学)机制。其中证书机制是应用较为成熟的非对称安全凭证管理机制,已广泛应用于金融和CA(证书中心)等业务,不过证书复杂度较高;而基于IBC的身份管理,设备ID可以作为其公钥,在认证时不需要发送证书,具有传输效率高的优势。

5G网络应支持安全、灵活、按需的隐私保护机制。5G网络对用户隐私的保护可以分为以下几类:

1、身份标识保护:用户身份是用户隐私的重要组成部分,5G网络使用加密技术、匿名化技术等为临时身份标识、永久身份标识、设备身份标识、网络切片标识等身份标识提供保护。

2、位置信息保护:5G网络中海量的用户设备及其应用,产生大量用户位置相关的信息,如定位信息、轨迹信息等,5G网络使用加密等技术提供对位置信息的保护,并可防止通过位置信息分析和预测用户轨迹。

3、服务信息保护:相比 4G网络,5G网络中的服务将更加多样化,用户对使用服务产生的信息保护需求增强,用户服务信息主要包括用户使用的服务类型、服务内容等,5G网络使用机密性、完整性保护等技术对服务信息提供保护。

4、隐私保护:5G网络使用机密性、完整性保护等技术对服务信息提供保护。隐私保护能力在服务和网络应用中,不同的用户隐私类型保护需求不尽相同,存在差异性,因此需要网络提供灵活、按需的隐私保护能力。

5、差异化隐私保护能力:5G网络能够针对不同的应用、不同的服务,灵活设定隐私保护范围和保护强度(如提供机密性保护、提供机密性和完整性保护等),提供差异化隐私保护能力。

6、用户偏好保护能力:5G网络能够根据用户需求,为用户提供设置隐私保护偏好的能力,同时具备隐私保护的可配置、可视化能力。

7、用户行为保护能力:5G网络中业务和场景的多样性,以及网络的开放性,使得用户隐私信息可能从封闭的平台转移到开放的平台上,因此需要对用户行为相关的数据分析提供保护,防止从公开信息中挖掘和分析出用户隐私信息。

隐私保护技术

5G网络可提供多样化的技术手段对用户隐私进行保护,使用基于密码学的机密性保护、完整性保护、匿名化技术等对用户身份进行保护,使用基于密码学的机密性保护、完整性保护对位置信息、服务信息进行保护。

为提供差异化隐私保护能力,网络通过安全策略可配置和可视化技术,以及可配置的隐私保护偏好技术,实现对隐私信息保护范围和保护强度的灵活选择;采用大数据分析相关的保护技术,实现对用户行为相关数据的安全保护。

总结与展望

我们认为,5G安全将面临场景业务多样化、网络架构全面云化、安全能力开放带来的安全需求、挑战和更高的用户隐私保护需求。5G系统需要在不同的接入技术、云化网络架构之上建立一个统一的安全管理机制,构建通用的安全核心能力,并在安全核心能力之上,提供差异化的安全功能、策略和解决方案,支持不同的业务场景。

声明:本文来自数观天下,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。