研究人员告警组织机构尽快修复微软 Windows Server 各版本,以免企业网络遭已存在17年之久的、严重的可蠕虫漏洞 SigRed 影响。

该漏洞编号是 CVE-2020-1350,CVSS 评分为满分10分,是由 Check Point 公司的研究员 Sagi Tzaik 发现的。该漏洞和Windows操作系统和Server软件上的域名系统服务微软 Windows DNS 有关。

Check Point 公司的研究人员将该漏洞命名为 “SigRed”,认为它对企业的影响尤为重要,因为它是可蠕虫的(或自传播的),因此能够在无需用户交互的情况下传播到易受攻击的机器中,可能攻陷企业的整个 PC 网络。

影响严重

安全团队表示,通过利用该缺陷,“黑客能够构造 Windows DNS 服务器的恶意 DNS 查询,并实现任意代码执行的后果,从而导致整个基础设施遭攻陷。”

该漏洞影响2003到2019年发布的所有 Windows Server 版本。

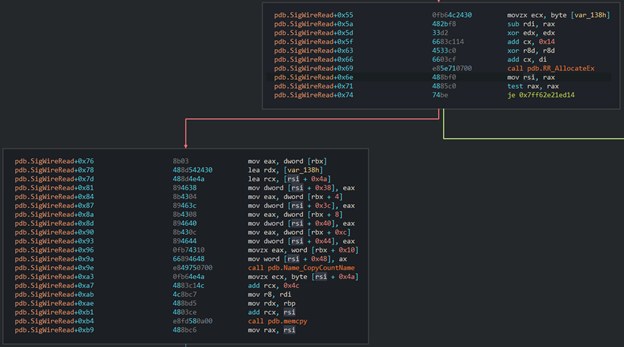

该漏洞是由 Windows DNS 服务器不正确地解析进入的 DNS 查询且不正确地处理转发 DNS 查询造成的。具体而言,发送大小超过64KB的 SIG 记录就能“导致受控的堆缓冲区在一个小型的分配缓冲区中溢出约64KB”,“触发恶意 DNS 查询,进而触发堆缓冲区溢出,导致黑客能够控制服务器并可能拦截和操纵用户邮件和网络流量,使得服务不可用、用户凭据被盗等。”

由于该服务以提升后的权限运行,因此如遭利用,则可导致攻击者获得域名管理员的权限。在一些场景中,可通过浏览器会话远程触发该漏洞。

Check Point 公司已发布一些技术分析,但并未发布具体详情,以便系统管理员能够有时间修复系统。

5月19日,Check Point 公司将研究成果告知微软。6月18日,微软验证该漏洞并颁发编号 CVE-2020-1350。7月9日,微软证实该漏洞是可蠕虫的并给出严重程度为高的CVSS 评分。

不排除已遭利用的可能性

微软已于今天发布的“补丁星期二”中发布修复方案。

微软指出,“该问题的产生是因为微软DNS 服务器角色实现中存在一个缺陷,影响所有的 Windows Server 版本。非微软 DNS Server 不受影响。可蠕虫的漏洞可能在无需用户交互的前提下,通过易受攻击的计算机之间的恶意软件进行传播。Windows DNS Server 是一个核心网络组件,虽然目前尚未发现该漏洞遭利用的迹象,但客户应该尽快应用 Windows 更新予以修复。”

虽然目前尚未有证据表明该漏洞已遭在野利用,但它已在微软代码中潜伏17年之久。Check Point 公司的研究人员表示,他们“无法排除”漏洞已遭利用的情形,“我们认为该漏洞遭利用的可能性较高,因为我们内部发现了利用该 bug 的所有原语。虽然受时间所限,我们无法继续探究该 bug 的利用(包括链接所有利用原语),但我们认为意志坚定的攻击者能够利用它。”

如需临时应变措施,Check Point 建议将 TCP 上最大的 DNS 消息长度设置为 0xFF00。微软也提供了一种应变措施。

我们将持续跟踪事态进展。

Check Point 报告请见:

https://research.checkpoint.com/2020/resolving-your-way-into-domain-admin-exploiting-a-17-year-old-bug-in-windows-dns-servers/

原文链接

https://www.zdnet.com/article/critical-sigred-vulnerability-impacts-microsoft-windows-dns-2003-2019-patch-now/

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。