作者 | 安天CERT

1 概述

自2010年攻击工业控制系统的Stuxnet蠕虫出现以来,安天CERT持续关注并积极响应工业企业面临的各种安全威胁,先后在《工控恶意代码TRISIS技术分析》[1]、《多起攻击工业企业的勒索软件Ryuk分析》[2]等报告中,深度分析传统信息安全对工业设施和工业企业造成严重危害,同时也得到了业界广泛的关注和认可。

工业企业为了保证系统的稳定运行,通常采用内网隔离的方式阻断网络攻击,所以 USB接口成为了数据交换的主要载体。比如工业企业的运维人员通常都会使用USB设备对文件进行导入或导出,以便收集工程师站和操作员站的数据信息。安天CERT发现,由USB接口引发的威胁事件数量在工业企业中逐年增加,这种利用通用接口搭载恶意程序进而实施攻击的方式正是攻击者们常用的手段之一。

据相关研究报告显示[3],在目前已知的USB威胁事件中,其中有11%是专门针对工业系统设计的,并且检测到的威胁事件中有59%可能对工业系统造成严重破坏。USB威胁事件涉及到工业企业行业的种类非常多,主要包括石油、天然气、能源、食品、化工、航运、建筑、航空航天、制造业等。报告中的数据大部分都是来自北美、南美、欧洲、中东和亚洲60多个国家。为此,安天CERT对有关USB威胁事件进行梳理,并结合USB设备原理对攻击方式进行深入分析,根据攻击方式向工业企业提出防护建议。

2 USB威胁事件介绍

震网事件后,工业安全威胁事件引起了各方的重视,而利用USB突破隔离网的手段同样引起攻击者关注。在2014年美国黑帽大会上,柏林安全机构SRLabs的研究人员展示了被称为“BadUSB”的攻击方法,此后USB威胁事件逐年增加。USB威胁不仅能够传播普通恶意代码,也被用于实施更为隐蔽的针对性攻击,其具有隐蔽性强、针对性高、破坏力大等特点。因此,一旦发生USB威胁事件将给企业造成巨大的经济损失和负面影响。下面是针对USB威胁事件典型案例进行介绍。

2.1震网事件

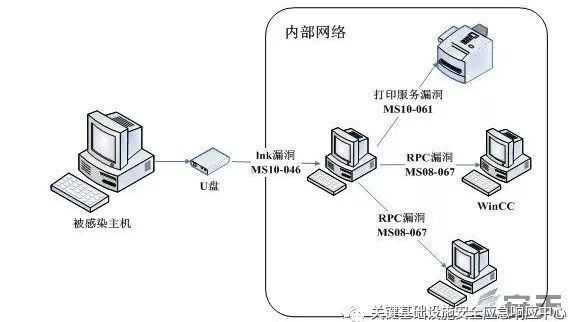

在《安天针对“震网”事件的分析报告》[4]中,安天揭示了Stuxnet蠕虫借助USB摆渡+基于漏洞横向移动的技术特点,而Stuxnet蠕虫预设的攻击场景正是物理隔离的工业场景。在另一篇报告中,安天详细分析了传播原理,对于其传播机理做出如下说明:

图2‑1 样本的多种传播方式

当样本通过感染U盘传播时,拷贝多个.lnk快捷方式文件和两个.tmp文件到根目录。这两个.tmp文件,一个是用于隐藏它们自身的驱动程序,带有数字签名;另一个是病毒体本身以及一个投放器,并将配置信息已经存在于病毒体中。根据赛门铁克在2010年7月-10月监测的震网攻击数据,全球155个国家的计算机被感染,其中约60%的受害主机位于伊朗境内[4]。

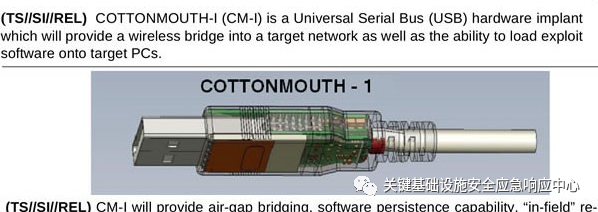

2.2“棱镜门”事件

2014年曝光的“棱镜门”事件披露了美国国家安全局研发的一种间谍工具“水腹蛇1号[5]”,这是一种植入在USB接口的微型间谍设备。该设备连接到目标电脑后在攻击者的控制下植入恶意程序,同时通过无线芯片向外发送数据,这样即使计算机与互联网物理隔离,也可以通过这种方式获得敏感数据。这种隐蔽获取数据的方式是一款梦寐以求的中间人攻击工具,而由于它的高端精密性,“水腹蛇1号”在网络黑市叫卖到100万美元50条,折合单价2万美元每条。

图2‑2 COTTONMOUTH-1结构图

2.3USB Killer 事件

2019年4月16日,纽约州奥尔巴尼的27岁维什瓦纳特·阿库索塔(Vishwanath Akuthota)因对圣玫瑰学院的计算机造成损害而获罪。Akuthota承认,他在2019年2月14日将USB Killer设备插入了奥尔巴尼学院的66台计算机中。USB Killer设备插入计算机的USB端口后,板载电容器在快速充电后放电,导致计算机的USB端口和电气系统因过载而产生物理破坏。Akuthota承认自己蓄意破坏计算机,并使用手机记录了相关破坏的过程,包括将USBKiller插入计算机USB端口之前说“I’m going to kill this guy”的声明。最终Akuthota向学院支付58,471美元进行赔偿。

图2‑3 美国检察官办公室公告[6]

3 USB设备的结构原理

USB接口是主机重要的外设接口,对应的USB设备种类也是多种多样,其中,USB存储设备是最常使用的USB设备。通过上面的USB威胁事件可以发现,USB设备是相关威胁事件的关键因素,攻击者可以利用USB设备进行传播恶意代码、隐蔽窃取信息、物理破坏设备等。USB设备由控制器、存储器及相关外设组成,攻击者可以采用技术手段对USB设备控制器进行改造,达到隐蔽攻击、破坏等目的,同样可以利用USB存储器作为恶意代码的传播载体。由于USB设备采用主从模式进行交互,所以一部分针对USB设备进行改造的攻击可以通过分析USB枚举过程信息进行发现,下面针对USB存储设备的结构及枚举过程进行详细介绍。

3.1USB存储设备内部结构

USB设备结构主要是由USB插头、主控芯片、稳压IC(LDO)、晶振、存储芯片、PCB板、帖片电阻、电容、发光二极管(LED)等组成。但一些攻击者为了窃取企业内部资料或者恶意破坏,会对USB设备进行内部改造如:嵌入窃听设备收集敏感信息、内置电压升压芯片破坏企业重要主机等。

USB设备通常有一个独立的主控芯片,以及一个大容量的可重写存储芯片用于存储实际数据。控制芯片是一种嵌入式芯片,它通过从片内Flash存储区加载基本的引导程序来启动,类似于笔记本电脑的硬盘驱动器包含一个隐藏的主引导记录(MasterBoot Record)。存储芯片用于存储部分配置信息和数据信息,USB设备内部结构如下图所示:

图3‑1 USB内部结构简图

3.2USB枚举流程介绍

USB枚举过程是主机从设备获取描述符信息的过程,通过描述符信息选择加载合适的驱动程序。攻击者可以通过对USB设备微控制器进行重新编程,把原USB设备描述符更改为键盘或者鼠标等来欺骗主机,从而达到攻击者的目的。通过对USB设备枚举过程的深度解析可以发现特种USB设备的接入行为,并对该设备进行拦截或处置,如上文提到的“水腹蛇1号”特种设备可以通过分析描述符的方式发现该设备接入。

当USB设备插入主机设备时,USB设备与主机间进行通信。主机为USB设备准备资源,建立主机和设备之间的数据传递机制。在设备枚举阶段,主机获取USB设备的具体配置信息(5大描述符),然后为其分配了资源(设置地址)。在设备枚举过程完成之后,USB设备就能与USB主机之间进行数据交换了。

图3‑2 USB设备枚举流程图

USB设备接入主机后有5种状态:

表3‑1 USB设备接入主机后的状态与枚举关系

4 USB设备攻击方式

根据对USB事件的梳理和分析,并结合USB设备的结构和原理,详细分析了攻击者对微控制器、大容量存储和电路设计进行恶意更改的攻击方式,下面是针对这三种USB攻击方式进行介绍。

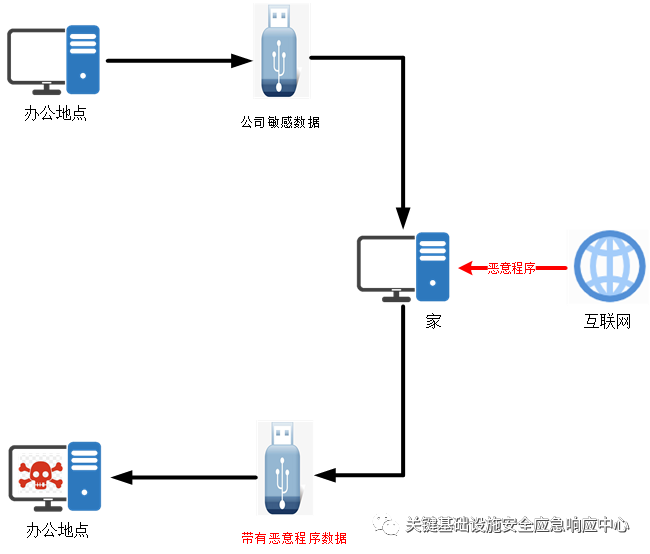

4.1USB内部存储携带恶意程序的攻击方式

震网事件中的USB摆渡攻击,借助USB内部存储携带恶意程序并利用传播机制感染目标计算机。恶意程序会隐蔽自己的踪迹,不会出现普通USB设备病毒感染后的症状,如更改盘符图标,破坏系统数据,在弹出菜单中添加选项等。恶意程序会扫描系统中的文件数据,利用关键字匹配等手段将敏感文件悄悄拷贝到U盘中存储。当USB设备再连接到互联网的计算机上,会将这些敏感文件自动发送到远控计算机中。USB内部存储中的恶意程序,具有隐蔽性、针对性强的特点,只在特定环境进行运行,普通杀毒软件和木马查杀工具难以及时发现,对相关重要部门和涉密单位产生巨大的信息安全威胁。

图4‑1 传播攻击原理

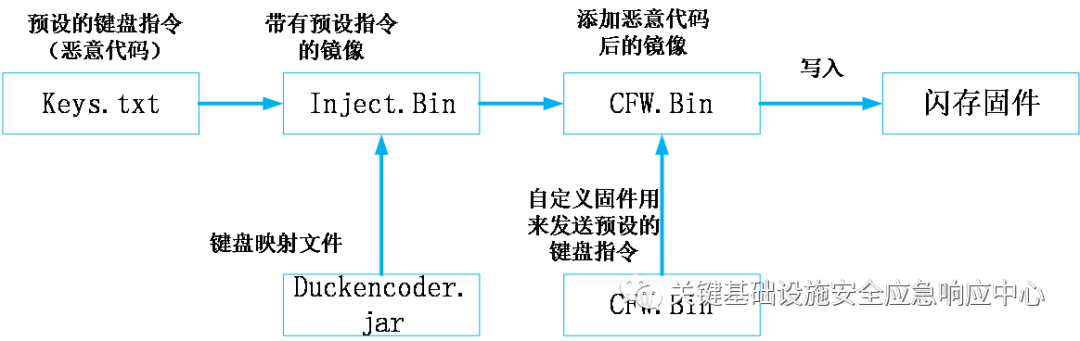

4.2USB内部微控制器重新编程的攻击方式

在2008年的XCON会议上,安天的工程师曾以情景剧《还原冬天的神话》的形式,演示了通过打印机的USB接口向计算机发送控制指令、激活主机后门程序的方式[7]。

该情景剧的技术原理与2014年美国黑帽大会上研究人员公开的“BadUSB”技术相似。另外,通过向USB微控制器的开发板Teensy USB写入恶意代码、模拟键盘的击键行为,向目标电脑植入恶意代码的攻击方式也是一样的技术原理。这类攻击方式将恶意代码隐藏在硬件芯片中的恶意USB设备中,比恶意软件具有更大的威胁。由于恶意程序隐藏在芯片内部,所以只要没有达到激活条件就很难被发现。该恶意程序通常可以在目标系统中长期潜伏,难以被常规检测方式发现,即使被发现也难以清除。下图是BadUSB设备流程示意图。

图4‑2 BadUSB流程解析图[8]

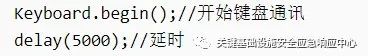

当BadUSB设备接入主机时,BadUSB设备会伪装成键盘和主机进行通讯。

图4‑3 BadUSB设备与主机建立通讯

主机的设备管理器键盘选项会添加一个新设备。

图4‑4 设备管理器插入设备前后对比

这时BadUSB会执行恶意代码模拟键盘打开命令窗口,并执行键盘预设指令,如:关机、执行恶意脚本文件、执行恶意程序等。

图4‑5 执行关机命令

4.3USB电路元器件进行更改的破坏攻击

USB Killer设备最早出现于俄罗斯的Habrahahbr网站,该网站介绍这款“U盘”的破坏原理很简单。当“U盘”插入USB接口后,通过内置的直流斩波器(DC/DC)将电压提升至110V。升压完成后关闭直流斩波器并开启场效应管(MOSFET),将110V高电压加载至USB总线的讯号通路中,通过USB通信总线烧毁或击穿主机相关电子元器件。当电容器电压降到7V时,场效应管关闭并重新开启直流斩波器提升电压,如此循环直到破坏所有相关电子元器件。

图4‑6 USB Killer实物图

5 防护建议

攻击者通过USB攻击可渗透到工业控制网络中,在工业控制网络中传播恶意软件,如:勒索软件、信息窃取软件、后门软件等恶意程序。其中,勒索软件通过加密受害主机的数据,向用户索要解密赎金;信息窃取软件为窃取受害者敏感信息,如工业控制系统中工艺参数、设备运行数据、生产数据、控制指令等关键业务数据;后门软件对受害者的计算机进行远程秘密访问、监视及执行应用程序等。无论通过USB攻击传播何种恶意程序,都可能会使工业企业停工、停产,造成大量经济损失,甚至影响国家社会的稳定。因此针对USB攻击给出以下几点建议,帮助企业提升网络安全防护水平,提升企业安全意识,降低企业遭受USB攻击的概率。

5.1加强工业企业安全管理,提升企业人员安全意识

工业企业中的设备来自不同供应商,因此在运行、维护时,需供应商技术人员提供技术支持。企业应与供应商应签订保密协议,明确保密内容、保密时限、违约责任等内容。供应商技术人员提供技术支持时,应对其使用工具如电脑、存储介质等,进行安全检测,确保其中不存在恶意程序,确保工业企业不遭受恶意程序入侵。同时工业企业应通过建立完善的管理制度和组织结构加强企业管理,制定外设接口使用规范,工业主机设备需拆除非必要USB、无线、串口等接口,必须预留的USB接口,需禁止企业人员随意使用,如接入手机充电、插入不明U盘等,并做好相应的监督机制,保障制度有效的落地执行。同时既要定期对企业进行网络安全评估,不断提升企业网络安全防护水平,也要定期针对相关人员进行网络安全培训,提升全员的信息安全防范意识。

5.2加强工业信息安全建设,强化端点安全防御

工业企业主要由传统信息系统、生产管理系统和工业控制系统组成,每一部分系统中都有大量的通用操作系统存在,而且通用操作系统主机上会有多个USB接口,当遭受USB威胁时,工业控制系统的安全威胁会造成严重的生产事故,导致更大影响的安全事故。因此工业企业可安装带有外设管控的端点防御产品,对USB设备进行授权管控,认证通过的USB才能在企业内部使用,如安天智甲设备管控模块或专有设备管控类软件等。

5.3加强过程管理,提升USB设备使用安全

工业互联网的兴起降低了USB存储设备使用的频率,但在重要的基础设施中仍然使用USB存储设备进行文件传输。如果使用的USB存储设备被改造成恶意USB设备,将对企业内部网络环境造成严重影响,产生经济损失或人员健康安全问题。因此企业应在内部网络安装USB隔离设备,避免恶意程序通过USB存储设备传播,保证对USB存储介质访问的安全性,阻断恶意程序通过USB介质传输的可能,从而保证内网的安全性。

参考链接:

[1]工控恶意代码TRISIS技术分析

https://www.antiy.com/response/20180911/20180911.pdf

[2]多起攻击工业企业的勒索软件Ryuk分析

https://m.antiy.cn/research/notice&report/research_report/20200320.html

[3]霍尼韦尔2020年USB威胁报告

https://discover.honeywell.com/rs/252-ZVX-735/images/USB-Threat-Report.pdf

[4]对Stuxnet蠕虫攻击工业控制系统事件的综合分析报告

https://www.antiy.com/response/stuxnet/Report_on_the_Worm_Stuxnet_Attack.html

[5]NSA ANT目录

https://en.wikipedia.org/wiki/NSA_ANT_catalog

[6]圣罗斯学院计算机遭受恶意破坏

https://www.justice.gov/usao-ndny/pr/former-student-pleads-guilty-destroying-computers-college-st-rose

[7]XCon2008安全焦点信息技术峰会

http://xcon.xfocus.net/XCon2008/index.html

声明:本文来自关键基础设施安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。