作者 |

王志强 北京电子科技学院

吕欣润 国家互联网应急中心

一、针对COVID-19疫苗研发的APT攻击简介

APT(Advanced Persistent Threat)攻击,即高级可持续威胁攻击,也称为定向威胁攻击,指某组织对特定对象展开的持续有效的攻击活动。这种攻击活动具有极强的隐蔽性和针对性,通常会运用受感染的各种介质、供应链和社会工程学等多种手段实施先进的、持久的且有效的威胁和攻击[1]。

2020年7月16日,英国国家网络安全中心(NCSC, National Cyber Security Centre)发布了一份安全咨询报告[2],报告指出被称为“APT29”的组织,将COVID-19疫苗研发组织作为攻击目标。相关的调查和评估是NCSC和加拿大通信安全局(CSE, Communications Security Establishment)联合开展的。

美国国家安全局(NSA, National Security Agency)同意这一说法和报告中提供的细节[2]。美国网络安全和基础设施安全局(CISA, Cybersecurity and Infrastructure Security Agency)认可该咨询报告中提供的技术细节和安全缓解建议[2]。该咨询报告指出,APT29组织使用各种工具和技术,主要针对政府、外交、智库、医疗和能源目标,以获取情报。2020年,该组织针对加拿大、美国和英国参与新冠肺炎疫苗开发的各类组织开展攻击。在报告中,NCSC没有公布目标组织的名字,但潜在目标包括英国牛津大学以及大型制药公司阿斯利康。这些组织参与了英国的COVID-19疫苗的研发,目前还不清楚黑客组织是否成功窃取任何数据。但报告指出APT29“极有可能”窃取了新冠肺炎疫苗开发和测试相关的信息和知识产权。

二、APT29组织简介

APT29组织至少从2008年就开始运作了[3],具有YTTRIUM、The Dukes、Cozy Bear、CozyDuke等多个别名。APT29的主要攻击目标为美国和东欧的国家政府机构、知名智囊团、研究组织和非盈利组织,攻击目的是为了获取国家机密和相关政治利益,包括但不限于政党内机密文件,操控选举等[4]。

根据FireEye等公司的数据[5],除了围绕COVID-19疫苗数据的攻击活动,APT29还被指在过去五年中发动了其他一些高调的攻击:2015年袭击五角大楼,2016年袭击美国民主党全国委员会,2017年袭击荷兰政府部门;在2016年美国总统大选期间,Cozy Bear与另一个黑客组织Fancy Bear(被广泛认为是俄罗斯军事情报局的一个部门,APT28)一起对美国民主党全国委员会进行了网络攻击[6]。

三、COVID-19 APT攻击细节

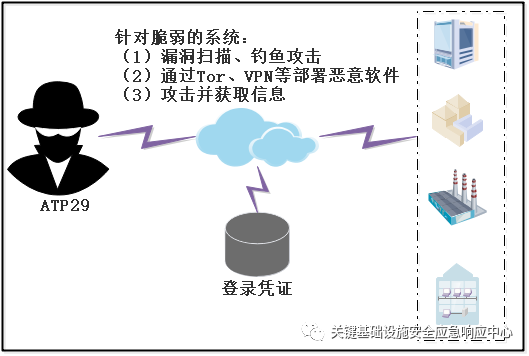

1、盗取访问凭证

APT29组织通常使用公开可用的漏洞来对脆弱的系统进行广泛的扫描和利用,以便获得身份验证凭证来开展进一步的攻击。该组织采取“广撒网”的方式扫描全球范围内的大量系统,其中很多可能并没有即时的情报价值。他们存储并维护盗取的访问凭证,以便将来与他们的需求相关时访问这些系统。

在最近针对COVID-19疫苗研发的攻击中,该小组对疫苗研发组织拥有的特定公网IP地址进行了基本的漏洞扫描。然后,对识别出的脆弱服务进行了攻击。在前文引用的咨询报告中提到,该组织成功地利用了最近发布的漏洞进行攻击,已获取了访问凭证。

采用的漏洞包括但不限于:CVE-2019-19781 Citrix[7]、CVE-2019-11510 Pulse Secure SSL VPN[8]、CVE-2018-13379 FortiGate[9]、CVE-2019-9670 Zimbra[10]。

其中,Citrix高危漏洞(CVE-2019-19781)包含目录遍历和远程代码执行,攻击者若成功利用该漏洞,可在未授权情况下访问受害者公司内部网络,还可实现任意代码执行。

Pulse Secure SSL VPN(CVE-2019-11510)属于非授权任意文件读取漏洞,攻击者可利用该漏洞读取任意文件包括明文密码、账号信息和Session信息,以及进入后台后执行系统命令。

Fortigate SSL VPN安全漏洞(CVE-2018-13379)属于任意文件读取漏洞,攻击者可以利用该漏洞获取账号密码、修改账号密码和获取系统SHELL。

Zimbra安全漏洞(CVE-2019-9670)属于存在代码问题漏洞,可以导致远程代码执行,该漏洞源于网络系统或产品的代码开发过程中存在的设计问题。

除此之外,该组织还采用鱼叉式钓鱼攻击获取目标组织访问互联网登录的认证凭证。

2、植入恶意软件

在获得系统访问权之后,APT29组织可能会放弃进一步的工具利用或寻求合法凭证,以维护持久的访问权。在使用偷来的凭证时,参与者可能会使用Tor、VPN等匿名服务。

在针对新冠疫苗研发组织的攻击过程中,APT29还会在被攻击的系统上部署自定义的恶意软件“WellMess”、“WellMail”和“SoreFang”。

WellMess是用Golang或.net编写的恶意软件[2],最早是由JPCERT和LAC研究人员于2018年7月发现的。它是以恶意软件wellmess中的一个函数名命名的。WellMess是一个轻量级恶意软件,可以执行任意shell命令,上传和下载文件。该恶意软件支持HTTP、TLS和DNS通信方法。

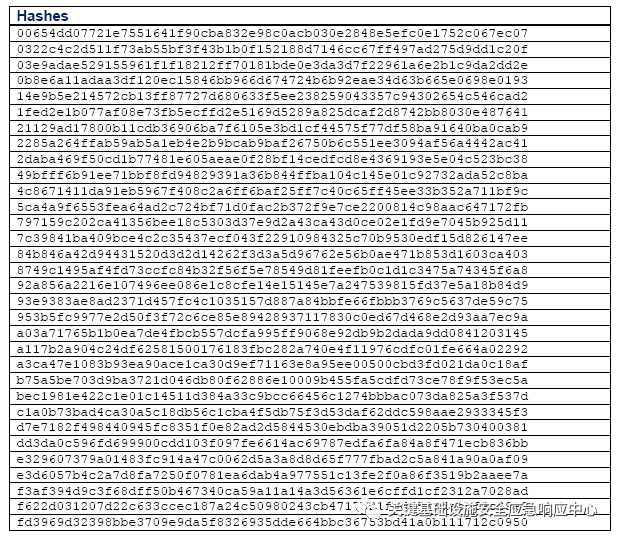

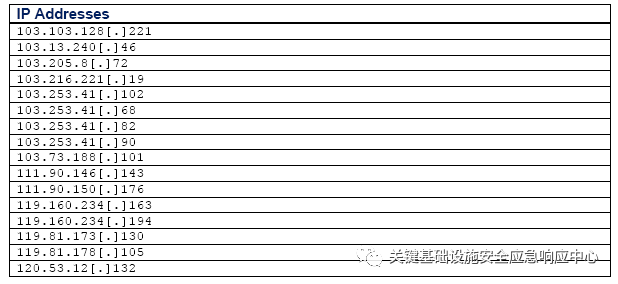

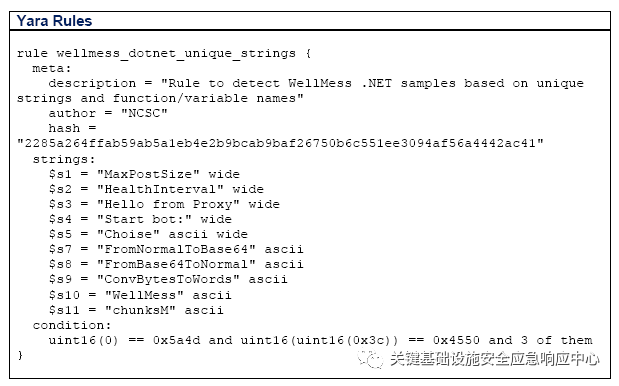

下图为WellMess恶意软件的哈希值、IP地址和木马规则。详情请参考咨询报告[2]。

WellMail是用Golang编写的ELF程序[2],也是一个轻量级工具,它接收通过Linux shell运行的命令或脚本,并将结果发送到命令和控制(C&C)服务器。NCSC将该恶意软件命名为WellMail,主要因为该样本包含了单词mail的文件路径且使用了服务器端口25。与WellMess类似,WellMail使用硬编码的客户端和TLS证书与C&C服务器通信。

SoreFang是一个针对SangForVPN系统的恶意软件[11]。首先,该恶意软件会对目标进行一段时间广泛的网络侦查,确定目标是否有暴露或脆弱的服务,特别是与SangFor VPN系统相关的服务。其次,APT29组织利用存在的安全漏洞对目标实施攻击,或者对目标开展鱼叉式钓鱼攻击,获取访问权限。一旦攻击成功,SoreFang将尝试替换网络上所有VPN服务器上的固件。由于VPN客户端将会连接这些服务器,因此SoreFang将被安装在原来的固件上。然后,SoreFang收集系统和文件信息,以加密的方式将其发送到命令和控制服务器,便于后期确定要传递的有效负载类型。

四、总结

根据NCSC的安全咨询报告,APT29组织可能继续针对COVID-19疫苗研发组织作为攻击目标,来获取与新冠疫苗有关的情报信息。针对该类攻击,英国安全部长詹姆斯·布罗肯希尔说,建议研制疫苗的研究人员在计算机系统上安装双因素认证。同时,建议通过提高对疫苗研发人员的安全防范意识,防范类似于鱼叉式等钓鱼攻击;建议政府针对疫苗研发单位提供最高水平的安全防护。

参考文献:

1. 百度百科,ATP攻击[EB/OL]. https://baike.baidu.com/item/APT%E6%94%BB%E5%87%BB/5030382?fr=aladdin, 2020-07-29.

2. Nation Cyber Security Centre, APT29 targets COVID-19 vaccine development[EB/OL]. https://raw.githubusercontent.com/blackorbird/APT_REPORT/master/International%20Strategic/Russia/Advisory-APT29-targets-COVID-19-vaccine-development.pdf, 2020-07-16.

3. MITRE, ATP29[EB/OL]. https://attack.mitre.org/groups/G0016/, 2020-07-29.

4. Freebuf,APT29分析报告[EB/OL]. https://cloud.tencent.com/developer/article/1582050, 2020-07-29.

5. FireEye, APT29, Phishing and the Challenges of Attribution[EB/OL]. https://www.fireeye.com/blog/threat-research/2018/11/not-so-cozy-an-uncomfortable-examination-of-a-suspected-apt29-phishing-campaign.html, 2020-07-29.

6. John Leyden, Who is behind APT29? What we know about this nation-state cybercrime group[EB/OL]. https://portswigger.net/daily-swig/who-is-behind-apt29-what-we-know-about-this-nation-state-cybercrime-group, 2020-07-29.

7. Clouds, 用CVE-2019-19781漏洞黑掉一台Citrix设备[EB/OL]. https://www.freebuf.com/vuls/227343.html, 2020-07-29.

8. 360网络安全响应中心,Pulse Secure SSL VPN 漏洞预警[EB/OL]. https://cert.360.cn/warning/detail?id=99872f06c2863d682a7faa88c65195e6l, 2020-07-29.

9. 360网络安全响应中心,Fortigate SSL VPN 漏洞预警[EB/OL]. https://cert.360.cn/warning/detail?id=ef3c5b6aabf73ca82da32df1c6e73aa2, 2020-07-29.

10. 国家信息安全漏洞库,Zimbra Collaboration Suite 代码问题漏洞[EB/OL]. http://www.cnnvd.org.cn/web/xxk/ldxqById.tag?CNNVD=CNNVD-201904-600, 2020-07-29.

11. NHS, SoreFang Downloader[EB/OL]. https://digital.nhs.uk/cyber-alerts/2020/cc-3570, 2020-07-29.

声明:本文来自关键基础设施安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。