近日,三菱电机公司相关产品被爆出三个严重漏洞,分别为CVE-2020-14496、CVE-2020-14521、CVE-2020-14523,漏洞对三菱电机公司的50个产品造成影响。这三个漏洞可能造成远程代码执行、路径遍历、机密文件泄露、文件被篡改和拒绝服务等危害。三菱电机公司及时做出反应,对部分受漏洞影响的产品提供了修复更新;对暂未提供修复更新的产品给出了缓解措施建议。

背景介绍

2020年7月30日,由知名工业网络安全公司Nozomi Networks的Younes Dragoni、Applied Risk研究团队和Claroty的Mashav Sapir向三菱电机(Mitsubishi Electric)报告了一个漏洞,并被CVE收录,归档为CVE-2020-14496。此外,Claroty公司的Mashav Sapir还报告了另外两个漏洞,分别被CVE收录并归档为CVE-2020-14521和CVE-2020-14523。三菱电机是总部位于日本的世界五大电机产品制造商之一,为全球多个国家提供电机、工厂自动化和软件等众多产品。三菱电机的一款变频驱动器驱动配置应用程序,Mitsubishi Electric FR Configurator2均受到本次披露的三个漏洞的影响。

图1 FR Configurator2的用户界面

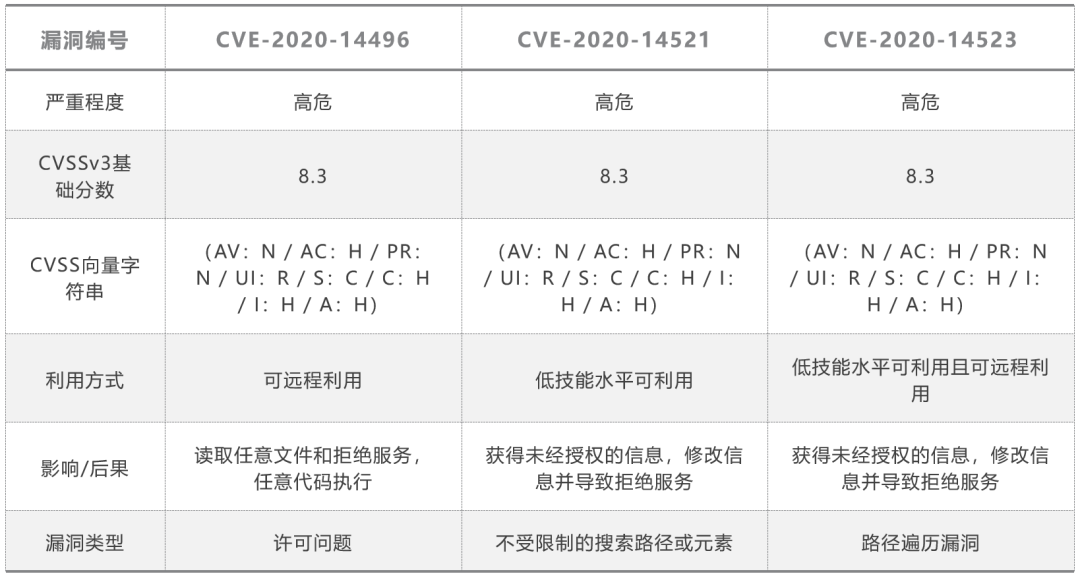

漏洞摘要

此次三个漏洞共影响了三菱电机工厂的50个产品的众多版本。其中CVE-2020-14523(路径遍历漏洞)影响12个产品,CVE-2020-14496(许可问题)影响32个产品,CVE-2020-14521(不受限制的搜索路径或元素)影响46个产品。其中FR Configurator2等产品在此次披露的三个漏洞中都受到影响。

2.1漏洞描述

CVE-2020-14521和CVE-2020-14523漏洞可以使攻击者获得未经授权的信息,修改信息并导致拒绝服务情况。CVE-2020-14496可导致读取任意文件和拒绝服务的情况,并允许执行恶意二进制文件。

表1 漏洞信息汇总

2.2披露时间

披露时间:2020年7月30日

2.3受影响产品和版本

以下产品和版本会受CVE-2020-14496的影响:

CPU模块日志记录配置工具,版本1.100E和更低版本;

CW Configurator,版本1.010L及更低版本;

Data Transfer,版本3.40S及更早版本;

EZSocket,版本4.5及更低版本;

FR Configurator2,版本1.22Y及更低版本;

GT Designer3版本1(GOT2000),版本1.235V及更低版本;

GT SoftGOT1000版本3,所有版本;

GT SoftGOT2000版本1,版本1.235V及更低版本;

GX LogViewer,版本1.100E和更低版本;

GX Works2版本1.592S和更低版本;

GX Works3,版本1.063R及更低版本;

M_CommDTM-HART 1.00A版;

M_CommDTM-IO-Link,所有版本;

MELFA-Works,版本4.3及更低版本;

MELSEC WinCPU设置实用程序,所有版本;

MELSOFT EM软件开发套件(EM Configurator),版本1.010L及更低版本;

MELSOFT FieldDeviceConfigurator,版本1.03D及更低版本;

MELSOFT Navigator,版本2.62Q和更低版本;

MH11 SettingTool版本2,版本2.002C及更低版本;

MI Configurator,所有版本;

版本1.005F及更低版本的Motorizer;

MR Configurator2,版本1.105K及更低版本;

MT Works2,版本1.156N及更低版本;

MX组件,版本4.19V及更早版本;

网络接口板CC IE Control实用程序,所有版本;

网络接口板CC IE Field Utility,所有版本;

网络接口板CC-Link Ver.2实用程序,所有版本;

网络接口板MNETH实用程序,所有版本;

PX Developer版本1.52E和更低版本;

RT ToolBox2,版本3.72A及更低版本;

ž RT ToolBox3,版本1.70Y及更低版本;

所有版本的C控制器模块的设置/监视工具。

以下产品和版本会受CVE-2020-14521的影响:

C控制器接口模块实用程序,所有版本;

C控制器模块设置和监视工具,所有版本;

所有版本的CC-Link IE Control网络数据收集器;

CC-Link IE现场网络数据收集器,所有版本;

CPU模块日志记录配置工具,版本1.100E和更低版本;

CW Configurator,版本1.010L及更低版本;

Data Transfer,所有版本;

EZSocket,所有版本;

FR Configurator SW3,所有版本;

FR Configurator2,所有版本;

GT Designer2 Classic,所有版本;

GT Designer3版本1(GOT1000),所有版本;

GT Designer3版本1(GOT2000),所有版本;

GT SoftGOT1000版本3,所有版本;

GT SoftGOT2000版本1,所有版本;

GX Developer版本8.504A及更低版本;

GX LogViewer,版本1.100E和更低版本;

GX Works2,所有版本;

GX Works3,版本1.063R及更低版本;

M_CommDTM-IO-Link,所有版本;

MELFA-Works,所有版本;

MELSEC WinCPU设置实用程序,所有版本;

MELSOFT完整清理工具,所有版本;

MELSOFT EM软件开发套件,所有版本;

MELSOFT iQ AppPortal,所有版本;

MELSOFT Navigator,所有版本;

MI Configurator,所有版本;

运动控制设置,版本1.005F及更早版本;

Motorizer,版本1.005F及更早版本;

MR Configurator2,所有版本;

MT Works2,所有版本;

MTConnect数据收集器,所有版本;

MX Component,所有版本;

MX MESInterface,所有版本;

MX MESInterface-R,所有版本;

MX Sheet,所有版本;

网络接口板CC IE Control实用程序,所有版本;

网络接口板CC IE Field Utility,所有版本;

网络接口板CC-Link Ver.2实用程序,所有版本;

网络接口板MNETH实用程序,所有版本;

位置板实用程序2,所有版本;

PX Developer,所有版本;

RT ToolBox2,所有版本;

RT ToolBox3,所有版本;

所有版本的C控制器模块的设置/监视工具;

SLMP数据收集器,所有版本。

以下产品和版本会受CVE-2020-14523的影响:

CW Configurator,版本1.010L和更低版本;

FR Configurator2,1.22Y版和更低版本;

GX Works2,版本1.595V及更早版本;

GX Works3,版本1.063R及更低版本;

MELSEC iQ-R系列运动模块,所有版本;

MELSOFT iQ AppPortal,所有版本;

MELSOFT Navigator,所有版本;

MI Configurator,所有版本;

MR Configurator2,所有版本;

MT Works2,版本1.156N及更早版本;

MX Component,所有版本;

RT ToolBox3,版本1.70Y及更低版本。

漏洞原理

3.1 CVE-2020-14496漏洞机理

该漏洞的CWE类别为权限问题的漏洞。该漏洞是权限的不正确分配或处理。这类问题会导致无法保护数据安全,例如当一个一般用户被错误赋予读取机密文件的权限,就会导致信息泄露,当一般用户被错误赋予对某些机密文件的写权限时,可能会被不法分子利用造成篡改文件或者破坏文件。当一般用户被错误赋予对某些文件夹的写权限和执行权限时则可能被不法利用去提升权限或者执行恶意文件。

3.2 CVE-2020-14521漏洞机理

该漏洞的CWE类别为未引用的搜索路径或元素。该漏洞的原理是包含了未引用的搜索路径的元素,其中该元素包含空格或者其他分隔符,这将会导致一般用户被允许访问父路径中的资源,这是不安全的。虽然利用该漏洞所造成的不同影响较小,但却可以造成特定影响。下面示例演示了该漏洞。

图2 演示该漏洞的错误代码

3.3 CVE-2020-14523漏洞机理

该漏洞的CWE类别为路径遍历。该漏洞原理为在软件外部输入来构造一个路径名,该路径名旨在标识位于受限制的父目录下的文件或目录,但是该软件未正确中和该路径名中的特殊元素,这些特殊元素可能导致该路径名解析为一个位置。在受限目录之外。大多数操作都在受限目录中进行,但可以使用特殊的元素来逃脱受限位置的访问,例如“../”,以访问系统上其他位置的文件或目录,这是相对路径遍历。绝对路径遍历是可以直接指定访问一个绝对路径。例如:“ / usr / local / bin”。该漏洞会造成机密信息泄露和系统信息泄露,当系统信息泄露,攻击者就可以根据系统信息实行更具有针对性的攻击。如果还具有对其他文件的写权限,那么将可能通过篡改文件造成拒绝服务情况,具有执行权限则可能造成执行恶意代码。

防护建议

4.1 针对CVE-2020-14496的缓解措施

三菱电机建议采取以下缓解措施:

下载每个软件产品的最新版本并进行更新。不包括以下产品:

EZSocket是用于三菱电机合作伙伴公司的通信中间件产品。

三菱电机将直接向合作伙伴提供修复版本。

下载最新的FR Configurator2修复版本并进行更新。

三菱电机为以下产品提供了修复更新,以修复此漏洞:

CPU模块日志记录配置工具,版本1.106K或更高版本;

CW Configurator,1.011M版或更高版本;

Data Transfer,版本3.41T或更高版本;

EZSocket,版本4.6或更高版本;

FR Configurator2,1.23Z版或更高版本;

GT Designer3版本1(GOT2000),版本1.236W或更高版本;

GT SoftGOT2000版本1,版本1.236W或更高版本;

GX LogViewer,版本1.106K或更高版本;

GX Works2,版本1.595V或更高版本;

GX Works3,版本1.065T或更高版本;

M_CommDTM-HART 1.01B版或更高版本;

MELFA-Works,版本4.4或更高版本;

MELSOFT EM软件开发套件(EM Configurator),版本1.015R或更高版本;

MELSOFT FieldDeviceConfigurator,版本1.04E或更高版本;

MELSOFT Navigator,版本2.70Y或更高版本;

MH11 SettingTool版本2,版本2.003D或更高版本;

Motorizer,1.010L版或更高版本;

MR Configurator2 1.106L版或更高版本;

MT Works2 1.160S版或更高版本;

MX组件,版本4.20W或更高版本;

PX Developer 1.53F版或更高版本;

RT ToolBox2,版本3.73B或更高版本;

RT ToolBox3,版本1.80J或更高版本。

对于使用尚未发布修复版本的产品或无法立即更新产品的用户,三菱电机建议采取以下缓解措施,以最大程度地降低风险:

在安装了产品的PC上安装固定版本GX Works2,GX Works3或MELSOFT Navigator。这是因为,这三种产品提供了全面的对策,可对安装在同一文件夹中的其他产品(例如C:\ Program Files\MELSOFT)产生相同的对策效果;

在没有管理员权限的账户下操作产品;

使用产品在计算机上安装防病毒软件;

将所有控制系统设备或系统的网络暴露限制在最低限度,并确保无法从不受信任的网络和主机访问它们;

在防火墙后面找到控制系统网络和远程设备,并将其与网络隔离;

需要远程访问时,请使用虚拟专用网络(VPN)。

4.2 针对CVE-2020-14521的缓解措施

三菱电机建议采取以下缓解措施:

下载每个软件产品的最新版本并进行更新。修复软件产品的版本如下:

CPU模块日志记录配置工具,版本1.106K或更高版本;

CW Configurator,1.011M版或更高版本;

GX Developer版本8.505B或更高版本;

GX LogViewer,版本1.106K或更高版本;

GX Works3,版本1.065T或更高版本;

Motion Control Setting,版本1.006G或更高版本;

Motorizer,1.010L版或更高版本。

对于尚未发布修复版本或无法立即更新产品的用户,三菱电机建议采取以下缓解措施,以最大程度地降低风险:

如果在启动Windows时显示“文件名警告”消息,请根据消息中的指示采取适当的措施(例如更改文件名),然后安装或操作产品;

在没有管理员权限的帐户下操作产品;

使用产品在计算机上安装防病毒软件;

将所有控制系统设备或系统的网络暴露限制在最低限度,并确保无法从不受信任的网络和主机访问它们;

在防火墙后面找到控制系统网络和远程设备,并将其与网络隔离;

需要远程访问时,请使用虚拟专用网络(VPN)。

4.3 针对CVE-2020-14523的缓解措施

三菱电机建议采取以下缓解措施:

下载每个软件产品的最新版本并进行更新。修复软件产品的版本如下:

CW Configurator,1.011M版或更高版本;

FR Configurator2,版本1.23Z或更高版本;

GX Works2,版本1.596W或更高版本;

GX Works3,版本1.065T或更高版本;

MT Works2,版本1.160S或更高版本;

RT ToolBox3,版本1.80J或更高版本。

对于尚未发布修复版本或无法立即更新产品的用户,三菱电机建议采取以下缓解措施,以最大程度地降低风险:

通过电子邮件,USB存储器,文件服务器等从他人接收项目文件或配置数据文件时,请确保从正确的获取途径中获取文件;或检查是否没有未知来源的文件;

在没有管理员权限的帐户下操作产品。MELSEC iQ-R系列运动模块除外;

使用产品在计算机上安装防病毒软件。MELSEC iQ-R系列运动模块除外;

将所有控制系统设备或系统的网络暴露限制在最低限度,并确保无法从不受信任的网络和主机访问它们;

在防火墙后面找到控制系统网络和远程设备,并将其与业务网络隔离;

需要远程访问时,请使用虚拟专用网络(VPN)。

参考资源

1.http://www.cnnvd.org.cn/web/xxk/ldxqById.tag?CNNVD=CNNVD-202007-1777

2.https://www.auscert.org.au/bulletins/ESB-2020.2624/

3.https://us-cert.cisa.gov/ics/advisories/icsa-20-212-03

4.https://us-cert.cisa.gov/ics/advisories/icsa-20-212-02

5.https://us-cert.cisa.gov/ics/advisories/icsa-20-212-04

6.https://www.mitsubishielectric.com/fa/products/drv/inv/smerit/fr_config2/index.html

7.https://cwe.mitre.org/data/definitions/428.html

声明:本文来自天地和兴,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。