安全公司 Positive Technologies 对全球石油天然气、冶金和能源行业十几家企业的数据进行分析后,于2018年5月3日发布研究报告指出,黑客可能会渗透企业网络,并以此为跳板访问工业环境。

Positive Technologies 公司研究人员已经成功渗透高达73%的工业组织,在82%的成功渗透案例中,研究人员可以以此为跳板进一步访问工业控制系统( ICS)设备所在的广泛工业网络。

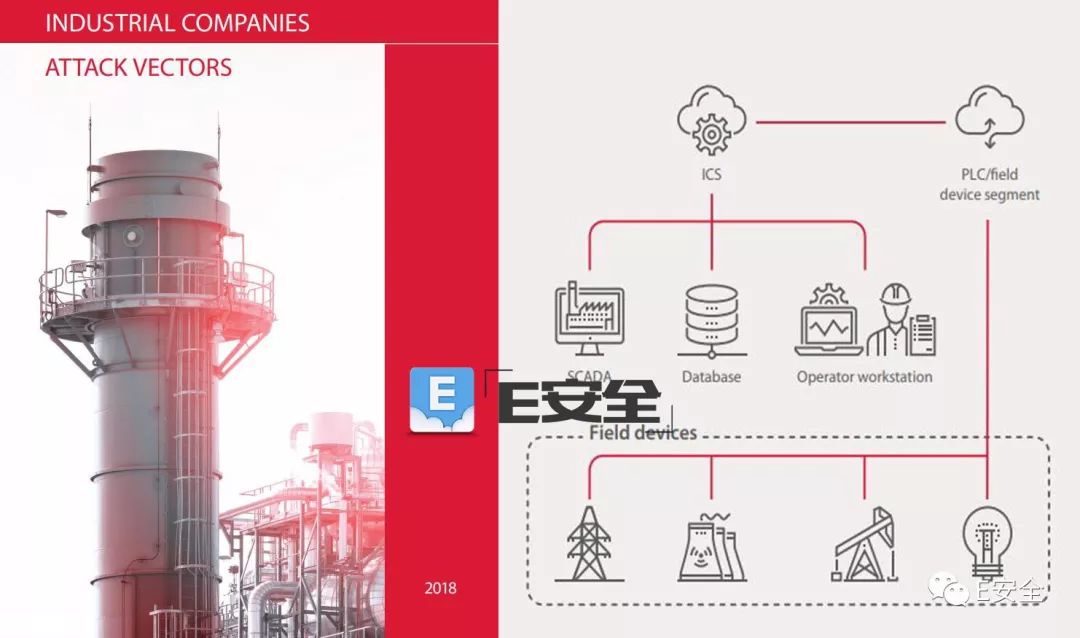

ICS 易受恶意黑客攻击影响的比例着实令人担忧。ICS 是一条技术术语,其涵盖包括 SCADA 在内的,用于控制制造业、电力、供电与污水处理、石油与天然气行业以及众多其它工业自动化部门内使用的各类系统。

报告内容

尽管以往的 ICS 系统大多与非安全网络(例如公共互联网)实现物理隔离,但如今这种作法已经被逐步淘汰。目前,许多 ICS 都开始利用传统与现代技术引入超连接能力,包括拨号网络、蓝牙与物理串行连接等等。他表示,“甚至还出现了用于帮助管理及监控 ICS 设备的手机应用。”

该公司分析测试的公司均存在 SSH、Telnet、RDP 和其它管理界面暴露的情况:

91%的企业仍在为特权用户提供密码字典。

82%的案例中,网络边界其它类型的安全漏洞暴露DBMS接口;

64%的案例中,使用易遭受攻击的软件;

64%的案例中,使用不安全的协议;

45%的案例中存在任意文件上传漏洞;

36%的案例中存在远程命令执行漏洞和软件和用户特权授权过度的情况。

在约80%的案例中,利用这些漏洞的难度系数为“低”或“极低”。

工控系统中难以消除的漏洞

研究人员在企业网络中发现大量漏洞,允许恶意攻击者提权和横向移动。最常见的问题是弱密码、存在漏洞的软件和操作系统以及网络分段和流量过滤存在漏洞。

约三分之二的企业中,黑客可能已经使用绕过隔离区(DMZ)的特殊控制通道访问工业网络。

在45%的案例中,研究人员发现网络之间的流量过滤差,而有些企业的网络之间未设隔离区(18%)或没有网络分段(18%)。

Positive Technologies 在报告中指出,这些漏洞非常严重,一旦攻击得手,关键服务器就会受到威胁。通过专用通道远程控制网关服务器的风险似乎较小,因为攻击者需要访问企业信息系统中的特定工作站。在大多数案例中,这种渗透工业网络的方法被证明是成功的。在普通系统上早已得到修复的安全漏洞,在工业控制系统中却往往长期存在。这是因为企业不敢执行任何可能导致业务停机的调整与操作。”更重要的是,工业领域用于保护 ICS 的方法——例如将设备同互联网连接系统相隔离——往往无法成功阻止攻击活动。

研究表明,即使合理部署了网络分段,攻击者仍可访问工业系统。访问方式包括通过管理员权限访问防火墙,重新配置后就可允许来自恶意或被感染设备的连接。

研究人员们表示,目前成功率最高的攻击载体主要源自对 Web 应用程序内安全漏洞的利用,其中具体包括 SQL 注入、任意文件上传与远程命令执行等。报告称,“几乎每一家企业都在使用字典密码保护 Web 服务器管理系统,或通过管理协议保护远程访问机制,这意味着在高达三分之一的攻击案例当中,恶意人士只需一次成功入侵,即可获得对LAN的访问权。”

俄罗斯通过这种方式或已实现成功入侵

美国联邦调查局(FBI)与美国国土安全部(DHS)上个月发出一份联合警告,指控俄罗斯国家支持黑客组织采取 Positive Technologies 提到的流程对美国电网设施发动攻击——即首先在网站中获取立足点,而后移动至关键系统处。

警告指出,“DHS 与 FBI 将这一行为定性为由俄罗斯政府支持的网络攻击者所发起的多阶段入侵活动。这一活动针对小型商业设施网络,他们在那里运行恶意软件、实施鱼叉式网络钓鱼攻击,并借此获取对能源部门网络的远程访问权限。在获取访问权后,俄罗斯政府支持网络攻击者进一步执行网络侦察、横向移动并收集与工业控制系统(ICS)有关的信息。”

2018年5月3日,来自马里兰州的网络安全厂商 Tenable 公司发布了存在于两款被各制造商与发电厂所广泛使用的应用程序中的安全漏洞。该公司表示,这可能允许黑客进一步提升其对 ICS 设备网络的访问权限。

工控安全不仅是技术问题

Positive Technologies 公司 SCADA 研究分析师保罗·埃米利亚尼 表示,安全工作不仅仅属于技术问题,同时也属于组织问题。平均而言,我们测试的每一家企业都至少拥有两种渗透向量。某些企业可能拥有大量相距甚远的设施,且只配备少数安保人员进行定期巡逻。这就导致安全人员陷入了两难困境——他们必须启用远程桌面访问功能方可完成工作,但这同时亦会引入致命的安全漏洞。而在多个团队同时监控同一工业系统时,通信故障的出现将进一步加剧问题的严重性。

埃米利亚尼 指出,“规范流程的缺失通常意味着网络安全流程当中无法实现的部分只能由人力手动完成,而人往往正是错误的根源。此外,未经修复或不可修复的环境加上缺少监控机制的非安全架构,共同形成了 ICS 领域安全性低下的糟糕现状。”

研究人员发现,在许多案例中,由于密码弱或保护不足令攻击者轻而易举地获取必需的凭证。攻击者可通过直接针对防火墙的暴力攻击,或获取加密密码对其进行破解,从而获取企业 IT 系统的凭证(通常以明文形式存储)。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。