2020年8月18日,奇安信CERT监测到Apache Shiro官方发布安全通告 Apache Shiro身份验证绕过漏洞(CVE-2020-13933),经过分析,攻击者可以通过构造特殊的HTTP请求实现身份验证绕过。鉴于该漏洞影响较大,建议客户尽快升级到最新版本。

漏洞描述

Apache Shiro是一个强大且易用的Java安全框架,通过它可以执行身份验证、授权、密码和会话管理。使用Shiro的易用API,您可以快速、轻松地保护任何应用程序——从最小的移动应用程序到最大的WEB和企业应用程序。

2020年8月18日,奇安信CERT监测到Apache Shiro官方发布安全通告 Apache Shiro身份验证绕过漏洞(CVE-2020-13933),经过分析,攻击者可以通过构造特殊的HTTP请求实现身份验证绕过。鉴于该漏洞影响较大,建议客户尽快升级到最新版本。

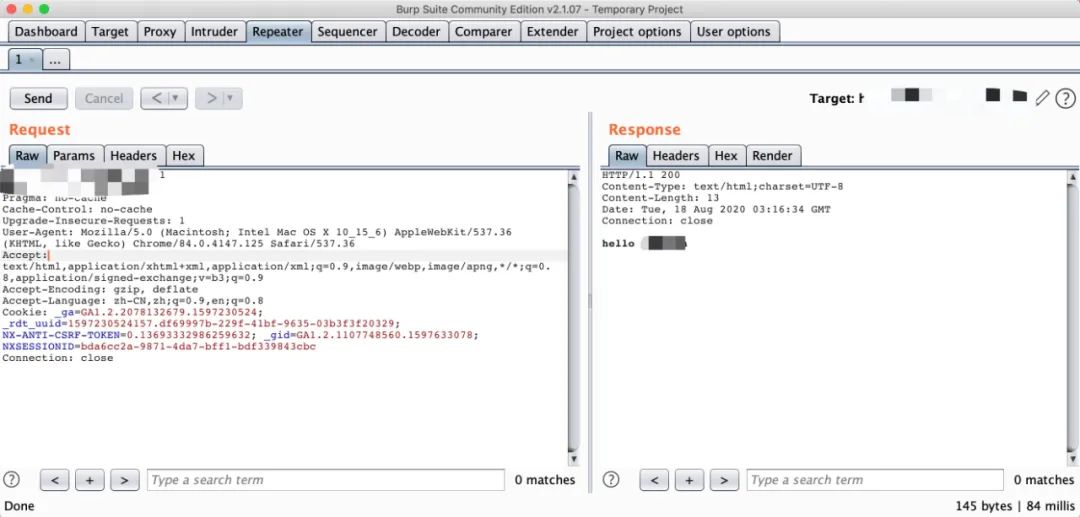

奇安信CERT第一时间复现了CVE-2020-13933漏洞,复现截图如下:

风险等级

奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

影响范围

Apache Shiro < 1.6.0

处置建议

更新至最新版本:http://shiro.apache.org/download.html

参考资料

[1] https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-13933

[2] https://shiro.apache.org/security-reports.html

时间线

2020年8月18日,奇安信 CERT发布安全风险通告

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。