海事安全是国家安全战略的重要组成部分。科学技术的不断发展,为海事安全提供了新机遇,在地缘政治的驱动下,海事网络安全面临新的挑战。尽管IT世界包括办公网络,港口和石油钻井平台中的系统,但是OT用于诸多例如控制引擎和相关系统,货物管理、导航系统、管理等。随着数字和通信技术的发展,IT和OT逐步融合带来更多的风险。根据美国海军穹顶(Naval Dome)的数据,自2017年以来,海运业的网络攻击事件增长了900%。OSINT在海事情报中起到了积极的作用。无论你在何处,开源网络情报都可以为数据收集、分析、自动化集成和报告等,建立通用的流程和框架,可以提升其对开放网络、深网与暗网的监控与研究能力。为客户提供他们所需要的情境情报,以推动他们的整个组织采取每项安全举措和战略决策,可降低在整个组织中融合内部和外部威胁,安全性和业务洞察力的风险。本文首先概述海事行业的网络安全风险,涉及海事OT网络中的导航、通信、装载、避险、网络等系列问题;其次描述开源情报OSINT手段在对海事网络安全相关信息搜集过程中的重要性;最后给出海事网络安全风险管理的最佳实践。

海事行业的网络风险

航运巨头马士基(Maersk)在2017年6月成为NotPetya恶意软件的受害者,造成高达3亿美元的经济损失。此次恶意软件攻击事件在全球范围内影响了76个港口码头,导致海上集装箱船的停航。中远航运公司(COSCO shipping lines)和Austal(一家总部位于澳大利亚的渡轮和国防造船公司)也在2018年遭到了网络攻击。

当谈论海运行业的网络风险时,不仅需要考虑影响数据机密性、完整性和可用性的信息安全风险,还需要考虑操作技术(ICS/SCADA)系统的风险。可能受到影响的部分系统如下所示:

导航系统(ECDIS、雷达、GPS等)可以使用干扰和欺骗技术进行操纵;

通信系统(sat链路、AIS、GSM等)可以通过无线链路来攻击;

船舶的装载和稳定性可以通过操纵EDIFACT消息来改变船舶的稳定性,造成港口延误,改变价格细节等;

全球海上遇险与安全系统(GMDSS)发送或接收来自船对岸、岸对船和船对船的遇险警报。据IOActive称,运行在不安全ThraneLink协议上的终端容易受到攻击;

船舶和船员网络通常没有适当的隔离,可能会通过电子邮件、社会工程攻击、恶意软件下载等方式受到破坏;

连接到船上局域网的传感器(温度、压力、液位、电流、风速计等)如果受到损害,可能会导致船舶电子海图显示和信息系统(ECDIS)上的数据失真;

第三方更新和对海岸边服务提供商的远程访问也可能是攻击的媒介之一。

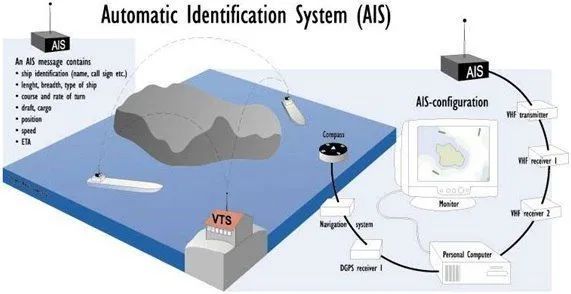

用于防撞和交通监控的AIS从GPS(或任何位置感应技术)接收位置数据,然后将这些信息广播给附近的船舶和陆上接收器。GPS操作和欺骗的AIS数据可能会让船舶出现或消失,并创造出“幽灵”船舶,最终可能导致碰撞或意外改变船舶的航线。它们还可能导致对大宗商品流动、港口供求状况的扭曲看法,因虚假数据而影响贸易模式等。

图1:AIS的工作原理

图片来源:https://aulanautica.org/wp-content/uploads/2015/03/TEMARIO-PY-140.jpg

众所周知,航运业容易受到GPS干扰和欺骗攻击。据韩国报告称,2016年有280艘船舶因导航系统问题返回港口。

即使没有操纵信号、发送钓鱼电子邮件或使用各种渠道侵入这些系统,攻击者也可以仅通过搜索Internet来收集有关目标的大量信息。可以在攻击的后期阶段充分利用此信息。

利用OSINT收集船舶数据

开源情报(Open source intelligence ),简称OSINT,指的是依赖公开披露的资源,来收集有关感兴趣实体的信息的开源情报。信息收集过程是被动进行的,不与目标有任何直接接触。通常使用诸如博客帖子、社交媒体站点、讨论板等公共资源,但也可以部署诸如Shodan、Maltego等更专业的工具。

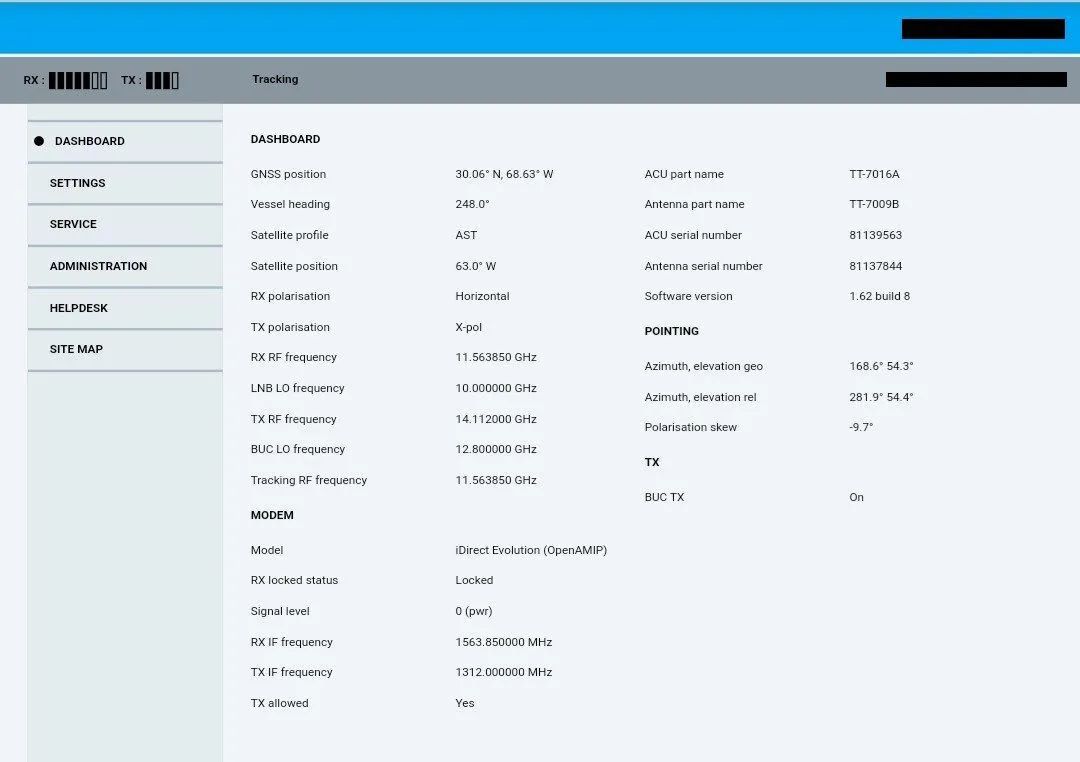

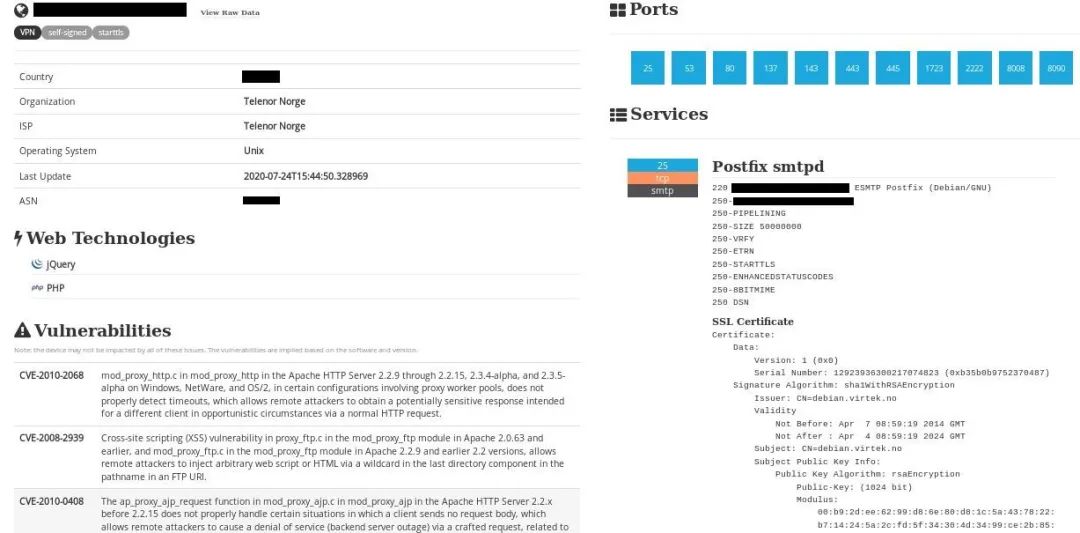

Shodan是一个强大的物联网设备搜索引擎。它不仅可以找到VSAT、通信框等,还可以根据其技术堆栈列出这些设备上的开放端口和漏洞。下面的屏幕截图来自一个非常小的孔径终端(VSAT)设备,该设备会披露诸如船只的确切位置、船只名称等信息。在谷歌地图上输入经纬度信息,就会调出该船在海上、附近港口等的图像。

图2:船舶的VSAT仪表板

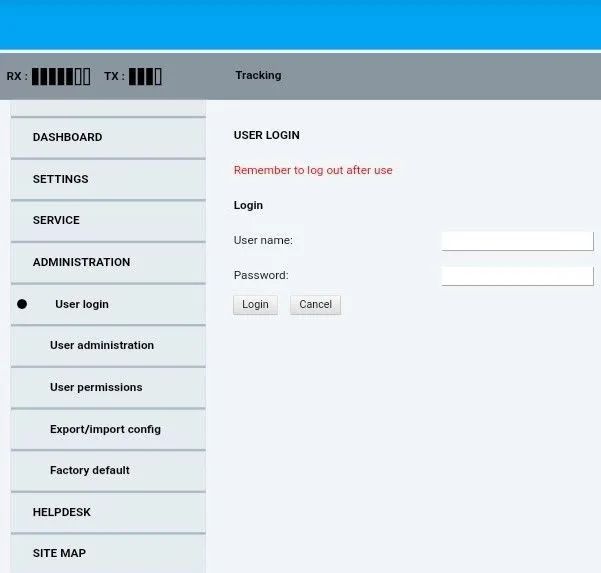

还可以访问用户登录和管理屏幕。可以使用简单的Google搜索来查找默认凭证(在本例中是admin/1234)。考虑到这些设备中的大多数不使用SSL证书、不更新其软件版本或运行在过时的硬件组件上,因此许多设备很有可能不会更改默认登录凭据。

图3:登录屏幕

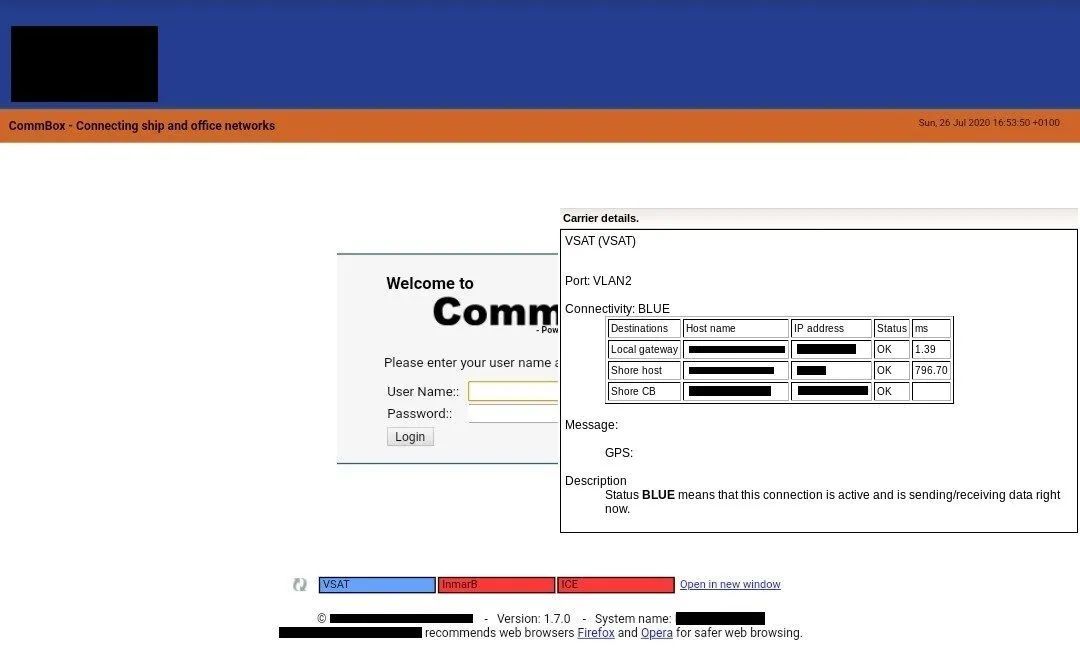

图4:通过将鼠标悬停在VSAT选项卡上可以显示带有网络配置信息的CommBox。

图5:Shodan上的VSAT的漏洞列表和开放端口

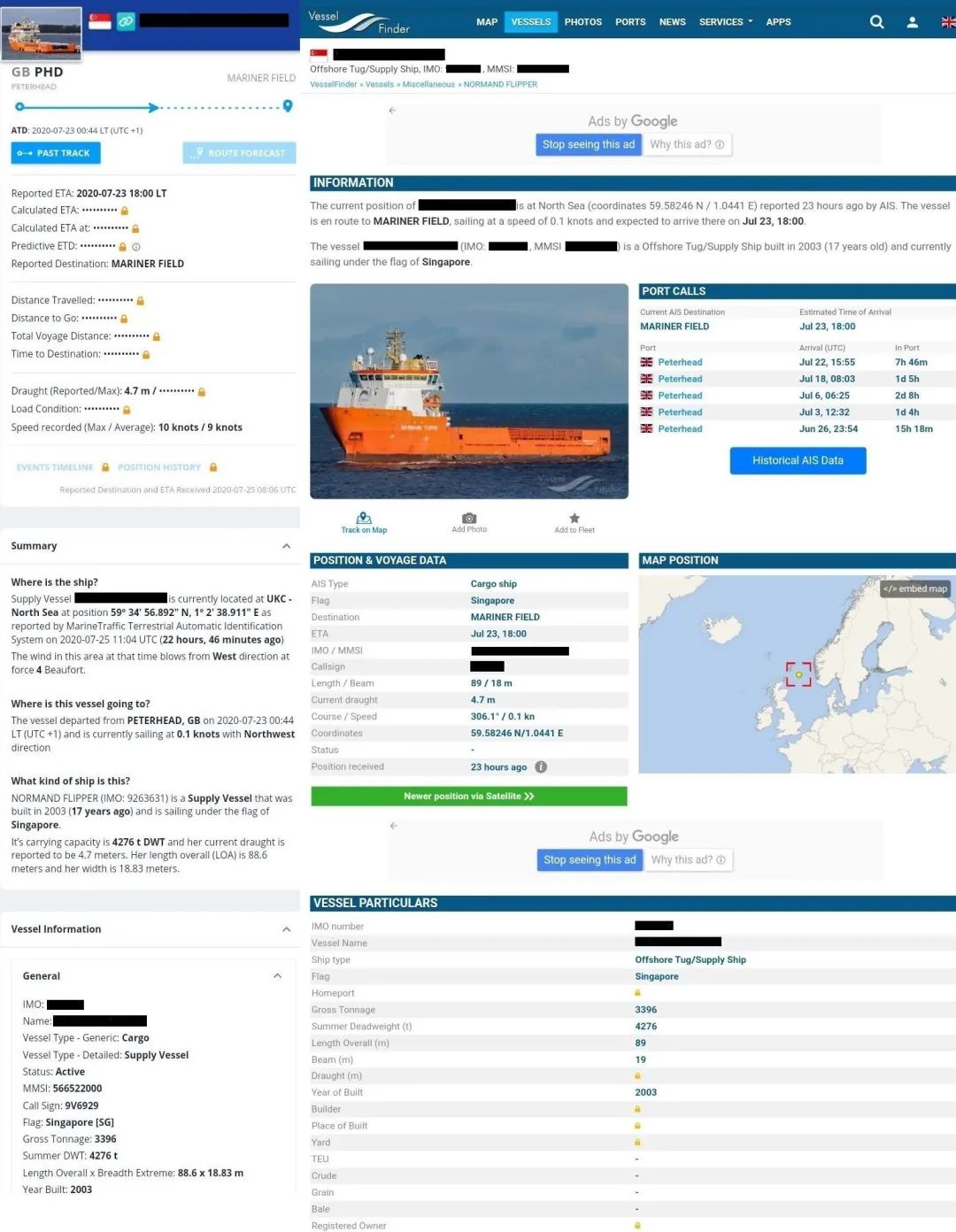

使用MarineTraffic、VesselFinder等网站也可以找到其他详细信息,如船舶航行时的旗帜、呼号、IMO编号、靠近它的其他船只等。这些网站还提供实时跟踪地图,显示所有出海的船只,通过单击箭头就可以获得其详细信息。

图6:船舶详细信息

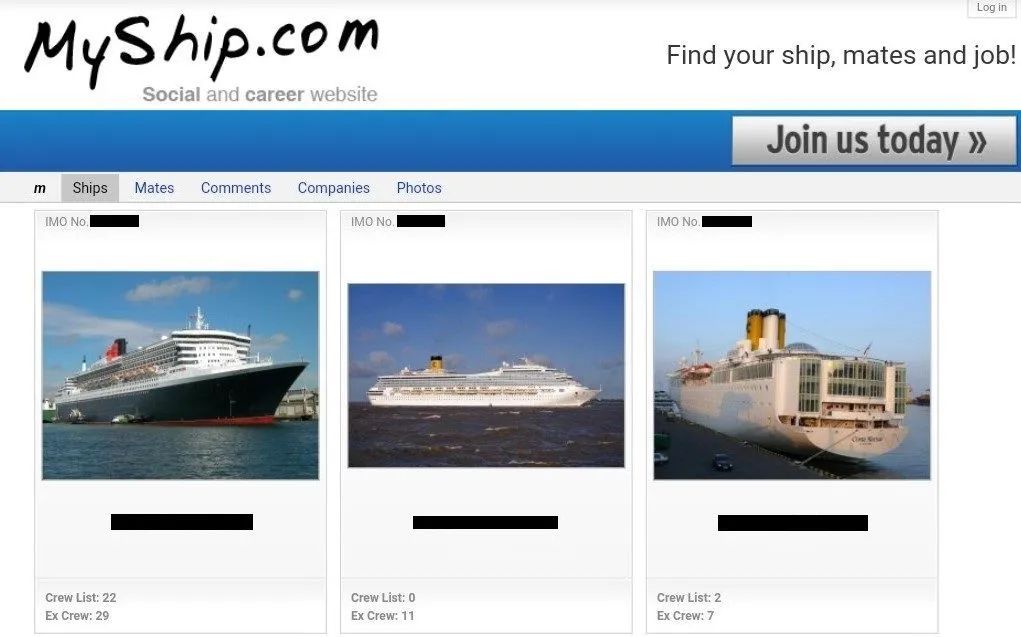

任何恶意参与者都可以通过向当前在这些船上工作的船员发送网络钓鱼消息或电子邮件来发起攻击。他们中的大多数人都可以访问电子邮件、即时通讯应用程序,或者可以通过社交媒体找到他们。船员网络并不总是与船舶网络完全隔离,通过这个渠道有可能获得网络内的立足点。至少,有很大的机会来仿冒目标船员使用的凭据,尤其是在完成附加OSINT的情况下。MyShip是一个供海员在不安全的HTTP连接上运行的网络平台。

图7:船员名单

图8:MyShip门户

海事网络安全风险管理的建议

根据Futurenautics在2018年所做的一项研究,不到一半的现役水手受访者声称曾乘坐过一艘受到网络攻击的船只,只有15%的海员接受过任何形式的网络安全培训。这些数字表明,人们普遍缺乏对安全保障实践的认识,可以通过培训和讲习班加以改善。鉴于船舶的操作技术可能会因意外或恶意修改而产生严重的物理影响,因此,要证明具有挑战性的是停止使用过时的组件并升级系统以修补漏洞。

为了减轻网络事件的潜在安全、环境和商业后果,国际航运组织一直在忙于制定有效的方法来管理船上的网络风险。2017年,国际海事组织(IMO)通过了关于安全管理系统(SMS)中海事网络风险管理的MSC.428(98)号决议。并于同年制定了指导方针,就海上网络风险管理提供高级别建议,以保护航运免受当前和新出现的网络威胁和漏洞。

波罗的海国际航运公会(BIMCO)制定了符合《NIST网络安全框架》的《船上网络安全指南》,这些准则的总体目标是建立强大的应对网络攻击的能力。

2020年5月,国际船级社协会(IACS)发表了其关于网络弹性的建议,该建议适用于使用计算机系统,该系统提供符合船级社要求的控制、警报、监测、安全或内部通信功能。这项新推出的建议适用于一个系统上的所有网络,该系统利用数字通信来互连船舶内的系统和船舶系统,这些系统可以由船上的设备或网络访问。

2018年6月推出的ABS FCI网络风险模型,是由ABS与美国国土安全部卓越中心研究合作后共同开发的。量化了网络安全风险,并为船东和运营商提供了一个切实可行的策略,以降低船舶上的网络风险。

实现以上目标的一个公认方法是全面评估和比较组织当前和预期的网络风险管理态势。这种比较可能揭示出通过优先网络风险管理计划实现风险管理目标可以解决的差距。这种基于风险的方法将使一个组织能够以最有效的方式最好地利用其资源。

以下建议提供了支持有效网络安全风险管理的功能要素。所有的功能要素在实践中都应是并行和连续的,并应适当地纳入风险管理框架中:

识别:定义网络风险管理的人员角色和职责,并确定系统、资产、数据和能力在中断时,给船舶作业带来风险;

保护:实施风险控制流程和措施,以及应急计划,以防范网络事件并确保航运运营的连续性;

检测:制定并实施及时检测网络事件所需的活动;

响应:制定和实施活动和计划,以提供恢复能力,并恢复因网络事件受损的航运运营或服务所需的系统;

恢复:确定备份和恢复受网络事件影响的航运运营所需的网络系统的措施。

这些功能要素包括影响海上作业和信息交换的关键系统的有效网络风险管理活动和预期结果,并构成一个具有有效反馈机制的持续过程。有效的网络风险管理应确保组织的各级对网络风险有适当的认识。意识和准备水平应与网络风险管理系统中的角色和职责相适应。

任何行业都不会完全免受网络攻击的威胁,航运和海事也不例外。尽管有诸多优化的方案值得借鉴,但在面向航运业更加信息化的未来,机遇和挑战将会始终共存。

参考资源

[1] https://hackernoon.com/using-osint-for-maritime-intelligence-3lm3uht

[2] https://www.tripwire.com/state-of-security/security-data-protection/biggest-challenges-best-practices-mitigate-risks-maritime-cybersecurity/

[3] MSC-FAL.1-Circ.3 - Guidelines On Maritime Cyber Risk Management

声明:本文来自天地和兴,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。