卡巴斯基实验室的研究人员发现,SynAck 勒索软件新变种使用代码注入技术 Process Doppelgänging 隐藏在合法进程中,可绕过反病毒安全机制,现有反病毒产品无法进行查杀。SynAck 是首款利用 Process Doppelgänging 反查杀技术躲避检测的勒索软件。

研究人员根据目前观察到的数据推测,这款勒索软件可能是一款具有针对性的恶意软件,该软件目前瞄准的目标仅限于美国、科威特、德国和伊朗。

Process Doppelgänging技术

SynAck 勒索软件自2017年9月开始活跃,其新变种新增了一些规避检测的功能,利用了 Process Doppelgänging 等技术。

2017年12月的欧洲黑帽安全大会上,enSilo 的安全研究人员介绍了 Process Doppelgänging 这种相对较新的技术,该技术可针对所有 Windows 版本平台发起攻击,该技术直接利用微软 Windows 系统中的事务性 NTFS (TxF)Transactional NTFS 机制读写文件,更糟糕的是TxF在目前大多数Windows版本上默认都是启用的。利用这项机制,恶意软件作者可以直接利用目标系统上的进程。基本原理就是将恶意代码伪装合法的 Windows 进程,以此绕过安全软件的检测。这种技术可绕过 Windows 系统上所有反病毒和下一代反病毒产品(经过测试的)的实时文件扫描。

事务性NTFS(TxF)Transactional NTFS

微软 MSDN 的官方信息显示,事务性 NTFS(TxF)将事务集成到 NTFS 文件系统中,这使应用程序开发人员和管理员可以更轻松地处理错误并保持数据完整性。如果系统或应用程序在应用程序更新磁盘上的信息时失败,用户数据可能会被部分完成的文件更新操作损坏。TxF 使应用程序能够保护文件更新操作免受系统或应用程序故障的影响。

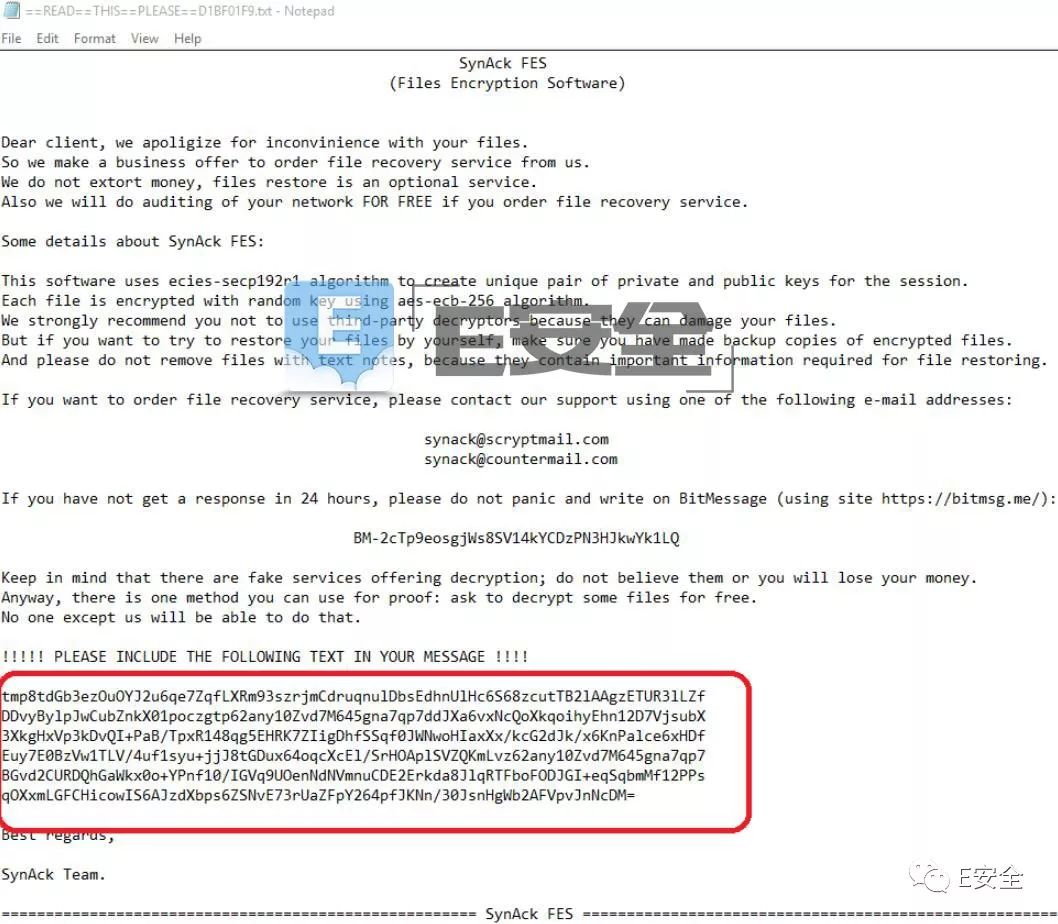

卡巴斯基的研究人员表示,首次于2018年4月发现这个新变种。为了加大反编译和逆向工程的难度,SynAck 新变种在编译中添加了其它混淆代码。这款勒索软件新变种有时会在被感染的系统将自定义文本添加到 Windows 登录界面。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。