9月8日,工业网络安全公司Claroty研究人员发布博客文章称,在威步(Wibu-Systems)的CodeMeter第三方许可证管理组件中发现了六个关键漏洞,这些漏洞可能使众多行业的用户面临操作技术(OT)网络的接管。这些漏洞可通过网络钓鱼活动加以利用,也可由攻击者直接利用,攻击者可以对用户环境进行指纹识别,以修改现有软件许可证或注入恶意许可证,从而导致设备和进程崩溃。Claroty也发现了严重的加密实现问题,攻击者可以利用这些问题远程执行代码,并在OT网络上横向移动。

背景概述

(一)背景介绍

工业网络安全公司Claroty 9月8日在其博客上发表文章称,德国Wibu-Systems公司生产的一款流行的许可和DRM解决方案CodeMeter中存在的六个漏洞能会使工业系统遭受远程攻击,包括关闭设备或进程、提供勒索软件或其他恶意软件或执行进一步的利用。

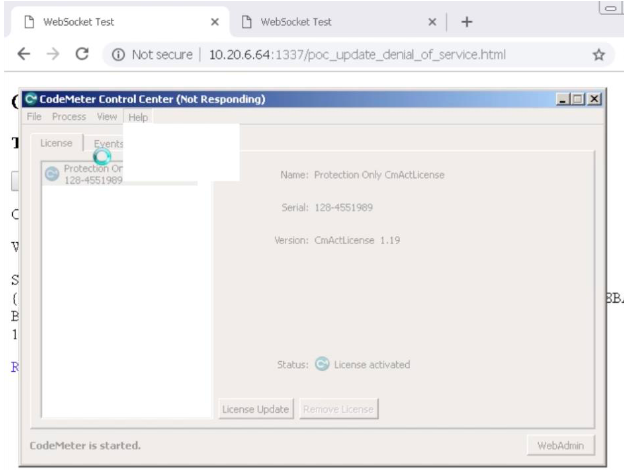

Claroty研究人员在CodeMeter中发现了各种类型的漏洞,包括可用于更改或伪造许可证文件的内存损坏错误和加密漏洞。研究人员展示了如何在无需身份验证的情况下远程利用某些漏洞来发起拒绝服务(DoS)攻击或实现任意代码执行。

在研究人员描述的一种攻击情形中,攻击者建立了一个网站,旨在将恶意许可证推入诱骗该站点的用户的设备。流氓许可证在由CodeMeter处理后,可以生成DoS条件或允许攻击者执行任意代码。在不同的攻击场景中,研究人员通过创建自己的CodeMeter API和客户端来实现远程代码执行,使其能够将命令发送到任何运行CodeMeter的设备。

美国工业控制系统计算机紧急响应小组(ICS-CERT)9月8日也发布了有关这些漏洞的建议,其中一个漏洞的CVSS评分定为10.0,为最高的严重等级。

(二)产品介绍

CodeMeter是专为软件开发商及智能设备企业提供的一体化技术,其所包含的所有解决方案均来自于Wibu-Systems。CodeMeter旨在保护软件免受盗版和逆向工程的侵害,提供许可管理功能,并且包括可防止篡改和其他攻击的安全功能。CodeMeter可用于多种应用,通常用于工业产品中,包括工业PC,IIoT设备和控制器。CodeMeter已被许多领先的ICS软件供应商广泛使用,其中包括罗克韦尔自动化、西门子、施耐德电气、万可及菲尼克斯电气(PHOENIX CONTACT)。

CodeMeter包含以下软件:

Protection 保护工具

用于实现高安全强度的保护软件,防止盗版及逆向工程

Licensing 授权工具

用于实现便捷、安全的软件授权,包括创建灵活的授权模式、整合软件的业务流程,以及采用企业现行的办公后台系统对软件所有的生命周期进行完整的管理。

Security 安全工具

监控软件最终使用者,防止来自第三方的恶意篡改及攻击。

(三)受影响的供应商

罗克韦尔、施耐德、西门子、万可及菲尼克斯电气(PHOENIX CONTACT)都已确认其产品受到这些漏洞的影响。Claroty已发布受影响的供应商列表,该列表会定期更新。受影响公司的客户遍及多个行业,包括医疗设备制造商、汽车制造商、制造商、过程设计人员以及许多其他行业,可能没有意识到这一易受攻击的组件正在其环境中运行。Claroty建立了一个在线实用程序,可以帮助用户确定他们是否正在运行易受攻击的CodeMeter版本。

漏洞详情

(一)漏洞摘要

(二)漏洞描述

CVE-2020-14509 长度值不正确的缓冲区访问(CWE-805)

在数据包解析器机制不验证长度字段的情况下,存在多个内存损坏漏洞。攻击者可以发送特制的数据包来利用这些漏洞进行攻击。计算得出的CVSS v3基本得分为10.0;CVSS向量字符串为(AV:N / AC:L / PR:N / UI:N / S:C / C:H / I:H / A:H)。

CVE-2020-14517 加密强度不足(CWE-326)

协议加密很容易被破坏,服务器接受外部连接,这可能使攻击者能够远程与CodeMeter API进行通信。已计算出CVSS v3基本分数9.4;CVSS向量字符串为(AV:N / AC:L / PR:N / UI:N / S:U / C:L / I:H / A:H)。

CVE-2020-14519 源验证错误(CWE-346)

此漏洞允许攻击者通过特制的Javascript负载使用内部WebSockets API,当与CVE-2020-14515结合使用时,该负载可能允许使用CmActLicense公司代码更改或创建CmActLicense的许可文件。计算得出的CVSS v3基本得分为8.1;CVSS向量字符串为(AV:N / AC:L / PR:N / UI:R / S:U / C:N / I:H / A:H)。

CVE-2020-14513 输入验证不当(CWE-20)

由于长度字段未经验证,CodeMeter和使用它的软件在处理特别编制的许可证文件时可能会崩溃。已计算出CVSS v3基本得分7.5;CVSS向量字符串为(AV:N / AC:L / PR:N / UI:N / S:U / C:N / I:N / A:H)。

CVE-2020-14515 加密签名验证不当(CWE-347)

许可证文件签名检查机制中存在一个问题,该机制使攻击者可以构建任意许可证文件,包括伪造有效许可证文件,就好像它是现有供应商的有效许可证文件一样。只有带有CmActLicense公司代码的CmActLicense更新文件受影响。计算得出的CVSS v3基本分数为7.4;CVSS向量字符串为(AV:L / AC:H / PR:N / UI:R / S:C / C:N / I:H / A:H)。

CVE-2020-16233 资源关闭或释放不当(CWE-404)

攻击者可以发送特制的数据包,使服务器发回包含堆中数据的数据包。已计算出CVSS v3基本得分7.5;CVSS向量字符串为(AV:N / AC:L / PR:N / UI:N / S:U / C:H / I:N / A:N)

(三)受影响产品及版本

受影响Wibu-Systems的CodeMeter版本包括:

7.10之前的所有版本均受CVE-2020-14509和CVE-2020-16233的影响。

7.00之前的所有版本均受CVE-2020-14519的影响,包括7.0版或更高版本,并且受影响的WebSockets API仍处于启用状态。这对于使用Web浏览器访问Web服务器的系统或设备尤其重要。

6.81之前的所有版本均受CVE-2020-14513的影响。

6.90之前的所有版本均受CVE-2020-14517的影响,包括6.90或更高版本,仅当CodeMeter Runtime作为服务器运行时才受此影响。

当使用带有CmActLicense公司代码的CmActLicense更新文件时,6.90之前的所有版本均受CVE-2020-14515的影响。许多不同的供应商在产品中使用此许可证管理器。

防护建议

Wibu-Systems已为CodeMeter 7.10版中的所有缺陷提供了补丁,该补丁自8月11日起可用;已通知许多受影响的供应商,并已将修补程序添加到各自的安装程序中,或者正在将修补程序添加到它们各自的安装程序中。

总而言之,为了缓解网络级别的问题,CISA、Claroty、Wibu-Systems、Siemens、Rockwell及WAGO建议采取以下安全防护措施:

最小化所有控制系统设备和/或系统的网络暴露,并确保不能从Internet访问它们;

在防火墙后面找到控制系统网络和远程设备,并将其与业务网络隔离;

当需要进行远程访问时,请使用安全方法,例如虚拟专用网(VPN),并应将其更新为可用的最新版本;

在组织的边界防火墙上阻止TCP端口22350(CodeMeter网络协议),以阻止利用此漏洞;

更新到CodeMeter Runtime的最新版本;

仅以客户端身份运行CodeMeter;

使用新的REST API而不是内部WebSockets API,并禁用WebSockets API;

应用AxProtector;

与Ripple20一样,Wibu Systems CodeMeter中的这些漏洞表明,当普遍存在的安全问题影响到ICS领域中无处不在的第三方组件时,这些漏洞可能会造成危害。使问题进一步恶化的是难以大规模修复第三方组件中发现的关键漏洞。

与单个供应商修补软件并将其推送给客户相比,这要复杂得多;通信必须跨整个OT和ICS生态系统进行,一旦解决了易受攻击的设备,这将影响响应时间和可能的可用性。

关于威步(Wibu-Systems)

Wibu-Systems,威步信息系统股份有限公司(WIBU)由Oliver Winzenried和Marcellus Buchheit于 1989年携手创立,凭借高安全的创新技术,树立了国际领先地位。威步信息系统提供独特的顶级安全技术及多功能的Code Meter综合解决方案,该解决方案覆盖各个领域,并以其独特的技术屡获殊荣。无论是从个人电脑到移动终端(手机、平板),从嵌入式系统到PLC产品,甚至是微处理器,均可与威步信息系统的解决方案实现完美整合从而保护其资产的完整性。

参考资源

1. https://www.claroty.com/2020/09/08/blog-research-wibu-codemeter-vulnerabilities/

2. Claroty,License to Kill: Leveraging License Management to Attack ICS Networks,Sept. 2020

3. https://www.securityweek.com/vulnerabilities-codemeter-licensing-product-expose-ics-remote-attacks

4. https://www.wibu.com/support/security-advis ories.html

5. https://us-cert.cisa.gov/ics/advisories/icsa-20-203-01

6. https://www.claroty.com/2020/09/08/blog-research-vendors-affected-by-wibu-codemeter-vulnerabilities/

声明:本文来自天地和兴,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。