4月10日,CNCERT监测发现我国互联网1900端口多次出现大规模流量持续流出的情况。经深入分析,确定这是一起境外方向滥用我国境内网络资源对某国两个IP发起大规模DDoS反射攻击的事件,峰值流量超过800Gbps。这一事件表明,我国境内服务器的安全防护亟待加强,以避免被用于恶性攻击事件。

DDoS反射攻击事件发现

近日,CNCERT监测发现1900端口在4月10日出现多次流出方向流量暴增的情况,峰值流量超过800Gbps。从流量图(图1)中可以看到,在4月10日11:30-16:00和20:10-23:59两个时段内均存在持续的1900端口流出流量异常情况,疑似出现大规模DDoS攻击事件。

图1 4月10日1900端口流出流量情况

根据监测数据,发现两个境外IP地址受到了来自境内大量服务器1900端口的UDP反射攻击。

表1 大规模异常流量情况

| 被攻击IP | 归属地 | 被攻击端口 |

| X.X.144.201 | 境外 | 80 |

| X.X.145.201 | 境外 | 80 |

从攻击流量的时序来看,两个被攻击IP的流量图中攻击流量的形态极为相似。由此可见,可能为同一组织对两个IP发起的攻击,攻击峰值流量均超过800Gbps。

反射服务器反射攻击资源分析

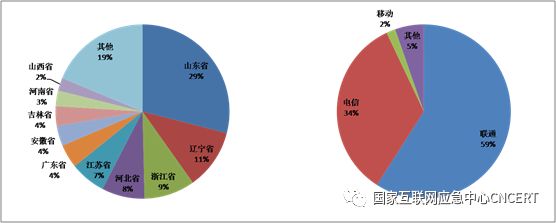

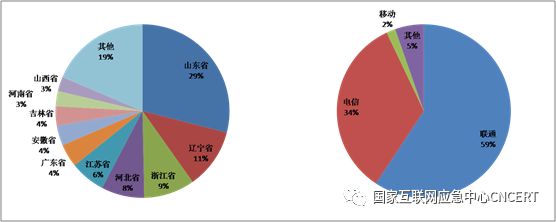

根据CNCERT抽样监测数据,上述两例利用1900端口发起的DDoS反射攻击事件中,针对X.X.144.201的攻击共涉及境内436,124个反射服务器,按省份统计,山东省占比最大,为29.0%,其次为辽宁省、浙江省和河北省;按归属运营商统计,联通占比为59.1%,电信占比为33.9%,移动占比为1.7%。针对X.X.145.201的攻击共涉及境内433,138个反射服务器。按省份统计山东省为29.0%,其次为辽宁省、浙江省和河北省;按归属运营商统计,联通占比为59.3%,电信占比为33.7%,移动占比为1.7%。经分析发现,两个IP的攻击事件中共有365,587个反射服务器IP重合。

图2 攻击X.X.144.201的反射服务器按省份、运营商分布

图3 攻击X.X.145.201的反射服务器按省份、运营商分布

真实攻击资源

本次DDoS反射攻击伪造被攻击IP地址向反射服务器的1900端口发起UDP请求,通过反射服务器向被攻击IP返回放大的流量来对被攻击IP实施攻击。因此,以被攻击IP为源地址的流量来源能反映其真实的攻击来源。根据CNCERT分析,本次通过伪造被攻击IP地址的发起流量来源基本都位于境外,占全部伪造被攻击IP地址发起流量的95%以上。由此可见,该大规模流量攻击事件系境外方向滥用我国境内网络资源发起的网络攻击。

这一事件也表明,我国应加强境内服务器的安全防护工作,关闭不必要的服务端口,加强对客户流量的审计,避免被攻击者滥用于恶性网络攻击。

声明:本文来自国家互联网应急中心CNCERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。