文/驭龙

通常,大家将2015年视为中国网络安全威胁情报的元年,按此算来,威胁情报在国内已经发展五年多了。这些年国内的绝大多数安全从业者对待威胁情报的态度,从好奇和惊喜开始,经历了认为TI(Threat Intelligence)无所不能的“盲目崇拜”阶段,到如今已经基本“泰然处之”。威胁情报成为了一项核心的网络安全技术,已经是不争的事实,在几乎所有的网络安全解决方案和安全产品中,或多或少都有TI的身影。

回顾五年前,笔者还在国家电网踌躇于安全运营的苦海,初步接触威胁情报之时,是什么让我怦然心动,毅然而然的投入TI的怀抱,坚定的认为威胁情报技术能够成为改变网络安全攻防天平失衡的重要砝码?那时候,我和身边的小伙伴们都看到了威胁情报终将打破网络安全产品各自为战、网络安全厂商各自为政、攻防双方各说各话的僵局,成为网络安全生态的核心纽带。我们将在网络安全攻防天平的防守侧,放下一颗很有分量的砝码。 而今,我欣喜的发现,我们并没有忘记初衷。在经历了各种各样的痛苦徘徊后,威胁情报将以“TI Inside”的形式和名义,开始尝试在安全人员之间形成知识协同,在安全产品之间形成技术协同,在安全产业里形成技术生态。

1.TI Inside的价值

“新一代的安全产品要支持TI,威胁情报是安全产品的必备功能”,已经成为国内外安全从业者毋庸置疑的共识。而且在国内,支持威胁情报的安全产品还能让客户在一定程度上快速满足合规要求。具备威胁情报功能的产品,在自身安全检测、防护、分析等能力的基础上,还能够通过TI数据的时效性优势提升产品能力,缩小与国内外知名品牌厂商在安全分析能力等方面的差距。因为在实际部署和使用中,可以明显的缩短威胁处置的时间窗口,也因此更受到甲方用户的青睐。

当然,还有一个很重要的方面,就是直接部署内置了TI的安全产品,可以大幅度降低用户在现网工作中使用TI的复杂度。笔者亲身经历的很多大型企业客户在直接采购TI数据后,还面临大量与其他产品(尤其是态势感知平台)整合的工作,不光需要协调多家厂商配合,还需要自身有一定数量的研发人员投入。而且往往因为知识经验和投入不足等现实原因,造成相同的TI数据在不同项目中的成效差异较大。因此,将可靠的商业威胁情报能力预先整合到安全产品中,目前已经成为全球安全产品厂商纷纷尝试的技术方向。 如何将威胁情报数据内置到各类安全产品中,并最大效率的提升产品能力,已经成为了安全产品经理必修的功课。

2.TI Inside的场景&方式

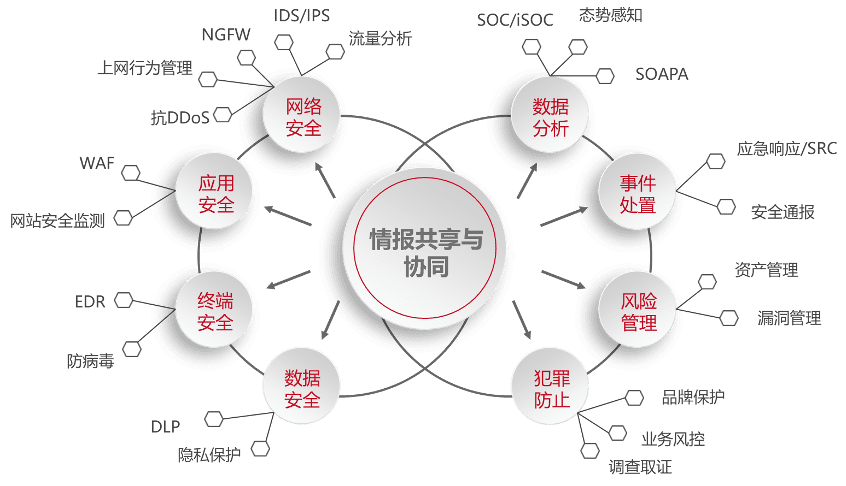

如上图,威胁情报所提供的数据能力,几乎可以和现阶段常见的绝大多数安全产品关联使用。如果配合相应的共享与协同机制,不仅能让安全产品及时获取最新的情报数据,还能在不同厂家的产品之间构建一套有机的协同体系。大家盼望多年的安全产品生态协同,在现有技术能力和商业竞争格局没有较大突破的情形下,这可能是最有希望达成的一种现实方式。

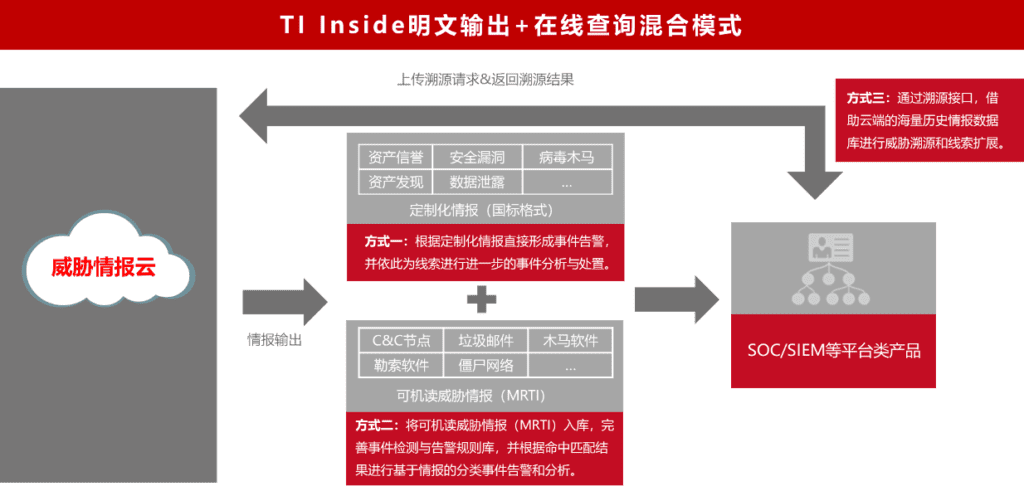

纵观国内外安全产品与TI相结合的形式,从技术上大致可归为明文数据导入、SDK嵌入、即时在线查询三类解决方案。

a.明文数据导入

这一方案与开源软件路线类似,厂商在产品设计和研发层面有较大的自主权,可以相对灵活的根据自家产品特性来挑选数据类型、取舍使用数据字段。如果产品经理功力足够,甚至可以实现对多个情报数据来源的支持。而且,这一类解决方案的普及,也更利于在组织内部以及行业间实现安全情报共享和快速利用。

但是目前能够提供明文威胁情报数据的多为开源数据来源,其数据质量普遍不能满足直接使用需求。还好依然有部分专业威胁情报厂商愿意提供明文形式的商业TI数据,并且提供明文数据的质量管理方案。

b.即时在线查询

这一方案最大的优点,在于其基于SaaS平台的海量数据积累以及近乎实时的数据更新频率。随着云计算环境的普及,基于互联网环境的产品也越来越能够接受这一方式。

但基于这一方案设计开发安全产品,会受限于数据提供商的API方案,而且“问答式”的响应机制将会大大拖累安全产品的性能和效率。用户在部署这类产品的时候,还要充分衡量网络延迟所带来的产品可用性问题。不过由于这一方案显而易见的对于TI数据的保密性较好,依然有更多的威胁情报提供商选择这一方式。

c.SDK嵌入

这个方案最大的优点,在于SDK不仅可以提供TI数据本身,还能够一体化提供TI数据使用策略,从而保证所有产品在使用同一来源TI的时候的结果一致性(TI数据使用策略的差异造成的结果差异性到底有多严重,我们后文讨论)。而且SDK还能够灵活的在离线数据和在线数据两种方式中达成一定的平衡。

当然使用威胁情报SDK也会存在兼容性、稳定性、黑盒不可解释性等(产品在使用第三方SDK时的共性)问题。

对于安全厂商的产品经理来说,应该充分考虑自身研发团队能力、产品形态、用户使用环境等因素来选择上述技术方案。当然,这三种方案并不冲突,如果愿意同时支持多种方案,也不存在障碍。

3.TI Inside的难点

a. 威胁情报赋能安全产品,其最大的难点在于建立一个能够持续良性循环的产品生态。国内安全大厂几乎都是全线产品模式,互相之间竞争远大于合作,想要相互之间共享TI数据和能力,需要领导者们拥有更大的勇气和魄力。这不是本文讨论的重点,有机会我们当面讨论。而安全产品厂商是应该自研TI还是选择与第三方合作?希望下图能够给大家一些启示。

b. TI Inside技术上最大的难点在于不同厂商、不同产品经理对于TI的理解和想要达成的使用形态天差地别。那么参考和遵循威胁情报的国际标准和国内标准来理解和使用TI,将成为非常关键的工作。同时,也应该有更多的TI提供商主动承担技术普及的责任,并提供更合理的解决方案,让更多的安全产品厂商能更方便的集成和使用。

c. 还有一个不能回避的问题,就是在TI数据质量的控制上,不同厂商使用完全不一样的逻辑。有时效性优先逻辑、命中率优先逻辑、有效性优先逻辑等等,而且各自都有一套合理的解释。从情报本身来说,都有其相对合理性,但是对于安全产品厂商将会带来持续的困扰。安全产品本身需要增强的是快速发现问题的能力?还是发现尽量多安全线索的能力?亦或是提高告警准确度的能力?这是一个艰难的抉择。笔者认为,作为TI能力的输出方,我们不应该把难题扔给产品厂商,需要不断优化和改进自己TI的能力和水平。

d. 另外,前文提到的数据使用策略不同所导致的结果不一致,也是困扰了我们多年的问题。例如情报中的一个域名IOC,是否需要限定网络协议、是否需要限定网络流量方向、是否能够扩展其关联的IP地址、是否应该与同一条情报中的其他IOC有逻辑(与或非)关系?有厂商通过SDK来解决、有厂商干脆自己做一款产品来示范。但是迄今为止,笔者还没有看到普适性的解决方案。希望随着TI Inside的推进,我们能够找到答案。

无论存在多少困难,我们还是欣喜的看到,有很多人正在为了构建真正落地的安全生态而努力,有很多的安全产品正在开启TI Inside模式。其实,威胁情报技术所带来的不仅仅是产品生态合作的改变,更是一种安全能力交付模式的改变。无论是给客户直接提供威胁情报,还是通过TI Inside向安全产品(安全厂商)提供威胁情报,其本质就是我们的安全能力以数据和服务的形式进行了一种全新状态的交付。

我们拥抱技术的进步,我们更应该思考未来安全能力交付模式的转变。TI Inside只是在这个转变大潮前期的一小步探索和尝试,希望本文能够抛砖引玉,有机会一起探索更多的可能。

2020年10月8日,写于察隅。

声明:本文来自安全村,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。