虽然头号勒索软件Ryuk已经开始有意减少在商业木马/僵尸网络上的投放,转而使用可以绕过安全工具的非现场工具,但是僵尸网络TrickBot和Emotet依然是大多数勒索软件的主流投放平台,而且技术迭代速度很快,让网络安全公司们疲于奔命,束手无策。但是微软公司最近却另辟蹊径,拿起法律武器“接管”了Trickbot僵尸网络的基础设施。

据知名安全博客KrebsonSecurity报道,微软公司近日发动一次有组织的法律偷袭,以破坏恶意软件即服务僵尸网络Trickbot,后者已经成为全球威胁,感染了数百万台计算机,并用于传播勒索软件。

弗吉尼亚州的一家法院授权微软接管了Trickbot大量互联网服务器的控制权,指控的理由听起来很新颖:Trickbot滥用了微软的商标,触犯了商标法。

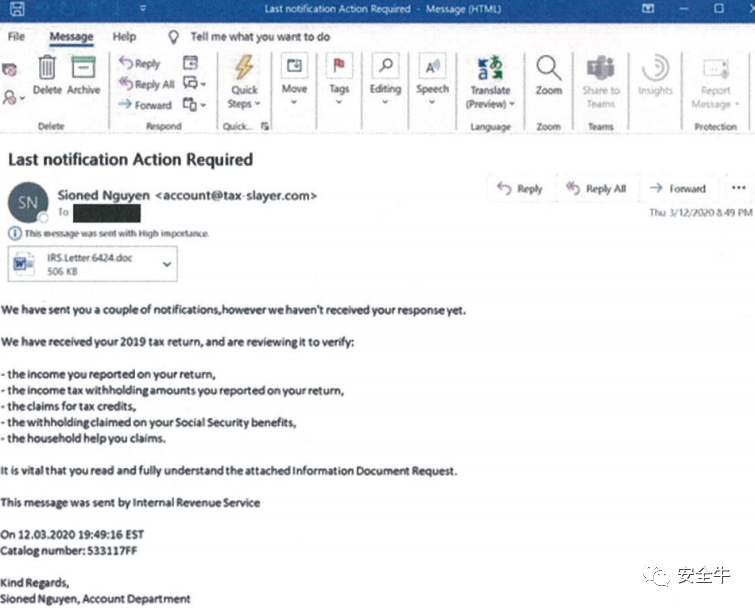

包含Trickbot恶意软件的钓鱼邮件样本(伪装成国税总局发给纳税人的信)

微软客户安全与信任副总裁汤姆·伯特(Tom Burt)在昨天发布的博客中宣布行动捷报:

我们通过获得的法院命令以及与全球电信提供商合作的技术行动破坏了Trickbot。微软现在已经切断了Trickbot的关键基础设施,Trickbot僵尸网络的运营者将无法再发起新的感染攻击或激活已经植入计算机系统的勒索软件。

值得注意的是,在微软的“商标行动”之前数日,美国军方“网络司令部”也针对Trickbot发起了一波攻击,向所有受感染的Trickbot系统发送了一条指令,让这些设备与Trickbot主控服务器断开连接。美军网络司令部对Trickbot的攻击持续了大约十天,期间还将数百万条虚假的新受害者记录填充到Trickbot数据库中,以迷惑僵尸网络的运营者。

微软在法律诉讼文件中指控Trickbot“通过损害微软的声誉、品牌和客户信誉对微软造成不可挽回的伤害。被告人(Trickbot)实际上会更改和破坏Microsoft产品,例如Microsoft Windows产品。一旦被Trickbot感染、更改和控制,Windows操作系统将停止正常运行,并成为被告进行盗窃的工具。”

微软于10月6日向美国弗吉尼亚东区地方法院提起民事诉讼,起诉书部分原文如下:

但是,它们(被Trickbot感染更改或控制的Windows系统)仍然带有Microsoft和Windows商标。显然,此举试图并且确实误导了微软的客户,对微软的品牌和商标造成了极大的损害。

受这些恶意应用程序的负面影响的用户错误地认为Microsoft和Windows是其计算设备问题的根源。用户很有可能将这个问题归因于Microsoft,并将这些问题与Microsoft的Windows产品相关联,从而冲淡并损害了Microsoft和Windows商标和品牌的价值。

微软表示将利用接管的Trickbot服务器来识别并协助受Trickbot恶意软件影响的Windows用户清除其系统中的恶意软件。

Trickbot是目前最强大的僵尸网络之一,已被用来从数百万台受感染的计算机中窃取密码,据报道,Trickbot劫持了超过2.5亿个电子邮件账户,并不断将新的恶意软件副本从该电子邮件账户发送给受害者的联系人。

Trickbot僵尸网络提供的“恶意软件即服务”功能使其成为部署各种勒索软件,锁定公司网络上受感染系统的可靠工具,除非受害公司同意支付勒索费用。

在过去的一年中,高度依赖Trickbot作为投放渠道的勒索软件“Ryuk”(Conti)已经攻击了无数组织(包括医疗保健提供者、医学研究中心和医院)并招致巨大损失。

Ryuk最近的受害者是Universal Health Services(UHS),这是一家《财富》 500强医院和医疗服务提供商,在美国和英国经营着400多个设施。

9月27日,UHS关闭了美国医疗机构的计算机系统,以阻止该恶意软件的传播。攻击导致一些受影响的医院被迫将救护车重定向,将需要手术的患者转移到附近的其他医院。

微软表示,它并不认为自己的行动会永久性地破坏Trickbot,并指出该僵尸网络背后的犯罪团伙可能会努力恢复其运营。但是到目前为止,尚不清楚微软是否成功接管了所有的Trickbot控制服务器,也不清楚针对这些服务器的联合执法行动的具体时间。

正如微软在其法律文件中指出的那样,用作Trickbot控制器的IP地址集是动态的,这使得彻底关闭该僵尸网络的尝试更具挑战性。

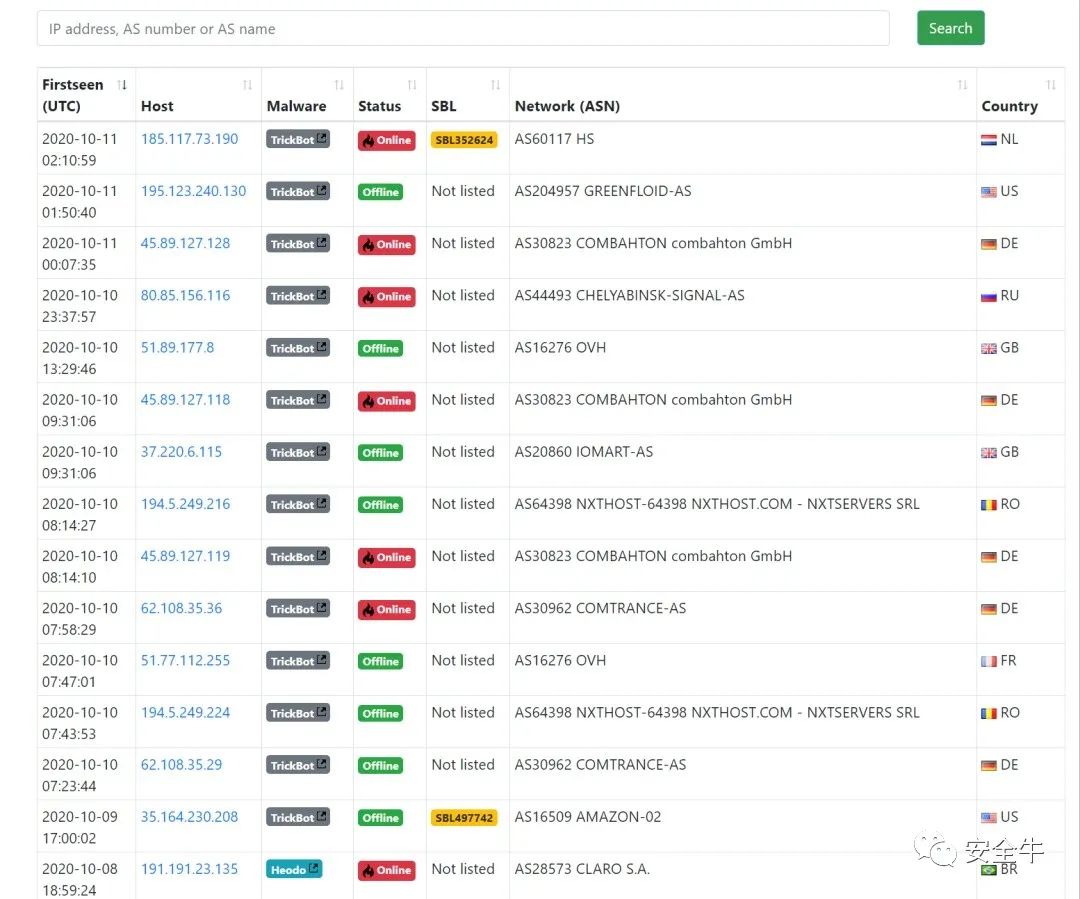

截至发稿,安全牛查阅长期跟踪Trickbot僵尸网络互联网服务器的瑞士安全站点Feodo Tracker发布的实时信息,目前依然有六个Trickbot控制服务器在线(全部都是最新出现的服务器)(下图)。

当前在线的Trickbot控制服务器

数据来源:Feodotracker

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。