近日,奇安信CERT监测到Oracle WebLogic Server 远程代码执行漏洞(CVE-2020-14882)POC被公开,未经身份验证的远程攻击者通过构造特殊的 HTTP GET 请求,结合 CVE-2020-14883 漏洞进行利用,成功利用此漏洞的攻击者可在未经身份验证的情况下接管 WebLogic Server Console ,并执行任意代码。目前已经监测到公开的POC,经过奇安信CERT研判,由于此漏洞通过HTTP协议利用,利用门槛低危害大,强烈建议受影响用户及时更新补丁,做好相应防护。

安全通告

近日,奇安信CERT监测到Oracle WebLogic Server 远程代码执行漏洞(CVE-2020-14882)POC被公开,未经身份验证的远程攻击者通过构造特殊的 HTTP GET 请求,结合 CVE-2020-14883 漏洞进行利用,成功利用此漏洞的攻击者可在未经身份验证的情况下接管 WebLogic Server Console ,并执行任意代码。目前已经监测到公开的POC,经过奇安信CERT研判,由于此漏洞通过HTTP协议利用,利用门槛低危害大,强烈建议受影响用户及时更新补丁,做好相应防护。

当前漏洞状态:

细节是否公开 | PoC状态 | EXP状态 | 在野利用 |

是 | 已公开 | 未知 | 未知 |

漏洞描述

Oracle WebLogic Server 存在远程代码执行漏洞(CVE-2020-14882),受此漏洞影响的版本包括10.3.6.0.0、12.1.3.0.0、12.2.1.3.0、12.2.1.4.0和14.1.1.0.0,未经身份验证的远程攻击者通过构造特殊的 HTTP GET 请求,结合 CVE-2020-14883 漏洞进行利用,成功利用此漏洞的攻击者可在未经身份验证的情况下接管 WebLogic Server Console ,并执行任意代码。

近日,奇安信CERT监测到Oracle WebLogic Server 远程代码执行漏洞(CVE-2020-14882)公开POC,经过奇安信CERT研判,此漏洞危害较大,鉴于该漏洞影响较大,建议客户尽快更新补丁。

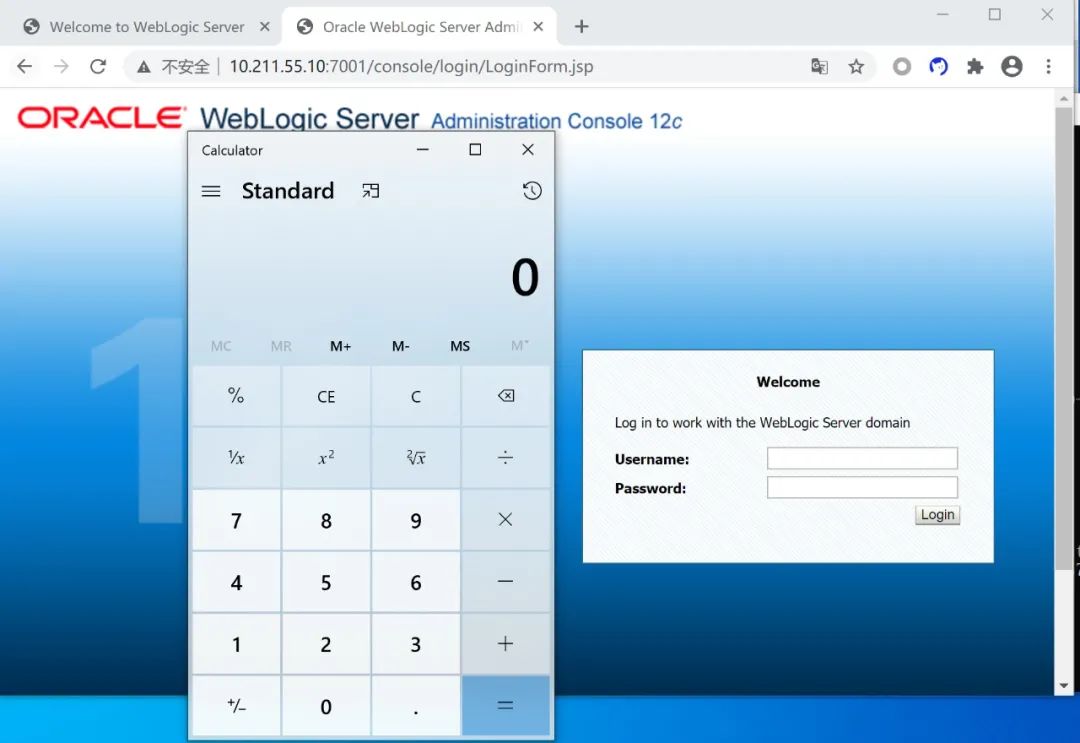

奇安信CERT第一时间复现了CVE-2020-14882漏洞,复现截图如下:

漏洞时间线:

2020年10月21日, Oracle发布了今年第四季度的关键安全补丁集合(CPU),本次关键安全补丁集合修复了420个安全漏洞。包括46个融合中间件漏洞,其中包括CVE-2020-14882 Oracle WebLogic Server 远程代码执行漏洞。

2020年10月29日,奇安信CERT监测到Oracle WebLogic Server 远程代码执行漏洞(CVE-2020-14882)公开的漏洞细节及POC,并成功复现。漏洞利用条件低危害大。

风险等级

奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

影响范围

CVE编号 | 受影响版本 |

CVE-2020-14882 | Oracle WebLogic Server 10.3.6.0.0 Oracle WebLogic Server 12.1.3.0.0 Oracle WebLogic Server 12.2.1.0.0 Oracle WebLogic Server 12.2.1.4.0 Oracle WebLogic Server 14.1.1.0.0 |

处置建议

请参考以下链接尽快修复:

https://www.oracle.com/security-alerts/cpuapr2020.html

Oracle WebLogic Server升级方案

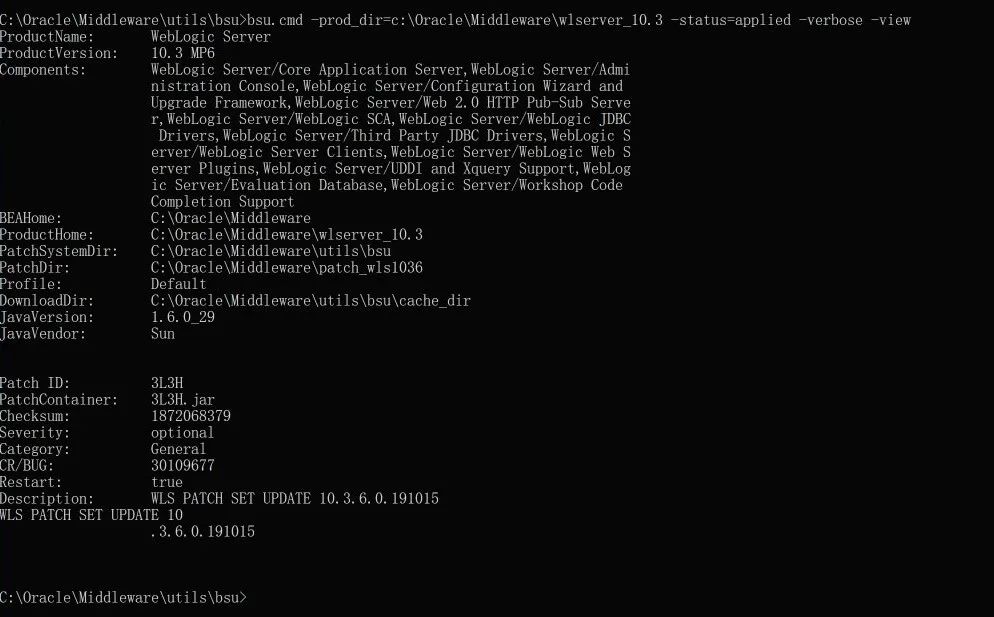

Oracle WebLogic Server 11g:

bsu.cmd -install -patch_download_dir=C:\Oracle\Middleware\utils\bsu\cache_dir -patchlist=3L3H -prod_dir=C:\Oracle\Middleware\wlserver_10.3

出现以上提示代表补丁安装成功。

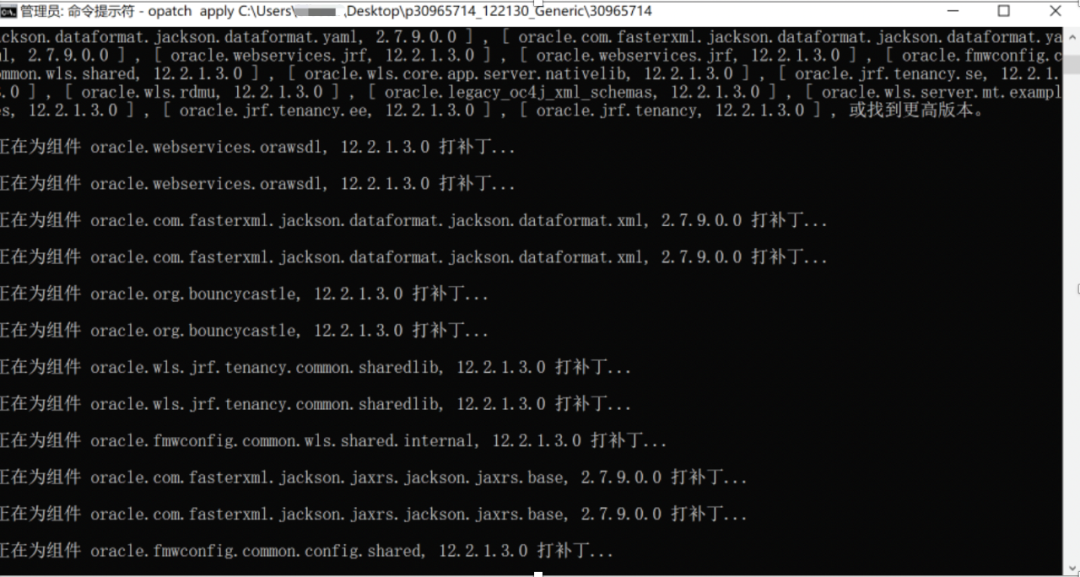

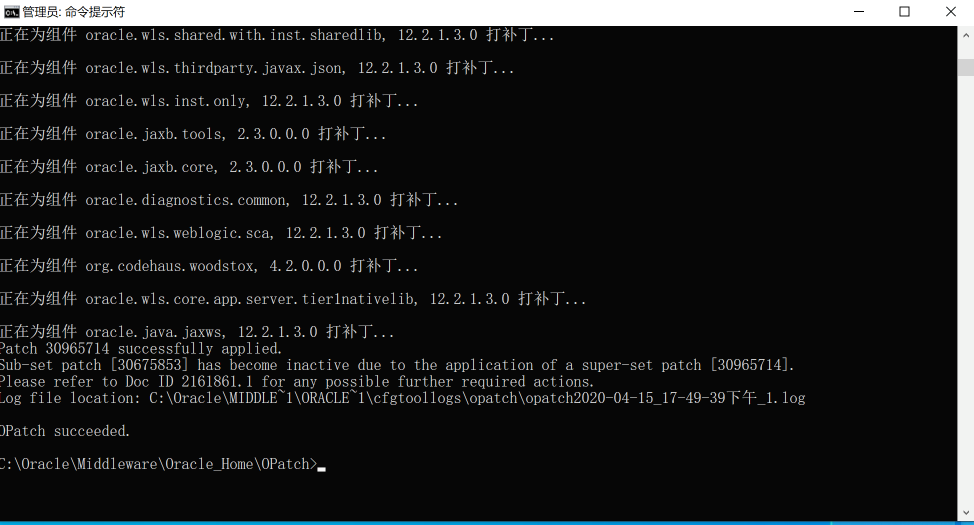

Oracle WebLogic Server 12c:

使用opatch apply 安装补丁

C:\Oracle\Middleware\Oracle_Home\OPatch>opatch apply C:\Users\r00t4dm\Desktop\p30965714_122130_Generic\30965714

注:补丁编号按照请自行更改为新补丁编号。

参考资料

[1] https://www.oracle.com/security-alerts/cpuapr2020.html

时间线

2020年10月29日,奇安信 CERT发布安全风险通告

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。