网络威胁情报(CTI)是一门情报学科,利用收集,完善和分析数字信息来应对网络空间领域中存在的威胁。网络威胁情报基于内部到外部数据源,威胁社区或商业产品中收集的数据,可以帮助检测和防御网络犯罪分子,高级持续威胁组织(APT)和黑客主义者。

由美国国防部支持的Project Spectrum项目,编写了一本专注于美国国防工业基地(DIB)中组织可用的威胁情报来源和社区的白皮书,其中介绍了一些该计划会使用到的一些网络威胁情报数据源。

国防工业基地(Defense Industrial Base,DIB),一个专注于国防工业技术发展的大规模研究机构,专注对先进制造技术的开发与应用,支持国防安全需要。从其对威胁情报的研究来看,不难看出他们在国防工业网络安全防御方面也有一定建树。

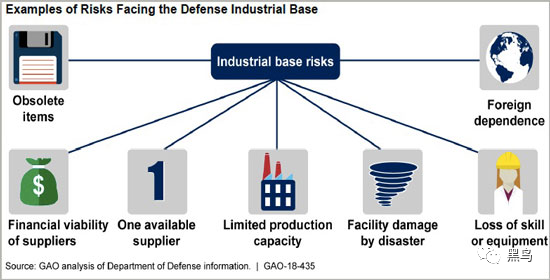

美国政府监察办公室(GAO,Government Accountability Office)曾对美国工业基地专门出具风险分析报告,以帮助其改进相关工作。

白皮书这样写道:

网络威胁情报为什么如此重要?正如诗人约翰·多恩(John Donne)曾经写道:“没有人会成为一个完整的岛屿。” 这种想法也适用于国防工业基地的网络安全方面,因为基地成员都面临着相同的威胁和对手。通过交换失陷指标(IoC)并共享有关APT组织和网络犯罪分子的情报,可以更好地防御其基础设施。了解IP地址,唯一User-Agent字符串或与攻击者相关的域名可以帮助设置黑名单和网络监测。通过威胁情报可以立即阻断攻击的发生。

威胁情报的一些重要术语

高级持续性威胁(APT)– APT组织是持续的网络攻击类威胁的参与者,经常得到国家或团体的支持。他们可以是外国情报服务机构,复杂的网络犯罪集团,甚至是寻求声名狼藉的极端主义团体。FireEye和MITER是有关已知APT组织的信息的绝佳来源。

失陷指标(IoC)– IoC是与攻击者相关的元数据。它们可以是作为唯一电子邮件地址的精确IoC(也称为“硬IoC”),也可以是本身并不那么独特的更广泛的IoC(又称为“软IoC”),例如IP地址范围。

网络杀伤链(CKC)– CKC由洛克希德·马丁公司(Lockheed Martin)在2011年开发,是最流行的攻击者威胁模型,用于描述“黑客”网络攻击的各个阶段。它分为七个阶段,是大多数攻击组织的威胁情报基础。

信息共享和分析中心(ISAC)– ISAC是用于交换网络威胁情报和促进网络安全协作的非营利社区。ISAC是IoC和APT信息的绝佳来源。针对其社区(例如,电力,国防,太空,医疗保健)量身定制的ISAC具有成员资格要求。

安全信息和事件管理(SIEM)– SIEM是安全套件,集成了来自众多来源(例如IPS / IDS,防火墙记录)的网络日志,电子邮件企业,Web流量)以更好地评估和实施网络管理。

网络威胁情报来源简化可分为三类:内部和外部威胁交流社区,以及商业情报平台。

内部威胁交流社区

威胁社区FBI Infragard –联邦调查局(FBI)

https://www.infragard.org/

向签订了多个关键基础设施领域合同的人员免费提供威胁情报和网络安全知识交流。该组织没有会员费。

国防ISAC(ND-ISAC)– ND-ISAC是DIB的情报共享中心。

https://ndisac.org/

它们交换威胁情报,网络安全指南,是分析师与其他DIB合作伙伴交换威胁情报的好地方。这个社区有年费,对于大多数小公司(少于500名员工)来说,每年的费用约为3,000美元。公司必须持有国防部(DoD)合同或成为其中的分包商才有资格获得会员资格。

国防工业基础协作信息共享环境(DCISE)– DCISE由国防网络犯罪中心(DC3)运营,并匿名向国防工业基地的组织共享威胁情报。

https://dibnet.dod.mil/portal/intranet/

与ISAC或FBI Infragard不同,有些情报报告会被要求提交到社区。DCISE社区还会针对深度分析其中一些报告,并生成FBI Flash报告。成员可以免费获得所有这些。

公开威胁交流社区

AlienVault OTX是AT&T产品。

https://otx.alienvault.com/

尽管开放式威胁情报交换是免费的,但将其集成到网络的SIEM中需要付费。此资源可用于查看IP地址,电子邮件地址,域名或哈希在任何时候是否被标记为恶意。Pulses是他们的威胁情报源,Pulses社区在其中会公布恶意数据进行共享。从与网络钓鱼诈骗,到攻击者邮箱地址,再到国家支持的APT组织情报。

VirusTotal(VT)

https://www.virustotal.com/

VT是业界最受信任的恶意软件IoC来源。尽管它们也是商业产品,但可以自由查询IoC并获取大量数据进行分析。VT是威胁猎人和/或恶意软件分析人员的宝贵工具。

ABUSE|ch

https://abuse.ch/

Abuse.ch是一家非营利组织,提供专用于解决网络犯罪的一套威胁情报工具。它的套件包括一个庞大的恶意软件库,一个列入黑名单的SSL证书,一个恶意URL数据库以及广受欢迎的Fredo Tracker,其中保留了大量已知的C2网络。

MISP(恶意软件信息共享平台)是作为共享软件开发的威胁情报信息交换平台。

https://www.misp-project.org/

have i been pwned?

HIBP是一个受欢迎的站点,可用于查找自己的账号或邮箱多年来是否遭受大量数据泄漏。对于规模较小的组织,可以为他们的公司域名设置免费告警,这对于打击网络钓鱼很有用。

https://haveibeenpwned.com/

DomainTools

Domain Tools是研究域名领域的绝佳资源,它可以为Internet Corporation for Assigned Names and Numbers(ICANN)提供更多信息。其最佳数据(例如,域名历史记录,威胁评分,已知子域)是其商业版本的一部分。

https://www.domaintools.com/

FireEye

FireEye主要是一种网络安全评估服务,但可以提供有关APT组织最佳的全行业报告。

https://www.fireeye.com/

Shodan.io

Shodan是设备搜索引擎。它的扫描仪全天候“感知”网络用来探测网络主机等设备资产信息。网络安全专家和攻击者都使用Shodan来查看可以看到的设备。

https://www.shodan.io/

商业情报平台

Recorded Future

https://www.recordedfuture.com/

Recorded Future是一个威胁情报平台,可以针对组织的情报需求和优先情报需求进行定制化。它拥有从新兴威胁检测,到检测伪造域名,商标保护等等服务。

DarkCubed(Dark3)

https://darkcubed.com/

DarkCubed向威胁情报外包的组织或公司提供的现成商用(COTS)解决方案。

DarkCubed将其设备提供给用户网络,在其中它可以基于威胁情报监视,检测,警报和阻止威胁。该公司已经完全集成了数据分析功能,可以对不同的客户目标进行分类,这使它成为一种更复杂的工具。

McAfee威胁情报共享

https://www.mcafee.com/enterprise/en-us/products/threat-intelligence-exchange.html

McAfee拥有其威胁情报数据和分析工具套件,用户还可以集成其他McAfee产品(例如AVS,IDS / IPS,硬盘加密,McAfee SIEM)。

Silobreaker

https://www.silobreaker.com/

Silobreaker是使用最广泛的数据聚合工具,因为它不仅适用于网络威胁情报,而且通常适用于开源情报(OSINT)。可以帮助媒体或社交媒体的VIP客户建立警报,以减轻安全人员工作量。

威胁情报平台(TIP)

https://threatintelligenceplatform.com/

TIP的真正优势在于其强大的来源,但似乎很少有该平台独有的,该平台可以和SIEM集成。平台具有一些分析工具,可在溯源攻击者时协助事件响应。

Digital Shadows

https://www.digitalshadows.com/

Digital Shadows是一个提供多种服务的平台,其中包括一个威胁情报平台,可以帮助客户了解攻击者的行为。平台提供每周的情报摘要,可以针对客户进行定制化推送。

Flashpoint

https://www.flashpoint-intel.com/

Flashpoint目前是网络犯罪情报行业的领导者,并拥有打击网络犯罪领域的多项政府合同。具有网络犯罪领域的定制化数据。

Verint

https://cis.verint.com/

Verint通过持续的威胁情报元数据和方法集成到安全运营中心(SOC)的SIEM中。他们在SCADA(监控和数据采集)系统中占有重要地位。

LogRhythm

https://logrhythm.com/

LogRhythm是基于威胁情报的SIEM套件。他们使用一种叫UserXDR的用户行为分析工具,来检测内部威胁行为,可自动识别异常用户行为并确定其优先级。

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。