1.概述

2020年12月13日,美国网络安全公司FireEye发布分析报告称[1],SolarWinds 旗下的Orion基础设施管理平台的发布环境遭到黑客组织入侵,黑客对文件SolarWinds.Orion.Core.BusinessLayer.dll的源码进行篡改添加了后门代码,该文件具有合法数字签名会伴随软件更新下发。后门代码伪装成Orion OIP协议的流量进行通信,将其恶意行为融合到SolarWinds合法行为中。FireEye称已在全球多个地区检测到攻击活动,包括北美、欧洲、亚洲和中东的一些政府、咨询、技术公司。SolarWinds 已在其官方网站发布安全公告[2],公布受影响版本为2019.4 HF 5 - 2020.2.1,并提示用户升级至2020.2.1 HF 1版本。

SolarWinds公司创办于1999年,总部位于美国德克萨斯州奥斯汀,在多个国家设有销售和产品开发办事处,主要生产销售网络和系统监测管理类的软件产品,为全球30万家客户服务,覆盖了政府、军事、教育等大量重要机构和超过9成的世界500强企业,知名客户清单包括:《美国财富》 500强企业中的425家;美国十大电信公司;美军所有五个分支;五角大楼,美国国务院,NASA,NSA,美国邮政局,NOAA,美国司法部和总统办公室;美国前五名会计师事务;全球数百所大学等。

2.事件分析

2.1 攻击过程

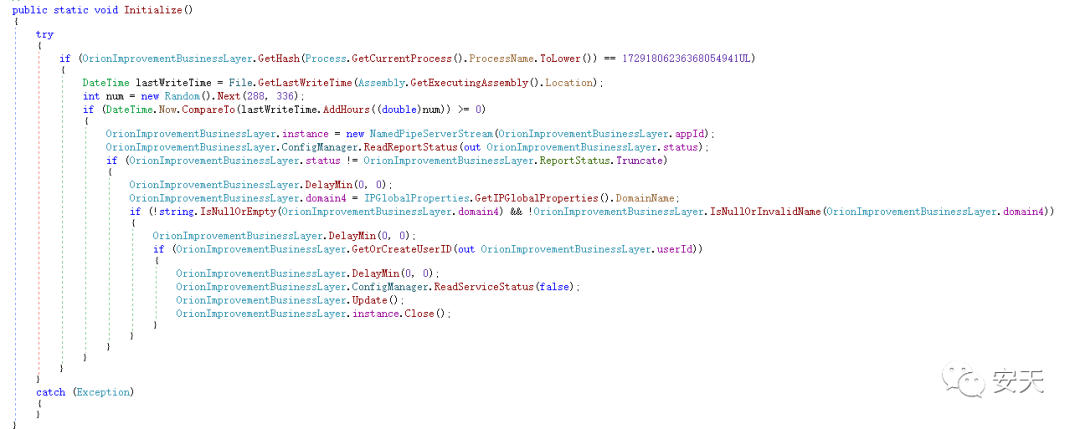

攻击者在入侵SolarWind后,将其官网提供的Orion软件安装包替换成植入后门的版本,从而实现供应链预制攻击。SolarWinds.Orion.Core.BusinessLayer.dll组件被攻击者篡改,增添了名为“SolarWinds.Orion.Core.BusinessLayer”的包含恶意代码的类函数,相关函数名称命名经过社工伪装,难于肉眼观察识别。

图 2-1 攻击者增添的恶意代码

图 2-2恶意代码的初始化函数

遭篡改的SolarWinds.Orion.Core.BusinessLayer.dll组件拥有“Solarwinds Worldwide,LLC”的合法数字签名,这说明恶意代码的植入点在文件数字签名环节之前,有可能是在源码开发阶段环境、编译环境和待签名的二进制发布环节。在进入系统的12到14天后,当被Orion平台的SolarWind.BusinessLayerHost.exe或SolarWindws.BusinessLayerHostx64.exe模块加载时,后续恶意代码会得到运行。

最终植入机器的是攻击者编写的SUNBURST后门,该后门基于域名avsvmcloud.com按子域名生成算法(DGA)发出DNS请求,C2通讯通过HTTP协议且伪装成Orion软件的日常改进计划流量(Orion Improvement Program,OIP),最终从C2回应的XML数据中读取隐写的命令和载荷并执行,后门具备的基本能力如下:

表 2-1 SUNBURST后门的指令功能:

指令 | 功能 |

Idle | 无动作 |

Exit | 退出当前线程 |

SetTime | 设置延迟时间 |

CollectSystemDescription | 收集系统信息,包括主机名,用户名,操作系统版本,MAC地址,IP地址,DHCP配置和域等。 |

UploadSystemDescription | 发送收集到的系统信息。 |

RunTask | 运行程序、创建进程。 |

GetProcessByDescription | 获取进程信息,无参数则仅返回PID和进程名。 |

KillTask | 终止指定PID的进程。 |

GetFileSystemEntries | 获取系统文件和目录。 |

WriteFile | 将解码下发的Base64编码数据写入指定文件。 |

FileExists | 测试指定文件是否已存在。 |

DeleteFile | 删除指定文件。 |

GetFileHash | 获取指定文件的MD5值。 |

ReadRegistryValue | 读取指定注册表位置。 |

SetRegistryValue | 写入指定注册表位置。 |

DeleteRegistryValue | 删除指定注册表位置。 |

GetRegistrySubKeyAndValueNames | 获取指定注册表路径下的子项和值。 |

Reboot | 重启系统 |

根据FireEye发布的报告,通过植入的恶意代码获取桥头堡后,攻击者会在沦陷网络中展开横向移动,访问更多机器获取SAML(安全性断言标记语言)令牌以窃取Azure AD的文件、建立持久化等操作,或通过TEARDROP组件在内存中植入Cobalt Strike 木马。

2.2 相关样本的威胁框架视角分析

该事件涉及到多个攻击场景,如:攻击者如何实现对SolarWinds的渗透入侵,以及如何利用供应链植入进而入侵其他目标等。因目前尚缺乏更直接的现场信息,我们仅就供应链植入的恶意代码,从威胁框架视角予以评价。采用威胁框架视角评价的原因在于,网络管理软件不同于普通应用软件,一旦被植入后门,可带来严重后果。由于网络管理软件本身带有远程管理监控功能,而且已经配置了管理级别的访问凭证,其一旦被攻击者掌控,就成为了超级RAT。因此,攻击者的活动会被视为合规动作,难以监测其对被管理目标的访问,其发出的“管理动作”,也是正常情况下会发生的行为。攻击者可以不需通过渗透获取控制权,也不需要消耗漏洞、利用工具和投放实现持久化驻留。我们根据恶意代码相关样本,绘制出威胁载荷能力图谱。其中,用红色覆盖的是恶意代码本身可完成的攻击战术动作,而用虚线的是进一步将网管软件作为RAT可以扩展进行的攻击战术动作。同时需要说明的是,由于相关恶意代码本身可以实现细粒度的远控操作(如写入文件、修改添加注册表键值等),通过相关操作,本身已经可以支撑非常丰富的攻击战术动作,因此相关标定并不全面,此图主要用于展示基于供应链对网管软件进行恶意代码预制,而后在入侵场景中将网管软件作为RAT二次利用带来的危害。

图2-3 相关恶意代码预制+网管软件沦为RAT的威胁框架图谱叠加

2.3 影响及危害

SolarWinds发布官方安全公告[2],称受影响的Orion软件处于2020年3月至2020年6月间发布的2019.4 HF5至2020.2.1版本之间,并建议客户应尽快升级到2020.2.1 HF1版本以确保安全,在不能及时升级的情况下应通过防火墙限制Orion Platform的Internet访问且仅保留必要端口。SolarWinds将于2020年12月15日(星期二)发布彻底替换易受感染组件和具备安全加固功能的2020.2.1 HF2版本。

根据FireEye公布的全球检测受害用户及SolarWinds 的受众客户分析,我国用户应不是此事件的攻击目标。不过,由于SolarWinds 受众客户特殊性,(其面向的客户主要为网络管理员或运营商),一旦这些用户被攻击,攻击者通过他们可以带来更大范围的网络攻击和深度影响。

2.4 事件相关分析猜测

FireEye公司在此前发布公告和Blog文章,说明了其遭到过入侵,导致红队工具遭遇窃取的情况,安天CERT对此进行了跟进分析,并先后发布了《FireEye红队工具失窃事件分析和思考》[3],《FireEye红队工具失窃事件跟进分析》[4]。安天CERT研判认为FireEye遭遇入侵事件和FireEye发布SolarWinds供应链攻击事件可能存在一定关联,首先,FireEye在自身发生遭遇入侵窃取,影响到其客户信任和商誉情况下,跟进发布重大事件证明其高级威胁发现分析能力,进行影响对冲,降低负面影响,是一种合理的选择。

带有后门的版本在报告发布后一段时间依然可以从SolarWinds官方网站下载,从这一点这来看,该报告发布较为仓促,并未形成发布前的有效处置联动。但我们不倾向认为这是一篇FireEye的储备报告,而认为可能存在一种可能,即

FireEye也是SolarWinds Orion软件的用户,从而使攻击者找到了攻击入口。而FireEye正是在回溯自己被入侵的原因过程中,发现了这个被篡改的网络管理软件,并发现了相关攻击活动。

当然,上述只能作为一种合理猜想。

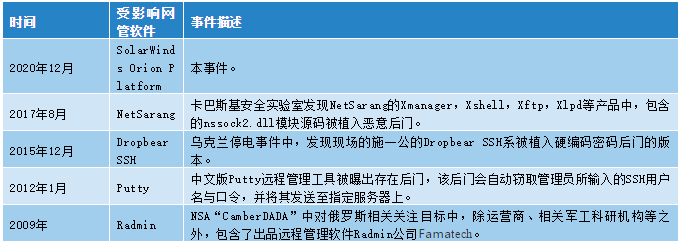

2.5 事件小结、防范建议、安天响应

由于重要信息系统都依赖一个庞大的IT供应链运行,因此供应链即威胁的入口,也是一个极为庞大的防御正面。而在供应链风险中,由于网管软件使用群体的是高权限的网络管理者,攻击者很乐于针对此类软件的开发者发起攻击,使之成为入侵其他高价值目标的跳板。

表 2-2 网管软件相关的部分供应链安全事件

使用SolarWinds Orion软件的用户当前应尽快升级到2020.2.1 HF1版本。2020年12月15日(星期二)另再升级到具备针对性安全加固功能的2020.2.1 HF2版本。当下处于受感染版本无法完成安全更新的应暂停使用该软件或以防火墙阻断该软件的外网访问,或将其策略配置在受限IP访问。

该事件被曝光后,安天第一时间升级了病毒库、威胁情报库、安全策略库,并对订阅安天高级威胁追溯服务客户发布了高级威胁专用追溯包。安天智甲终端防御系统可以在升级后检测到相关样本。

安天探海威胁监测系统可以对相关威胁的C2进行发现拦截。

安天今日将发布用于进行威胁排查处置的AVL PK特别版本。

如有客户发现相关威胁,可以拨打安天客户支持电话(400-840-9234),安天将提供工程师支持指导。

3.参考链接

[1] Highly Evasive Attacker Leverages SolarWinds Supply Chain to Compromise Multiple Global Victims With SUNBURST Backdoor

https://www.FireEye.com/blog/threat-research/2020/12/evasive-attacker-leverages-solarwinds-supply-chain-compromises-with-sunburst-backdoor.html

[2] SolarWinds Security Advisory

https://www.solarwinds.com/securityadvisory

[3] 《FireEye红队工具失窃事件分析和思考》

https://mp.weixin.qq.com/s/fkH9TZKOcWb_Ttvl-VlA4w

[4] 《FireEye红队工具失窃事件跟进分析》

https://mp.weixin.qq.com/s/X-bBV44nMQvDlnl6f4eX7Q

声明:本文来自安天,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。