【编者按】为维护我国网络空间主权,保障网络空间安全,实现网络强国的战略目标,必须高度重视网络安全工作。知己知彼,才能百战不殆。美国的网络空间安全体系走在世界前列,本刊与安天研究院合作推出系列文章深入解析“美国网络空间攻击与主动防御能力”,希望通过层次化地揭示美国网络空间信息获取、进攻与防御能力,尽可能清晰地展现美国在网络空间安全领域的能力体系,为我国网络空间安全发展提供有益参考和借鉴。

美国自2008年以来实施了多次进攻性网空行动,并且具备相当大的破坏能力,这种进攻性能力不仅来自于完善的后端支撑体系,更来自于强大的网空攻击装备体系。美国的网空攻击装备体系以全平台、全功能为发展目标,并具有模块化特点,使其能适应各种网络环境下的行动作业要求。

上一期中,我们关注了美国网络空间进攻性能力的支撑体系,对以“湍流”(TURBULENCE)为代表的进攻性能力支撑框架进行了介绍。在这样的支撑体系下,美国得以开展大量的进攻性网空行动,包括网空情报、网空军事行动和网空积极防御中的反制与反击行动等。

2013 年,《华盛顿邮报》披露了美国情报机构进行攻击性网空行动的能力。据称,单是2011 年就进行了231 起,其中3/4 针对被美列为“顶级优先目标”的中、俄、伊朗、朝鲜等。自2008 年以来美军已经实施了多次的进攻性网空行动,如积极防御行动“扬基鹿弹”(Buckshot Yankee),是对美国中央司令部网络所遭受一次非常严重病毒感染事件的响应行动;针对全球手机监听的“金色极光”(AURORAGOLD)行动,通过收集关于全球移动通讯运营商内部系统的信息,以找到其漏洞,供NSA 随后的黑客攻击使用,该计划为美国2011年对利比亚进行军事干预提供了利方重要人物的通信信息;针对ISIS 的“发光交响乐”(Glowing Symphony)行动,主要目标是通过关闭、篡改ISIS 的服务器来控制ISIS 的网络宣传能力;针对伊朗核设施的“奥运会”(Olympic Game)行动,最终通过“震网”(Stuxnet) 蠕虫,成功入侵并破坏伊朗核设施,严重迟滞了伊朗核计划,成为首个利用恶意代码对实体设施造成重大不可逆损坏的事件。这些行动展现了美国在情报作业、进攻行动和积极防御的反制与反击等方面的能力,这些进攻性能力不仅来自于完善的后端支撑体系,更来自于其强大的网空攻击装备体系。美国的网空攻击装备体系以全平台、全功能为发展目标,并具有模块化特点,使得其能够适应于各种网络环境下的行动作业要求。

自2009 年正式成立网络司令部以来,美国始终致力于发展一支以全面防御为基础的进攻性网络部队。在这种思想的引导下,NSA、CIA 极其重视网空攻击装备的研发。自2013 年“斯诺登”事件开始,以及“维基解密”和黑客组织“影子经纪人”(Shadow Brokers)的不断曝光,NSA 与CIA 的网空攻击装备体系逐渐浮出水面。

NSA 网络攻击装备

库2014 年《明镜》周刊揭秘NSA 旗下高级网络技术部门(ANT),文章披露软、硬件共48 种攻击装备资料,能够实现植入、窃取、监听、拦截等多种目的。之后,包括“影子经纪人”在内的其他渠道又进行了多次披露,总共披露的NSA 网空攻击工具、组件数量已过百。其中, 一个名为“IRATEMONK”的装备,该装备的描述与“方程式”组织(Equation Group) 的固件修改能力非常相似, 怀疑“IRATEMONK” 就是“方程式”所采用的固件修改装备。此外,还有一系列针对网络设备的攻击工具,例如针对思科、Juniper 防火墙名为“BANANAGLEE” 的攻击工具; 针对Juniper(J、M和T系列) 路由器分别名为SCHOOLMONTANA、SIERRAMONTANA、STUCCOMONTANA 的植入程序,能够对网络设备进行远程控制;针对华为路由器名为“HEADWATER”的植入程序,也用于对网络设备进行远程控制。

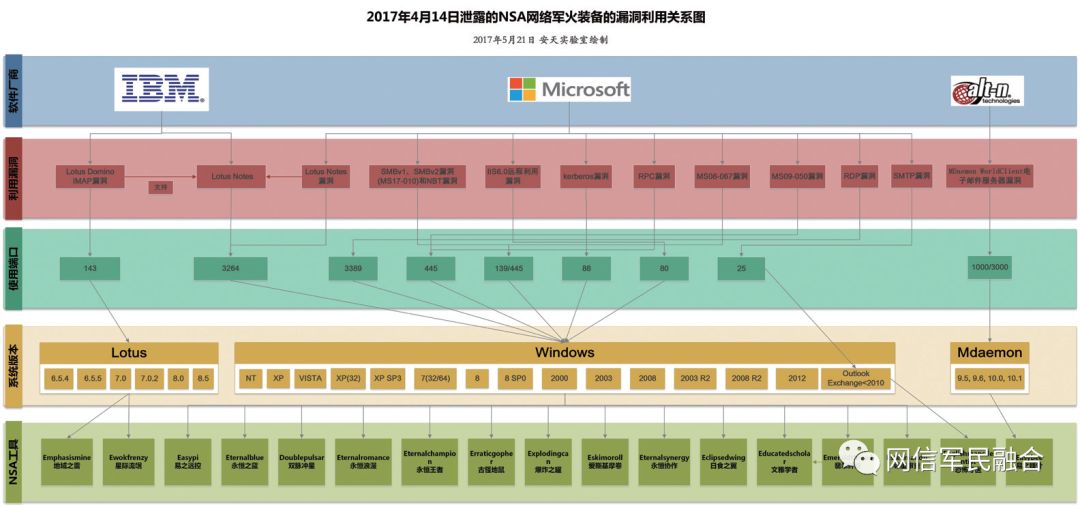

2017 年5 月12 日,全球爆发大规模的勒索蠕虫“ 魔窟”(WannaCry) 感染事件,我国大量行业企业内网遭受大规模感染,包括医疗、电力、能源、银行、交通等多个行业均受到不同程度的影响。“魔窟”利用了基于445 端口的SMB 漏洞MS17-010( 永恒之蓝),而2017 年4 月14日“影子经纪人”公布的NSA“网络军火”中就包含了该漏洞的“武器级(漏洞利用过程具有高稳定性与高可靠性)”利用程序,这是“魔窟”能够迅速感染全球大量主机的重要原因,而“影子经纪人”曝光的“网络军火”系列中还有大量的其他漏洞及其利用工具。

泄露的NSA 网络军火装备与相关漏洞、系统版本关系图

“维基解密”披露CIA“7号军火库”(Vault 7)

2017 年3 月7 日,“维基解密”曝光了8761 份据称是CIA 网络攻击活动的秘密文件。这份数据库的代号为“7号军火库”(Vault 7),泄露的文件包含7818 个网页和943 份附件。在之后的一段时间内,“维基解密”每隔一段时间就放出一组CIA 网络攻击武器相关文档。本次泄漏事件据称是CIA 最大规模的机密文档泄漏事件,涉及到的代码有数亿行。

“7 号军火库”所泄露的文件包含了一个庞大的攻击装备库,其平台面覆盖非常广泛,支持的操作系统不仅包括了Windows、Linux( 含Debian、RHEL、CentOS 等发行版)、OS X、iOS、Android 等常见的操作系统,还包括了基于POSIX 的操作系统如Solaris与FreeBSD 等;支持的设备不仅包括个人电脑、服务器、路由器、交换机等传统网络和终端设备,也包括智能电视、手机、平板电脑等智能设备。装备功能包括了突破物理隔离、信息获取、武器定制、远程控制、监听、欺骗等可以与CIA 人力情报作业紧密结合的攻击作业能力,也包括了代码混淆、痕迹清除、文档追踪等作业支撑与行动安全保障能力。

利用全平台、全功能的网空攻击装备体系,美国能够通过物流链劫持、运营商劫持、源代码污染等实现战场预制;通过大规模信息采集形成终端、设备、软件、用户身份的信息库,绘制网络地形、寻找关键目标;通过移动介质摆渡攻击、物流链劫持、近场作业等方式突破物理隔离防线;在内网横向移动,建立持久化据点,投递载荷;通过摆渡攻击、开辟侧信道、隐信道等方式实现远程控制,最终实现目标。在针对伊朗核设施的“震网”事件中,攻击伊朗核工业网络之前,美国已经完全渗透了伊朗的核工业体系,包括设备生产商、供应商、软件开发商等,完整研究与模拟了伊朗核工业体系之后才进行载荷投递并最终对伊朗核设施进行破坏的。

今天的网络攻防处于一种防御方更加透明、攻击者更加隐蔽的状态。具有国家行为体为背景的攻击者可以无节制承担攻击成本和动用资源,攻防双方进一步朝着不对等化发展;而且,一旦国家行为体的网空进攻性能力向恐怖组织等非国家行为体扩散,可能会造成灾难性的现实后果。面对国家级攻击行为体,应当以敌情想定为前提,一方面持续分析国外网络空间能力进展,充分了解对手;另一方面,我们也应意识到只有采取系统化的应对策略建立有效的能力体系才能应对系统化的进攻,所以必须积极推进军民融合,整合产业先进有效的技术能力,建立国家级防御体系。

那么,美国的网空攻击装备具体有哪些功能?装备的模块化组合有哪些优势?应该如何防御?从下一期开始,我们将对美国NSA、CIA 具有代表性的网空攻击装备进行介绍,并探讨可能针对哪些环节展开有效防御,敬请期待。

本文刊登于《网信军民融合》杂志2018年4月刊

声明:本文来自网信军民融合,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。