公元2020,庚子年,新冠肆虐,世界为之动荡。在百年未有之大变局下,嫦娥奔月掘土、北斗全球导航,在实现第一个百年目标之后,中华民族继续勇往直前,在另一个百年目标的路上继续奋进。

工业化是国家发展的基石,信息化是腾飞的翅膀,而信息安全、网络安全是发展的保障,没有网络安全,就没有国家安全。

继2017年《网络安全法》之后,今年6月1日,《网络安全审查办法》开始实施,对国家安全、经济安全、社会稳定、公众健康和安全至关重要的关键信息基础设施的保护延伸到供应链。我国建立网络安全审查制度,目的是通过网络安全审查这一举措,及早发现并避免采购产品和服务给关键信息基础设施运行带来风险和危害,保障关键信息基础设施供应链安全,维护公众利益、国家安全。

那么过去的2020年,全世界又发生了哪些重大的安全事件呢?下面我们按时间线,从公开报道中,摘选部分,以飨读者。

2月

美国关键基础设施——天然气管道运营商遭受攻击

据外媒报道,美国网络安全和基础设施安全局(CISA)透露,美国一家天然气管道运营商遭勒索软件攻击。该勒索软件成功加密了运营商IT和OT系统中的数据,导致相应的天然气压缩设备关闭。相关方面并未公开事件发生的具体时间。

美国国土安全部的网络安全和基础设施安全局(DHS CISA)公告了此次攻击的过程。首先攻击者发送了附有恶意链接的鱼叉式网络钓鱼邮件,借此成功访问目标设备的IT网络。随后OT网络也未能幸免,攻击者在IT和OT网络中都置入了商用勒索软件,以加密两个网络中的数据。

因为勒索软件只能针对基于Windows的系统,可编程逻辑控制器(PLC)并没有受到影响,该控制器直接与工厂设备联系,实现交互。但其他相关工业流程如人机界面,数据记录器和轮询服务器都受此影响,操作员也因此无法读取和整合底层OT设备的实时操作数据。事发后,操作员决定关闭设备以防备后续事件发生。虽然攻击只针对一个控制设备,但由于各地压缩设备依赖管道传输,所以整个管道设备暂停。关闭约两日后,运营恢复。

整个事件中,攻击者始终没能控制或操作设备。另外CISA并未公布此次勒索软件的名称,不知是否和此前发现的EKANS有关。

此次攻击能够得逞还是源于相关方对网络安全的不重视。CISA也发布了此次事件的调查结果。首先相关方未能有效地隔离IT网络和OT网络,致使攻击者有机可乘,最后造成重大损失。另外运营商表示,虽然已经考虑到了一系列紧急情况,但由于在网络安全知识上的空白,未能很好地将网络攻击列入紧急事件中,平时的应急演练也缺乏网络攻击相关的训练,致使操作员在遇到网络攻击时无法迅速决策。

此次事件的报告中,相关部门也为其他关键基础设施运营商提供了技术指导,以便防范类似攻击。

原文链接:https://www.cics-vd.org.cn/publish/main/list/industryNewsInfo/industryNewsInfo_305.html

3月

特斯拉、波音、SpaceX零件供应商VisserPrecision遭勒索软件攻击

据外媒报道,总部位于科罗拉多州丹佛的精密零件制造商Visser Precision遭受勒索软件攻击。由于是特斯拉、波音、洛克希德·马丁公司和SpaceX等行业巨头的零件供应商,因此该事件引发了不小的震动。

黑客威胁说,如果Visser不支付赎金,它们就会泄漏与这些公司有关的敏感文件,并且已经泄漏了Visser Precision与特斯拉和SpaceX签署的保密协议。

Visser官方确认发生了“刑事网络安全事件”,可能导致未授权访问和盗窃公司敏感数据。Visser表示在公司业务正常运行的同时,已经开始进行全面的调查,以找出导致攻击的安全漏洞。

目前,尚不清楚黑客如何设法渗透到Visser的计算机网络,但据推测,他们窃取了Visser数据并加密了计算机以索取赎金。

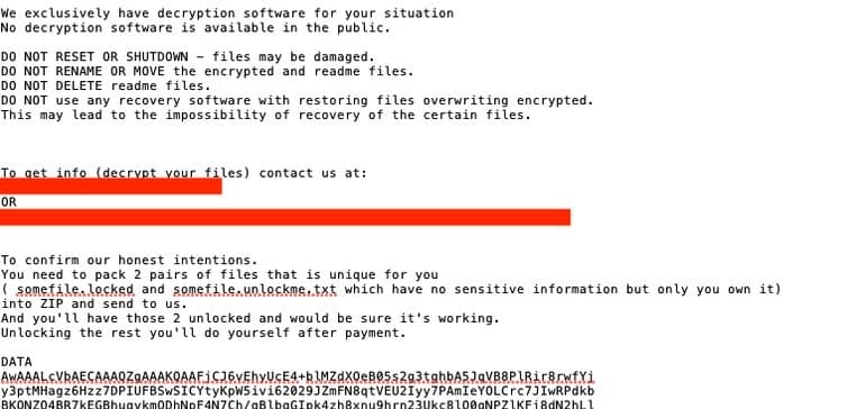

赎金记录的屏幕快照 来源:Emsisoft的威胁分析师Brett Callow

勒索软件DoppelPaymer是一种相对较新的文件加密和数据窃取恶意软件。根据安全研究人员的说法,该恶意软件首先会窃取数据,然后向受害者发送赎金勒索消息。

据报道,DoppelPaymer自2019年中期以来一直活跃,被其勒索过的组织包括墨西哥国有石油公司Pemex和智利政府。DopelPaymer受到Maze勒索软件的极大启发,但其勒索信息并不会提示受害组织数据已被盗,仅提供支付赎金的网站地址。

Emsisoft的威胁分析师Brett Callow是第一个发现数据泄露的人,并且还提供了指向黑客发布被盗文件的网站的链接。在网站上,有一个文件夹列表,其中包含来自Visser网络的被盗数据。该文件夹具有Visser客户的名称,并且所有文件当前都不可见或无法下载。

在VisserPrecision的客户中,只有洛克希德·马丁(Lockheed Martin)的代表给出了有关此事件的官方声明。该发言人表示,该公司已经意识到这一问题,并且正在遵循“针对与我们供应链相关的潜在网络事件的标准响应流程”。

随后,在4月份,Visser Precision拒绝被勒索后,DoppelPaymer在网上公开了SpaceX、特斯拉、波音等公司的机密文件。

原文地址:https://www.aqniu.com/news-views/64960.html

4月

研究人员发现ABB DCS中存在严重漏洞,允许黑客在工业环境中造成破坏

4月24日,研究人员在ABB System 800xA分布式控制系统(DCS)中发现了几个严重漏洞,包括可用于远程代码执行、拒绝服务(DoS)攻击和权限提升的漏洞。

据ABB的网站称,System 800xA是ABB Ability产品组合的一部分,在100个国家/地区拥有10,000台设备,监控超过5000万个标签。ABB表示,这种产品还可以用作电气控制系统和安全系统。

工业网络安全公司AppliedRisk的研究人员William Knowles发现了ABBSystem 800xA和某些相关产品中的几种漏洞。Knowles告诉《安全周刊》,这些漏洞可使对目标系统具有网络访问权限的攻击者造成DoS情况或在操作员的计算机上获得初始立足点。研究人员指出,即使目标运营商的权限有限,攻击者也可以利用某些漏洞获得完全的管理访问权限。

由于通常部署在工业环境中的安全控制系统,利用这些漏洞不太可能让攻击者造成破坏,但仍然可以利用它们造成中断。Knowles解释说:“即使攻击者可以在不做额外工作的情况下危害分布式控制系统,也只会使其处于一个可能导致关机或改变某些行为的位置,但不一定会导致爆炸。”

Knowles发现的安全漏洞共分配了16个CVE标识符。一些漏洞已经被修补,而对于其他漏洞,供应商承诺在未来一段时间内发布修补程序。与此同时,ABB发布的咨询报告中描述了解决办法和缓解措施。

最严重的漏洞之一(跟踪为CVE-2020-8477)是影响系统800xA的Information Manager组件的远程代码执行问题。该漏洞与名为ABBTracer的组件有关,通过说服用户访问恶意网站,可以在无需身份验证的情况下远程利用该漏洞。利用此漏洞还可能导致各种功能中断。

ABB尚未发布该漏洞的修补程序,但该公司告诉客户,删除ABBTracer组件将解决该问题。ABBTracer是一个内部支持工具,不应该包含在软件的生产版本中。

虽然在技术上可以直接从互联网上利用此漏洞,但Applied Risk指出,在绝大多数情况下,易受攻击的系统无法访问互联网。事实上,对于Applied Risk发现的所有漏洞,攻击者可以通过网络访问目标系统来进行远程利用,但实际上,托管受影响DCS的网络与其他网络是隔离的。

Knowles还发现了几个严重性很高的漏洞,经过身份验证的远程攻击者可以利用这些漏洞来造成DoS情况,并可能提升权限。这些缺陷是由弱内核对象权限、弱文件权限和弱注册表项权限造成的。这些漏洞影响各种组件,包括OPC和MMS服务器、应用程序测试控制器、连接和通信组件、批处理管理软件和信息管理软件。

应用风险研究人员在ABB中央许可系统中也发现了一些缺陷。利用这些漏洞,攻击者可以获取信息,这些信息可以用来完全控制目标设备、阻止许可证处理、提升特权或执行任意代码。但是,许多漏洞需要身份验证才能被利用。受影响的许可证管理系统不仅用于System 800xA,还用于Compact HMI、Control Builder Safe、Composer产品以及其他功能产品。

ABB表示,没有发现证据表明这些漏洞中的任何一个已被用于恶意目的。

原文地址:https://www.securityweek.com/flaws-abb-dcs-allow-hackers-cause-disruption-industrial-environments

以色列网络安全机构发布水处理公司威胁警报

以色列政府表示,黑客已于上周攻击了其供水和处理设施。

在以色列国家网络管理局(INCD)发出的安全警报中,该机构敦促活跃于能源和水务部门的公司的人员更改所有与互联网连接的系统的密码。如果无法更改密码,该机构建议在安装适当的安全系统之前使系统脱机。

INCD在4月23日发布的警告称,该机构收到了有关试图入侵污水处理厂、抽水站和下水道的报告,但没有透露细节。

以色列计算机应急响应小组(CERT)和以色列政府的水务管理局也发布了类似的警报。根据Ynet的一份报告,水务局告诉各公司更改密码,“尤其是操作系统和氯控制装置”,这被认为是最有针对性的。

ZDNet今天从消息来源获悉,以色列政府发布这些警报是为了改善其工业基础设施的网络安全状况,但也是在收到网络安全公司ClearSky的报告之后。

据称,该公司已确定一个活跃在社交媒体上的伊斯兰黑客组织。该组织名为耶路撒冷电子军(JerusalemElectronic Army),在Facebook、Instagram、WhatsApp、Twitter和Telegram等所有主要社交网络上都有据点,经常在这些网站上发布他们声称入侵的目标的截图。该组织声称在其中一些站点上可以使用以色列的各种大学和政府系统。

ClearSky将该组织与加沙电子犯罪团伙(Gaza Cybergang)联系起来,该团伙是一个已知的阿拉伯语黑客组织,据称在巴勒斯坦境外活动。

目前,没有任何报告证实以色列的任何水处理和供应公司遭到入侵。警报还敦促各公司将设备固件更新至最新版本。

原文地址:https://www.zdnet.com/article/israel-says-hackers-are-targeting-its-water-supply-and-treatment-utilities/

5月

钢铁制造商BlueScope确认其IT系统遭勒索攻击

钢铁制造商BlueScope确认,其IT系统已“受到网络事件的影响”,该公司称在其一家美国企业中发现了这一事件。

iTnews报道称,BlueScope的生产系统已于周四凌晨在全公司范围内停止运行,其原因被认为是勒索软件感染。

首席财务官塔尼亚·阿奇博尔德(TaniaArchibald)在一份监管文件中表示:“网络事件在该公司的一家美国企业中被发现,该公司已迅速采取行动对事件作出回应。”

阿奇博尔德说:“在受影响的地区,该公司已尽可能恢复到手动操作状态,同时全面评估了影响并按要求进行补救,以便尽快恢复正常操作。”我们非常认真地对待这一事件。我们的员工正在努力保护和恢复我们的系统,我们正在与外部供应商合作以协助我们。我们的重点仍然是能够为我们的客户提供服务并维持安全可靠的运营。”

BlueScope仍未公开澄清网络事件的性质,并表示将“在适当的时候提供进一步的更新”。报道称,该公司的Port Kembla熔炉已转为手动操作,而BlueScope称之为“服务中心”的工厂(生产彩钢等最终产品的工厂)仍在运营。

据悉,一个或多个员工打开了受污染的电子邮件附件,从而导致了恶意软件感染。但是,尚不清楚任何感染的程度。

原文地址:https://www.itnews.com.au/news/bluescope-confirms-a-cyber-incident-is-disrupting-its-operations-548163

委内瑞拉国家电网干线遭攻击,全国大面积停电

5月5日,委内瑞拉国家电网干线遭到攻击,造成全国大面积停电。委内瑞拉国家电力公司正组织人力全力抢修,部分地区已经恢复供电。

事实上,这并不是委内瑞拉的第一次断电经历。

2019年3月7日,包括加拉加斯在内的委内瑞拉多地开始停电,开始了该国家自2012年以来时间最长、影响地区最广的“停电史”。8日19时左右,加拉加斯部分地区陆续恢复供电,但有关部门发现电力系统遭到借助“高科技手段”实施的电磁攻击(未证实)。到了9日中午,加拉加斯和全国大部分地区再次停电。9日晚间,电力和通信网络仍未完全恢复。11日,停电继续,该国继续延长停课和停止商业活动。13日,委内瑞拉政府才宣布,委内瑞拉全国范围内的供水、供电已基本恢复。

10个月前的断电波及了委内瑞拉全国23个州中的18个州,而停电原因是古里水电站遭反对派蓄意破坏(委电力供应超过六成来自水力发电,而古里水电站是主要提供电力提供点)。

这次,则是委内瑞拉国家电网的765干线遭到攻击,除首都加拉加斯外,全国11个州府均发生停电。

真相如何,目前还没有明确的证据。但地缘政治下的委内瑞拉,该国电力系统已成为最新一轮“网络攻击”的目标这一点已经毋庸置疑。一方面,很多国家包括委内瑞拉的水电等基础设施系统老旧,另一方面黑客在不断挖掘电力系统安全漏洞,开发出更适用于攻击电力系统的恶意软件。面对严峻的安全现状,针对水电基础设施的大型攻防演习迫在眉睫,居安思危方是上上策。

原文地址:https://www.freebuf.com/news/235920.html

6月

美国核武器承包商遭Maze勒索软件攻击,敏感数据被泄露

多份报道称,负责维护美国MinuteManIII核武库的美国军事承包商Westech International遭Maze勒索软件的感染,黑客窃取了大量敏感信息。

该公司和美国军方签订了一系列合同,如对科罗拉多州的弹道导弹防御系统的评估、作为Northrup Grumman公司的分包商为Minuteman III洲际弹道导弹(ICBM)项目的地面子系统组件提供工程支持、维修和保养工作。

美国大约拥有440枚洲际弹道导弹,早在20世纪70年代就已存在并存储在位于蒙大拿州、北达科他州和怀俄明州的美国空军装备中。美国战略和国际研究中心指出,它们构成了美国的远程陆对空核储备,每个都可携带具有多个热核弹头的有效载荷飞行6000英里。

该公司向Sky News证实称,在加密文件和提取数据之前,攻击者首先攻陷了它的内部网络。相比其它勒索软件,Maze的“怪癖”在于:除了加密文件并提供解密密钥以换取赎金外,它还会将所有受影响文件自动复制到恶意操纵者的服务器中。

Maze操纵者常常会发动“双重勒索”攻击:如果受害者未支付,则它会在地下论坛泄露信息。研究人员在四月份表示,实际上Maze勒索团伙已经创建了一个专门的网页,列出了未合作的受害者身份清单,并定期公开被盗数据样本。截至目前,这份清单上包括数十家企业的详情,如律所、医疗服务提供商和保险公司等。

Sky News报道指出,在Westech International案例中,网络犯罪分子开始在网上泄露文档,包括敏感的员工数据如工资信息和其它个人详情以及包含或不包含机密的军队信息的公司邮件。

WestechInternational在一份媒体声明中指出,“最近,我们经历了一起勒索软件事件,某些系统受影响且某些文件被加密。获悉此问题后,我们立即展开调查并控制我们的系统。我们已开始和一家独立的计算机取证公司紧密合作,分析系统是否遭攻陷以及判断是否存在个人信息面临风险的情况。”

目前尚不清楚关于该事件的更多详情,如攻击的时间线、首个攻击向量、修复进程以及是否支付赎金等。

安全意识和培训公司LucySecurity的首席执行官Colin Bastable认为,“勒索软件攻击是精心策划并执行的,攻击者首先通过LinkedIn、Facebook、Twitter和在线新闻搜索等方法研究识别目标组织机构及其员工。在正常情况下,欺骗性邮件非常高效,不过在困难的情况下更是危险。勒索软件攻击可能会在执行前的数周或数月时间发动,因此非常难以确保黑客已被清除。和新冠肺炎疫情一样,它们可能会处于休眠状态并再次现身。”

Maze勒索软件的操纵者最近很忙,通常会针对非常高级别的“鱼”。4月份,它们攻击了IT服务巨头Cognizant,导致其服务中断;Cognizant是一家财富500强公司,员工近30万名。该恶意软件还是佛罗里达州彭萨科拉市网络攻击的幕后黑手,导致该市的计算机网络关闭且系统受影响。它的攻击目标还博阿克Allied Systems和Pitney Bowes。

原文地址:https://www.secrss.com/articles/20048

日本汽车制造商本田汽车遭勒索软件重创,全球多地业务陷入停顿

6月9日 星期二,本田公司在一份简短声明中确认:勒索软件攻击在其日本总部以外多国工厂造成了生产停顿问题。与本田的轻描淡写不同,BBC的报道显示本田过去48小时遭遇了极为惨烈的勒索软件攻击:

勒索软件已经传播到本田的整个网络,影响了本田的计算机服务器、电子邮件以及其他内网功能,目前本田正在努力将影响降到最低,并恢复生产、销售和开发活动的全部功能。

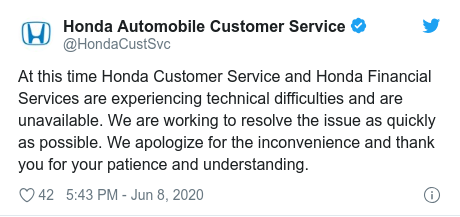

根据本田客服推特账号的通告,本田客户服务和本田金融服务遇到技术难题,无法使用(上图)。

本田是全球最大的汽车制造商之一,拥有超过20万名员工,并在英国、北美和欧洲设有工厂。目前流出的攻击细节信息很少,但较早的报告表明,Snake勒索软件可能是罪魁祸首。像其他文件加密恶意软件一样,Snake对文件和文档进行加密并勒索加密货币赎金。但是本田表示,没有证据表明数据已经被窃取,这是新型勒索软件所采用的一种常见策略。

原文地址:https://www.aqniu.com/industry/67940.html

7月

巴西电力公司Light SA 被勒索门罗币

Sodinokibi(REvil)勒索软件的运营组织声称其攻击了巴西电力公司Light SA并要求该公司支付1400万美元的巨额赎金。该公司已确认遭到网络攻击,但尚未公布有关攻击类型的具体信息。AppGate的安全研究人员获取了一份用于攻击的恶意软件样本,他们分析认为此次攻击与Sodinokibi勒索软件有关。

AppGate指出:“尽管我们无法确认这与攻击中使用的文件完全相同,但有证据表明与Light SA漏洞有关,例如赎金价格”。据研究人员称,公司内部有人向公共沙盒提交了相同的样本,可能是为了“了解其工作原理”。对恶意软件配置的分析显示了威胁参与者的信息、活动ID、以及受害者被要求访问以获取指示的URL信息。

在深网托管的该页面中,受害人被告知他们需要在6月19日之前支付106,870.19 XMR(门罗币)的赎金。然而,最后期限已经过去,金额随之翻了一番,达到215882.8 XMR(门罗币),总计1400万美元。

同一个网页披露了有关攻击者的信息,明确提到了Sodinokibi的名字,并试图通过承诺对受影响数据进行完全解密,来说服受害者支付赎金。

原文链接:https://www.cics-vd.org.cn/publish/main/list/industryNewsInfo/industryNewsInfo_432.html

法国电信公司Orange遭勒索软件攻击,飞机制造商ATR等20家客户信息遭泄露

法国电信服务提供商Orange已确认其遭受Nefilim勒索软件攻击,暴露了包括飞机制造商ATR在内的数十家企业客户的数据。

Orange是一家法国电信公司,主要为企业提供消费者通信服务和商务服务。Orange拥有2.66亿客户和148,000名员工,是欧洲第四大移动运营商。作为其服务组合的一部分,“Orange业务服务”部门提供企业解决方案,例如远程支持、虚拟工作站、系统安全性以及云备份和托管。

2020年7月15日,Nefilim勒索软件运营者将Orange添加到其数据泄漏站点,并表示他们通过其“Orange业务服务”部门访问了该公司数据。

Orange确认,他们在2020年7月4日(星期六)至7月5日晚上遭受了针对其“Orange业务服务”部门的勒索软件攻击。这次攻击使Nefilim勒索软件运营者可以访问该公司20个Orange Pro/SME客户的数据。

Orange公司表示称:“Orange团队在2020年7月4日星期六至7月5日星期日检测到一种加密病毒类型的计算机攻击。Orange团队立即展开行动,确定这种攻击的来源,并已采取所有必要的解决方案以确保系统的安全性。根据安全专家的初步分析,此攻击所涉及的数据存储在公司的“Orange Le Forfait Informatique”平台上,并且没有影响到其他服务,但是,该攻击似乎已使黑客能够访问平台上托管的大约20个PRO/SME客户的数据。Orange团队已经通知了受影响的客户,Orange将继续监视和调查此次攻击行为。Orange对于由此带来的不便深表歉意。”

Nefilim勒索软件运营者发布了一个339MB的存档文件,名为“Orange_leak_part1.rar”,其中包含据称在攻击过程中从Orange窃取的数据。RansomLeaks是勒索软件分析师运维的推特帐户,RansomLeaks称泄漏的信息包含电子邮件、飞机原理图和法国飞机制造商ATRAircraft相关的脚本文件。

因此,可以轻松确认与Nefilim勒索软件运营者已经从“Orange Le Forfait Informatique”平台访问了ATRAircraft数据,因为后者恰好是欧洲第四大电信公司的正式客户。

由于未加密的文件窃取是针对企业的勒索软件攻击的重要组成部分,因此所有攻击都将带来数据泄露风险。现在,几乎所有勒索软件攻击都包含一个预加密组件,攻击者可以在其中从受害者那里窃取未加密的文件,并将公开这些被盗文件作为一种新型威胁手段,用以迫使受害者满足支付赎金的要求。

尽管Orange公司公开了攻击信息并通知客户进行正确的防护,但对于受影响的客户而言,将这些违规行为披露给他们的客户和员工也同样至关重要。由于员工通常是最后一个了解这些攻击的人员,因此他们的个人信息公开发布或出售给其他威胁行为者的风险将也最大。

原文地址:https://mini.eastday.com/a/200718005743946.html

8月

日本电子设备制造商Canon遭勒索软件攻击

攻击组织Maze在网上泄露了佳能(Canon)美国公司的数据并且导致佳能部分内部系统中断。在此之前,佳能公司曾确认于8月5日遭受了勒索软件Maze的攻击。

日本佳能公司的产品系列共分布于三大领域,包括个人产品、办公设备和工业设备,其主要产品包括照相机及镜头、数码相机、打印机、复印机、传真机、扫描仪、广播设备、医疗器材及半导体生产设备等。

根据报告,此次泄露的数据是一个大约2.2GB的营销数据和视频文件,打包成一个名为“STRATEGICPLANNINGpart62.zip”的文档。Maze团伙声称,这只是从佳能窃取的所有数据的5%。这似乎是一个警告,因为该数据包中没有包括财务信息、员工数据或其他敏感数据。

今年四月份有安全研究人员透露,Maze勒索软件组织创建了一个专门的网页,其中列出了拒绝支付赎金的不合作受害者的身份,并定期公布被盗数据的样本。到目前为止,该网站泄露的数据已经包括数十家公司的信息,包括律师事务所、医疗服务提供商和保险公司。而佳能公司,则是首次在该网站“亮相”。

在8月5日遭遇勒索软件攻击后,佳能曾向员工分发布了一份说明,确认勒索软件是其美国网站、电子邮件、协作平台和各种内部系统中断的原因。

Maze勒索软件团伙已声称对佳能遭受的勒索软件攻击负责,并宣布已经从佳能窃取了超过10TB的数据。这符合该组织的已知工作方式,如果目标不支付赎金,Maze团伙通常会泄露或出售敏感数据。

Maze是一种特别恶意的勒索软件,其赎金要求也特别昂贵,比平均值高出约5.5倍。

原文地址:https://www.aqniu.com/industry/69498.html

特斯拉确认其锂离子电池和电动汽车工厂遭遇网络攻击

特斯拉Gigafactory工厂是位于内华达州里诺附近的锂离子电池和电动汽车工厂。该工厂由美国特斯拉(Tesla)公司拥有和运营,为特斯拉电动汽车和固定式存储系统提供电池组。特斯拉联合创始人兼首席执行官埃隆·马斯克(Elon Musk)近日在Twitter上证实,特斯拉内华达州工厂Gigafactory于8月初曾遭遇网络攻击,随后被联邦调查局阻断。

根据专注特斯拉新闻的独立博客Testrati的报告,一个名为Kriuchkov的俄罗斯人接触特斯拉内华达工厂的一名员工,并以100万美元贿赂该员工用恶意软件感染并破坏特斯拉的内部网络。该员工向特斯拉官员报告了这一事件,特斯拉官员随即向联邦调查局报案。

特斯拉联合创始人兼首席执行官马斯克在推特上回应称“这是一次严重的攻击”。Teslarati的报告与8月23日在内华达州美国地方法院提起的另一起刑事诉讼案件类似,也是黑客试图收买内部人员在一家未具名公司引入恶意软件。

根据司法部的起诉书,Kriuchkov首先通过WhatsApp与特斯拉员工联系(他的电话是通过共同好友提供的)。随后,两人于8月1日至8月3日与一些同事见面,去太浩湖进行了一次社交旅行。起诉书指出,在这次旅行中,Kriuchkov拒绝在任何照片中露面,并为该团体在这次旅行中的所有活动付费,声称他在酒店赌博并赢了一些钱。起诉书称这是涉嫌犯罪活动的人试图招募他人的两个明显特征。

Kriuchkov后来解释称,他为一个未具名的集团工作,该集团将为该员工支付巨额资金(后来商定最多100万美元),以在特斯拉的系统上安装恶意软件。据Kriuchkov介绍,原本的攻击计划是首先对公司发起外部分布式拒绝服务(DDoS)攻击,吸引特斯拉计算机安全人员的全部注意力,为二次网络攻击做掩护。第二次攻击将利用恶意软件从计算机网络中窃取数据。攻击得手后攻击者会威胁特斯拉,如果不支付巨额赎金,便会将数据公开。

在通知上级官员后,这名特斯拉员工假装同意攻击计划,并在FBI的安排下在与Kriuchkov的会面中录下了对话内容。在被FBI联系后,Kriuchkov连夜从内华达州里诺开车前往洛杉矶并试图离境,但最终于8月22日被FBI逮捕。

此次针对特斯拉的网络攻击是“内鬼”对公司构成威胁的一个典型案例。根据Verizon数据泄露调查报告显示,内部威胁正在上升。Bloomberg最近的一份报告还强调了远程办公将助长这一威胁。

Vectra的EMEA主管Matt Walmsley在一封电子邮件中表示:“对特斯拉和FBI识别和阻止攻击表示敬意,但在大多数情况下,企业不能依靠外部的事先通知或协助。因此,安全团队需要迅速响应,因为处理勒索软件攻击和恶意内部行为时,时间才是最宝贵的资源。”

原文地址:https://www.aqniu.com/news-views/69711.html

9月

美国激光设备开发商IPG Photonics遭勒索软件攻击,导致其运营中断

IPG Photonics是一家美国领先的光纤激光切割、焊接、医疗和激光武器开发商,该公司遭到勒索软件攻击,导致其运营中断。IPG Photonics总部位于马萨诸塞州牛津市,在全球各地设有办事处,共拥有4,000多名员工,2019年其收入达13亿美元。该公司的激光被用作美国海军的激光武器系统(LaWS)的一部分。该系统是一种针对小型威胁和车辆的实验性防御武器。

9月14日,据知情人士透露,此次勒索软件攻击破坏了IPG Photonics公司的运营。由于受到攻击,IPG Photonics IT系统在全球范围内关闭,从而影响了办公室的电子邮件、电话和网络连接。随着这些系统的关闭,其制造零件和运输也无法使用。

根据部分勒索信息显示,RansomExx勒索软件操作进行了攻击。RansomExx是Defray777勒索软件的更名版本,自6月袭击德克萨斯州交通运输部(TxDOT)和Konica Minolta以来,其活动日益频繁。与其他RansomExx赎金记录一样,攻击者告诉受害者不要与执法机构联系,因为赎金支付可能会被阻止。

在Konica Minolta勒索软件攻击期间留下的赎金票据中也显示了相同的消息。

勒索信息还声称,攻击者已从“TFS存储库和其他内容”中窃取了数据。Ransom EXX没有专门的勒索软件数据泄漏网站,并且也不知道它们过去曾公布受害者的被盗数据。目前,IPG Photonics公司仍未针对此次攻击发表任何评论。

原文地址:https://www.bleepingcomputer.com/news/security/leading-us-laser-developer-ipg-photonics-hit-with-ransomware/

10月

英国能源公司数据遭泄露,整个客户数据库受损

据外媒报道,英国能源供应商People"s Energy遭受数据泄露,影响了整个客户数据库,包括以前客户的信息。其客户的敏感个人信息,包括姓名、地址、出生日期、电话号码、电费和电表ID均遭到黑客窃取。

英国能源供应商People"s Energy的联合创始人卡琳·索德(Karin Sode)表示,其客户的敏感个人信息,包括姓名,地址,出生日期,电话号码,电费和电表ID被黑客窃取。在发现该违规行为之后,它已与所有270,000名当前客户联系,以告知他们该违规行为。此外,黑客还侵入了15名小企业客户的银行账户和分类代码,People"s Energy公司表示,已分别通过电话与他们取得联系。目前暂未发现其他客户的财务信息被获取。

该公司补充称,它已经通知信息专员办公室(ICO)的入侵,以及国家网络安全中心(NCSC)和警方。目前,该公司正与独立专家合作,调查入侵是如何发生的,以及攻击者的身份。

在BBC的报道中,People"s Energy的联合创始人卡琳·索德称:“从各方面来看,这都是一个巨大的打击。我们希望客户觉得他们可以信任我们。我们很抱歉。”报道称,大多数受影响的人不太可能面临任何直接的财务风险,但将来可能会面临有针对性的网络钓鱼攻击。

Comparitech.com的隐私倡导人士保罗·比肖夫(Paul Bischoff)评论道:“每一次数据泄露都值得担忧,但我们尤其应该担心对关键基础设施的攻击。在接下来的几天里,我希望攻击者能够被识别出来,这样我们就可以知道这是究竟一个国家威胁者还是一个独立黑客。幸运的是,People"s Energy的实际服务基础设施没有受到影响,绝大多数受害者的财务信息也没有被窃取。People"s Energy客户应该注意那些冒充People"s Energy或关联公司的欺诈者的定向网络钓鱼消息。他们将使用存储在数据库中的个人信息来定制消息并使其更具说服力。切勿在未经请求的电子邮件中单击链接或附件,并在回复之前始终验证发件人的身份。”

Pixel Privacy的消费者隐私拥护者ChrisHauk补充称:“像People"s Energy遭受的那样,数据泄露事件频发彰显了大小型公司必须加强其系统以抵抗此类破坏。应该赞扬People"s Energy不浪费任何时间提醒客户和官员有关违规行为。这种预先承认可以帮助防止其客户被执行漏洞的不良行为者所欺骗。”

据悉,People"s Energy是今年发生大规模数据泄露事件的众多企业中的最新企业,其中包括Marriot International、Experian和easyJet。

原文地址:https://www.easyaq.com/news/2147307936.shtml

11月

COVID-19疫苗制造商阿斯利康公司疑似遭遇黑客攻击

据两名知情人士透露,11月最近几周,疑似朝鲜黑客试图入侵英国制药商阿斯利康公司的系统,因为该公司正在部署COVID-19疫苗。消息人士称,这些黑客在社交网站LinkedIn和WhatsApp上冒充招聘人员,以虚假的工作机会接近阿斯利康员工。然后,他们发送了自称是工作描述的文件,这些文件中掺杂着恶意代码,旨在获取受害者电脑的访问权限。

其中一名消息人士称,黑客针对的攻击对象广泛,包括从事COVID-19研究的工作人员,但据认为攻击没有成功。朝鲜驻日内瓦联合国代表团没有回应置评请求。平壤此前一直否认实施网络攻击。已成为COVID-19疫苗三大研发商之一的阿斯利康公司拒绝发表评论。研究这次攻击的安全人员认为,此次攻击中使用的工具和技术表明黑客来自于朝鲜。

据三名曾调查过攻击事件的人士称,该活动此前主要针对国防公司和媒体机构,但最近几周转而针对COVID-19相关目标。在COVID-19大流行期间,由于国家支持的黑客组织和犯罪黑客组织争相获取有关疫情的最新研究和信息,针对卫生机构、疫苗科学家和制药商的网络攻击激增。任何被盗的信息都可能被出售以获取利润,用于敲诈受害者或者给外国政府提供宝贵的战略优势,因为全球政府都在努力遏制一种已经导致全球140万人死亡的疾病。

微软本月表示,它已经看到两个朝鲜黑客组织针对多个国家的疫苗开发者发动攻击。韩国政府上周五表示,该国情报机构挫败了其中一些企图。路透社此前曾报道,黑客今年曾试图入侵领先的制药商甚至世界卫生组织。其中一位消息人士说,在对阿斯利康的攻击中使用的一些账户使用了俄罗斯的电子邮件地址,可能是为了误导调查人员。

朝鲜一直被美国检察官指责发动了世界上一些最大胆和最具破坏性的网络攻击,包括2014年索尼影业黑客攻击和电子邮件泄露,2016年孟加拉国中央银行8100万美元盗窃,以及2017年释放Wannacry勒索病毒等。

原文地址:https://www.cnbeta.com/articles/tech/1059159.htm

12月

以色列供水设施工业控制系统遭黑客入侵

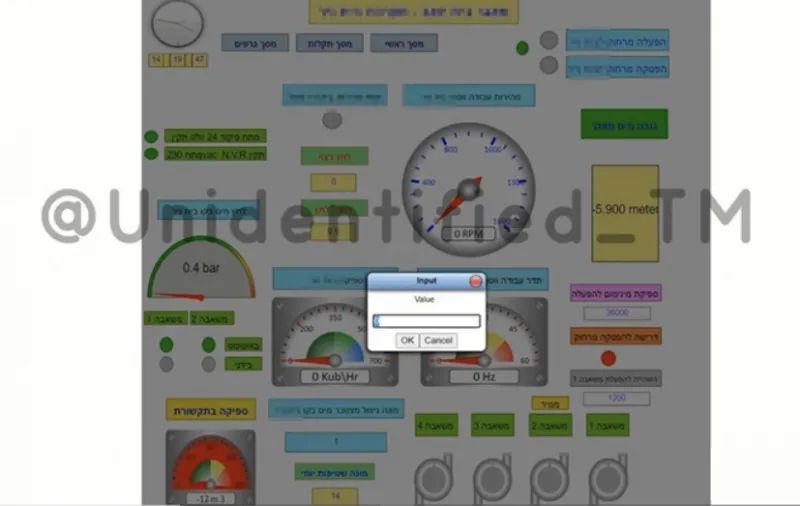

伊朗黑客团伙最近贴出视频,显示自己已成功黑入以色列供水设施工业控制系统(ICS)。工业网络安全公司OTORIO发表文章称,黑客侵入了直接连接互联网的人机接口(HMI)系统,该系统毫无防护,没有设置任何身份验证。目标显然是再生水蓄水池。

OTORIO在博客文章中表示:“因为毫无防护,攻击者能够轻易接入系统,修改系统中的任意值,比如篡改水压、更改温度等等。攻击者所需要的不过是万能网连接,以及Web浏览器。”

12月1日,黑客公布了他们的视频。第二天,被黑系统的运营者就做了一些修改,防止未授权访问HMI。然而,OTORIO注意到,该系统本身依然暴露在互联网上,技术精湛的攻击者仍可访问。

长期以来,网络安全专业人士一直警告称,恶意黑客可以通过暴露在互联网上的HMI系统,对能源及供水行业的公司企业造成严重破坏。

OTORIO向媒体透露称,被攻击的目标相对较小,容量仅有400~600万立方米。该公司无法确定攻击者造成了哪种类型的破坏,但表示“潜在破坏性很高”。OTORIO威胁情报研究员NoamEven表示:“通常会配有能够减轻伤害的其他安全机制,但如果此类系统未就位,后果就可能是灾难性的。”

攻击此以色列供水设施的伊朗黑客团伙被称为“未知团队”(Unidentified TEAM),并未表现出攻击工业系统的精深能力或知识。该团伙最近还入侵了得克萨斯某政府教育网站,称这是对暗杀伊朗顶级核科学家穆赫辛·法克里扎德(Mohsen Fakhrizadeh)的报复。据称,伊朗和美国官方都认为以色列是暗杀的背后黑手。

这不是伊朗黑客第一次攻击以色列供水行业。今年以色列供水行业起码遭遇过两轮攻击,主要是相对较小的本地供水设施。官方表示,攻击并未造成任何破坏,但攻击者显然知道如何侵入工业系统。

OTORIO甚至向媒体透露称,以色列的供水和水处理设施通常比较安全,但私营设施,比如本月早些时候被侵入的这一设施,就“监管相当松散,攻击者很容易得手”。

原文地址:https://www.secrss.com/articles/27634

总结

回看近年安全事故,能源、制造、运营商、关键基础设施供应商等,均遭受有组织的攻击,攻击手段包括勒索、信息窃取、破坏,整体来看,针对工业系统的攻击愈演愈烈,经济目的越发明确,给企业带来损失的同时,威胁到公共服务、公众利益乃至国家安全。

勒索软件导致生产线停工,对工厂生产带来严重影响,恶意攻击组织经济目的明确,要求支付比特币、门罗币等数字货币,以恢复企业运行,而对于勒索事件造成的商誉影响、股价下跌等损失无法明确估量。

另外,一些行业的机密数据也具有极其重要的价值,攻击组织通过公开信息的方式进行威胁、勒索。一些重要的大型制造厂商也可能遭遇国家级黑客组织的攻击,这些攻击不以勒索为目的,而是为了破坏生产。

而能源行业、关键信息基础设施遭供应商遭受攻击时,不仅造成经济损失,还会对公共服务、公众利益造成严重影响,甚至对国家安全都会造成影响。

这些年引起广泛关注的攻击事件只是一部分安全事件,更多隐藏在水面下的攻击并未公开报道。

在我国工控领域的各类自动化控制设备主要是外资品牌的背景下,必须强化关键信息基础设施的防护,加强网络安全信息统筹、协调机制,增强应对手段与平台建设,不断创新网络安全发展机制,深入开展网络安全知识技能普及工作,全方位筑牢国家网络安全屏障、推进网络强国建设。

没有网络安全就没有国家安全,国产化安全任重道远,威努特作为工控安全领军企业,与大家一起,砥砺前行。

声明:本文来自威努特工控安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。