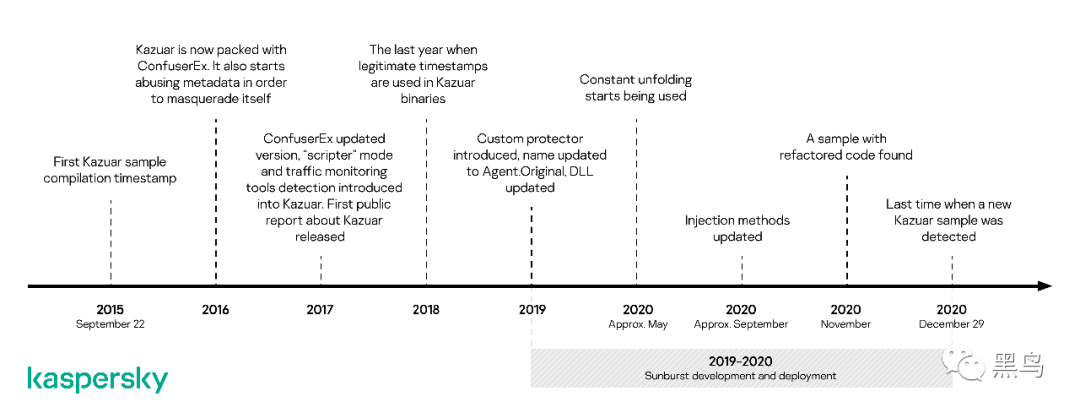

2020年1月11日,著名俄罗斯安全公司卡巴斯基发布报告称,SolarWinds供应链攻击事件中的Sunburst后门代码与俄罗斯APT组织常用木马Kazuar后门存在代码重叠。因此,可以结合此前美国联合发布报告称,SolarWinds供应链事件可能来自俄罗斯的结论来看本文。

Kazuar是.NET平台的后门程序,由PaloAlto于2017年首次报告并将Kazuar与APT组织Turla关联起来,卡巴斯基称在过去几年,Turla组织经常使用Kazuar木马。

而Sunburst和Kazuar在几个不常用的模块中存在代码重叠或相似性。

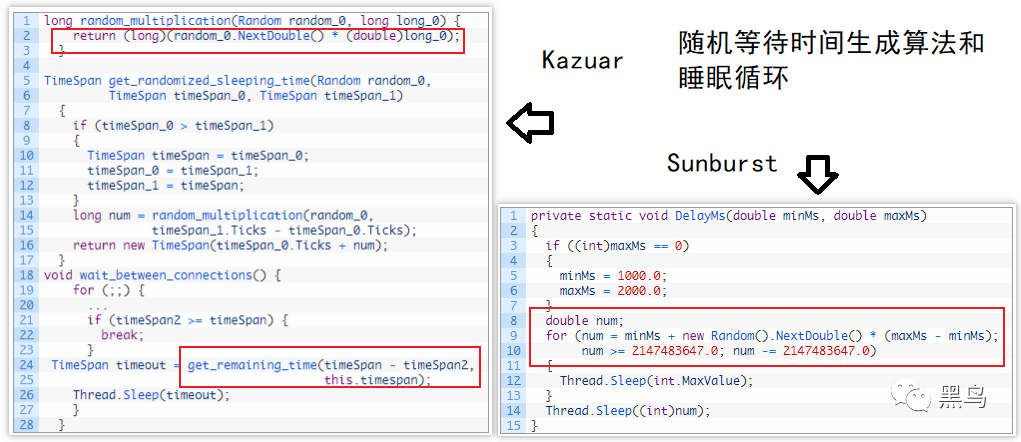

相似功能模块包括受害人UID生成算法,休眠算法以及FNV-1a哈希。

1、使用相似休眠算法

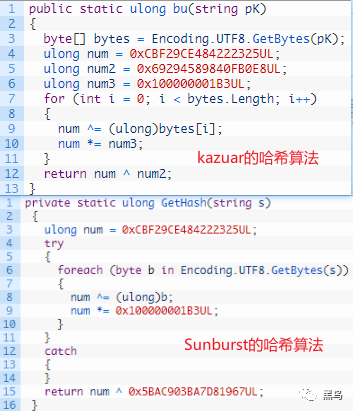

2、均使用FNV-1a哈希算法

Kazuar后门shellcode使用FNV-1a哈希算法变种来查找库函数的地址。Sunburst使用经过修改的64位FNV-1a哈希来进行字符串混淆。

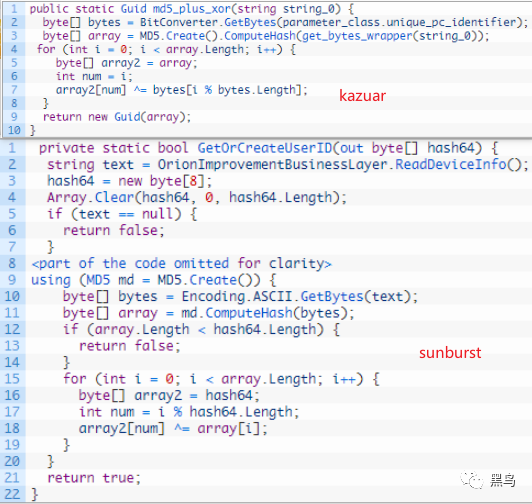

3、用于生成受害者标识符的算法

两者均使用了生成唯一受害者标识符的算法,均采用的是MD5 + XOR算法。

除了上述提到的相似性外,2020年11月,Kazuar后门发生了一些重大变化。代码被重构,并且恶意软件变具隐蔽性,其大多数代码不再类似于旧版本。其中最新版本对此前的MD5+XOR算法进行了修改。

卡巴斯基表示,造成这些相似性的可能原因有:

1、Sunburst与Kazuar由同一木马开发团队开发。

2、Sunburst开发人员采用了Kazuar木马的一些方法或代码。

3、SolarWinds供应链事件幕后APT组织(DarkHalo/UNC2452)和使用Kazuar的APT组织均从同一来源获取到该恶意软件。

4、一些Kazuar开发人员转移到另一个开发团队,随身带着写马技巧和工具

5、Sunburst开发人员将这些微妙的链接作为虚假标记的形式进行了伪造(假旗),以便将责任归咎于另一个APT组织。

对此,卡巴斯基表示不知道这些选项中的哪一个是正确的。

最后,卡巴斯基强调了假旗的可能性,即可能存在仿冒其他APT组织木马所使用的技术,从而试图误导归因的行为,但目前Kazuar木马事实上在公开渠道出现的较少,因此Sunburst的开发人员要在追踪Kazuar木马的每个版本并进行模仿,这一点还是比较难以实现,因此比较难以进行模仿。

原文中提及了卡巴基斯对Kazuar木马的大规模更新时间和Solarwinds攻击事件曝光后的时间进行了比较,并提出其多个猜测,需要深入研究可自行查阅。

参考链接:

[1]原文:https://securelist.com/sunburst-backdoor-kazuar/99981/

[2]https://unit42.paloaltonetworks.com/unit42-kazuar-multiplatform-espionage-backdoor-api-access/

[3]https://securelist.com/sunburst-connecting-the-dots-in-the-dns-requests/99862/

[4]https://www.volexity.com/blog/2020/12/14/dark-halo-leverages-solarwinds-compromise-to-breach-organizations/

[5]https://www.fireeye.com/blog/threat-research/2020/12/evasive-attacker-leverages-solarwinds-supply-chain-compromises-with-sunburst-backdoor.html

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。