2020 年 3 月到 12 月,微软的安全团队持续跟踪了一个大型的恶意邮件基础设施,这些设施在数十个攻击活动中分发了至少 7 个不同家族的恶意软件,平均每个月发送了超过100万封电子邮件。

与之相关的攻击活动主要集中在美国、澳大利亚和英国,主要涉及到商品分销、金融服务和医疗保健等行业。正是通过对这些活动进行关联分析,微软的研究人员才发现了一个这么庞大的基础设施,大到足以让大部分邮件服务都很难及时地发现它们的恶意行为。此外根据这些攻击活动涉及到的共享 IP 空间、域名生成算法(DGA)、子域名、域名注册信息以及来自恶意电子邮件头部的信息等数据,研究人员最终从多个维度交叉证实了该基础设施的存在。

本篇文章的后续内容将对本次调查研究的具体发现和细节进行详细展开。

基础设施服务在威胁系统中的作用

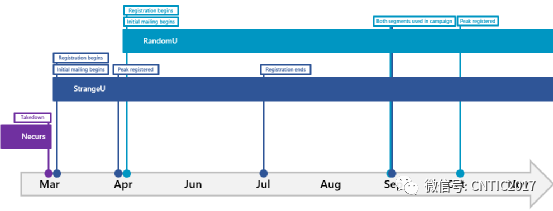

该基础设施第一部分的活动最早发现于去年三月份,当时基础设施所有者在短时间内注册了大量的相似域名。因为很多域名中都包含了“strange”单词,研究人员便将该部分域名称为StrangeU。到了四月份,大量的基于DGA生成的域名也开始了注册,这部分域名则被研究人员称为RandomU。

从图一所示的时间线可以看出,在去年3月份StrangeU的出现与Necurs僵尸网络的瓦解紧密衔接,似乎有着密不可分的关系。此前Necurs是世界上最大的僵尸网络之一,曾被众多恶意软件活动运营商(如 Dridex 背后的恶意软件运营商)使用。Necurs这类僵尸网络服务,可以为攻击者提供完备的基础设施进行攻击活动,同时也能进一步隐蔽的攻击者的行踪,因此常在各种规模的攻击活动中使用。StrangeU 和 RandomU的出现正好及时的填补了Necurs中断所造成的服务缺口,这似乎说明它们背后的服务提供者具有高度的对抗性,能够快速的从突发事件造成的故障中恢复。

图1.邮件基础设施利用的时间线

基础设施域名注册的两个阶段

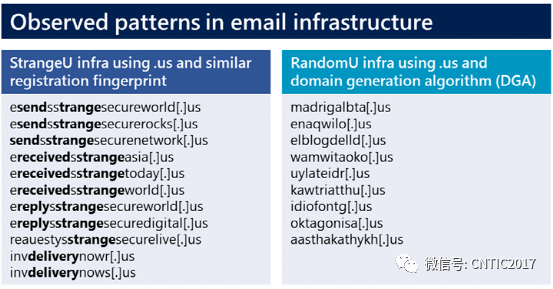

2020 年 3 月 7 日起攻击者开始使用一组被盗的邮箱地址在Namecheap上进行了大量域名的注册,这些邮箱地址主要来自 mail.com、mail.ru、list.ru 等免费电子邮件服务提供商。注册的域名都归属于.us顶级域名(.us域名提供了良好的隐私保护,因此常常被攻击者用于隐藏真正的域名所有者和注册来源),并且几乎都包含“strange”单词,因此研究人员将这部分域名统一称为StrangeU。

为了逃避分析人员对域名的跟踪和检测,攻击者在注册域名时全部使用了错误的注册信息(姓名和邮箱)。但由于假名和邮箱地址注册的域名间存在着大量的交叉,因此分析者很快便关联出了大量的相似域名。如图二所示,这些域名显然是利用一定的机制生成的。

StrangeU域名开始被注册后,最初只断断续续地被应用于小规模攻击活动,直到 4 月份它们才开始正式被应用于大规模勒索活动。此后,新域名的注册一直持续到年底,每隔几周就会参与到一起新的攻击活动中。

第二类域名在4月份被首次发现,因为采用了几种不同的DGA算法生成域名,因此被研究人员称为RandomU。与StrangeU一样,RandomU域名也是在Namecheap平台进行注册的,注册信息与RandomU域名也有一定的重叠。到了5至7月份,这部分域名才开始广泛应用。在9月份的Dridex攻击活动之后,RandomU开始与StrangeU一起出现,并且平均每个月都会出现在两个大型的Dridex活动中。

图2. StrangeU和RandomU域名示例

StrangeU 和 RandomU 类的域名构成了庞大的模块化邮件服务基础设施,使攻击者能够很容易的发起针对于某个区域和企业目标的攻击,到统计日为止微软一共检测到了超过600万封来自这些域名的恶意邮件。

图3展示的是该基础设施参与的主要恶意软件活动的时间线,后面的章节将对其中的几个典型攻击活动进行详细的介绍。

• 4月和6月针对韩国企业的Makop勒索软件网络钓鱼攻击活动

• 4月Mondfoxia攻击活动

• 6月利用黑人人权运动投递Trickbot间谍软件攻击活动

• 6月到7月Dridex攻击活动

• 8月Dofoil攻击活动

• 9月以后利用Emotet的Dridex攻击活动

图3. StrangeU和RandomU参与的攻击活动时间线

针对韩国企业的Makop勒索软件网络钓鱼攻击活动

4月初,Microsoft Defender 团队首次发现StrangeU域名被用来投递Makop勒索软件,主要目标是在韩国有主要业务的组织或公司,邮件标题中大都包含了某个韩国公司的名称。邮件中包含了一个zip格式的附件,其中有一个可执行文件伪装成了类似求职简历的文件。一旦打开该文件,Makop勒索软件(一个勒索软件即服务 RaaS 的客户端)便会感染受害主机。感染后Makop会立刻使用WMI命令行工具删除该主机中所有的 shadow copies(一种文件备份),然后使用 BCD编辑工具更改引导配置,用于忽略之后发生的故障以及防止系统自动还原。所有准备工作完成后,Makop会加密所有文件,并使用 .makop扩展名进行重命名。

将近两个月后,研究人员第二次观察到该活动,这次攻击者使用的是具有更强大功能的 Makop 勒索软件变种,其中包含了通过设置自启动实现持久化的功能。

在此之前,韩国安全媒体曾报道了多起通过Naver和Hanmail等合法供应商进行恶意软件投递的事件,具体方法与基于StrangeU域名的方法几乎一模一样。这可能表明,在某段时间Makop 运营商突然无法通过合法邮件服务发起攻击活动,因而不得不转向包括StrangeU在内的其他基础设施。

利用黑人人权运动投递Trickbot间谍软件

6 月中旬StrangeU域名曾用于一起利用 Trickbot进行信息窃取的攻击活动,在这次活动中攻击者主要利用黑人人权运动相关的钓鱼邮件进行恶意软件投递。

该活动最早被发现于6 月 10 日,当时攻击者仅仅利用了他所掌握的几个特定的邮件服务器发送电子邮件。直到两周后,他们才开始使用各种不同的域名。除了有些域名是专门为黑人人权运动创建的以外,剩下的基本上都是StrangeU域名。

b-lives-matter[.]siteblivesm[.]spaceblivesmatter[.]sitelives-matter-b[.]xyzwhoslivesmatter[.]sitelives-m-b[.]xyzereceivedsstrangesecureworld[.]usb-l-m[.]site

在这两个主要阶段中攻击者发送的钓鱼邮件中都携带了相同的 Trickbot 程序,并且都表现出了相同的恶意行为。用户打开附件中的恶意文档并启用恶意宏后,Word 程序首先会使用cmd.exe执行“/c pause”,用于逃避安全软件对多个进程连续启动的监视。然后执行删除代理设置的命令,为之后Trickbot连接C2服务器做准备。

然后恶意宏开始利用rundll32.exe控制其他二进制程序执行任务,首先劫持Wermgr.exe下载Trickbot本体,然后将恶意代码注入到svchost.exe进行数据收集。数据收集主要分为两个阶段,首先是从受感染的设备收集数据,包括文档、数据文件、以及浏览器的历史记录和其他敏感信息。然后是扫描局域网中其他打开 SMB 端口的设备,并使用WMI工具连接到网络上其他共享设备,继续从目标主机的共享目录中收集敏感数据。

这场攻击活动主要以美国和加拿大的公司账户为目标,活动过程中有意地避开了个人账户。事件发生后尽管媒体报道量很大,但由于该活动规模相对较小,并且反映的都是网络犯罪集团的常见行为,因此实际影响较为有限。

Dridex相关攻击活动

从6月下旬到7月,Dridex木马运营者开展了多起攻击活动,主要是通过钓鱼邮件投递包含恶意宏的Excel文档。最初该攻击者仅仅通过StrangeU基础设施发送电子邮件,一段时间后便开始使用盗用的合法电子邮件帐户进行活动。由于这两个阶段中发送的电子邮件具有一些重叠的属性,分析人员很快便发现了它们之间的关联。例如,这些电子邮件虽然都使用了不同的发件人地址,但大部分都设置了相同的“Reply To”地址。

在大部分攻击行动中,Excel文件会直接附加到电子邮件中。当接收者使用Excel打开该恶意文档时,Excel会执行文档中的恶意宏从攻击者的一系列.xyz域名中下载某个版本的自定义Dridex恶意程序。

yumicha[.]xyzrocesi[.]xyzsecretpath[.]xyzguruofbullet[.]xyzGreyzone[.]xyz

与该恶意软件系列中的大多数变种一样,这些Dridex可执行文件同样包含代码循环、时间延迟和环境检测等机制,能够避开许多公开的甚至是企业级的沙箱的监测。

此外在Excel Dridex活动期间,Dridex的变种也曾使用Word文档进行投递,但次数相对来说少得多,这些零零散散的活动似乎是攻击者在测试新的技术。这些Word文档在提供Dridex下载的同时,还执行了经过模糊处理的VBA脚本。虽然微软研究人员还没有观察到它们后续的行为(接收者没有打开附件),但他们推测此活动可能会引入PowerShell Empire 或Cobalt Strike等工具来窃取凭据、横向移动和或部署勒索软件。

var farewell_and_moon = ["m","a","e","r","t","s",".","b","d","o","d","a"].reverse().join("")a_painted_word(120888)function as_thy_face(takes_from_hamlet){return new ActiveXObject(takes_from_hamlet)}

使用Emotet的Dridex攻击活动

从9月份开始,StrangeU除了参与了几次Dofoil(也称为 SmokeLoader)和其他恶意软件的投递外,其余大多数时间都出现在了周期性的Dridex攻击活动中。9月7日,分析人员发现在Dridex的攻击活动中攻击者开始同时使用RandomU与StrangeU的域名进行行动,但在那之后StrangeU出现的频率开始呈现下降趋势。

这些Dridex的攻击活动利用Emotet加载器和相关的基础设施服务进行托管,因此允许攻击者使用多个不同域名的不同链接进行恶意程序下载和C2连接。这些链接都是以php文件结尾,最初主要包括zxlbw.php,yymclv.php,zpsxxla.php和 app.php。随着活动的继续,php文件开始动态的生成,逐渐出现了其他的变种,包括vary.php,invoice.php,share.php等等,下面是一些示例。

hxxps://molinolafama[.]com[.]mx/app[.]phphxxps://meetingmins[.]com/app[.]phphxxps://contrastmktg[.]com/yymclv[.]phphxxps://idklearningcentre[.]com[.]ng/zxlbw[.]phphxxps://idklearningcentre[.]com[.]ng/zpsxxla[.]phphxxps://idklearningcentre[.]com[.]ng/yymclv[.]phphxxps://hsa[.]ht/yymclv[.]phphxxps://hsa[.]ht/zpsxxla[.]phphxxps://hsa[.]ht/zxlbw[.]phphxxps://contrastmktg[.]com/yymclv[.]phphxxps://track[.]topad[.]co[.]uk/zpsxxla[.]phphxxps://seoemail[.]com[.]au/zxlbw[.]phphxxps://bred[.]fr-authentification-source-no[.]inaslimitada[.]com/zpsxxla[.]phphxxp://www[.]gbrecords[.]london/zpsxxla[.]phphxxp://autoblogsite[.]com/zpsxxla[.]phphxxps://thecrossfithandbook[.]com/zpsxxla[.]phphxxps://mail[.]168vitheyrealestate[.]com/zpsxxla[.]php

在这些活动中,用户打开Word文档并启用宏之后,恶意宏会自动下载Emotet下载脚本。该脚本会利用WMI运行一系列PowerShell命令,进行进一步的恶意活动。首先,它通过与Emote相关的一系列C2域名来下载Emote可执行文件,再以类似的方式来下载包含Dridex DLL的.zip文件。然后将加载器重命名为riched20.exe,并调用EmoteDridex修改注册表RUN键设置为开机自启动。

这种周期的攻击活动一直持续至年底,并且在之后的10月至12月期间,攻击者所使用的邮件基本上没有明显的变化。

IOC列表

StrangeU 域名样例

esendsstrangeasia[.]us | sendsstrangesecuretoday[.]us | |

emailboostgelife[.]us | emailboostgelifes[.]us | |

eontaysstrangeasia[.]us | eontaysstrangenetwork[.]us | |

eontaysstrangesecureasia[.]us | epropivedsstrangevip[.]us | |

ereplyggstangedigital[.]us | ereplyggstangeereplys[.]us | |

ereplyggstangenetwork[.]us | ereplyggstangesecureasia[.]us | |

servicceivedsstrangevip[.]us | servicplysstrangeasia[.]us | |

servicplysstrangelife[.]us | servicplysstrangelifes[.]us | |

ereceivedsstrangesecureworld[.]us | ereceivedsstrangetoday[.]us | |

esendsstrangesecurelife[.]us | sendsstrangesecureesendss[.]us | |

ereplysstrangesecurenetwork[.]us | receivedsstrangesecurelife[.]us | |

reauestysstrangesecurelive[.]us | ereceivedsstrangeworld[.]us | |

| emailboostgedigital[.]us | ereplyggstangelifes[.]us | |

| emailboostgesecureasia[.]us | frostsstrangeworld[.]us | |

| eontaysstrangerocks[.]us | servicplysstrangedigital[.]us | |

| ereceivedsstrangeus[.]us | ereplysstrangesecureasia[.]us | |

| ereplysstrangeworld[.]us | esendsstrangesecurerocks[.]us | |

| ereplyggstangeasia[.]us | servicplysstrangenetwork[.]us | |

RandomU 域名样例

cnewyllansf[.]us | kibintiwl[.]us | planetezs[.]us | sakgeldvi[.]us |

rdoowvaki[.]us | kabelrandjc[.]us | wembaafag[.]us | postigleip[.]us |

jujubugh[.]us | honidefic[.]us | utietang[.]us | scardullowv[.]us |

vorlassebv[.]us | jatexono[.]us | vlevaiph[.]us | bridgetissimema[.]us |

schildernjc[.]us | francadagf[.]us | strgatibp[.]us | jelenskomna[.]us |

prependerac[.]us | oktagonisa[.]us | enjaularszr[.]us | opteahzf[.]us |

skaplyndiej[.]us | dirnaichly[.]us | kiesmanvs[.]us | gooitounl[.]us |

izvoznojai[.]us | kuphindanv[.]us | pluienscz[.]us | huyumajr[.]us |

arrutisdo[.]us | loftinumkx[.]us | ffermwyrzf[.]us | hectorfranez[.]us |

munzoneia[.]us | savichicknc[.]us | nadurogak[.]us | raceaddicteg[.]us |

mpixiris[.]us | lestenas[.]us | collahahhaged[.]us | enayilebl[.]us |

hotteswc[.]us | kupakiliayw[.]us | deroutarek[.]us | pomagatia[.]us |

mizbebzpe[.]us | firebrandig[.]us | univerzamjw[.]us | amigosenrutavt[.]us |

kafrdaaia[.]us | cimadalfj[.]us | ubrzanihaa[.]us | yamashumiks[.]us |

jakartayd[.]us | cobiauql[.]us | idiofontg[.]us | hoargettattzt[.]us |

encilips[.]us | dafanapydutsb[.]us | intereqr[.]us | chestecotry[.]us |

diegdoceqy[.]us | ffwdenaiszh[.]us | sterinaba[.]us | wamwitaoko[.]us |

peishenthe[.]us | hegenheimlr[.]us | educarepn[.]us | ayajuaqo[.]us |

imkingdanuj[.]us | dypeplayentqt[.]us | traktorkaqk[.]us | prilipexr[.]us |

collazzird[.]us | sentaosez[.]us | vangnetxh[.]us | valdreska[.]us |

mxcujatr[.]us | angelqtbw[.]us | bescromeobsemyb[.]us | hoogametas[.]us |

mlitavitiwj[.]us | pasgemaakhc[.]us | facelijaxg[.]us | harukihotarugf[.]us |

pasosaga[.]us | mashimariokt[.]us | vodoclundqs[.]us | trofealnytw[.]us |

cowboyie[.]us | dragovanmm[.]us | jonuzpura[.]us | cahurisms[.]us |

本文为CNTIC编译,不代表本公众号观点,转载请保留出处与链接。

原文标题:What tracking an attacker email infrastructure tells us about persistent cybercriminal operations

原文地址:

https://www.microsoft.com/security/blog/2021/02/01/what-tracking-an-attacker-email-infrastructure-tells-us-about-persistent-cybercriminal-operations/

编译:CNTIC情报组

声明:本文来自国家网络威胁情报共享开放平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。