风险通告

近日,奇安信CERT监测到VMware官方发布多个关于vCenter Server、ESXi的风险通告,其中包括VMware vCenter Server远程代码执行漏洞(CVE-2021-21972)、VMware ESXi堆溢出漏洞(CVE-2021-21974)两个高危漏洞,目前官方已有可更新版本。鉴于漏洞危害较大,建议用户及时安装更新补丁。

当前漏洞状态

| CVE编号 | 细节是否公开 | PoC状态 | EXP状态 | 在野利用 |

| CVE-2021-21972 | 是 | 已公开 | 未知 | 未知 |

| CVE-2021-21974 | 否 | 未知 | 未知 | 未知 |

漏洞描述

VMware vCenter Server远程代码执行漏洞(CVE-2021-21972):vSphere Client(HTML5)在vCenter Server插件中存在一个远程执行代码漏洞。未授权的攻击者可以通过开放 443 端口的服务器向 vCenter Server 发送精心构造的请求,从而在服务器上写入webshell,最终造成远程任意代码执行。

VMware ESXi堆溢出漏洞(CVE-2021-21974):当在OpenSLP服务中处理数据包时,由于边界错误,本地网络上的远程非身份验证攻击者可以将伪造的数据包发送到端口427/tcp,触发基于堆的缓冲区溢出,并在目标系统上执行任意代码。

风险等级

奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

影响范围

1.VMware vCenter Server 远程代码执行漏洞(CVE-2021-21972)

VMware:vcenter_server 7.0 U1c 之前的 7.0 版本

VMware:vcenter_server 6.7 U3l 之前的 6.7 版本

VMware:vcenter_server 6.5 U3n 之前的 6.5 版本

2.VMware ESXi 堆溢出漏洞(CVE-2021-21974)

VMware:ESXi70U1c-17325551 之前的 7.0 版本

VMware:ESXi670-202102401-SG 之前的 6.7 版本

VMware:ESXi650-202102101-SG 之前的 6.5 版本

处置建议

1.VMware vCenter Server远程代码执行漏洞(CVE-2021-21972)

升级到安全版本:

vCenter Server 7.0 版本升级到 7.0.U1c

vCenter Server 6.7 版本升级到 6.7.U3l

vCenter Server 6.5 版本升级到 6.5 U3n

缓解措施:

a)SSH连接到vCSA(或远程桌面连接到Windows VC)

b)备份以下文件:

Linux系统文件路径:/etc/vmware/vsphere-ui/compatibility-matrix.xml (vCSA)

Windows系统文件路径:C:\ProgramData\VMware\vCenterServer\cfg\vsphere-ui (Windows VC)

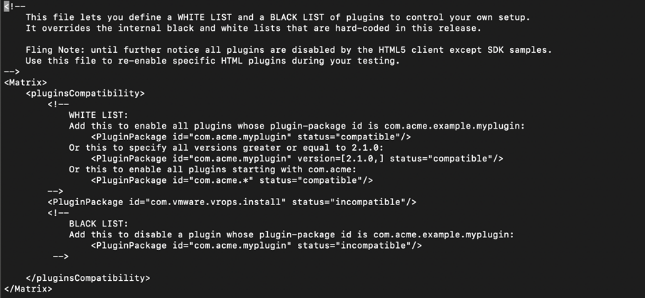

c)使用文本编辑器插入:

<Matrix><pluginsCompatibility>. . . .. . . .<PluginPackageid="com.vmware.vrops.install"status="incompatible"/></pluginsCompatibility></Matrix>

将文件内容修改为下图所示:

d)使用vmon-cli -r vsphere-ui命令重启vsphere-ui服务

e)访问https://<VC-IP-or-FQDN>/ui/vropspluginui/rest/services/checkmobregister,显示404错误

f)在vSphere Client的Solutions->Client Plugins中VMWare vROPS插件显示为incompatible

2.VMware ESXi堆溢出漏洞(CVE-2021-21974)

升级到安全版本:

ESXi 7.0 版本升级到 ESXi70U1c-17325551

ESXi 6.7 版本升级到 ESXi670-202102401-SG

ESXi 6.5 版本升级到 ESXi650-202102101-SG

参考资料

[1]https://www.vmware.com/security/advisories/VMSA-2021-0002.html

[2]https://kb.vmware.com/s/article/82374

时间线

2021年2月24日,奇安信 CERT发布安全风险通告

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。