从内部演练结果看上交所面临的安全挑战

谢毅、张涛

摘要:在初次接触网络安全攻防时,往往会迷茫于海量的具体的安全漏洞和技术细节。是否解决了技术上的安全漏洞系统就安全了?各种类型的安全问题在实战中影响有多大?这些往往只有定性的描述而缺少定量的分析。本文依托上交所2020年度几次内部网络安全攻防演练结果的数据,通过攻击链还原确定入侵路径后,把上交所面临的安全挑战归类为五大主要因素,并针对各因素提出了相应的对策。

2020年初,上海证券交易所(以下简称“上交所”) 启动网络安全攻防演习准备工作时,上交所内部对网络安全的理解普遍还是停留在防火墙、IPS、WAF等网络安全设备的购置和应用上。直到三月下旬上交所组织的第一轮内部网络攻防演练,展示了何为有组织的网络攻防。

一、第一轮内部演练过程及结果分析

上交所内部网络攻防演练,以本所实际运行的信息系统为保护目标,通过有监督的攻防对抗,以红蓝对抗的方式,最大限度地模拟真实的网络攻击,以此来检验信息系统的实际安全性和运维保障的实际有效性。内部演练中,上交所邀请了多支业界排名靠前的攻击队组成红队发起攻击,蓝队则由本所技术系统运维团队牵头组成,同时聘请外部安全服务厂商参与防御。

第一轮演练启动时,上交所尚未进行网络安全意识加强培训及技术整改加固。除了最基础的防火墙、IPS、WAF之外,没有部署其他的网络安全防护设备。

一周的演练过程中,初始设定在攻击目标范围内的大部分技术系统均被突破。各攻击队均有斩获,导致百台以上主机陷落或重要敏感信息泄露的重大风险案例就有5起。第一次攻防演练让上交所对大规模团队网络攻击首次有了切身体验。

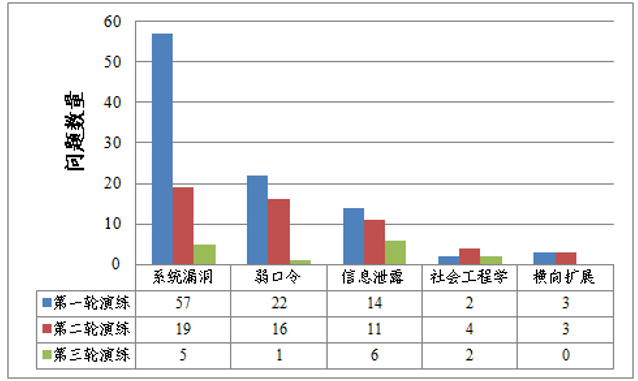

第一轮演练结束后,经过红蓝技术交流还原攻击链条,归并同类项后识别出上交所五大主要安全问题:

数目 | 占比 | |

系统漏洞 | 57 | 58% |

弱口令 | 22 | 22% |

敏感信息泄露 | 14 | 14% |

社会工程学 | 2 | 2% |

横向扩展 | 3 | 3% |

可以看出,在上交所第一轮网络攻防演练中,网络安全问题的技术因素(系统漏洞)占比接近六成,非技术因素(弱口令、敏感信息泄露、社会工程学)三者加在一起也接近四成。从重大风险案例的攻击链还原也可看出,一次成功的攻击往往需要综合利用多种技术与非技术手段:软件漏洞、弱口令、社会工程学一般用作单点突破,真正战果扩大往往是由于敏感信息泄露等原因被横向扩展,导致攻击队可以极大地扩展了攻击面。

二、第二轮内部演练过程及结果分析

2020 年6月初,上交所组织实施了2020年度第二轮内部网络攻防演练。此时,上交所技术相关部门(公司)的网络安全针对性技术整改加固已开展了一个多月,但新购置的安全产品尚未部署,场地、人员也未就绪。更重要的是,第二轮演练时除技术口外,上交所其他部门以及关联单位,均还未被纳入到网络安全防护体系中。这些因素都对演练结果产生了明显的影响。

第一、二轮演练发现问题类型占比对比如下:

问题类型 | 第二轮演练 | 第一轮演练 | 变化趋势 |

系统漏洞 | 15% | 58% | 下降43% |

弱口令 | 44% | 23% | 上升21% |

信息泄露 | 29% | 14% | 上升15% |

社会工程学 | 4% | 2% | 上升2% |

横向扩展 | 8% | 3% | 上升5% |

从上表可以看出,第二轮攻防演练中,“系统漏洞”引发的问题大幅降低为上次演练的约1/4,与此同时其他四个原因引发的问题占比均几乎翻倍。本轮演练发现的安全问题接近八成是非技术原因引发的。

以上数据说明,经过近两个月的网络安全建设加固和自查整改,技术系统的各种漏洞比较第一轮演练已经大幅下降。但是与安全意识密切相关的弱口令、信息泄露、社会工程学问题,以及与安全架构密切相关的横向扩展问题,均没有取得进展。

与第一轮演练技术系统近乎全面沦陷不同,第二轮演练中出问题的技术系统在重要性和影响度方面都有所下降。演练中失陷的技术系统主要集中在外围,或是非上交所维护的部分技术系统。这一方面在某种程度证实了前一阶段工作的有效性,另一方面也指出了前一阶段工作中所忽视和遗漏的部分。

三、第三轮内部演练过程及结果分析

六月底上交所组织了第三轮内部网络攻防演练。此时上交所的网络安全防护工作指挥部已设立并全面开展工作。所有五类问题所内均指定了负责部门(公司),并在指挥部统一指导下针对各类问题进行了多轮培训、宣贯、测试、整改。全所及相关单位人员已经全面动员参与到演练中来,演练的场地、人员、培训均已基本就绪,各网络安全防护设备也基本安装完成并开始发挥作用。

从演练情况来看,第三轮演练较于前两轮取得了明显的进步。红队进攻成功率明显下降,红队得分大幅降低,蓝队报告质量明显提高,威胁分析能力增强,大量安全威胁事件能够被自动发现、排除。

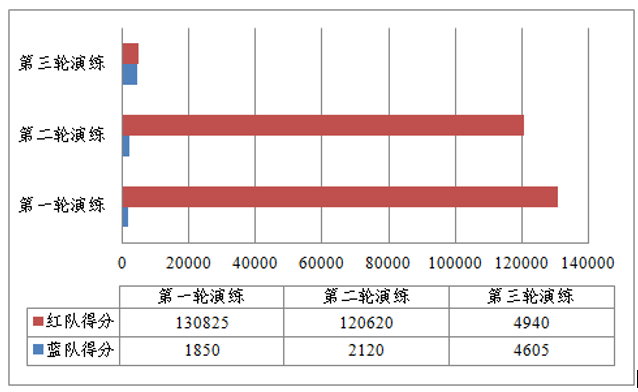

三轮演练红蓝两队的得分如下:

三轮演练红队报告的各类问题分布趋势如下:

四、五类问题总结及对策分析

根据三轮内部网络攻防演练实践,上交所网络安全面临五大类问题总结如下。

(一)系统漏洞

定义:技术系统软硬件中能被威胁所利用的弱点,使得系统或其应用数据的保密性、完整性、可用性、访问控制等面临威胁。

实例:重点在第三方软件和中间件,以及自主开发软件的应用层和数据层。涉及类型包含反序列化、命令执行(提升权限)、目录遍历、SQL注入、存储型跨站脚本(XSS(Stored))、解析漏洞、代码逻辑漏洞、验证码缺陷、登录逻辑缺陷、重复注册、未授权访问等。

对策:信息资产梳理,漏洞扫描和渗透测试,补丁升级管理。

(二)弱口令

定义:口令无法有效对抗猜测或暴力破解。通用口令、初始口令、相邻区域口令也属于弱口令。

实例:涉及管理员账号(后台管理、服务平台、管理系统、审计系统等)、普通用户账号(服务平台、邮件系统等)、SSH账号(内网系统)、审计用户账号(防火墙)等。

对策:双因素认证,安全意识培训,口令强度自查+核查。

(三)信息泄露

定义:特指直接影响安全,可被攻击队进一步利用的重要信息,本不应当被外部访问到却通过网站、接口、外部存储等途径被未授权泄露到外部。

实例:主要有代码托管网站的源代码泄露,系统配置(文件)及脚本文件中的明文账号和密码,网盘或本地文件密码备份文件,数据库中存储的账号/密码(MD5)等,WIFI密码也在内。

对策:安全意识培训,主机/服务器敏感信息自查+核查。

(四)社会工程学

定义:通过欺诈他人以收集信息、行骗和入侵技术系统的行为。

实例:邮件木马,网页木马,U盘木马,QQ群或其他即时通信工具木马,电话欺诈,二维码欺诈,抵近攻击等。

对策:安全意识培训,邮件网关和沙箱,终端入侵检测。

(五)横向扩展

定义:内网关键区域安全隔离措施不足,被渗透成功后造成战果扩大。

实例:内网渗透,办公到生产网,测试到生产网等

对策:重要系统安全策略评估,网络架构安全评估优化,流量分析、日志分析及态势感知。

反思整个准备阶段,紧贴实战的多轮网络安全攻防演练,对上交所的网络安全防护准备工作起到了不可替代的作用。多轮演练摸清了家底,明确了重点,锻炼了队伍,警醒了员工,指明了改进的方向。反观主要问题类型,网络安全防护绝非技术条线能够独自完成的工作。没有全所动员、全员参与的组织形式,没有责任到人、层层落实的深度参与,不可能取得理想的网络安全防护结果。正如RSA Conference 2020安全大会的主题“HUMAN ELEMENT”所揭示的,人的因素既是网络安全的弱点,也是网络安全取得胜利的决定性力量。

选自《交易技术前沿》第42期 网络安全防护专刊

声明:本文来自证券信息技术研发中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。