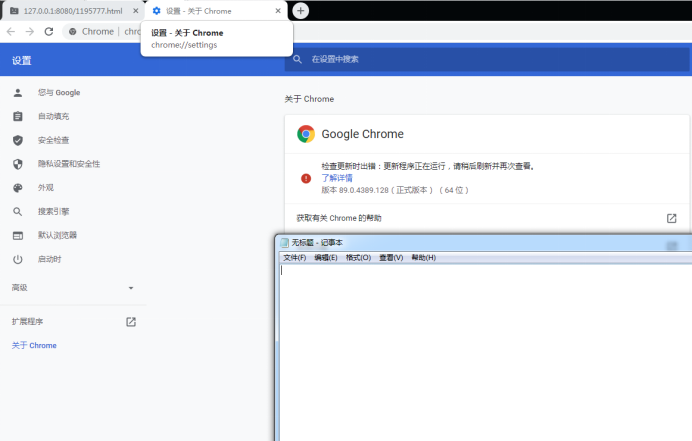

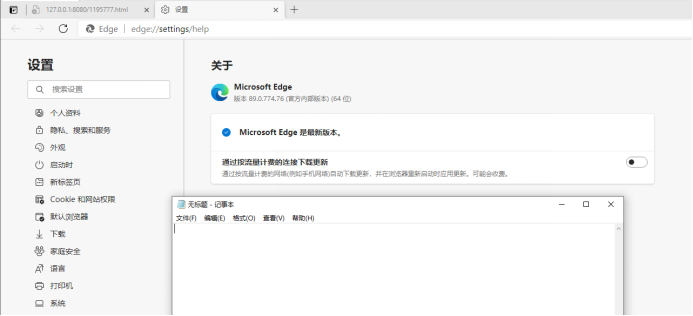

2021年4月14日,奇安信CERT监测到互联网上公开了一份V8引擎远程代码执行0day漏洞POC,经测试,该漏洞影响Chrome最新正式版(89.0.4389.128)以及基于Chromium内核的Microsoft Edge正式版(89.0.774.76)。攻击者可通过构造特制web页面并诱导受害者访问来利用此漏洞获得远程代码执行。需要注意的是,此枚漏洞与4月13日的0Day漏洞不是同一个漏洞。鉴于该漏洞目前处于0Day漏洞状态,强烈建议客户尽快采取临时解决方案以避免受此漏洞影响。

当前漏洞状态

细节是否公开 | PoC状态 | EXP状态 | 在野利用 |

否 | 已发现 | 已发现 | 未知 |

漏洞描述

Google Chrome是由Google开发的免费网页浏览器。经测试,此漏洞影响 Chrome 最新正式版(89.0.4389.128)以及基于Chromium内核的Microsoft Edge正式版(89.0.774.76)。攻击者可通过构造特制web页面并诱导受害者访问来利用此漏洞获得远程代码执行。

奇安信CERT第一时间复现此漏洞,以下为Chrome最新正式版以及基于Chromium内核的Microsoft Edge最新正式版下的复现截图:

风险等级

奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

影响范围

Google Chrome <= 89.0.4389.128

基于Chromium内核的Microsoft Edge <= 89.0.774.76

其他基于V8引擎的浏览器

处置建议

鉴于该漏洞目前处于0Day漏洞状态,无相应的漏洞补丁,用户采取如下临时解决方案以避免受漏洞所导致风险影响:

1. 慎重打开来源不明的文件或网页链接。

2. 暂时停止使用V8相关引擎的浏览器,如Chrome、基于Chromium内核的Microsoft Edge,换Firefox等浏览器。

参考资料

[1]https://twitter.com/frust93717815/status/1382301769577861123

时间线

2021年4月14日,奇安信 CERT发布安全风险通告

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。