本文选自《交易技术前沿》总第四十二期文章(2020年12月)

赵阳/上交所技术有限责任公司

殷昊南、张帆/上海艾芒信息科技有限公司

本文叙述了在网络安全演习过程中的实践中使用基于用户实体行为分析(UEBA)的行业网络安全态势感知技术的应用落地,为提升行业内各单位风险排查、威胁预警、溯源取证、应急处置等兼具主动及动态等多种特性的安全防御能力提供新思路,为行业内各单位经济有效的满足重大安保活动与突发事件的应急指挥要求提供新方法。

一、引言

“2020年度网络安全攻防演习”近日圆满落幕,在本次演习工作中,我们很荣幸能够协助上交所获得了证券行业的第一名,同时也使我们对真实的网络攻击有了认识,积累了经验,为日后应对各种网络安全突发事件打下了坚实的基础。回顾此次演习,我们认为传统上基于规则匹配和特征分析等被动防御技术构建的传统安全防护体系(如防火墙、入侵检测系统等)已明显存在不足,亟需提升风险排查、威胁预警、溯源取证、应急处置等兼具主动及动态等多种特性的安全防御能力。

二、行业背景

2016年4月19日,习总书记在网络安全和信息化工作座谈会上提出了“全天候全方位感知网络安全态势”的概念。其实“态势感知”四个字正体现了四个维度,八个方向,即:“态”:程度和大小;“势”:方向和速度;“感”:现象和属性;“知”:本质和联系。通过多元异构网络安全数据和事件的获取、理解、分析和评判,客观反映网络中发生的攻防行为,从更高层次直观、动态、全面、准确、细粒度地感知各类网络攻击行为,主动提升主动防御能力,这正是态势感知的意义所在。

从我们前期行业调研结果来看,各经营机构仍处于从安全建设向安全运营过渡期,只有部分公司完成了态势感知体系的建设。行业内的主流网络安全态势感知解决方案大多基于流量分析、SIEM(Security Information Event Management,安全日志管理)、产品集成等三种类型。这三种类型的解决方案各有利弊,但总体都是通过罗列微观的安全事件信息并在大屏上展示宏观整体安全状态,缺乏在中观层面真正的对信息安全进行结构化组织与聚合呈现的能力,无法达成管理闭环。

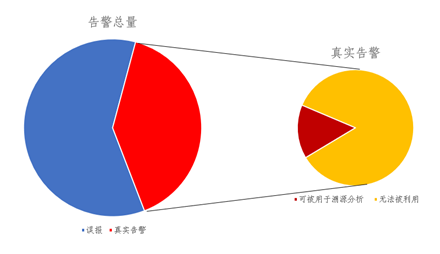

传统解决方案大多依靠规则匹配融合机器学习,其结果更强调“态”(攻击数量)和“势”(攻击烈度、趋势),其能力局限于需要由安全专家预先创建的关联规则,同时范围只能局限于与系统或应用程序相关的网络信息的联系。安全运营人员需要确切知道何种行为会触发告警并且需要明确如何处理告警信息。这本身对安全运营人员在产品适应性上提出了高要求,当黑客的攻击模型变化时,规则需要随之更新,安全运营人员必须分析每种异常行为的根源,然后调整响应流程处置告警。否则,当产品本身只关注数据内容、缺乏情境分析,会导致误报太多,可被用于溯源分析的信息太少,如下图1,安全运营人员将被淹没在海量的告警信息中,无法发现真实黑客的草蛇灰线、蛛丝马迹,更无法将告警信息作为安全分析的决策依据。

图1告警信息占比

三、用户实体行为分析(UEBA)技术的应用

为了解决上述问题,我们引入了UEBA(User and EntityBehavior Analytics,用户实体行为分析)技术到网络安全态势感知中,UEBA相较于传统的SOC/SIEM(Security Operations Center/SecurityInformation Event Management,安全运营中心/安全日志管理)更加聚焦于“异常用户”(即特权账号被盗用)和“用户异常”(即合法的人做不合法的事),其本身对海量告警信息并不关心。在真实攻防环境中,很多的操作都不带有SQL注入、XSS攻击等明显攻击特征,这些攻击者降低了他们的攻击速度和规模,以便保持低调,避免被检测到,因此公司在进行防御时对UEBA技术就提出了更高的要求。

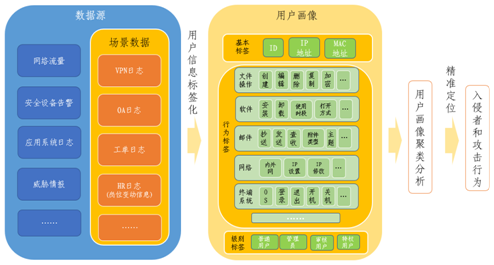

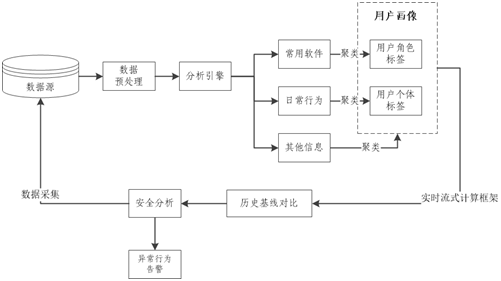

图2基于UEBA的网络安全态势感知技术

(一) 数据采集

数据采集是基础,采集到的数据的真实性、完善程度直接影响画像的准确性。因为各厂商对各种指标数据的定义不清晰,标准不统一,以及日志的私有化程度不同,传统的SOC/SIEM在进行数据采集时,多以日志格式化的形式入库,对接入不同类型的设备日志时定制syslog格式。在进行UEBA的前提在于能够采集到结构化、非结构化日志,使用全文分布式索引,支持数据格式的动态解析、实时流式分析、实现快速检索功能,提供通用的API接口等。同时,数据源除了传统的网络流量、安全设备告警、应用系统日志和威胁情报外,还需接入VPN日志、HR日志(岗位变动信息)、OA日志、工单日志等场景数据。

(二) 用户画像

在数据采集完成后,对数据进行清洗和预处理。首先清理无法真实体现用户特点的数据,理顺信息之间的关系,消除各种概念之间可能存在的歧义。根据数据间关系完成深度推理与整合,降低数据的信息冗余度。对于无法量化的指标,按照实际情况划分等级。最后进行归纳总结处理,形成用户属性标签。

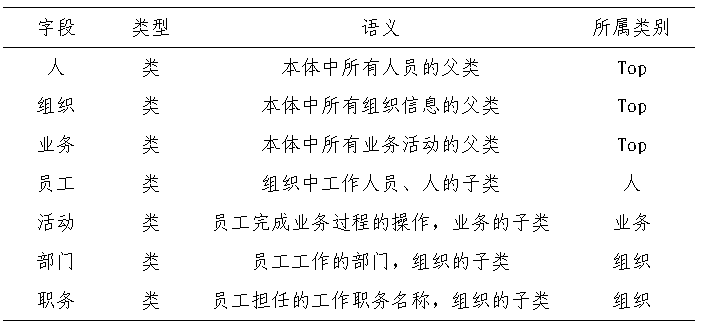

在构建用户属性标签时,需要进行域划分,如人域、业务域、组织域等。由此衍生出了类词汇表和属性词汇表这两个重要的内容,这样有助于分析本体概念,去除冗余信息,保证所涉及域的完整性。类词汇表用于处理本体复用的问题,如“部门”类需要继承“业务”类中的基础属性,并根据需要增加新的属性(如表1 类词汇表(部分))。

表1类词汇表(部分)

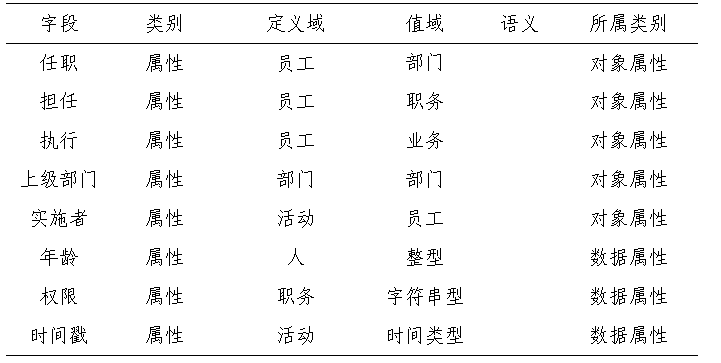

属性包括对象属性和数据属性两种。对象属性是用于约束实例间的关系,定义域为类,值域为某个类的实例;数据属性是用于约束类的实例,定义域为某个类的实例,值域为整型、字符串型、时间类型等。(如表2 属性词汇表(部分))

表2属性词汇表(部分)

用户画像就像是一个或一类真实用户的虚拟抽象,是基于一系列实际数据的虚拟用户模型。下面需要针对用户画像下的操作行为进行实体行为分析。

(三) 用户实体行为分析(UEBA)

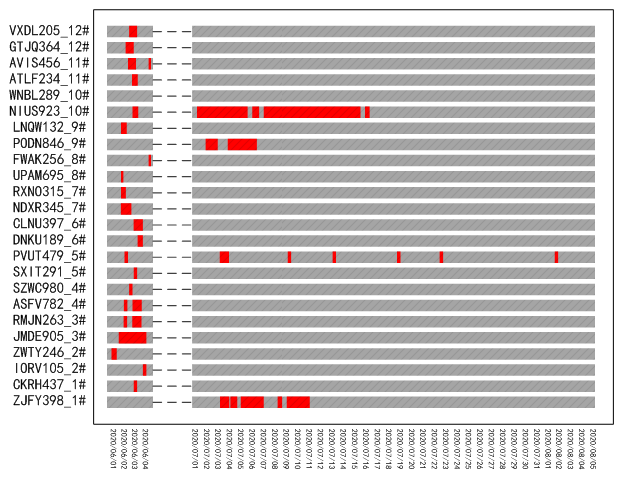

在基于UERA的网络安全态势感知中,使用用户画像技术的目的旨在对比分析用户的行为是否偏离具有相同角色的用户整体的行为,以减少异常检测中虚警过高的问题,从而从相同用户角色的角度进一步分析异常行为,提高异常判断的置信度。因此,我们会依据实时的流处理基础,把具有相同角色的用户整体进行历史基线建模,当被分析用户的操作偏离预先定义好的正常行为模式,或与历史基线产生较大偏离时,可以初步判定该用户行为异常,如图3所示。在对用户画像进行相似度聚类,可以发现大量相似的恶意用户,如图4所示。

图3用户画像分析模块

图4恶意用户破坏行为发生时间图

在进行用户画像分析后第一时间更需要精准定位能力,能够精准定位入侵者和入侵行为。在实现方法上,将用户的属性标签和操作都与用户ID进行关联,为每个用户的进行“实名制认证”。同时用户的所有行为均会被记录,当检测到异常行为出现时,可以直接通过标签系统关联至用户ID、相应功能点,实现异常行为的精准定位。在异常事件处理完毕后,再将画像进行更新,进一步提高方案的实用性和有效性。

图5用户行为画像检测流程

四、用户实体行为分析(UEBA)技术的展望

(一) 基于安全编排自动化响应(SOAR)的联动处置

通过基于UEBA的网络安全态势感知技术可以直接降低MTTI(Mean Time to Identification,平均识别时间),完成对异常行为、异常用户的精准定位,但在真正攻防演练的过程中,MTTR(Mean Time to Repair/ Mean Time to Response,平均修复时间/平均响应时间)也同样重要。在发生疑似安全事件时,需要利用安全编排自动化响应(SOAR)思想进行联动安全防护,完成实现病毒消杀、安装漏洞补丁等处置措施。基于SOAR的联动处置应包括以下几个步骤:

1、编排策略的预设条件:针对不同资产、事件级别、事件类型来选择联动范围;

2、设置编排策略的响应手段:针对不同场景、事件级别的安全事件,选择不同的响应手段,一旦事件被触发,则自动执行相应的编排策略;

3、设置编排策略的执行对象:针对不同响应手段,选择不同的联动设备,同时还可以选择策略生效时间段。

(二) 分析引擎的优化

在分析引擎的优化上,无论选择的是深度学习、强化学习还是其它学习,都少了从“势”到“态”的凌驾,只有从“态”到“势”的亦步亦趋,其中少了许多试探性的刺激—选择—调整。为实现对分析引擎的优化和系统的最大化利用还需要让人更多的参与到系统的训练中,并尽可能的多分配决策的任务给人完成,以增加人对系统的信任度。

五、结语

我们观察到,行业内各单位仍处于从安全建设向安全运营过渡期,只有部分公司完成了态势感知体系的建设。因此笔者呼吁行业内可通过建设网络安全威胁态势感知情报共享平台,实现行业内全信息的总览监测、安全资产的风险管控、快速情报共享,同时也可以降低行业安全的平均建设成本。在未来公司还需会更进一步加强安全意识培训、组建安全运营团队、完善安全管理制度、构建安全闭环流程。

本文旨在为证券基金行业的态势感知系统建设及攻防演练时提供新的实践思路,深刻理解现今国际形势的紧迫性,深刻认识到信息安全的重要性,经济有效的满足重大安保活动与突发事件的应急指挥要求。

声明:本文来自上交所技术服务,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。