由于售价太过昂贵令人却步,一位学生试图使用某盗版数据可视化软件,却最终令一家欧洲生物研究所遭受Ryuk勒索软件的全面攻击。

长期以来,我们一直提醒大家警惕破解软件。除了软件破解本身的非法性质之外,我们更希望强调其中隐藏的恶意软件感染威胁。

攻击者往往会创建伪造的破解软件下载站点、YouTube视频及BT种子,借此分发恶意软件。下图所示,即某恶意Windows 10激活器页面。

用于分发勒索软件的伪造破解站点

以往,我们已经见证过破解站点分发的STOP和Exorcist等勒索软件、加密货币挖矿程序与信息窃取木马。

破解软件带毒,勒索软件趁机而入

这家欧洲的生物研究所遭遇Ryuk勒索软件攻击之后,安全公司Sophos应急响应小组接到任务,着手消除攻击影响。

他们从零开始重建了服务器,并使用备份副本完成数据恢复。由于备份没有及时更新,此次攻击令该研究所丢失了约一周的研究数据。

在对攻击活动进行取证之后,Sophos确定了攻击者的初始入口点为使用学生凭证的RDP会话。

据了解,该欧洲生物研究所与全球各高校学生建立起广泛的合作关系,并为学生们提供登录凭证以供远程访问研究所网络。

在获得这名学生的笔记本电脑访问权并分析了浏览器历史记录之后,响应小组了解到,这位学生曾在网上搜索一款价格昂贵的数据可视化软件工具,并尝试在电脑上下载安装。

面对几百美元的昂贵许可证价格,这位学生最终决定搜索破解版本、并从warez网站上进行下载。

但是下载得到的并未预期软件,而是某个用于窃取信息的木马。该木马记录了这名学生的键入内容、Windows剪贴板历史记录以及密码信息,这些凭证后来则被Ryuk攻击者用于登录欧洲生物分子研究所内网。

Sophos应急响应负责人Peter Mackenzie表示,“盗版软件与恶意软件背后的操作者,与实际发动Ryuk攻击的执行者应该不是同一拨人。前者一般会通过地下市场将这些初始登录凭证出售给攻击者,这次的事件也符合上述情况。而我们发现的RDP连接,则是用于测试访问能力的接入代理。”

盗版软件是勒索软件的重要“获客”渠道

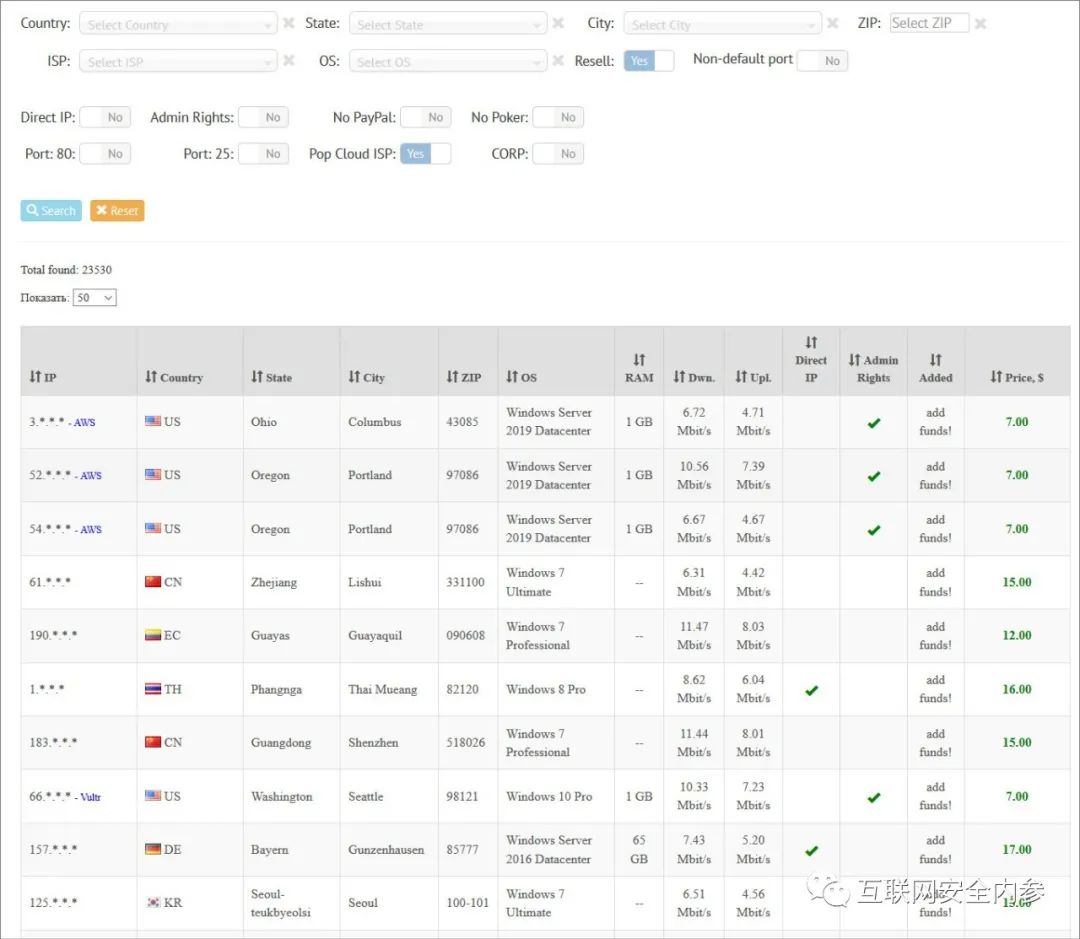

过去几年以来,销售远程访问凭证的地下市场一直快速发展,也成为勒索软件团伙获取攻击目标网络账户信息的主要渠道。

在售的大部分凭证由信息窃取木马收集完成,而后在这些见不得光的市场上以低至3美元的价格逐一出售。

目前UAS市场上销售的RDP服务器信息

最近,我们得到了UAS市场(全球最大的Windows远程桌面凭证市场之一)的泄露数据访问权限。从数据内容来看,过去三年以来UAS市场共上架了130万个账户,无疑给威胁一方提供了庞大的受害者“名录”。

遗憾的是,这种人为错误仍在不断发生。无论如何强调,总会有用户继续打开钓鱼邮件、下载破解软件。

但安全防御一方仍有希望:只要正确配置网络安全机制(例如要求在远程桌面连接中使用多因素身份验证,且必须经由特定位置或IP地址进行访问),完全有可能阻止此类攻击。

参考来源:BleepingComputer.com

声明:本文来自互联网安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。