由于富士通ProjectWEB信息共享工具被黑,多个日本政府部门的敏感数据泄露。

富士通公司表示,攻击者未授权访问了ProjectWEB工具,并借此窃取到部分政府客户数据。

目前尚不清楚这次事件属于漏洞利用还是针对性供应链攻击,相关调查正在进行当中。

攻击者至少已经访问到76000个邮箱地址

昨天,日本国土交通省及国家网络安全中心(NISC)宣布,攻击者已经成功通过这款富士通信息共享工具提取到客户内部数据。

富士通公司表示,攻击者已经成功对ProjectWEB展开未授权访问,并借此窃取到部分客户数据。

富士通的ProjectWEB,主要供企业及各类组织的项目经理与利益相关方高效交换信息。

ProjectWEB登录界面

经由ProjectWEB实现对政府系统的未授权访问之后,攻击者已经成功接触到至少76000个邮箱地址与大量专有信息,比如邮箱系统设定等。国土、基础设施、交通与旅游部已经确认了事件的真实性。

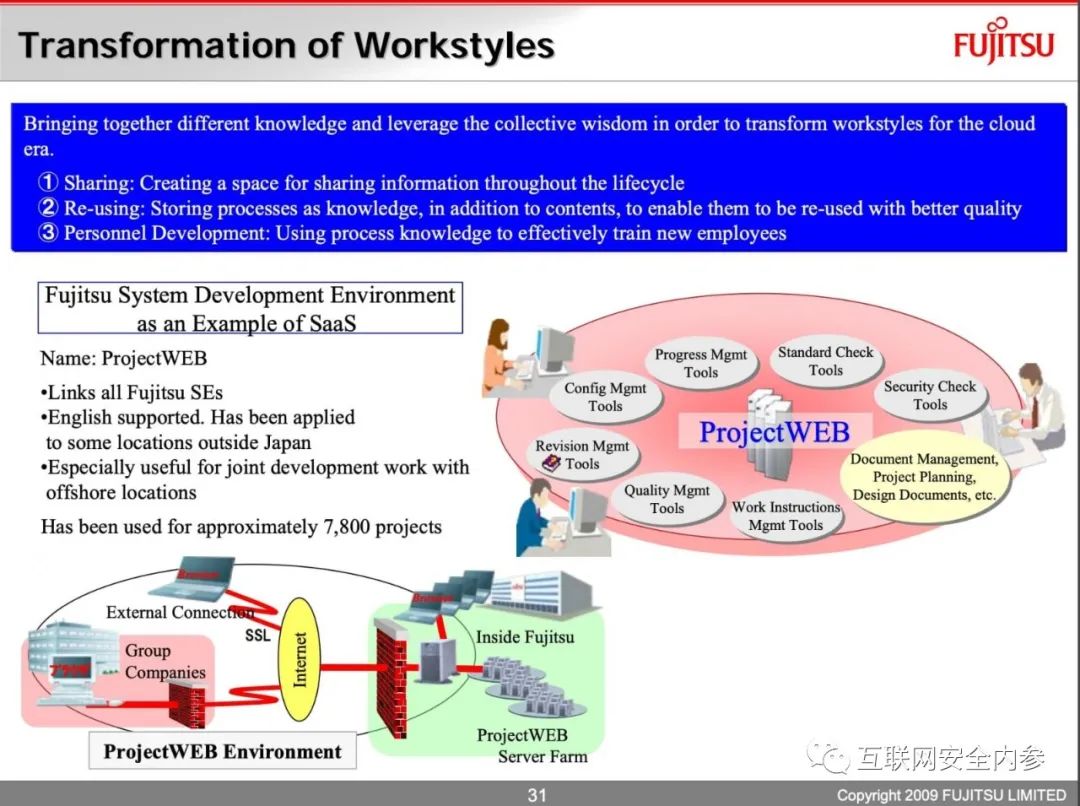

根据发布的富士通文件,截至2009年,ProjectWEB工具已经在约7800个项目中得到广泛应用:

富士通ProjectWEB信息共享工具的几种不同用例

外泄的邮箱地址还涉及多个外部组织,包括专家委员会成员的个人电子邮箱。好在各方已经及时收到提醒通知。

日本媒体还报道称,东京附近的成田机场也受到事件影响。攻击者设法窃取到机场的空中交通管制数据、航班时刻表与商业运作信息。

此外,未授权攻击者也拿到了部分日本外务省数据。

针对本次事件,内阁秘书处下辖国家网络安全中心(NISC)先后发布多份公告,警告各使用富士通工具的政府机构及关键基础设施组织立即开展自查,核对是否存在未授权访问及信息泄露迹象。

富士通叫停ProjectWEB在线门户

目前,富士通公司已经紧急叫停其ProjectWEB门户,同时全面调查此次事件的影响范围与发生原因。

在尝试访问时,项目的登录网站显示URL超时:

https://pjshr170.soln.jp/IJS02E8/pjwebroot/login.jsp

事件发生后,富士通ProjectWEB门户已被关停

由于ProjectWEB门户托管在“soln.jp”域名之上,因此大家可以在网络日志中查找此域名或上述URL记录,借此确定组织或客户是否受到影响。

富士通表示,他们正在向有关当局上报事件,并与客户合作找出违规原因。

尽管此次攻击背后的技术细节并未公布,但事件本身不禁令人想起Accellion文件共享工具遭遇的类似状况,当时也有数百家客户组织遭到意外影响。

我们已经就相关问题向富士通展开求证,但截至发稿时该公司仍未给出回复。

参考来源:BleepingComputer.com

声明:本文来自互联网安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。