2021年5月13日,Verizon发布《2021年数据泄露调查报告》(DBIR)。报告指出,2021年数据泄露的主要原因是Web应用程序攻击、网络钓鱼和勒索软件,其中85%涉及人为因素。

概述

过去的2020年让我们印象深刻,可能发生的事情比我们想象的要多得多。本报告希望能够提高人们对于可能存在风险的认识,以及组织如何更好地规避这些风险。今年,本报告分析了79635起事件,其中29207起符合分析标准,5258起确认是数据泄露,这些事件来自全球88个国家。本报告列出了11个主要行业的细分市场,并回顾了上一份报告中研究的各个地理区域,以了解它们在过去一年中的表现。

关键要点

勒索软件占比仍在上升

勒索软件出现在10%的漏洞中,比去年增加了一倍多。在导致数据泄露的行动中,勒索软件位列第三。

违规行为多涉及人为因素

85%的违规行为涉及人的因素。在我们的数据集中,36%的漏洞中存在网络钓鱼,高于去年的25%。商业电子邮件攻击(BEC)是第二常见的社会工程形式,这反映了欺骗行为的增加,比去年增加了15倍。

低级失误问题不大

去年,自身错误在数据泄露行为中所占的百分比有所下降(从22%降至17%),尽管绝对值从883起增至905起,这打破了连续三年所占比率增长或至少保持了一致。

攻击者仍然很常用Web应用程序攻击

对Web应用程序的攻击仍然很高。它是黑客行为中的主要攻击向方式,占比超过80%。此外,桌面共享已经成为黑客攻击手段的第二位。

大多数是云攻击

在事件和漏洞中,外部云资产受损比本地资产受损更常见。用户设备(台式机和笔记本电脑)遭到破坏的情况有所下降。

密码问题

有些事情似乎永远不会改变:一如既往,泄露行为主要是由于外部的、经济动机导致的,61%的数据泄露涉及凭证数据。

不一样的2020年

2020年8月,我们推测新冠疫情将导致网络应用程序中钓鱼、勒索软件、错误和使用被盗凭证的行为增加。在2021年的数据泄露调查报告中,我们的部分推测是正确的:网络钓鱼增加了11%,勒索软件增加了6%。但被盗凭证的使用和错误与去年保持一致(分别为1%和-0.5%),而配置错误和传递错误的百分比则有所下降(分别为-2%和-6%)。

数据泄露成本

今年,我们试图对违规行为对组织的影响进行更深入的分析。利用损失数据、保险成本数据和股价数据,我们对事件造成的损失范围进行了建模。好消息是,14%的模拟违规行为没有影响。有影响的事件中位数为21659美元,95%的事件在826美元到653587美元之间。

事件模式分类

数据泄露调查报告在2014年首次引入了事件模式分类,自那时以来,威胁形势已经发生了一些变化,因此今年我们很高兴引入模式的更新。

新的模式基于机器学习聚类过程。这些新模式更好地捕获了旧模式不太可能处理的复杂交互规则,而且它们更关注在破坏过程中发生的事情。这也使得它们更适合于防控建议。

更新后的模式解释了95.8%的分析违规和99.7%的分析事件。

以下是每种模式的主要发现:

1.社会工程:

自2017年以来,社会工程作为一种模式持续增加,商业电子邮件攻击漏洞自去年以来再次翻番。基于网络的电子邮件是最受欢迎的目标。

80%以上的泄露行为是由外部发现的

网络钓鱼模板的点击率覆盖范围很广,从没有点击到点击率超过50%

在1148名收到真实和模拟网络钓鱼邮件的人中,没有人点击了模拟网络钓鱼,但2.5%的人点击了真实的网络钓鱼邮件

2.基本Web应用程序攻击:

我们重新设计了基本的Web应用程序攻击模式,以捕获隐藏在Web应用程序中的错误、社会工程和系统入侵。攻击主要针对云服务器,这些服务器是通过使用被盗凭证或暴力攻击被黑客入侵。

在遭受撞库攻击的组织中,有95%的组织全年有637到33亿次的恶意登录尝试

今年,信息产业取代金融业成为僵尸网络攻击的最常见目标

3.系统入侵:

这一新模式的创建为试图了解在预防高级威胁方面需要投入多少资金的组织提供了清晰的思路。

在这种模式中,超过70%的案例涉及恶意软件,40%涉及黑客行为

99%的勒索软件案件属于这种模式

4.其他错误:

其他错误占比有所下降。然而,这并不是因为错误减少,而是因为其他类型的破坏行为增加。

配置不当是迄今为止最常见的错误形式(约52%)

绝大多数情况下,当已知问题时,由安全研究人员(80%)负责发现

在这种模式中,个人数据是最常见的数据暴露类型

5.特权滥用:

特权滥用占比继续下降,因此与其他模式相比,恶意内部威胁的发生率更低。

在这种模式中,70%的违规行为是由于特权滥用造成的

超过30%的事件需要数月或数年才能发现

6.丢失和被盗资产:

错误(以资产损失的形式)比盗窃资产更常见,员工发现问题是事件曝光的最常见方式。

7.拒绝服务:

分布式拒绝服务(DDoS)攻击的分布极不均匀(尖峰),因此很难预测。相反,这要求组织对他们希望能够处理的DDoS攻击百分比(50%、80%、95%或更多)进行计划。

8.其他:

之前的信用卡撇卡器在这里终结。在今年的数据集中,只有20起撇取事件(都是确认的违规行为)。

今年,新增了三个罕见的由环境因素造成的违规行为,并将其纳入该模式,因为它们相对罕见。

对这些模式的重新分类使我们能够解释另外18%的违规行为,否则这些违规行为就会落入这种模式。

区域调查结果

去年,我们对事件进行了分析,并首次从宏观区域的角度进行了阐述。今年,我们再次(在可能的情况下)访问了世界各个地区,试图提供更全面的网络犯罪视角。我们的调查区域如下:

亚太地区(APAC):亚洲及太平洋地区,包括南亚(034)、东南亚(143)、中亚(143)、东亚(030)和大洋洲(009)。

欧洲、中东和非洲(EMEA):包括北非(002)、欧洲和北亚(150)、西亚(145)。

北美(NA)(021):主要包括美国和加拿大。

亚太地区(APAC)

在亚太地区发生的最常见的违规类型是出于经济动机的攻击者通过网络钓鱼的方式骗取员工的信用卡,然后利用这些被盗的信用卡访问邮件帐户和Web应用程序服务器。亚太地区覆盖了全球的很大一部分,包括许多国家、语言和不同的文化。去年我们第一次看到亚太地区的违规行为比其他任何地区都多。

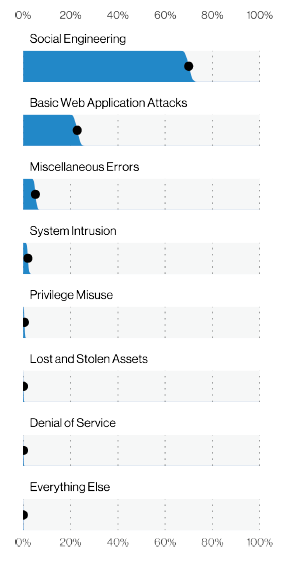

如图所示,亚太地区70%的攻击包含社会工程行为,通常是网络钓鱼。这些攻击所收获的几乎全是凭证(98%)。这些信用卡要么被用来升级或横向扩展社会攻击,要么被用来入侵该组织运营的Web应用程序(23%)。

欧洲、中东和非洲(EMEA)

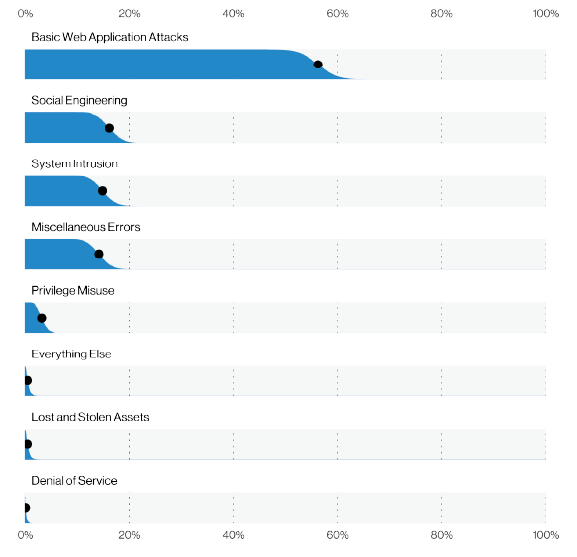

连续两年,基本Web应用程序攻击都是该地区最常见的模式,约占违规行为的54%。有时这些攻击的目的是获取应用程序本身的数据,但在其他情况下,它只是一种手段,目的是实施其他形式的恶意行为。

如图所示,系统入侵、社会工程和其他错误模式都被归为该区域的第二位。到目前为止,最常见的是使用被盗凭证,但我们并不总是能够了解这些凭证最初是如何获得的。然而,我们知道,网络钓鱼形式的社会工程通常是攻击者获取它们的手段。欧洲、中东和非洲地区17%的参与者是内部人员(通常是系统管理员)。在大多数情况下(67%),这些是无意的配置错误。

北美(NA)

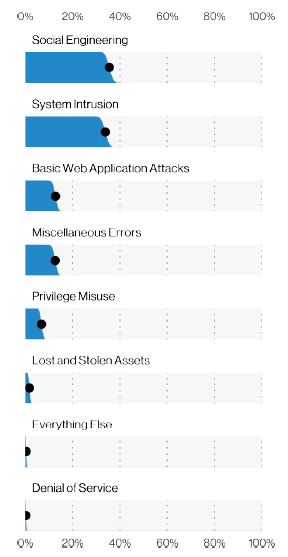

北美洲的组织仍然是出于经济目的的行动者的目标,社会工程、黑客和恶意软件仍然是这些行动者所青睐的工具。在查看北美的事件和违规数据时,了解监管环境的影响非常重要。这一地区的数据泄露法律普遍存在且影响深远,因此,我们对网络犯罪的了解程度要比没有此类法律的地区要好。医疗保健和公共管理是监管力度更大的行业之一。

如图所示,北美洲的数据似乎有两种截然不同的竞争。其中第一个是社会工程和系统入侵之间的激烈竞争(大约各占35%)。第二种是基本Web应用程序攻击和少部分操作的各种错误间的竞争。其彼此之间的置信区间重叠程度很大,因此很难明确谁是赢家。

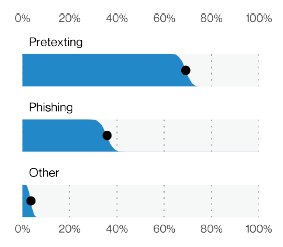

如图所示,全新的社会工程模式主要由假托和网络钓鱼行为组成。

假托攻击通常是为了获得直接的金钱。具体的虚构场景有所不同,例如替换银行信息,或支付虚拟发票等。与此相反,网络钓鱼攻击可能是为了获取数据而不是现金,他们的目标可能是最终将在网络钓鱼中窃取的数据(凭证)货币化,或者在组织中站稳脚跟。

摘编 | 韩昱/赛博研究院实习研究员

声明:本文来自赛博研究院,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。