谷歌通常被认为是一个安全的空间,因为它提供各种服务,迎合全球企业和个人的需求,主要服务是搜索引擎。由于其声誉和广泛使用,典型的防病毒和电子邮件安全解决方案(例如安全电子邮件网关 (SEG))通常不会阻止或限制谷歌域内的功能,因为它们通常会在域或子域级别阻止URL。近日研究人员在主动分析绕过SEG的条件良好的用户报告的威胁过程中,发现了谷歌翻译是如何被用来传播犯罪软件的。

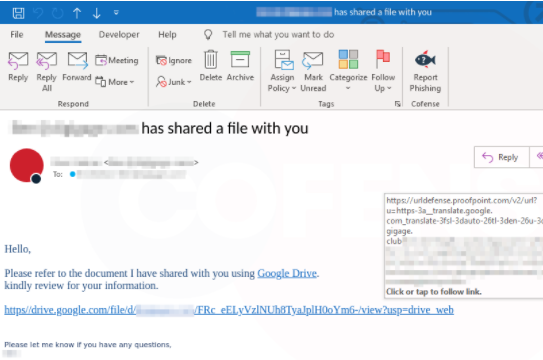

图1:电子邮件正文

在图1中,这封电子邮件的正文提出了一些问题,因为攻击者提到了一个通过谷歌Drive共享的文档,而“发件人”地址来自一个看似合法的网站。这种策略以及主题“name@website.com has shared a file with you”在研究人员分析的大多数网络钓鱼中都很常见。如图1中的链接预览所示,正文中的谷歌Drive超链接转而转到谷歌Translate链接。考虑到主题和正文的上下文,超链接的谷歌Drive图标是有意义的,因为它是一个文件共享平台,因此它有助于欺骗网络钓鱼。谷歌云端硬盘URL本身是指向与欺骗性“发件人”地址相匹配的公司徽标图片的链接。这是另一种常见的欺骗技术。

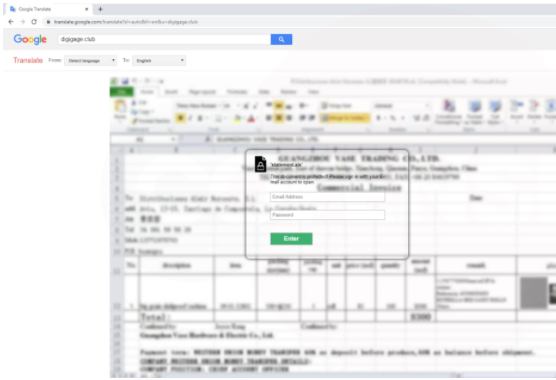

图2:钓鱼页面

如图2所示,该页面包含一个背景图像,描绘了一个模糊的Microsoft Excel文档,并弹出提示输入电子邮件地址和密码。仔细观察后,尽管该电子邮件声称是谷歌Drive文档,但这很可能是对 Microsoft网络钓鱼的一次糟糕尝试。 从背景图像的UI结构中可以明显看出,它与Microsoft的Excel软件相匹配,而不是谷歌的对应软件,Sheets。输入凭据后,有效载荷将发送到谷歌翻译 URL(digigage[.]club)中包含的网站。

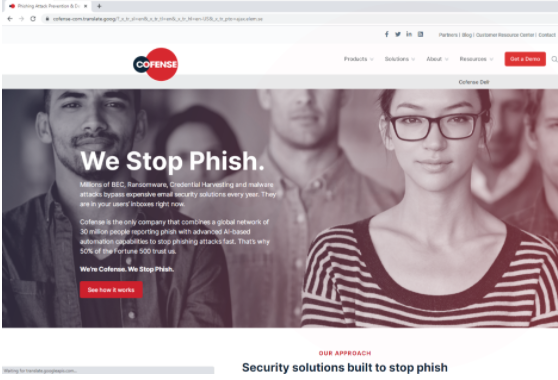

图3:示例

由于能够基本上通过谷歌的基础设施传递攻击,攻击者大大降低了他们的威胁被SEG等安全系统阻止或标记的机会,并且他们正在提高他们成功进入收件箱的能力,从而对用户造成损害。图3突出显示了可以使用此漏洞的另一种方式。使用URL,示例,受害者被引导到一个类似于图2的页面,但不是模糊的Excel表格,而是网站主页。通过从上述示例中看到的网站主页复制链接,域名是 ******-com.translate.goog 而不是 ******.com。通过使用这种策略,攻击者可以显示其恶意网站的副本,然后可以将其用作另一种规避SEG检测的方法。

所展示的策略是谷歌服务中的一个麻烦的缺陷,攻击者已经利用并利用它进行欺骗和混淆。这些方法强调了SEG和其他电子邮件安全解决方案的漏洞,在这些解决方案中,黑名单和缓解措施成为一种乏味且可能无效的威胁管理手段。

参考链接:https://cofense.com/blog/google-translate-phish/

声明:本文来自白泽安全实验室,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。