Paradise勒索软件的源代码在多个黑客论坛上外泄,成为第二个源代码遭到泄露的主流勒索软件;

目前尚无法解密Paradise加密的数据,加上源代码在网上快速传播,或将引起较大的风波。

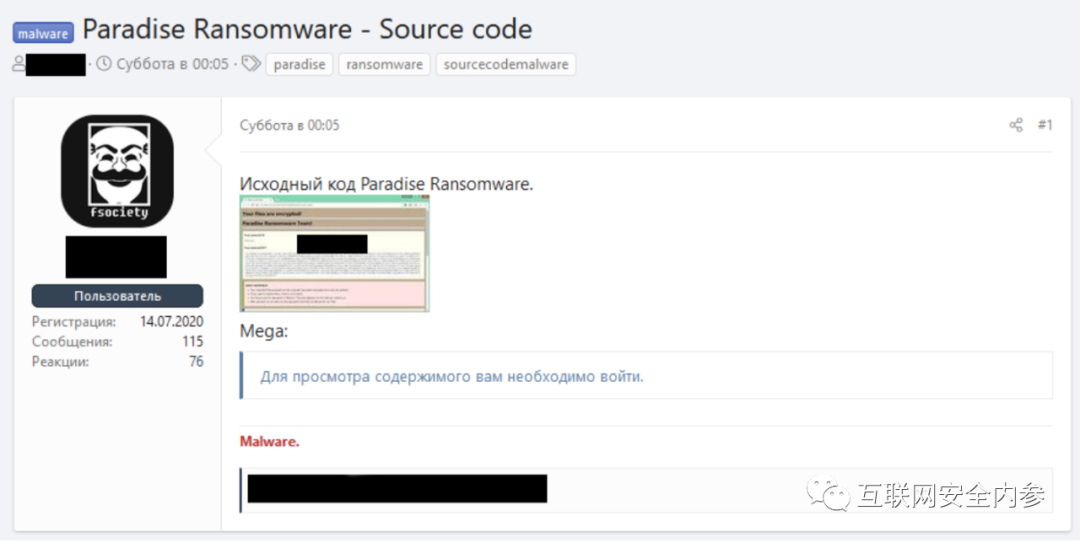

安全厂商Security Joes高级威胁情报分析师Tom Malka透露,Paradise勒索软件的.NET版本源代码已经于上周末在多个黑客论坛上外泄。

这批代码已经在俄语论坛XSS上被公开放出,也成为继2020年初Dharma之后第二个源代码遭到泄露的主流勒索软件。

此次泄露事件的真实性,得到了曾多次分析以往Paradise勒索攻击活动的恶意软件分析师Bart Blaze与MalwareHunterTeam的验证与确认。

Paradise勒索软件活动简史

Paradise勒索软件最早被发现于2017年9月,主打经典的勒索软件即服务(RaaS)模式,向网络犯罪团伙在线公开租赁。

攻击者在注册Paradise RaaS之后,即会收到一款名为builder的专用应用,可以借此构建起属于自己的Paradise勒索软件自定义版本。接下来,他们即可通过垃圾邮件或者其他方法将这套版本传播给受害者。

虽然近年以来,我们已经习惯于勒索软件团伙“定向追杀”知名企业、索要大额赎金的情况,但Paradise勒索软件仍然坚持将矛头指向家庭消费者与小型公司。

正是由于这种“从小处入手”的特性,让Paradise RaaS成为不少犯罪团伙进军勒索攻击的切入点。他们先是尝试骚扰终端消费者与小型公司,之后才转向其他足以令大企业沦陷的专业级攻击工具。

Paradise RaaS已经运行多年且不断发布新的版本,其中就包括前文提到的.NET版本。2019年与2020年曾出现数起使用此版本的攻击案例。

RaaS业务在2019年10月终于面临诞生以来的首次重击,当时安全厂商Emsisoft发布了一款免费的解密工具程序,可供受害者解密由Paradise加密的文件。解密工具一出,勒索活动自然是无功而返。

Paradise团伙随后以发布了新的版本,但安全公司Bitdefender几个月后(2020年1月)又发布了第二款解密器。

自此之后,RaaS似乎一蹶不振,安全研究人员每周发现的相关攻击也越来越少。

2020年3月,Paradise团伙的某附属小组再次利用新型垃圾邮件通过IQY文件传播了勒索软件,但这也算是其最后的挣扎到了。之后一段时间,Paradise逐渐销声匿迹,最后一次公开样本出现在2021年1月。

安全厂商SonicWall还报告发现了一款名为Cukiesi的新型勒索软件版本,最终得出结论称它属于原Paradise的一个分支,但这种新变体也未能存活多久。

如今,Paradise勒索软件的原生版本每周仍在实施少量攻击。根据MalwareHunterTeam的统计,ID-Ransomware服务在过去30天之内仅收到两次提交,表明Paradise项目已经被放弃或者原生版本已经极少被使用(与.NET等替代版本相比,原生编码的勒索软件加密速度更快)。

Paradise勒索软件的builder泄露

Malka与Blaze在采访中强调,上周末泄露的Paradise代码正是其.NET版本源代码,更准确地说是其builder与解密工具程序的源代码。

尽管只是使用频率较低的.NET版本,Paradise勒索软件builder的外泄仍然值得我们给予关注。

Blaze分析师今天尝试构建了一各Paradise勒索软件样本,并在上传至ID-Ransomware服务进行验证,但被归类为无法解密。

这种无法解密的特性,加上公开的源代码在互联网上快速传播,我们不排除会有部分恶意人士抓住机会开展Paradise攻击。虽然不像Paradise RaaS原生版本那么精准高效,但相信这套.NET版本也足够引起不小的麻烦。

参考来源:therecord.media

声明:本文来自互联网安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。