摘 要

针对国家标准GB/T 39477—2020《信息安全技术 政务信息共享 数据安全技术要求》中涉及数据分级分类、数据跨域安全传输、数据访问控制、数据脱敏和数据召回与阻断等数据安全技术要求,提出密码支撑体系设计方案,并就统一密码支撑服务系统中应用的核心密码技术,如IBC标识密码技术、FPE保留格式加密、OPE次序保留加密、数据透明加解密及无介质密码签名运算等密码技术进行介绍,并分析了上述密码技术在政务数据共享交换场景下的实际应用价值和作用。

内容目录:

0 引 言

1 密码技术需求分析

1.1 按需分层分类的密码服务

1.2 数据跨域加解密

1.3 灵活的加密策略

1.4 数据脱敏仍可用

1.5 兼容已有密码设施

2 政务共享密码支撑体系设计

3 密码技术应用方案

3.1 融合模式的密码体制

3.2 标准的密码服务功能

3.3 专用的密码服务功能

4 结 语

0 引 言

伴随着国家推进“数字化政府”转型的信息化建设,国家和地方各级电子政务外网、政务云平台、政务数据共享交换平台等关键基础设施陆续建成、贯通并投入使用。在此过程中,数据正在源源不断、常态化、大量的聚集到政务数据共享交换平台或通过共享平台交换,必然对数据安全防护与数据安全治理提出新的要求。

密码技术作为信息安全领域一项重要的数据防护核心技术,能有效解决信息的保密性、完整性以及真实性问题。GB/T 39786—2021《信息安全技术 信息系统密码应用基本要求》、信息安全等级保护2.0等标准都要求使用密码技术为政务信息化建设提供安全可靠的底层安全技术支撑。

1 密码技术需求分析

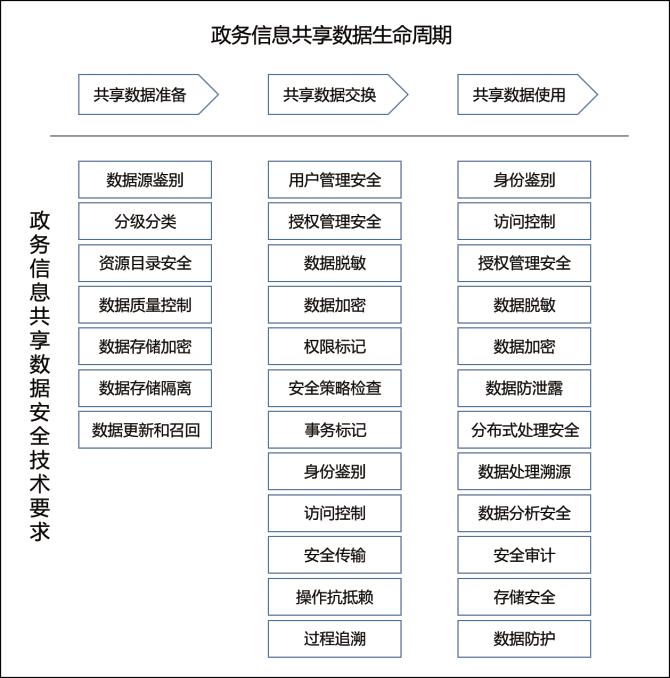

随着国家标准GB/T 39477—2020《信息安全技术 政务信息共享 数据安全技术要求》(以下简称标准)正式实施,标准在国内首次对政务信息共享中的数据安全提出了具体的技术要求。政务信息共享数据安全技术要求框架如图1所示。

图1 政务信息共享数据安全技术要求框架

可见,在政务信息共享数据安全技术要求框架中包括的数据存储加密、数据加密、安全传输、身份鉴别及操作抗抵赖、数据防泄漏等安全技术要求基本上可以通过现有的密码技术和常规安全产品方案解决,这里不再赘述。同时,政务信息共享场景下还存在一些复杂的、独特的数据安全技术要求,例如数据分级分类、数据跨域传输、数据访问控制、数据脱敏、数据召回与阻断等,都需要结合政务信息共享场景设计合适的密码技术方案。

1.1 按需分层分类的密码服务

对数据进行安全分级分类是数据安全领域区别于传统信息安全最重要的特征,目前我国的政务信息资源安全分级分类国家标准正在制定中,以下简要介绍美国联邦政府FIPS 199标准定义的信息分级方法及流程。

(1)政府信息分级流程:

①信息系统业务部门将信息系统中包含的信息分类;

②进行信息定级的专用人员(这类人员需经过系统培训)根据标准和规范对信息进行安全分类;

③业务部门根据政府内部系统定级规则和行政令,形成信息安全级别;

④根据给出信息的最高安全级别要求为信息系统进行定级。

(2)政府信息分级规则维护流程:

①业务部门参考不同级别的安全基线和信息的安全要求,综合形成信息系统的基线,报安全评估部门审批;

②安全评估部门审批完成后形成安全防护基线,进行业务系统的安全体系建设、运行维护等。

参照美国政府FIPS 199信息和信息系统的安全分类标准的定义,数据分级分类需要达到三个安全目标,即机密性、完整性和可用性,从而实现防止信息非授权泄露、非授权修改或破坏及确保对信息的实时、可靠访问和使用。基于以上分析,实现数据的分级分类应采用分层加密技术对共享交换数据进行处理,并根据确定数据分级的安全基线匹配加密策略。

1.2 数据跨域加解密

政务信息共享交换平台作为政务信息资源共享的枢纽部署在国家电子政务外网公共区,为国家各级政府和地方单位提供信息资源目录汇集管理、信息资源共享交换、业务协同应用支撑等服务。政务信息共享交换平台由国家、省级、地市级等多级数据共享交换平台组成,各级共享交换平台横向对接所辖区域政务部门信息资源,纵向实现级联,形成横向联通、纵向贯通的政务数据共享交换体系,如图2所示。

图2 政务信息共享交换平台数据共享交换体系

在政务数据共享交换过程中,对于经过加密技术处理后的分级数据面临跨层级、跨地域、跨系统、跨部门、跨业务的安全传输问题,显然对于密码支撑系统的设计提出了严峻的挑战。因此,需要考虑建设全国统一的面向政务信息共享交换平台的密码支撑体系,基于统一的密钥管理策略解决共享交换数据的跨域安全传输问题。

1.3 灵活的加密策略

“访问控制”是标准中最重要的一项数据安全技术要求,在共享数据交换与共享数据使用的安全要求中都有详细描述。需要指出的是,数据安全领域的访问控制是以“数据”为中心,即需要从用户访问权限、数据访问权限、数据有效性三个维度来处理数据的访问控制问题。数据访问控制的安全维度如图3所示。

图3 数据访问控制的安全维度

考虑到政务信息共享交换平台中不断更新和指数级增长的数据量,传统信息安全系统中通过用户权限管理实现用户对特定数据的访问授权,已不足以解决海量数据的访问控制问题,需要充分利用现有云计算、微服务架构等新技术,并通过开发密码算法层面的创新应用方法来实现数据的分级和受控访问。例如构建可动态部署的密钥管理子系统,以实现数据的安全分级和数据的限时受控访问,在数据生命周期结束时通过移除对应的密钥管理支撑子系统来阻断数据的访问等。

此外,数据召回与察觉数据泄露后执行阻断访问也是政务信息共享场景中最具挑战性的一项安全需求。通常情况下,当共享数据使用方获得数据并取得数据使用权限后,一旦需要进行数据召回与访问阻断控制,就需要动态调配解密密钥,避免接收方绕过控制系统对数据进行离线的非受控访问。

1.4 数据脱敏仍可用

数据脱敏通常是指对敏感信息通过脱敏规则进行数据的变形,实现敏感隐私数据的可靠保护。在标准中要求“对敏感数据应建立数据脱敏安全策略,并按安全策略进行脱敏”“应能根据应用需要保留敏感数据原数据格式、属性或关联”。在实际应用中,脱敏安全策略包括替换、重排、截断、掩码、偏移取整等脱敏规则,而且脱敏后的数据不影响业务系统执行存储和查询、统计等功能。

针对传统的数据字段加密可能改变数据格式的情况,需要采用FPE保留格式加密和OPE次序保留加密等新技术同时实现数据的脱敏与加密,支持数据还原,并且数据在经过安全处理后不影响数据的识别、关联、搜索、计算等可用性。通过应用FPE、OPE等创新密码技术可满足数据脱敏与密文检索等政务信息共享场景下的新需求。

1.5 兼容已有密码设施

政务信息共享交换平台系统已经过多年建设,基本形成了以数字证书系统为基础的密码支撑体系,为了满足政务数据共享交换场景下的数据安全新需求,采用新的密码技术手段和方法的同时,也需要充分考虑与已有密码基础设施的融合,在不影响现有业务应用的情况下构建持续改进的密码安全技术支撑体系。

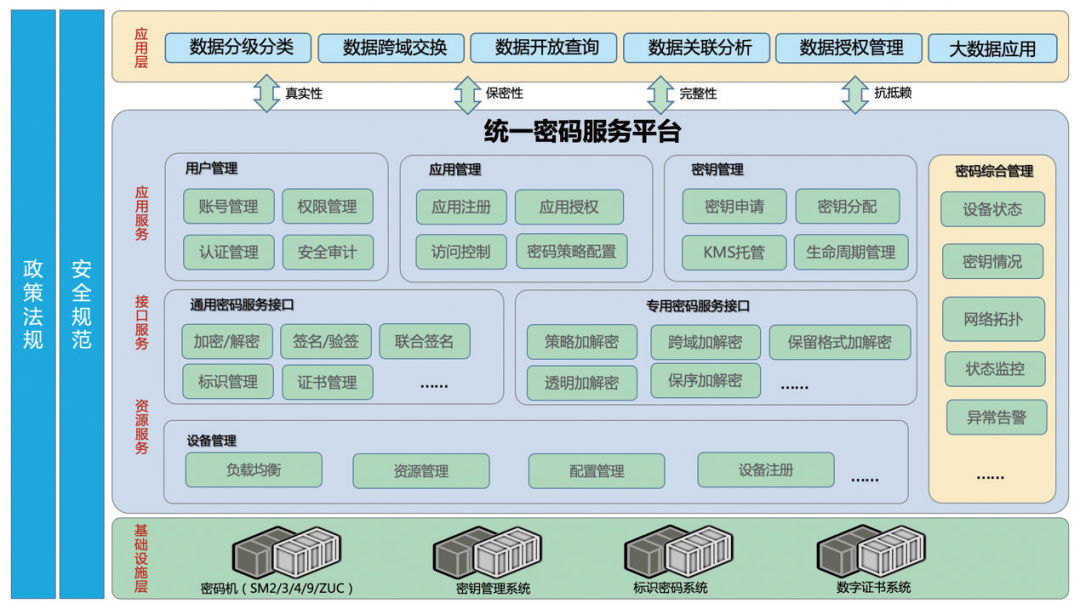

2 政务共享密码支撑体系设计

为支持国家、地方政务信息共享交换平台系统基于标准要求的数据安全升级,满足国家GB/T 39786—2021《信息系统密码应用基本要求》的安全规范,符合信息安全等级保护2.0国家标准的安全要求。针对以上需求,提出面向政务信息共享交换平台的密码支撑体系设计方案,方案包括应用服务层、接口服务层和资源服务层,以及对应的功能服务与管理模块。密码支撑体系结构框架如图4所示。

图4 密码支撑体系结构框架与功能服务

面向政务信息共享交换应用,构建了统一密码服务平台。该平台属于信息化系统中台(PaaS层),可为政务数据共享交换业务应用提供统一的密码技术支撑服务。平台上接政务数据共享交换业务应用,下联密码基础设施,将密码基础设施统一管理并资源池化,对外提供统一服务接口和管理入口。平台采用微服务架构设计并支持容器自动化部署,满足政务数据共享交换中各类数据安全应用场景需求。基于统一密码服务平台的密码支撑体系主要构成包括:

(1)应用服务,提供统一用户管理、应用管理、密码策略配置和密钥管理等功能模块,并支持各级政府统建或自建的PKI/CA数字证书系统、IAM/IDP统一身份认证与身份管理系统。

(2)接口服务,提供统一密码功能调用接口,如国密全算法加密/解密、签名/验签、联合签名运算与证书管理、标识管理等,支持多种主流接入方式和身份认证协议,并可支持 API/SDK客户化定制。

(3)资源服务,提供统一的密码设备资源管理、运维监控和平台系统管理等功能模块,实现对平台的整体运行配置、管理、监控和审计等功能。

(4)密码综合管理,提供可视化的密码应用情况综合管理与监测,可直观展示当前系统中密码功能执行的整体情况,在不采集业务数据的情况下,可对系统中密码应用的合规性、完备性进行监测和预警。

同时,考虑到政务信息共享交换平台纵向级联的现实情况,平台还支持分布式部署与集中管理,以支持构建全域统一的密钥管理策略,实现政务数据的跨域交换与安全传输。

3 密码技术应用方案

为满足政务信息共享场景下实现数据脱敏、数据访问控制、数据跨域安全传输等独特的数据安全需求,需要创新应用一些具有针对性的核心密码技术,以解决政务数据共享交换过程中面临的数据安全问题。提供标准密码服务的同时,结合具体政务数据安全应用场景提供针对性的密码技术应用服务。

3.1 融合模式的密码体制

基于身份标识的密码系统(Identity-Based Cryptograph,IBC)是一种非对称的公钥密码体系,其概念在1984年由Shamir提出,标识密码系统与传统公钥密码系统(Public Key Infrastructure,PKI)一样,每个用户有一对相关联的公钥和私钥,IBC最主要的特点是系统中不需要生成和管理PKI体系中的公钥证书,而是把用户公开的标识如姓名、身份证号码、IP地址、电子邮箱地址、手机号码等作为公钥,公钥不需要额外生成和存储,只需通过某种方式公开发布。用户的私钥由密钥生成中心(Key Generate Center,KGC)根据IBC系统公共参数、主密钥和用户标识计算得出,私钥由用户秘密保存。用户的公钥由用户的标识唯一确定,从而不再需要公正的第三方(例如CA中心)来保证用户公钥的真实性。

IBC标识密码体系是从PKI公钥密码体系发展而来,简化了管理机制和算法相关的交互流程,因为其标识即为公钥、密钥天然托管等特点,在政务数据共享交换场景中,可基于IBC标识密码体系实现数据加密共享和灵活的解密策略控制,例如以数据接收者ID作为标识公钥对数据进行加密,可以确保只有接收者具备解密能力;以时间作为标识公钥对数据进行加密,可以实现数据基于有效使用时间的解密控制;以群组ID作为标识公钥对数据进行加密,可以实现数据面向特定用户群组的解密共享。同时通过设计一定的域公共参数隐藏策略,可实现数据的召回和由数据提供方触发的数据阻断访问等。

政务信息共享密码支撑体系融合了标识密码和数字证书两套密码体系,通过统一密码服务平台,既兼容了原数字证书体系的身份认证、数字签名等应用,又能基于标识密码技术支持灵活的数据分级分类、数据脱敏、访问控制等数据安全应用。

3.2 标准的密码服务功能

统一密码服务平台提供标准数字证书的申请、签发,提供基于数字证书的身份认证、数字签名、数据加密与解密等标准密码服务功能。政务信息共享交换平台系统能够基于统一的密码接口规范调用各项密码资源,实现加密/解密、签名/验签、密钥产生及生命周期管理等基础密码功能。

3.3 专用的密码服务功能

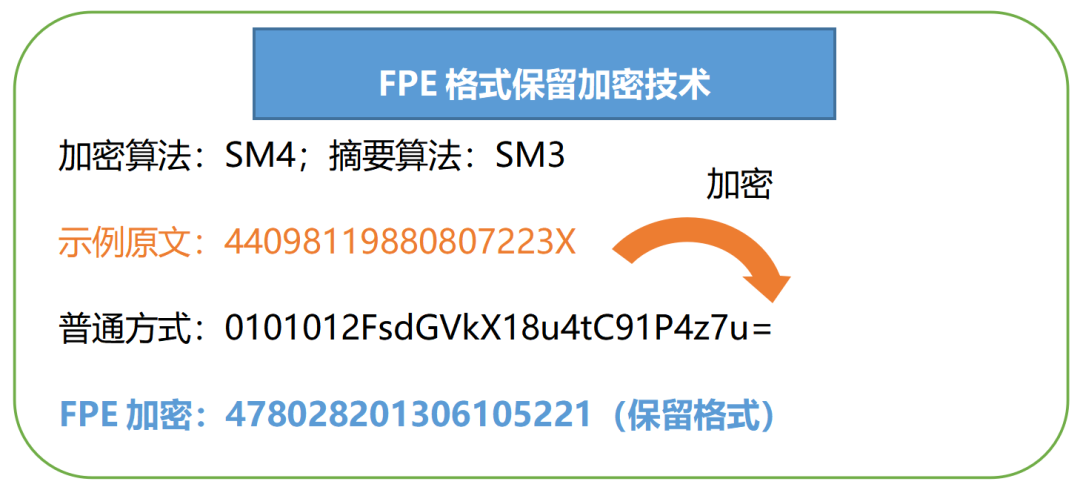

(1)FPE格式保留加密。

在政务信息共享交换平台系统中,对手机号码、身份证号等涉及公民个人隐私的敏感数据进行加密极其必要,然而使用传统加密技术通常会改变数据格式,使加密后的数据长度和数据类型发生变化,需要系统修改数据结构或重新设计应用程序来适应这种变化,成本非常高昂。格式保留加密(Format-Preserving Encryption,FPE)是最适合用于处理此类数据脱敏需求的密码技术,它可将一种特定格式的明文加密成相同格式的密文,按密码学术语描述,即在一个对称密钥k的控制之下,加密明文x成密文y,y具有和x相同的数据类型和长度。FPE格式保留加密技术可以在不需要更改数据类型或者应用程序的情况下完成对敏感信息的加密以实现数据脱敏处理,FPE具体效果如图5所示。

图5 FPE 格式保留加密技术

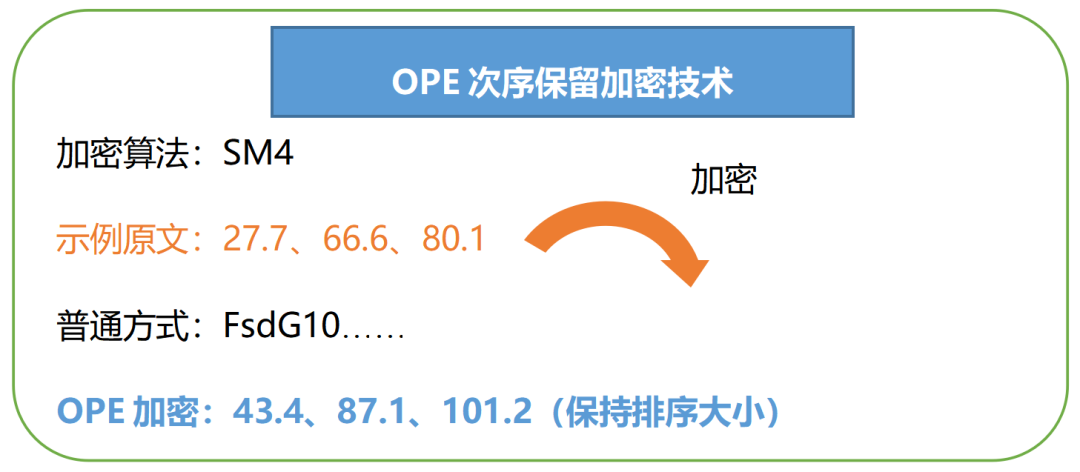

(2)OPE次序保留加密。

数据库经过加密算法加密后会以密文的形式存在,数据的隐私因此受到加密算法的保护,然而在政务信息共享中特定的数据脱敏安全策略下,有可能为了保证数据的可用性,要求在不解密还原数据库的前提下对密文进行有效的检索查询。

目前可搜索查询的加密算法均只容许单一的精准匹配,换句话说,用户的查询请求只能匹配到某个具体密文,而对于更加复杂的查询请求(如范围查询),以上算法都是无效的。而OPE次序保留加密技术(Order-Preserving Encryption,OPE)能够解决此类问题,应用OPE技术后允许在密文数据库上进行索引、排序和搜索操作,以满足复杂数据脱敏安全策略的设计需求。OPE具体效果如图6所示。

图6 OPE次序保留加密技术

(3)ETL数据透明加解密。

ETL是指数据从来源端经过抽取(Extract)、转换(Transform)、加载(Load)至目的端的过程。目前常用的 ETL 工具包括 Sqoop、Kettle、DataX等。通过开发与上述 ETL 工具相融合的加解密插件,在数据执行抽取、加载时自动解密密文数据,转换处理回写时自动加密明文数据,从而实现数据在 ETL 数据处理过程中的透明加解密。数据在存储介质上是密文数据,抽取、加载到内存时为明文数据,数据一旦离开 ETL 的自动解密环境则无法还原,从而在最大限度不改变应用系统的前提下,防止数据的非授权泄露。ETL 数据透明加解密既支持结构化数据格式,也支持非结构化数据格式操作,因而极大拓展了该项目技术的适用性。

(4)UDF数据加解密。

UDF(User Defined Function,用户自定义函数)数据加解密技术,即由政务大数据平台的数据仓库、数据集市系统通过UDF函数实现数据加解密处理。该方式相对于ETL或HDFS(分布式文件系统)数据透明加解密方案,需要数据共享交换平台进行UDF函数的集成开发和部署,通过SQL语句触发加解密操作,虽然开发和实施过程相对复杂,但支持细颗粒度的解密鉴权,安全性更高。可满足多种复杂数据安全防护场景下的数据防泄露需求。

(5)无介质密码签名运算。

密钥分片与联合签名运算的技术,可以实现密钥在无安全存储介质的情况下,依然能保证签名过程中的敏感数据安全性和签名结果的合法性。可提供一种方法简单、安全的基于国密SM2/SM9算法实现的协同数字签名应用方案,其原理是将算法私钥分割为两个部分,即第一分片子密钥和第二分片子密钥。第一分片子密钥安全分发到共享数据使用方,第二分片子密钥由联合签名服务器派生生成,保存在共享数据提供方或共享数据交换方。共享数据使用方使用获得的第一分片子密钥对消息进行签名后,将签名结果传递给联合签名服务器,联合签名服务器使用第二分片子密钥对签名结果变换后生成标识私钥对消息的完整签名,该完整签名可以实现共享数据申请的不可否认和操作的不可抵赖。

考虑到政务信息共享交换场景下,各层级的数据交换频繁发生,统一为全国接入共享交换平台所有用户安全分发授权访问数据的密钥硬件介质是不现实的,因此通过无介质密码签名运算技术,既解决了密钥的安全分发与算法的安全运算,还可以实现政务信息共享场景下身份鉴别、过程追溯、数据处理溯源等数字签名密码技术的安全应用。

4 结 语

密码技术是目前世界上公认的保障网络与信息安全最有效、最可靠、最经济的关键核心技术。2020年1月1日起正式施行的《中华人民共和国密码法》要求,“关键信息基础设施必须依法使用商用密码进行保护 , 并开展商用密码应用安全性评估”。随着国家深入推进和开展政务信息共享和标准的贯彻落实,数据安全中的密码技术应用新需求还会不断涌现,相应的技术规范、管理要求和解决方案也应该持续不断地发展和更新。

引用本文:杨晶,周海鑫.政务信息共享数据安全中的密码支撑技术与应用[J].信息安全与通信保密,2021(6):16-23.

作者简介

杨晶(1972—),男,学士,工程师,主要研究方向为密码安全技术与应用、数据安全、网络安全;

周海鑫(1994—),男,学士,工程师,主要研究方向为密码应用、数据安全。

选自《信息安全与通信保密》2021年第6期(为便于排版,已省去原文参考文献)

声明:本文来自信息安全与通信保密杂志社,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。