Kaseya软件供应链勒索软件攻击事件持续发酵,众多网络安全团队目前仍在积极工作,以阻止有记录以来全球规模最大的一次勒索软件攻击的影响。这个与俄罗斯有关联的犯罪团伙是如何攻破软件公司的,一些细节正在浮出。美国FBI已发布安全警报,并联合CISA发布缓解措施及应对指南。总统表示,如果证实与俄罗斯关联,美国将会采取严厉措施。

勒索事件影响

网络安全研究人员说,臭名昭著的“雷维”(REvil)团伙的一个分支,在7月2日感染了至少17个国家的数千名受害者,主要是通过为多个客户远程管理IT基础设施的公司。

瑞典连锁超市Coop表示,由于收银机软件供应商的瘫痪,其800家门店中的大部分周日将进入第二天关闭。瑞典一家连锁药店、连锁加油站、国家铁路和公共广播公司SVT也受到了影响。

德新社(dpa)报道称,在德国,一家未透露姓名的IT服务公司告诉当局,它的数千名客户受到了侵害。据报道,受害者还包括两家荷兰IT服务公司——VelzArt和Hoppenbrouwer Techniek。大多数勒索软件受害者不会公开报告攻击或披露他们是否支付了赎金。

被入侵的软件公司Kaseya的首席执行官Voccola估计受害者人数在几千人左右,主要是像“牙科诊所、建筑公司、整形手术中心、图书馆等”这样的小企业。Kaseya表示,它在3日晚上向近900名客户发送了一款检测工具。

Kaseya表示,攻击只影响“内部”客户,即运行自己数据中心的组织,而不是为客户运行软件的云服务。不过,作为预防措施,它也关闭了这些服务器。

Kaseya于当地时间2日呼吁客户立即关闭他们的VSA服务器,4日说希望在未来几天有一个补丁。

Voccola在一次采访中表示,公司的3.7万名客户中,只有50-60人受到了影响。但70%是管理服务提供商,他们使用该公司被黑的VSA软件来管理多个客户。它自动安装软件和安全更新,并管理备份和其他重要任务。

研究人员说,REvil索要高达500万美元的赎金。但4日晚些时候,该公司在其暗网站上发布了一个通用解密软件密钥,该密钥可以破解所有受影响的机器,换取价值7000万美元的加密货币。

美国政府反应

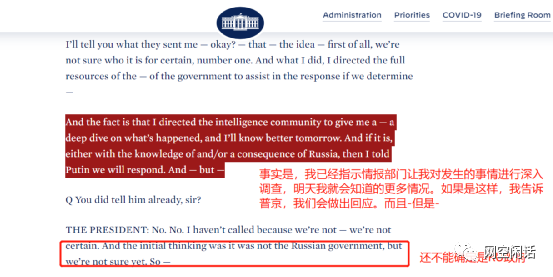

早些时候,联邦调查局在一份声明中表示,虽然它正在调查这次袭击,但其规模“可能使我们无法对每个受害者单独作出回应。”副国家安全顾问安妮·纽伯格(Anne Neuberger)随后发表声明称,美国总统乔·拜登(Joe Biden)已“指示政府动用全部资源调查这起事件”,并敦促所有认为自己受到影响的人通知联邦调查局。

拜登当地时间7月3表示,如果确定克里姆林宫参与其中,美国将做出回应。

不到一个月前,拜登曾向俄罗斯总统普京(Vladimir Putin)施压,要求其停止为REvil和其他勒索软件团伙提供安全庇护,美国认为这些团伙的无情勒索攻击是对美国国家安全的威胁。

针对利用 Kaseya VSA 软件中的漏洞针对多个托管服务提供商 (MSP) 及其客户的供应链勒索软件攻击,CISA 和联邦调查局 (FBI) 发布了缓解措施及应对指南。

网络安全公司评析

网络安全公司Sophos报道称,在最近的这次攻击中,很多企业和公共机构都受到了攻击,显然遍布各大洲,包括金融服务、旅游、休闲和公共部门,但很少有大公司受到攻击。勒索软件罪犯渗透网络,播下恶意软件,扰乱他们的所有数据,使他们瘫痪。受害者付钱后会得到解码密钥。

专家说,REvil在7月4日的周末假期开始时发动了攻击,当时他们知道美国办公室将会人手不足,这并非巧合。许多受害者可能直到周一上班后才知道这件事。大多数管理服务提供商的终端用户“不知道”是谁的软件让他们的网络保持运转,Voccola说,

网络安全公司Recorded Future的分析师艾伦·里斯卡(Allan Liska)说,REvil以7000万美元的价格为Kaseya攻击的所有受害者提供全面解密,这表明该公司无力应对受感染网络的庞大数量。尽管分析师报告称,对更大目标的需求分别为500万美元和50万美元,但大多数目标的需求显然为4.5万美元。

“这次袭击比他们预期的要严重得多,因此得到了很多关注。迅速结束这一交易符合REvil的利益。”“这简直是一场噩梦。”

Emsisoft的分析师布雷特•卡洛(Brett Callow)表示,他怀疑REvil是希望保险公司能够仔细分析这些数字,并确定7000万美元的保险费用将比延长停机时间更便宜。

复杂的勒索软件团伙在启动勒索软件之前,通常会检查受害者的财务记录——如果能找到的话,还会检查他们的保单。犯罪分子然后威胁说,如果不支付赎金,就把偷来的数据发布到网上。在这次袭击中,这种情况似乎没有发生。

荷兰研究人员称,他们向总部位于迈阿密的Kaseya报警,称犯罪分子使用了“零日”(zero day,这个行业术语,指之前未知的软件安全漏洞)漏洞。Voccola不愿证实此事,也不愿提供泄露的细节,只是说这不是网络钓鱼。这里的复杂程度非同一般,”他说。

网络安全公司Mandiant完成调查后,Voccola说,他相信调查将显示,犯罪分子不仅违反了Kaseya的代码,侵入了他的网络,而且还利用了第三方软件的漏洞。

荷兰漏洞研究人员维克托·格弗斯(Victor Gevers)表示,他的团队对Kaseya的VSA这样的产品感到担忧,因为它们可以提供对巨大计算资源的全面控制。他在7月4日的一篇博客中写道:“越来越多用于保证网络安全的产品正显示出结构性弱点。”

网络安全公司ESET确认了至少17个国家的受害者,包括英国、南非、加拿大、阿根廷、墨西哥、印度尼西亚、新西兰和肯尼亚。

卡巴斯基表示,REvil又名Sodinokibi,该勒索软件团伙对管理服务提供商(MSPs)及其客户端实施了攻击。一些受害者是通过流行的MSP软件入侵的,导致他们的客户加密。加密企业的总数可能达到数千家。

REvil使用Salsa20对称流算法加密文件内容,并使用椭圆曲线非对称算法加密密钥。如果没有网络罪犯的密钥,受此恶意软件影响的文件解密是不可能的,因为在恶意软件中使用了安全的加密方案。

REvil勒索组织自2019年4月开始运营,提供“勒索软件即服务”(ransomware-a-service),这意味着该公司开发了能导致网络瘫痪的软件,并将其出租给感染目标的所谓附属公司,从而赚取最大份额的赎金。美国官员说,最强大的勒索软件团伙以俄罗斯及其盟国为基地,在克里姆林宫的容忍下运作,有时还与俄罗斯安全机构勾结。

西尔维拉多政策加速器(Silverado Policy Accelerator)智库的网络安全专家德米特里·阿尔佩罗维奇(Dmitri Alperovitch)说,虽然他不认为对Kaseya的攻击是克里姆林宫指使的,但这表明普京“尚未采取行动”打击网络犯罪分子。

参考资源

1、https://www.securityweek.com/scale-details-massive-kaseya-ransomware-attack-emerge

2、https://securelist.com/revil-ransomware-attack-on-msp-companies/103075/

3、https://www.cyberscoop.com/kaseya-revil-ransomware/

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。