目录

前言

Clubhouse 从根本不使用该应用程序的人那里收集电话号码

电话号码用于评分系统

历史问题:今年4月的爬虫泄漏百万数据

否认问题

数据抓取后果

历史问题: 语音聊天被爬虫和泄漏

ESET 专家怎么说

附录:技术分析

前言

即使您根本不使用 Clubhouse 应用程序,您自己的号码也可能包含在泄漏中。

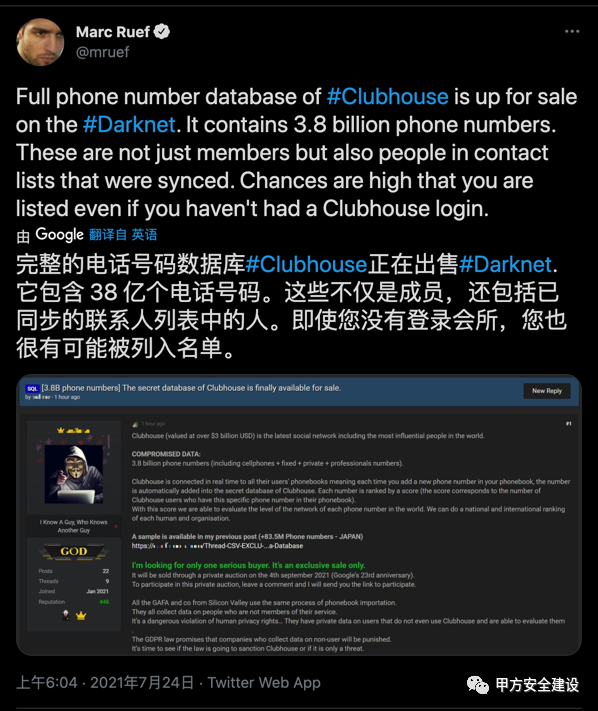

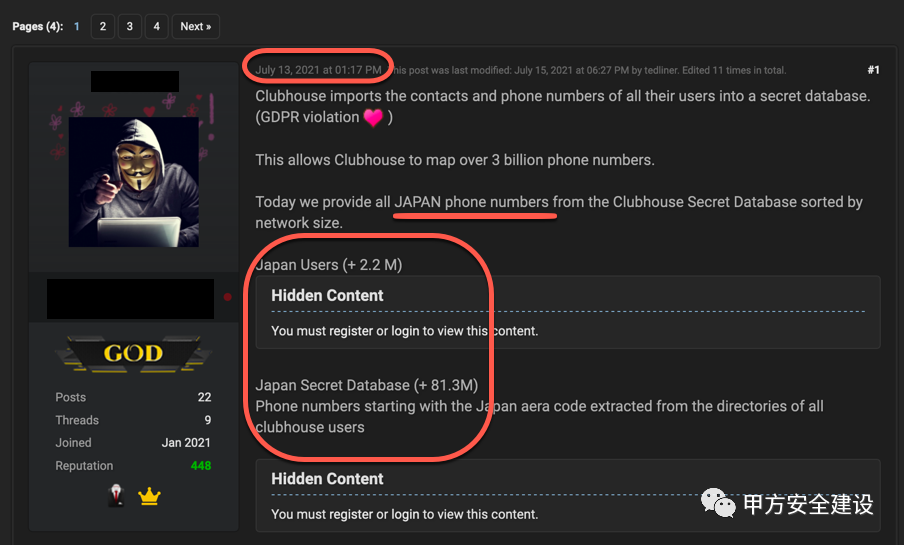

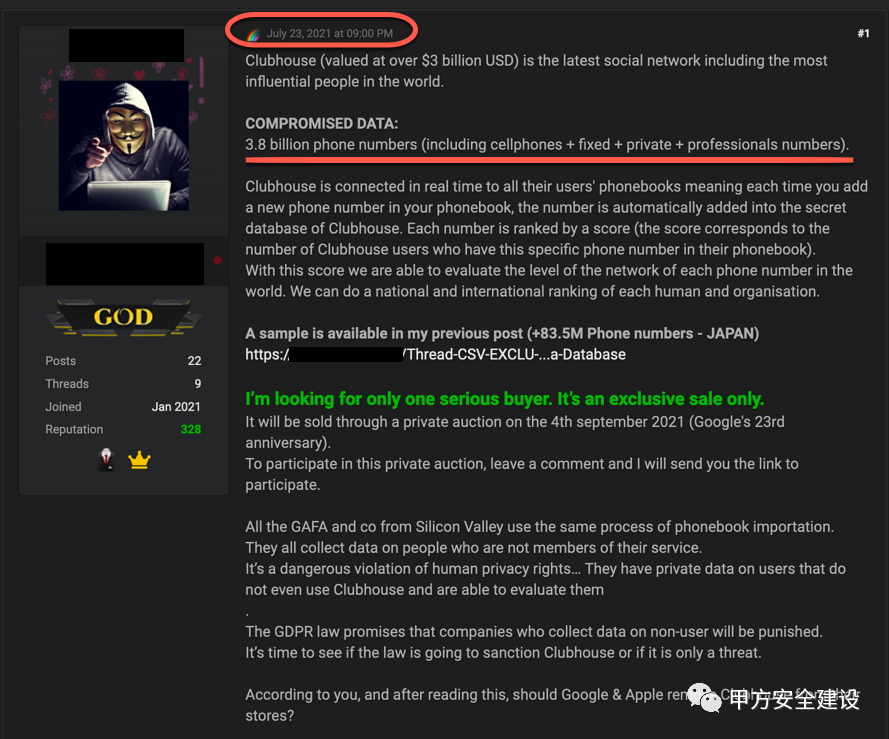

在整个会所数据库提供的暗网。至少有一位用户声称,他希望在 9 月份的私人拍卖会上出售该数据库。

提供**8300万个电话号码的免费样本,**以便有兴趣的人可以检查数据的真实性。

据提供商称,整个数据库有38 亿个电话号码。这包括手机号码、固定电话号码、私人号码和公司电话号码。

image-20210725132219205

image-20210725132219205

Clubhouse 从根本不使用该应用程序的人那里收集电话号码

之所以出现如此大的数字,是因为 Clubhouse 讨论应用程序据称秘密地实时同步了所有用户的联系人。一旦在智能手机的通讯录中输入了新的电话号码,它也会被添加到会所数据库中。

因此,Clubhouse 有许多从未安装过该应用程序或什至不知道该应用程序的人的电话号码。Clubhouse 声称拥有超过1000 万用户——远少于泄露的 38 亿电话号码。

image-20210725132507228

image-20210725132507228  image-20210725132836652

image-20210725132836652

电话号码用于评分系统

根据数据库卖家的说法,Clubhouse 使用这些数字作为评分系统。根据在用户智能手机上找到号码的频率,得分越高。Clubhouse 希望确定个人和公司的网络水平。然后,这些信息可能会转售给广告和分析公司。

在一些国家,从甚至不使用该服务的人那里收集数据的方法违反了数据保护法。事实上,这些数据也被用于可能出售给第三方公司的评论,这让事情变得更糟。

在欧盟,通用数据保护条例 (GDPR) 禁止收集不使用该服务的个人数据。如果泄漏中的数据是真实的,欧盟将不得不进行干预并追究会所的责任。

历史问题:今年4月的爬虫泄漏百万数据

Clubhouse 的服务条款禁止数据抓取,但它自己承认,它的 API 是在线的,没有任何保护。

WhiteHat Security 副总裁 Setu Kulkarni 表示:“Clubhouse 的用户政策存在冲突——作为一个仅限邀请的平台,同时对所有用户数据都是免费的。” “只需要一个用户就可以为平台上数百万用户的如此大的数据出口找出 API。”

Kulkani 补充说,这些平台需要转向 API 优先的安全策略。

“在生产中测试 API 似乎并没有比以往任何时候都更重要,不仅因为漏洞,而且对于可能导致不受限制地访问用户数据的业务逻辑缺陷,”他说。

img

img

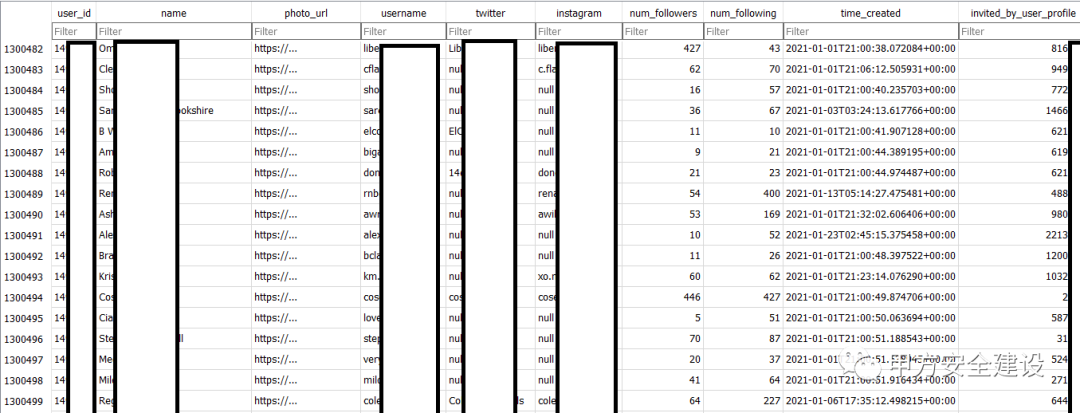

CyberNews 研究员 Mantas Sasnauskas 分析了 Clubhouse 数据,并表示隐私漏洞内置于平台本身。

“Clubhouse 应用程序的构建方式让任何拥有令牌或通过 API 的人都可以查询整个公共 Clubhouse 用户个人资料信息,而且令牌似乎不会过期,”Sasnauskas 说。

CyberNews 团队补充说,黑客论坛上发布的 SQL 文件仅包含会所相关信息,不包含“信用卡详细信息或法律文件等敏感数据”。

否认问题

在过去两周内,Facebook 用户数据泄露了 5.33 亿,LinkedIn 看到了 5 亿人的数据,现在 Clubhouse 已经放弃了另外 130 万人的信息。

正如 Politico Europe 的 Nicholas Vinocur 指出的那样,他们都遵循了一个惊人相似的披露手册:否认它曾经发生过。

过去十天:

Facebook 泄露了 5.33 亿人的数据。

LinkedIn 泄露了 5 亿人的数据。

130 万人的数据在会所泄露。

所有人都否认数据被泄露或存在任何形式的问题。

— Nicholas Vinocur (@NicholasVinocur) 2021 年4月 12 日[4]

Facebook 通过他们的 API 也同样容易受到攻击,Salt Security 的 Michael Isbitski 告诉 Threatpost 变得越来越普遍。

“内容抓取是一种常见的攻击模式,”Isbitski 在Facebook 泄密事件发生后说[5]。“组织经常构建或集成 API,而没有充分考虑 API 的滥用情况。”

LinkedIn 在事件发生后也发表了一份声明,解释说该平台在技术上并未“遭到破坏”,但该信息是公开的,并从 LinkedIn 网站[6] 中删除。

要在黑客论坛中查看LinkedIn 用户数据[7]文件,需要花费价值 2 美元的论坛积分。完整的数据库以四位数的价格拍卖。

“我们调查了一组涉嫌出售的 LinkedIn 数据,并确定它实际上是来自许多网站和公司的数据的集合”,其中包括“似乎已被刮掉的公开可见的会员资料数据”来自 LinkedIn,”该公司在一份声明中说。“这不是 LinkedIn 数据泄露,我们能够审查的内容中没有包含来自 LinkedIn 的私人会员帐户数据。”

数据抓取后果

“我不认为这将是此类刮擦事件中的最后一起,”Isbitski 预测道。“API 通常是功能和数据的载体。社交媒体公司本质上将他们的平台设计为可消费的,并通过 API 为其提供支持。攻击者知道这一点,他们继续以 API 为目标进行抓取攻击,将公开可用的数据重新用于恶意目的”

所有这三个社交媒体平台的用户都应该意识到他们可能成为电子邮件网络钓鱼活动的目标,因此强密码和多因素身份验证很重要。CyberNews 提供了一个个人数据泄漏检查器[8]来帮助用户确定他们的数据是否被泄露。

历史问题: 语音聊天被爬虫和泄漏

该事件引发了对平台上对话的隐私和安全性的担忧

社交媒体平台 du jour 的 Clubhouse 经历了一次数据事件,因为身份不明的用户找到了一种将音频源从应用程序聊天室流式传输到第三方网站的方法。

在接受 彭博社[1]采访时,Clubhouse 女发言人 Reema Bahnasy 证实,在周末,用户能够从“多个房间”中提取音频源,并在他们自己的网站上提供。然后用户被“永久禁止”,社交媒体平台继续添加新的“保障措施”,以防止这种情况再次发生。

明显的音频泄漏是在本月早些时候的一份报告之后出现的,这导致了对该平台数据实践的担忧。继斯坦福互联网天文台 (SIO) 起草的报告[2]之后,Clubhouse 试图通过承诺采取措施确保用户隐私来缓解这些担忧。

2020 年 4 月推出的仅限邀请和 iPhone 的聊天应用程序允许用户在私人或公共音频聊天室中相互交流。该应用程序允许普通用户与名人、运动员、行业领袖和风险投资家等知名人物互动,从而引起了轰动。

虽然平台不会记录谈话内容,应该现场体验,但其 准则[3] 指出,用户“未经事先许可,不得转录、记录或以其他方式复制和/或共享在会所中获得的信息。”

新问题曝光后不久,一些网络安全出口就出现在 Twitter 上。SIO 的首席技术官 David Thiel 表示[4] 他不认为网络事件是“恶意活动,也不是漏洞本身”。

他说,事件背后的身份不明的一方创建了一个 JavaScript 应用程序,它允许任何人在没有邀请码的情况下收听 Clubhouse 的音频,也可以收听不同的个人会话。“该应用程序旨在抓取您可以从中选择的俱乐部频道。机器人将代表您加入频道,并使用 Agora 的 Web SDK 向您流式传输音频。它似乎并没有将聊天内容假脱机存储到存储中——它看起来服务器根本看不到音频,”Thiel 解释道。

虽然此版本的某些版本可以存储音频,但 GitHub 上的版本仅存储频道元数据。如果人们确实无法踢机器人,那将是 Clubhouse 的错误。但是这里没有什么本质上的坏处,除了可能违反 ToS。

— 大卫·泰尔 (@elegant_wallaby) 2021 年 2 月 21 日[5]

与此同时,Internet 2.0 的首席执行官罗伯特·波特 (Robert Potter) 表示,安全和隐私问题是新兴社交媒体平台通常面临的初期问题。但是,他同意 Thiel 的观点,认为这可能被视为违反了应用程序的服务条款,而不是黑客攻击或数据泄露。

“整个会所 [原文如此] 体验的最终结果是人们在没有考虑隐私影响的情况下将大量数据放在网上。我强烈建议人们在未来为此类对话建立更多的加密围栏社区,” Potter [6] 说。

ESET 专家怎么说

另外,这些观点得到了 ESET 安全专家Jake Moore [7] 的回应:“Clubhouse 仍处于早期阶段,与许多应用程序一样,其用户隐私通常是事后才想到的。与Zoom 的使用量达到顶峰时类似[8],Clubhouse 正在经历巨大的吸收和学习。很多时候,初创公司用户群的安全和隐私并不像公司的发展那样重要。然而,如果没有适当的保护,可以说没有长寿。”

他继续敦促用户限制他们与在线服务共享的个人数据量,并注意后续版本中的新安全功能。

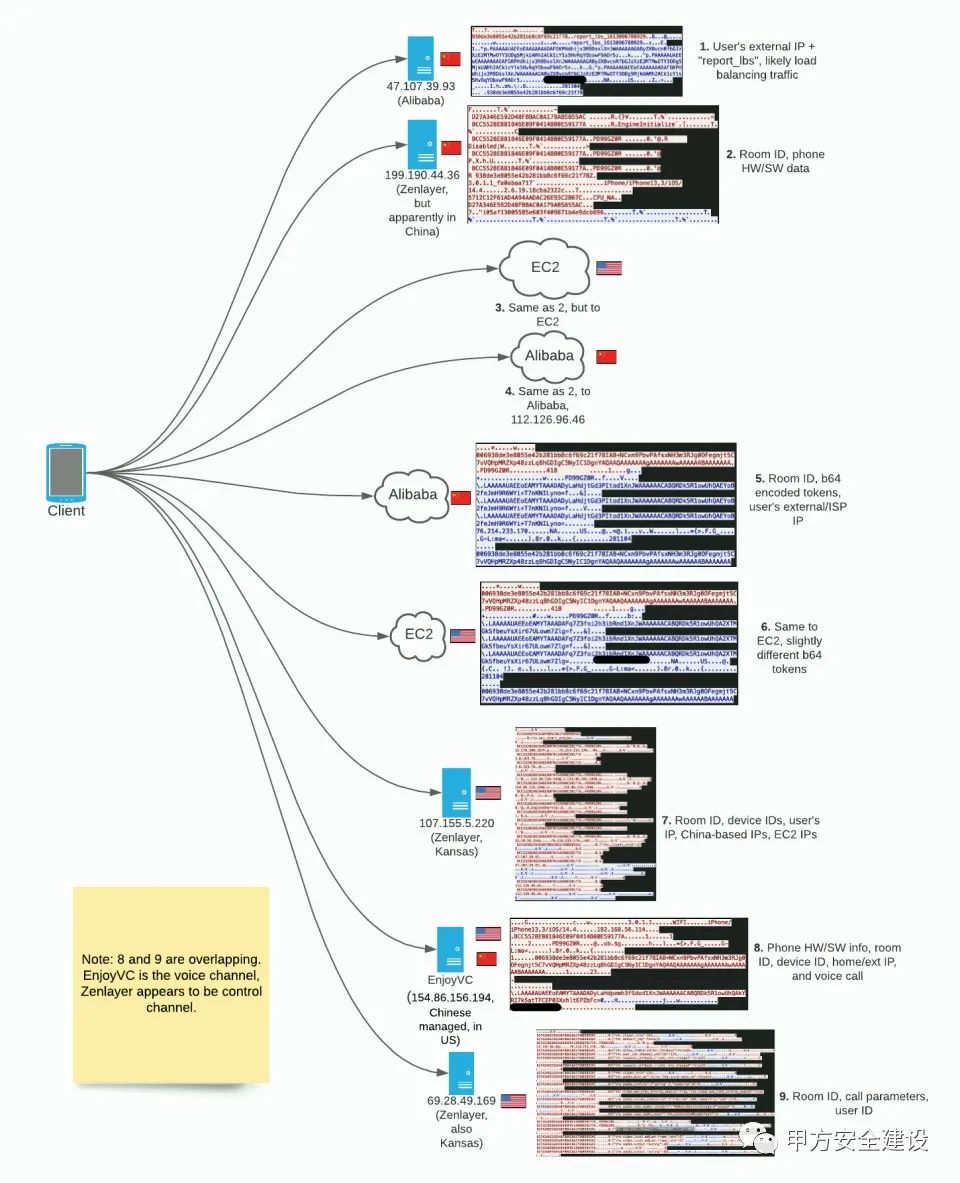

附录:技术分析

根据 Agora 的[文档](https://web.archive.org/web/20210212214941/https://docs.agora.io/en/Agora Platform/term_agora_rtc_sdk?platform=Android&changePlatformAlert=Android),音频是通过 Agora 使用他们的实时通信 (RTC) 标准开发工具包 (SDK) 进行中继的。把它想象成一个旧的网络运营商:要联系另一个人,运营商必须连接两个用户。在这种情况下,Clubhouse app 是每个用户的电话,而 Agora 是接线员。

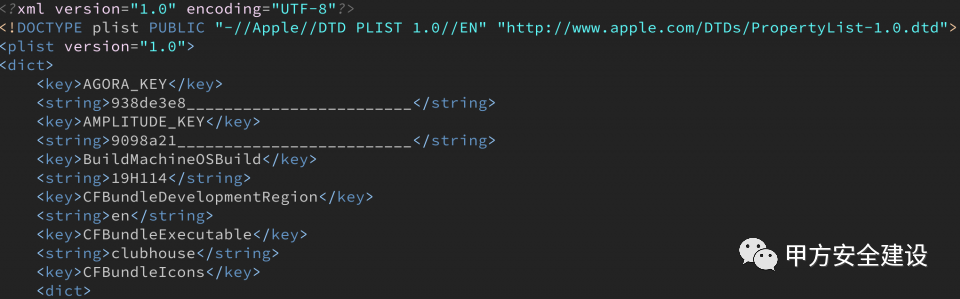

会所的 plist 文件截图

会所的 plist 文件截图

Clubhouse 应用程序的属性列表(.plist)文件,与 iOS 应用程序捆绑在一起,包含其 Agora 应用程序 ID

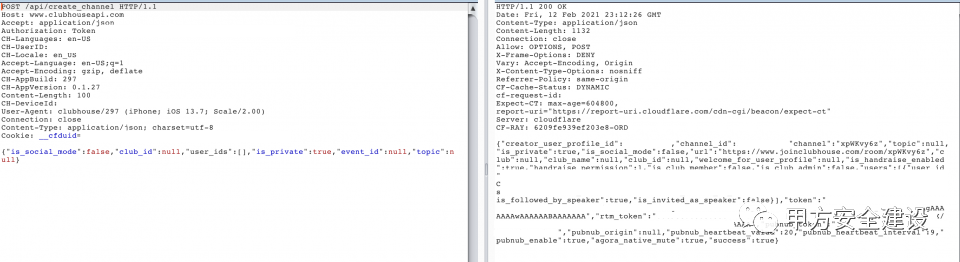

当用户在 Clubhouse 中加入或创建聊天室时,用户的应用程序通过安全 HTTP (HTTPS) 向 Agora 的基础设施发出请求。(通过 HTTP 的“请求”是访问网站的最常见方式;这可能是您现在阅读这些词的方式。)要发出请求,用户的电话会联系 Clubhouse 的应用程序编程接口或“API”。手机将[请求](https://docs.agora.io/en/Video/API Reference/flutter/rtc_engine/RtcEngine/joinChannel.html)[ POST /api/create_channel ] 发送到 Clubhouse 的 API。API 返回字段token和rtm_token,其中token是 Agora RTC 令牌,rtm_token是 RTM(实时消息传递)令牌。然后,这些“令牌”用于建立通信路径,以确保用户之间的音频流量。

agora http 请求截图

agora http 请求截图

在 Clubhouse 的 API 上创建频道的请求返回 Agora 令牌

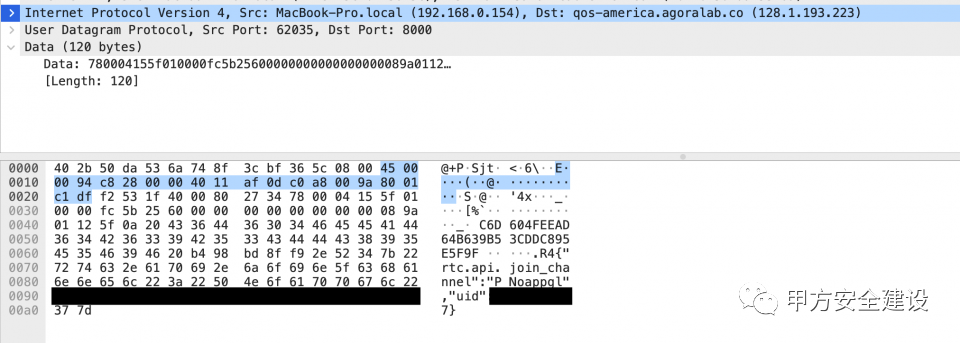

SIO 随后观察到用户的手机通过 UDP(一种更轻量级的传输机制)向名为“qos-america.agoralab.co”的服务器发送数据包。用户的数据包包含有关频道的未加密元数据,例如用户是否已请求加入聊天室、用户的俱乐部 ID 号以及他们是否已将自己静音。

agora后端数据包截图

agora后端数据包截图

发送到 Agora 的数据包以明文形式包含频道 ID 和用户 ID

用户从 Clubhouse 收到 RTC 令牌后,他们的手机会使用令牌向 Agora 进行身份验证,以便聊天室的加密音频可以通过相互确认的路径直接与 Agora 通信。根据Agora 的文档,Agora 可以访问加密密钥。虽然文档没有指定使用哪种加密,但它可能是基于 UDP 的对称加密。

Agora 无法访问用户原始音频的唯一方法是 Clubhouse 是否使用使用自定义加密方法的端到端加密 (E2EE)。虽然这在理论上是可能的,但这样做需要 Clubhouse 将公钥分发给所有用户。那还不存在。因此,E2EE 极不可能。

来自加入会所房间的设备的 UDP 流量的序列和内容

声明:本文来自甲方安全建设,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。