新的勒索软件攻击大肆滥用近期公开的重大漏洞,使得企业与组织难以招架。赛门铁克研究人员8月20日披露了一起名为LockFile的勒索软件攻击行动,其中攻击者先是通过微软Exchange邮件服务器获得对受害者网络的访问权限,入侵企业内部网络环境,接下来使用没有完全修补的PetitPotam漏洞(CVE-2021-36942)控制AD网络服务器,并感染内网电脑。目前尚不清楚攻击者如何获得对微软Exchange服务器的初始访问权限。

LockFile勒索软件是赛门铁克最早在7月20日发现的,受害者是美国的金融组织,最新的攻击活动出现于8月20日,目前至少有10个组织遭到LockFile攻击,受害组织遍及全世界,但大多数位于美国及亚洲。LockFile的受害者组织类型包括制造业、金融服务、工程公司、法务公司、商业服务、以及旅游业等。

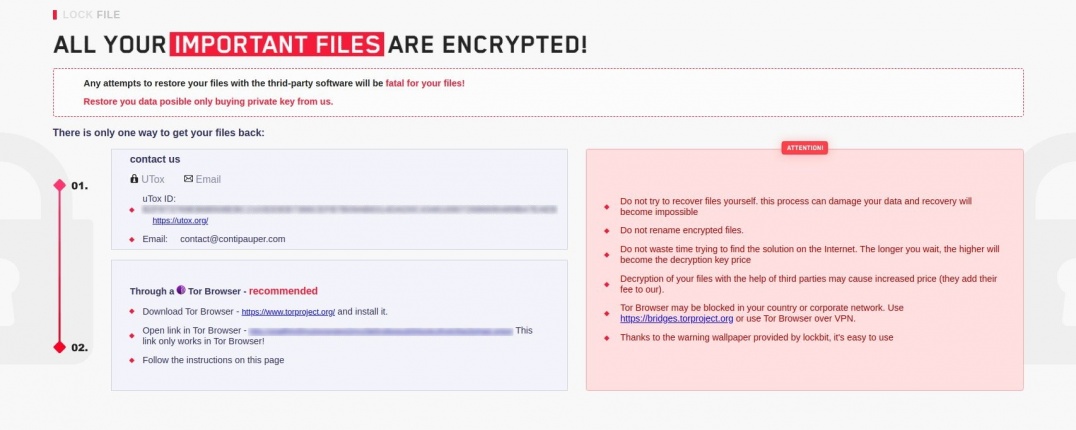

对于攻击者的身份,赛门铁克表示,根据黑客留下来的勒索信件,攻击者使用的电子邮件地址contact@contipauper[.]com显示与黑客组织Conti有关。而这个勒索信件也与日前攻击大型IT顾问公司埃森哲的LockBit极为相似。

一、攻击者先入侵Exchange服务器,再利用AD网络服务器传播勒索软件

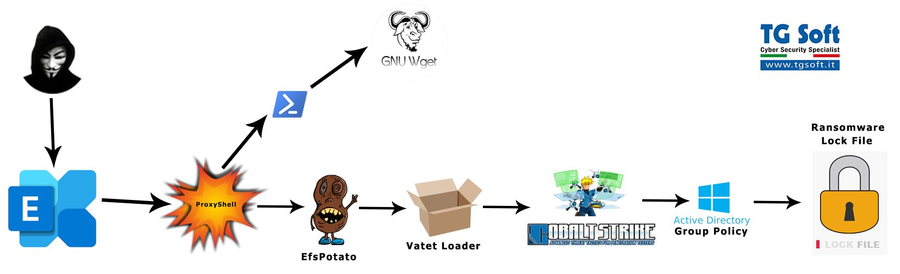

针对于LockFile攻击的过程,攻击者先是入侵Exchange邮件服务器,并下达PowerShell命令,试图使用Wget程序下载文件,但究竟攻击者下载了什么目前还不得而知。在发动勒索软件攻击之前,黑客会维持存取受害组织的网络数日。

直到即将植入勒索软件的前20至30分钟,攻击者会在遭到入侵的Exchange邮件服务器上开始部署一组工具,分别是efspotato.exe、active_desktop_render.dll、以及active_desktop_launcher.exe等3个文件。

其中,efspotato.exe是PetitPotam漏洞的滥用工具,疑似来自GitHub上的概念性验证(PoC)工具;而active_desktop_launcher.exe是合法应用程序,是酷狗音乐所推出的动态桌面软件,攻击者将它用来加载恶意程序库active_desktop_render.dll。

这个恶意DLL一旦被成功加载,就会企图解密服务器本机上一个名为desktop.ini的文件。如果这个INI文件被成功解密,将会执行Shellcode。赛门铁克目前尚未取得对这个desktop.ini进行分析,从而无法进一步说明过程中执行了哪些行为。

根据赛门铁克的推测,这个加密Shellcode的用途应该就是启动efspotato.exe,滥用PetitPotam漏洞攻击AD网络服务器。虽然微软已于8月的例行修补提供了修补程序,但随后有研究人员指出,修补程序并未完全修补这项漏洞,而能够在已经安装修补程序的Windows服务器上重现。

一旦成功存取AD网络服务器,攻击者就会在网络服务器的指定文件夹中部署LockFile勒索软件相关文件。该文件夹路径的sysvol\domain\scripts,就是所有的网络使用者向网络控制器执行身份验证时,用来部署指令码Script的文件夹。只要电脑使用者登入网络,电脑就会复制LockFile的文件并且执行,同时将电脑的进行文件加密。

二、攻击者入侵利用的是Exchange重大漏洞ProxyShell

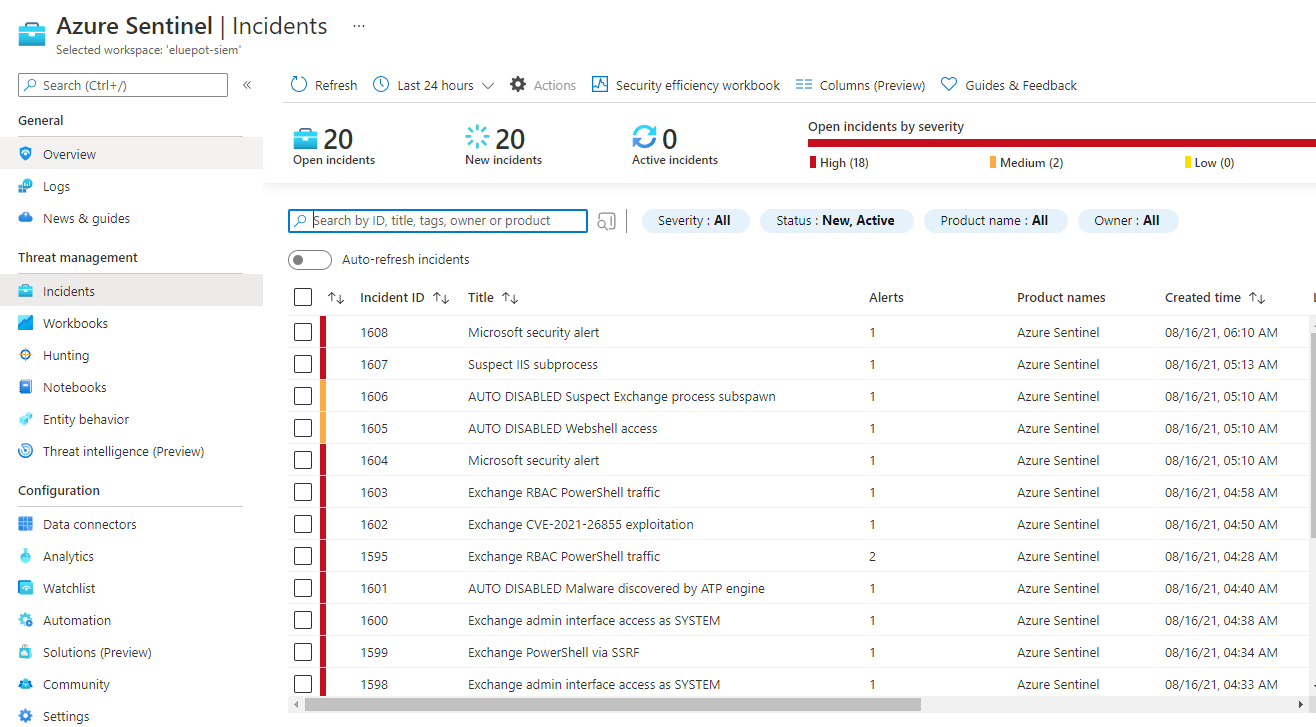

目前尚不清楚攻击者是如何获得对微软 Exchange服务器的初始访问权限的。本次攻击行动仍有多处细节仍不明朗,尤其是攻击者入侵Exchange服务器的手法,仍有待调查。不过,有研究人员根据蜜罐所收集的情报,指出LockFile攻击者就是利用了ProxyShell漏洞来下手。

ProxyShell是CVE-2021-34473、CVE-2021-34523、CVE-2021-31207三个漏洞的统称,未经身份验证的远程攻击者可通过利用这些漏洞在Microsoft Exchange服务器上执行代码。

研究人员Kevin Beaumont于8月21日指出,他的蜜罐在8月13日侦测到滥用ProxyShell漏洞的攻击行动,黑客试图在蜜罐植入Webshell,而且多数防毒软件无法识别这个Webshell档案有害。这个攻击引起Kevin Beaumont注意的原因就是攻击来源IP位址与赛门铁克揭露的一致。

事隔3日,Kevin Beaumont观察到黑客再度入侵蜜罐,并且下达新的攻击命令与植入LockFile文件。也就是说,攻击者最初入侵Exchange服务器的手段,就是滥用ProxyShell漏洞。

针对这项发现,Kevin Beaumont指出,虽然这组漏洞微软已于4月发布修补程序,但相较于另一组在3月修补的重大漏洞ProxyLogon,他认为攻击者滥用ProxyShell的门槛较低,而且大型组织很可能还没有安装补丁程序,从而导致攻击者能轻易入侵Exchange服务器。而对于ProxyShell已被黑客大肆滥用的现象,也使得美国CISA于8月21日紧急发布警报,警告管理员要尽快修复被积极利用的本地Microsoft Exchange服务器的ProxyShell漏洞。

对于LockFile勒索软件攻击滥用ProxyShell漏洞的行为,也有另一家网络安全公司TG Soft揭露他们的看法,并公布了攻击流程图,指出攻击者在使用了efspotato.exe之后,使用了Vatet Loader来加载渗透测试工具Cobalt Strike,进而变更群组原则来散布勒索软件LockFile。

参考资料:

【1】https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/lockfile-ransomware-new-petitpotam-windows

【2】https://doublepulsar.com/multiple-threat-actors-including-a-ransomware-gang-exploiting-exchange-proxyshell-vulnerabilities-c457b1655e9c

【3】https://www.ithome.com.tw/news/146406

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。