原文作者:Tianxiang Dai, Philipp Jeitner, Haya Shulman, Michael Waidner

原文标题:The Hijackers Guide To The Galaxy: Off-Path Taking Over Internet Resources原文链接:https://www.usenix.org/system/files/sec21-dai.pdf笔记作者:nerd@SecQuan文章小编:bight@SecQuan

简介

该文为发表于USENIX 2021的The Hijackers Guide To The Galaxy: Off-Path Taking Over Internet Resources。互联网资源是现代社会的基石,各种活动和服务日益数字化。因此,互联网资源是攻击者的主要目标之一。相较于一般的DNS投毒攻击,本篇论文作者聚焦于针对互联网资源供应商们的DNS投毒攻击。历史攻击事件表明,网络攻击者能够通过对供应商的DNS投毒,控制目标资源所有者在该供应商网站的账号(例如IP 地址管理域注册商、IaaS提供商的虚拟机资源以及证书颁发机构),并以此控制账号相关的资源。在本篇论文中,作者团队首次展示了劫持供应商平台的帐户并开展路径外攻击以接管其网络资源。结果表明攻击者可以在很长一段时间内对分配给帐户的资源进行操作而不会被发现。

方法

在此篇论文中,作者广泛地研究了那些提供互联网数字资产的服务的安全性。其研究的攻击场景如下图所示,假设攻击者需要攻击某网络基础设施,其首先收集该基础设施的信息(设施供应商,控制者账号、控制者邮箱等)。随后使用DNS投毒攻击资产供应商的DNS缓存,并对控制者账号提出重置密码请求。此时由于DNS缓存中毒(BGP前缀劫持、侧信道端口推理、IP碎片整理缓存注入),密码重置链接会被发送至攻击者邮箱,导致账号被攻击控制,从而攻陷目标资产。 假设投毒攻击能够奏效的情况下,为了真正实现上述攻击方式,笔者认为有几种信息至关重要:目标用户名、绑定邮箱、供应商DNS服务器,作者分别对这些信息的收集给出方法。一方面,对于用户名、邮箱这类用户信息,可以从公共whois记录进行检索到。在实验中,相当一部分的账户及邮箱可以直接通过whois记录检索。此外,作者还结合一些公开的字典对用户信息进行爆破,效果也不错。另一方面,为了获得供应商的DNS服务器信息,攻击者自己搭建域名服务和邮件服务,然后在供应商网站注册账号并发起重置密码请求。为了获取邮件服务器的地址,供应商的DNS服务器需要向攻击者的域名服务发起查询请求。随后攻击者记录这些请求,从而得知供应商的域名服务器信息,以便发动后续的投毒攻击。

假设投毒攻击能够奏效的情况下,为了真正实现上述攻击方式,笔者认为有几种信息至关重要:目标用户名、绑定邮箱、供应商DNS服务器,作者分别对这些信息的收集给出方法。一方面,对于用户名、邮箱这类用户信息,可以从公共whois记录进行检索到。在实验中,相当一部分的账户及邮箱可以直接通过whois记录检索。此外,作者还结合一些公开的字典对用户信息进行爆破,效果也不错。另一方面,为了获得供应商的DNS服务器信息,攻击者自己搭建域名服务和邮件服务,然后在供应商网站注册账号并发起重置密码请求。为了获取邮件服务器的地址,供应商的DNS服务器需要向攻击者的域名服务发起查询请求。随后攻击者记录这些请求,从而得知供应商的域名服务器信息,以便发动后续的投毒攻击。

实验

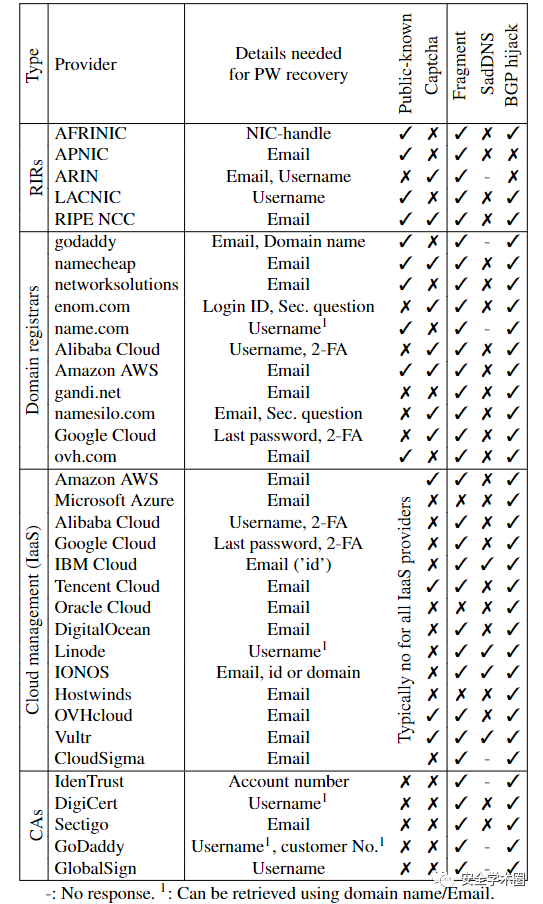

总体实验结果如下表所示,大部分知名供应商只需要提供邮箱地址即可变更账户密码,并且会收到一种或多种DNS投毒攻击的影响。 进一步地,在掌握这些账号后,不同类型资源和不同供应平台账号能够造成的攻击和影响也不尽相同。如下表所示,主要后果几种拒绝服务攻击、资产被永久控制或者流量被劫持。

进一步地,在掌握这些账号后,不同类型资源和不同供应平台账号能够造成的攻击和影响也不尽相同。如下表所示,主要后果几种拒绝服务攻击、资产被永久控制或者流量被劫持。 为了改善这一状况,作者在最后也给出了几点建议:

为了改善这一状况,作者在最后也给出了几点建议:

高权限用户独立系统

使用多因素去认证身份

启用验证码

账号变动时及时通知用户

屏蔽公开的电子邮件地址

IP级的账号访问限制

使用域名系统安全扩展(DNSSE)

声明:本文来自安全学术圈,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。