美国国家安全局(National Security Agency)和国土安全部(Department of Homeland Security)下属网络安全和基础设施安全局CISA警告称,外国政府支持的黑客正在积极利用虚拟专用网络(VPN)设备的漏洞。当地时间9月28日,NSA和CISA发布了保护VPN安全的指导方针。远程访问vpn是进入企业网络和所有敏感数据和服务的入口。这种直接访问使它们容易成为APT攻击的重要目标。通过选择安全的、基于标准的VPN并加固和收缩攻击面,将恶意行为者拒之门外。这对于确保网络安全至关重要。

尽管该建议内容广泛,但美国国家安全局和国土安全部网络安全和基础设施安全局(Cybersecurity and Infrastructure Security Agency)明确表示,这将有助于保护国防部、国家安全系统和国防承包商免受此类高级持续威胁组织的攻击。美国国家安全局(NSA)曾就外国黑客利用VPN漏洞发出过特别警告,CISA也曾发出过类似警告,但高级威胁组织利用VPN漏洞的历史要广泛得多,也要长久得多。

美国国家安全局网络安全局(NSA_CSD)主管罗布·乔伊斯(Rob Joyce)在推特上表示:“VPN服务器是进入受保护网络的关键切入点,这使它们成为诱人的目标。”“APT攻击者已经并将利用VPN漏洞。”

美国联邦调查局(FBI)在5月份在一起案例中警告说,黑客利用Fortinet制造的VPN技术来攻击政府。VPN技术通常承诺与受保护的服务器建立安全连接,这意味着许多用户可能在夸大的安全意识下操作。

美国国家安全局表示,如果不对VPN进行加固,将面临许多危险,这些攻击来自公共漏洞和暴露(Common vulnerability and exposure, CVE)数据库中公开暴露的信息安全漏洞。

美国国家安全局在一份新闻稿中解释说:“利用这些CVE可以让恶意行为者窃取凭证、远程执行代码、削弱加密通信的加密强度、劫持加密通信会话,并从设备读取敏感数据。”“如果漏洞利用成功,这些影响通常会导致进一步的恶意访问,并可能导致公司网络的大规模失陷。”

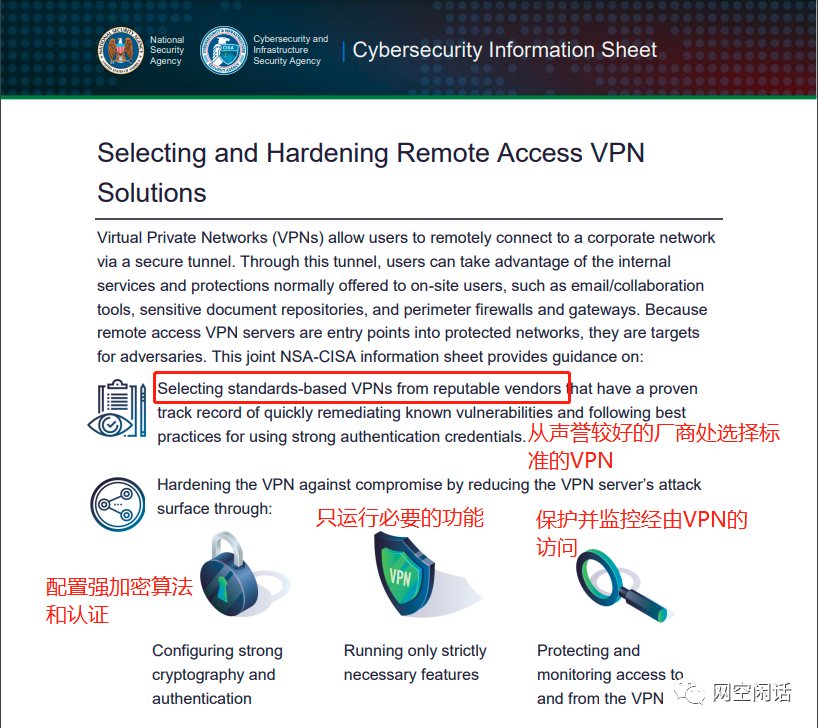

NSA的新闻稿还指出,发布的信息表详细说明了选择远程访问VPN时的考虑因素,以及加固VPN的措施。最重要的加固建议包括:在国家信息保证伙伴关系(NIAP)产品兼容列表上使用经过测试和验证的VPN产品,采用多因素认证等强认证方法,及时应用补丁和更新,通过禁用非VPN相关特性来减少VPN的攻击面。

美国国家安全局和CISA将重点放在建议防范联邦机构雇员面临的威胁上,特别是在新冠疫情大流行加剧了联邦机构雇员转向在家工作的脆弱性之后。这种在家工作的趋势将继续下去。

国家安全局发布这一指导方针是帮助确保国防部、国家安全系统和国防工业基地安全的任务的一部分。

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。