工业网络安全公司Claroty的研究人员发现,工业巨头霍尼韦尔的Experion过程知识系统(PKS)受到三个漏洞的影响,具体产品型号为C200、C200E、C300和ACE控制器。其中CVE-2021-38395和CVE-2021-38397被评定为严重级别,CVSS评分分别为9.1和7.5,可以允许攻击者远程执行系统上的任意代码或导致拒绝服务(DoS)条件。第三个漏洞被跟踪为CVE-2021-38399,被列为高度严重,CVSS评分为10,是一个路径遍历漏洞,攻击者可以访问文件和文件夹。DCS设备因其价格昂贵难以获得,相关安全研究的环境条件不容易满足,因此DCS漏洞的披露通常相对较少。

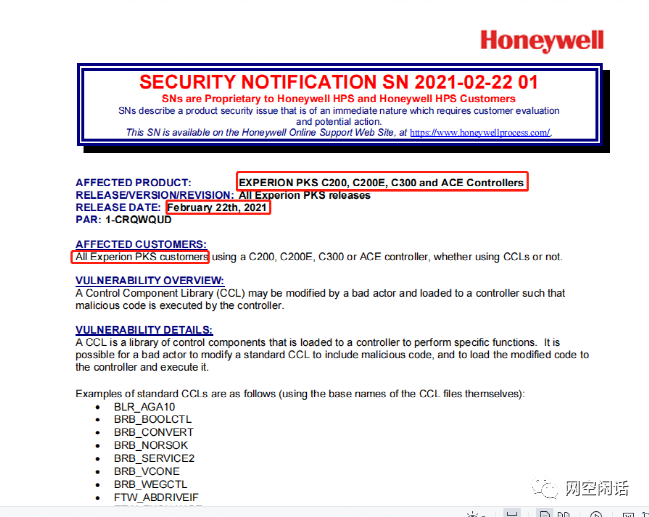

霍尼韦尔(Honeywell)在今年2月发布了一份针对这些漏洞的安全建议,并告知客户计划在今年发布补丁。但是,受影响产品的某些版本将不会收到修复程序。

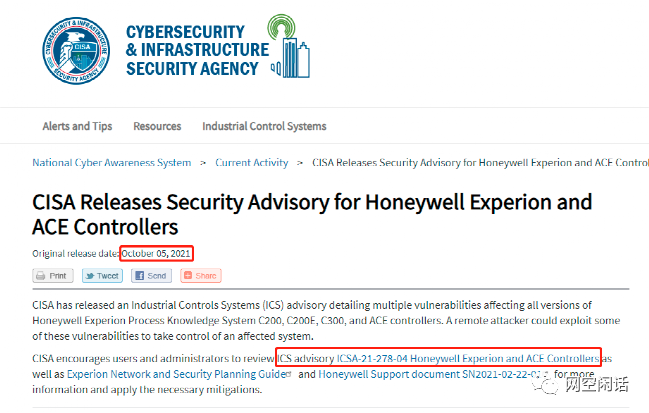

在10月5日发表的一篇博客文章中,Claroty详细介绍了其Team82研究人员发现的漏洞,以及它们在现实世界环境中的潜在影响。

分布式控制系统(DCS)是设计用于控制大型工业流程的复杂系统,由多个控制器、I/O设备和人机界面(HMIs)组成。这些系统通常用于需要高可用性和连续操作的大型工厂。霍尼韦尔Experion过程知识系统(PKS)是在全球和不同行业广泛采用的DCS系统。这个巨大的自动化平台集成了来自整个环境的控制器的数据,提供了整个工厂范围内流程的集中视图。该系统主要使用C200、C300和ACE控制器,可以通过Honeywell的工程工作站软件Experion PKS Configuration Studio进行编程。逻辑(开发为框图)可以从工程工作站下载到DCS中的不同组件。

“以Experion PKS为例,Team82发现可以模拟下载代码过程,并使用这些请求来上传任意DLL/ELF文件(分别用于模拟器和控制器)。然后该设备加载可执行文件而不执行检查或消毒,使攻击者能够上传可执行文件,并在无需身份验证的情况下远程运行未授权的本机代码。”Claroty解释道。

攻击者可以利用这些漏洞造成重大中断或滥用DCS对目标组织的网络进行进一步攻击。然而,Claroty指出,攻击者为了利用漏洞而需要访问的端口通常不会暴露在互联网上。在利用漏洞之前,攻击者需要找到一种方法来访问目标组织的OT网络。

漏洞产生的根源在控制组件库CCL (Control Component Library)。CCL是加载到控制器上执行特定功能的标准库。可以将CCL库看作是一种扩展,它使开发人员能够使用标准库不支持的外部功能块来使用特定于应用程序的功能。

CCL格式是DLL/ELF文件的包装器(wrapper)。它的前四个字节是可执行文件(DLL/ELF)的CRC32。接下来的128字节表示库的名称(用空值包装),文件的其余部分是实际封装的DLL/ELF文件。封装的DLL/ELF文件是块代码库,在Control Builder软件中使用。当CCL文件被解析时,没有安全验证,例如签名检查或库名的卫生处理。因此,攻击者可以执行目录遍历攻击,并将他们希望的任何DLL/ELF文件上传到远程控制器上的任意位置。

此外,在Claroty的研究现,在某些情况下发送到终端设备的CCL文件会立即执行,而不需要执行安全检查(如签名检查)。该协议不需要身份验证,这将阻止未授权用户执行下载操作。因此,任何攻击者都可能使用这个库下载功能来远程执行代码,而无需身份验证。为此,攻击者可以使用该协议将其选择的DLL/ELF下载到控制器/模拟器,并立即在终端设备上执行。

分布式控制系统通常被网络安全研究人员视为黑盒子。由于设备昂贵难以获得,因此泄漏的DCS漏洞相对较少。像许多其他类型的工业设备一样,它不容易在网上购买,而且它的购买和配置可能成本非常之高。这种情况在工业控制系统和SCADA设备中经常发生,这对新近活跃的ICS安全研究人员来说是一个重大的障碍,他们更有可能检查来自市场领先供应商的商用设备。

今年早些时候,霍尼韦尔通过一系列更新和补丁解决了这些漏洞。所有在其环境中使用受影响控制器的Experion PKS客户,无论他们是否使用ccl,都将受到影响。已经在网络上的攻击者可以通过将带有恶意代码的修改CCL加载到将执行攻击者代码的控制器中来影响进程。

霍尼韦尔对这些关键漏洞的反应比较迅速。为了解决Team82私下披露的缺陷,霍尼韦尔已经向CCL添加了加密签名,以确保它们没有被篡改。现在,每个CCL二进制文件都有一个相关的加密签名,当CCL加载时发送给控制器;霍尼韦尔在其咨询报告中说,在使用CCL之前,该签名是经过验证的。

霍尼韦尔已经为受影响的Experion PKS版本提供了补丁,包括服务器软件补丁和控制器固件的修复。为了完全减轻这些漏洞,必须应用这两种方法。

R510.2 (Hotfix10,已发布)和R501.6版本的修补程序已经发布或将发布。版本R511.5还解决了所有这些漏洞。其他的Experion版本没有补丁可用,敦促这些用户迁移到最新的版本。

美国网络安全和基础设施安全局(CISA)当地时间10月5日也发布了一份咨询建议和一个通知,警示各组织这些漏洞构成的威胁。

参考资源

1、https://www.claroty.com/2021/10/05/blog-research-target-dcs-finding-fixing-critical-bugs-in-honeywell-experion-pks/

2、https://www.securityweek.com/hackers-could-disrupt-industrial-processes-flaws-widely-used-honeywell-dcs

3、https://www.honeywellprocess.com/library/support/notifications/Customer/SN2021-02-22-01-Experion-C300-CCL.pdf

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。